Japan

サイト内の現在位置を表示しています。

正規のアカウント窃取による攻撃がトレンドに、インフォスティーラーにご注意

サイバーインテリジェンス2025年2月20日

インフォスティーラーは昔から存在しているマルウェアカテゴリの一種ですが、昨年からその脅威がより意識されつつあります。海賊版ソフトウェアやWeb広告から誘導される偽のダウンロードページなどから感染し、PCから認証情報盗むのがインフォスティーラーの主たる目的ですが、アカウント同期のような便利機能が窃取可能な認証情報を広げてしまっています。

今回はインフォスティーラーの威力が改めて注目された経緯や、想定されるシナリオなどを紹介します。

エグゼクティブサマリー

- Snowflakeのインシデントにより、インフォスティーラーの強力さが意識されつつある

- インフォスティーラーを使用した攻撃はコストが低いが、防御側のコストは高く、攻撃者有利な状況

- 日本においてもこのトレンドが到来している可能性がある

- 対策にはコストが必要なためためらうかもしれないが、状況は待ったなし

目次

アカウント窃取から大きなインシデントに発展する事例が続く

Snowflakeにおける大規模情報窃取、アカウント窃取が原因

2024年11月、Snowflakeにおける大規模データ盗難に関わったとして、容疑者がカナダで逮捕されたとBloombergや404 Mediaなどが報じました [1] [2]。このインシデントでは、インフォスティーラーでSnowflakeアカウントを窃取し、2FA設定のないパートナー経由で侵害を拡大したことがMandiantによって報告されています [3]。

本インシデントは、AT&Tのほぼすべてのモバイル顧客とMVNOの顧客通話記録とテキストメッセージ記録が盗まれるなど [4]、サードパーティとして利用していた企業で大きな被害が複数発生しました。日本企業への影響が比較的少なかったためか、国内メディアでは報道が目立たちませんでしたが、攻撃の起点がインフォスティーラーであったこと、その被害がここまで拡大した点は注目すべき事象です。インフォスティーラーというカテゴリ自体は昔から存在していましたが、アカウント連携やブラウザの同期、テレワーク拡大など様々な要因が重なり、個人のPCに保存される情報の重要度が増している可能性があります。

正規のアカウント窃取は攻撃者有利な環境

Snowflakeの事例は正規のアカウント窃取が攻撃の起点となった事例であり、その手法の有用さと手軽さから、インフォスティーラーの重要性が今後増していくだろうとCiscoなどは指摘しています [5]。マルウェアには様々なカテゴリが存在しますが、2024年上半期、インフォスティーラーカテゴリがマルウェアの観測上位を占めていたとRecorded Futureが報告しており [6]、この懸念は現実のものとなってきています。

インフォスティーラーに感染しても、セキュリティ体制が充実した企業であればセキュリティシステムで検知できる可能性があります。しかし、問題は家庭のPCで感染してしまった場合です。Googleアカウントを職場のPCと同期した家庭PCがインフォスティーラーに感染し、同期情報から職場で使用するアカウントの情報が漏洩してしまうシナリオの場合、企業のシステムで検知できる可能性は大幅に低くなってしまいます。

インフォスティーラーの感染源としては、Web広告を起点としたマルバタイジング、海賊版に混入させての配布、動画で宣伝して偽のサイトに誘導など、様々な経路が存在しています。偽の広告で騙すだけでなく、無料でソフトウェアを使いたい、ゲームのチートツールが欲しいといった欲望を利用して感染を広げているようです。

インフォスティーラーは利用料を支払うことでサブスクリプション的に使用可能なものが多数あり、その利用料もそこまで高価でないことが多いです。このため、攻撃の参入障壁が低いことが特徴の一つです。また、インフォスティーラーを買わなくても、ダークウェブ上のフォーラムで窃取アカウント情報だけを買ってしまうという手もあります。

正規のアカウントを窃取した攻撃は、正規のログインであるため防御側の検知が難しいなど攻撃者有利な条件が揃っており、アカウントを盗むのは容易いが、それを見つけるには多量のリソースが要求されてしまいます。 このため、アカウント管理と窃取のコストバランスがまったく釣り合っていないのが現状と言えます。2要素認証やゼロトラストなどの対策ももちろん考えられますが、2要素認証の乗っ取りやVPS使用によるロケーションの変更など、単体では絶対の防御とならない点にも注意が必要です。

こういった状況を踏まえてか、2025年1月までパブリックコメント募集していたSP 800-172r3において [7]、「正規のアカウントを入手した攻撃者」が考慮事項に複数追加されています。例えば、二重認可の要件において、r2では内部脅威を想定した記述に留まっていましたが、「認証情報を入手した攻撃者も含む」と記述が追加されました。

日本における状況はどうなのか

日本のランサムウェア被害の起点でも割合が変化

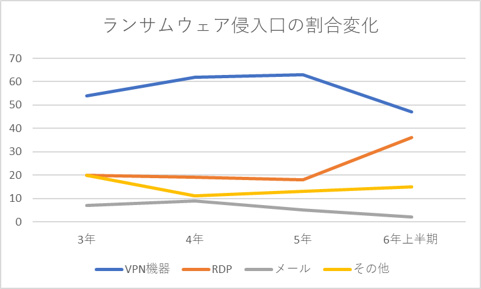

このようなトレンドの変化は日本にも及んでいるのでしょうか。警察庁は半年ごとにサイバー空間をめぐる脅威の情勢等と題して、サイバー犯罪やそれに関わる事案、データを公開しています [8]。この中には警察庁が把握したランサムウェア被害の統計データも存在しており、被害の入口に関するデータも掲載されています。おおよそ2/3をVPN機器、1/4をRDPからの侵入を占め続けるトレンドが長期間変動していませんでしたが、令和6年上半期でこのデータに動きがありました。RDPの割合が大幅に増加し、1/3近くを占めるまでに急増したのです。これに連動してVPNの割合が低下し、初めて半分を下回ったという変化が報告されています。

ランサムウェア被害と言えばVPNの脆弱性悪用が鉄板でしたが、RDPからの侵入、つまりアカウントを何らかの方法で入手しそれを使用している状況を、以前に増して意識しなくてはならなくなっているようです。とにかく脆弱性だけでも修正してくれれば大半のランサムウェアは防げるという考え方は、令和6年上半期に限って言えば当てはまらないと言えます。もちろん、半年ごとの傾向であるため、令和6年下期にまた割合が変化するかもしれませんが、世界的なトレンドとの合致は無視できるものでありません。

実際に正規アカウント悪用が報告された例としては、日本企業の海外現地がランサムウェア被害を受けた事例がある他 [9]、昨年発生した動画サービスのランサムウェア被害も何らかの形で従業員のアカウント情報を窃取されたことが原因と推測されています [10]。

対策はどうすべきか

家庭PCと職場PCを同期しないことが最も単純で効果的ですが、仕事の都合上やむを得ない場合もあると思われます。また、家庭PCとは同期していないが、調査用端末のような特殊PCで同期しており、企業のセキュリティシステムをバイパスしてしまっているケースもあるでしょう。パスワードマネージャーの利用が推奨されて久しいことや、2要素認証の引き継ぎなども考慮すると、アカウントの同期を一切使用しない運用は制限が厳しく業務を阻害する可能性もあります。このとき、従業員が紙に書いたパスワードリストを作成して紛失するようなインシデントなど、厳しいセキュリティ制限の回避によって効果が薄まってしまう逆転現象も考えられるため、業務実態に沿った施策が求められます。

アカウント同期を使用しないことが現実的ではないなら 、使用した上での対策を考える必要があります。もっとも単純で効果的なのは2要素認証の徹底です。もちろん2要素認証を突破される可能性は排除できませんが、顔認証や物理キーとの併用などで攻撃者側の突破コストを大幅に引き上げれば、美味しい獲物ではなくなるかもしれません。

セッションの定期的なリセットも合わせればより強力です。この他にもロケーション判定などリスクベースの認証が考えられますが、企業によっては日本全国からのアクセスや、海外出張者のアクセスを考慮する必要があり、単体では確実な防御にならない可能性もあります。重要な資産を扱うシステムでは、2人以上が承認する必要のある「二重認可」の考え方を導入する方法もあります。ブラウザ分離を使用するなど、安全な環境を用意・提供しておくことも効果があると考えます。

ただし、あくまで上記は自社を守る考え方であり、Snowflake事例のようにパートナーや委託先から侵入された場合には対処できない可能性があります。パートナーにも2要素認証を必ず求めるなど、取引先へのセキュリティ監査の実施は当たり前になっていくでしょう。サイバー攻撃対策を経営上の優先課題として定義している企業から見て、取引先のセキュリティ体制が未熟ならば、契約の解除理由にもなりえます。 最大の問題点は、それぞれの対策でそれなりのコストが必要なことです。取引先にこれらすべてを求めれば開発や委託費用に跳ね返りますので、コスト面から導入をためらう場面もあろうかと思われます。ただ、前述した通り、既にトレンドは変わっている可能性があり、これらの施策の導入・提案はこれまで以上に重要と言えます。

参照文献

[1]  “Suspected Snowflake Hacker Arrested in Canada,”

“Suspected Snowflake Hacker Arrested in Canada,”

[2]  “Canada Arrests Man Suspected of Hacks of Snowflake Customers,”

“Canada Arrests Man Suspected of Hacks of Snowflake Customers,”

[3]  “UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion,”

“UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion,”

[4]  “AT&T、新たなデータ侵害で“顧客のほぼ全員”の通話記録を盗まれる,”

“AT&T、新たなデータ侵害で“顧客のほぼ全員”の通話記録を盗まれる,”

[5]  “Snowflake の情報流出騒動は異例の事態ではなく、危険が迫っている前兆,”

“Snowflake の情報流出騒動は異例の事態ではなく、危険が迫っている前兆,”

[6]  “2024年上半期:マルウェアと脆弱性のトレンドレポート,”

“2024年上半期:マルウェアと脆弱性のトレンドレポート,”

[7]  “NIST SP 800-172 Rev. 3 (Initial Public Draft),”

“NIST SP 800-172 Rev. 3 (Initial Public Draft),”

[8]  “サイバー空間をめぐる脅威の情勢等,”

“サイバー空間をめぐる脅威の情勢等,”

[9]  “弊社にて発生したセキュリティインシデントについて(第二報),”

“弊社にて発生したセキュリティインシデントについて(第二報),”

[10]  “ランサムウェア攻撃による情報漏洩に関するお知らせ,”

“ランサムウェア攻撃による情報漏洩に関するお知らせ,”

この記事を執筆したアナリスト

郡 義弘(Kori Yoshihiro)

専門分野:脅威インテリジェンス、PSIRT

社内外への脅威インテリジェンス提供や普及活動に従事。脆弱性ハンドリングや社内の脆弱性対策に関与するPSIRT活動にも携わり、セキュア開発の推進も行っている。CISSP、GIAC(GCTI)、情報処理安全確保支援士(RISS)を保持。