Japan

サイト内の現在位置

サイバー攻撃リスク自動診断技術

NECの最先端技術2018年11月5日

近年、サイバー攻撃の脅威は、ICT分野にとどまらず、制御システムやIoTの分野でも被害事例が多発しています。制御システムにおいては、電力システムや工場の停止など、重要インフラの稼働を脅かす事案が起こっています。

従来は外部と接続されていなかった制御システムも、ネットワークを介して遠隔監視を行うケースが増えています。そのため、制御システム内にランサムウェアが拡がり、生産ラインが停止に追い込まれるなどの被害も報告されています。また、重要インフラに対してもサイバー攻撃が増えています(注1)。2017年も中東の産業プラントで「TRITON」と呼ばれるマルウェアを用いた攻撃を受けて停止させられた事例が報告されています。TRITONは、2010年にイランの核施設に対して使われたStuxnetや、2015年や2016年にウクライナで停電を引き起こしたBlackEnergyなどと同様に、制御システムを対象としたマルウェアです。制御システムに対するサイバー攻撃は、物理的な破壊やそれに伴う停電など社会的・経済的に大きな影響・混乱を及ぼすことを目的としており、今後もより攻撃手法が高度に洗練されながら増加すると考えられます。そのため、様々な産業プラントや産業制御用機器を対象としたセキュリティ対策が求められています。

セキュリティ対策に対する考え方は、情報システムと制御システムでは大きく異なります。情報システムでは、ソフトウェアの更新やマルウェア対策製品の導入によりコンピューターの処理性能に多少の影響があっても、基本的にはセキュリティ対策が優先されます。しかし、制御システムではプロセスが遅延なく動作し続ける可用性が最重要です。そのため、ソフトウェアや制御機器の動作に影響が及ぶ懸念から、セキュリティ対策が適切に実施されていません。また、インターネットや業務ネットワークと接続していないためマルウェア感染しにくいといった誤った認識もいまだに残っています。

重要インフラをはじめとした制御システムに対してサイバー攻撃が行われ、物理的破壊を伴う損害を受けた場合、稼働停止状態が長期間継続します。そうならないためにもセキュリティ対策を適切に実施する必要がありますが、全ての構成機器に対してセキュリティ対策を実施するのはコスト的にも時間的にも現実的ではありません。そこで重要になるのが、制御システムやそれに接続している情報システムに対するリスク分析です。リスク分析を行い、サイバー攻撃で入られやすい箇所や攻撃されやすい経路を把握することで、攻撃による影響を判断しやすくなります。しかし、新しい脆弱性や攻撃手法が報告されるたびに、実システムを用いてリスク分析を実施することは可用性の観点から非常に困難です。

そこで当社は、ICT分野にとどまらずIoTや制御システムに攻撃されるリスクがどれだけ存在するかを、実システムを使わず自動的に分析する技術を開発しました。これにより、悪用されやすい脆弱性や攻撃の経路の『見える化』が実現し、どこへ優先的にセキュリティ対策を実施するかの判断が可能になります。

新技術の特徴

-

ICTシステムに限らず制御システムにも対応した仮想モデル

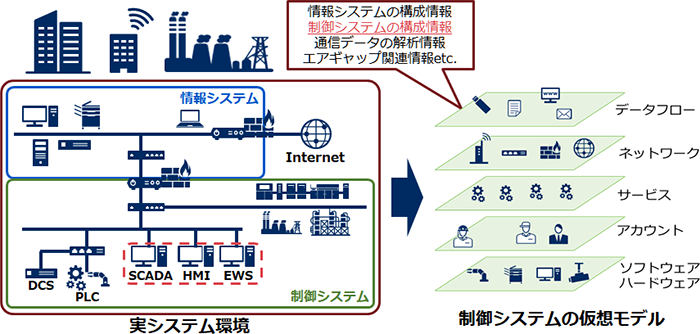

制御システムでは、ネットワーク的に隔離されたエアギャップ環境や制御システム特有機器(PLC: Programmable Logic Controller)などリスク分析を行う上で、情報システムとは異なる情報が必要となります。当社が開発したサイバー攻撃リスク自動診断技術では、制御システムを構成する情報系システムおよび制御システム特有機器の構成情報、機器間の通信データ、エアギャップ環境におけるデータの受け渡し状況など、リスク分析に必要となる詳細な情報を自動収集し、仮想モデルを構築します。

この仮想モデル上で、システム全体の構成やデータの流れを可視化するとともに、リスク分析シミュレーションによってセキュリティ対策が必要な箇所を正確かつ適切に把握できるようになります。

図1:仮想モデル -

攻撃シナリオを洗い出すリスク分析シミュレーションと分析データベース

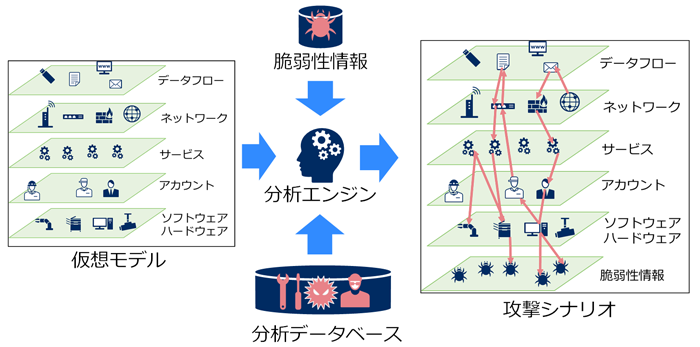

サイバー攻撃では、システムに存在する脆弱性や設定不備、通信データが悪用されます。そのため、機器やシステムの脆弱性への対策だけでなく、現実的にどのように脆弱性や通信データが悪用されて攻撃されるかを把握することが必要です。サイバーセキュリティの専門家は、米国政府の支援を受けた非営利団体MITREを中心に策定・体系化・運用されている共通脆弱性識別子CVE(Common Vulnerabilities and Exposures)や共通攻撃パターン一覧CAPEC(Common Attack Pattern Enumeration and Classification)、ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)フレームワークなどを活用し、サイバー攻撃の分析を行っています。また、脆弱性の深刻度はCVSS(Common Vulnerability Scoring System)基本値で表され、セキュリティ対策の優先度はCVSS基本値の順に決定されることが一般的ですが、サイバー攻撃にはCVSS基本値が低い脆弱性も悪用されているのが実態です。

これら専門家でなければ理解が難しかった攻撃パターン情報を基に、攻撃の成立条件や攻撃成功後に発生する影響などを分析し、攻撃パターンの共通特性に基づく独自ルールとして構造化しました。この分析データベースと仮想モデルを用いることで、攻撃の起点から攻撃目標へ到達するまでの連続した攻撃シナリオを、シミュレーションにより網羅的に生成できます。また、仮想モデル上で、好きな場所を攻撃起点として指定したり、特定機器に脆弱性を設定することで、内部犯やゼロディ等を仮定したリスク分析も可能です。

図2:分析データベース -

分析結果に基づく対策シミュレーション

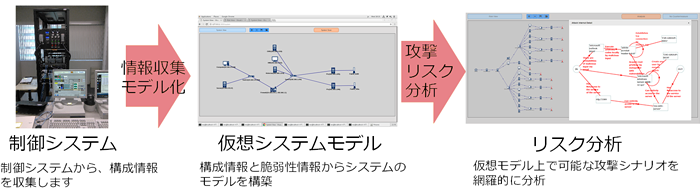

仮想モデルとリスク分析シミュレーションによって導出された攻撃シナリオによって、システムのどこにリスクが存在するかを把握でき、優先的にセキュリティ対策を行うべき箇所が見えるようになります。検討したセキュリティ対策を仮想モデル上に入力することで、対策によるリスク低減効果をシミュレーションできます。様々な対策組み合わせを仮想モデル上で事前に試すことにより、経済的で効果の高い対策を立案することが可能となります。

図3:対策シミュレーション

- ※本ページに掲載されている情報は、掲載時の情報です。

お問い合わせ

NEC技報「重要インフラに対するサイバー攻撃の実態と分析」

NEC技報「重要インフラに対するサイバー攻撃の実態と分析」