Japan

サイト内の現在位置を表示しています。

情報通信ネットワークの安全性を向上するセキュリティトランスペアレンシー確保技術

Vol.75 No.1 2023年6月 オープンネットワーク技術特集 ~オープンかつグリーンな社会を支えるネットワーク技術と先進ソリューション~重要インフラを狙ったサイバー攻撃が増大しており、すべての重要インフラの基盤であり、かつサイバー攻撃の侵入口となり得る情報通信ネットワークの安全性を維持することが課題になっています。また、経済安全保障推進法の成立により、重要インフラの事業者はセキュリティ管理の説明責任を求められており、ネットワーク機器を含めてITシステムの透明性を確保して、内部の状態を把握しておくことが重要です。NECはこの課題を解決するために、セキュリティトランスペアレンシー確保技術の開発に取り組んでいます。本稿では、セキュリティの透明性確保の重要性と、本技術を活用したシステムの安全性確保について紹介します。

1. はじめに

昨今、重要インフラへのサイバー攻撃が数多く報告されています。重要インフラシステムはIT化が進んだことで、情報通信ネットワークが張り巡らされています。これらのネットワークはインターネットにはつながっておらず閉域網での運用が多いものの、攻撃者は重要インフラへのサイバー攻撃の侵入口として、その情報通信ネットワークを狙っています。

閉域網の情報通信ネットワークへの新たな脅威として、サプライチェーンを狙った攻撃が懸念されています。部品を調達し、機器やシステムを製造するサプライチェーンの一連の流れのなかで、防御が手薄な企業が狙われ攻撃されます。攻撃としては、バックドアという不正機能を仕掛けることで、外部からシステムへ侵入し不正操作するという事例が報告されています1)。

攻撃の増加と新たな脅威の出現が背景となり、重要インフラの事業者は、システムの安全性を維持する取り組みへの説明責任を果たすことが求められています2)。そのため、システムの安全性を説明するには、ネットワーク機器やシステムの状態を正しく把握し、適切に運用する必要があります。また、正しく把握するためには、セキュリティの透明性を確保することが重要になります。

2. セキュリティの透明性確保

2.1 セキュリティの透明性とは

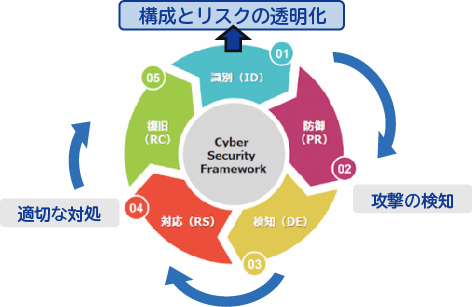

セキュリティの透明性の確保は、図1に示すNISTサイバーセキュリティフレームワーク3)の識別に関連します。本フレームワークでは、最初に「識別」において対象となる情報通信ネットワークの機器の構成及びシステムの構成を把握することが明記されています。「識別」をもとに「防御」や「検知」の検討を実施していくというものです。

本稿では、この識別において、これらの構成及びリスクも把握することを「セキュリティの透明化」、把握できる状態であることを「セキュリティの透明性がある」と定義しています。

このセキュリティの透明性が不十分な場合は、どのようなリスクが存在しているのか不明瞭で、また、攻撃が内部で侵攻していても気付けず、対処することができません。つまりセキュリティの不透明さは、攻撃リスクを増加させてしまう要因になります。それゆえ、構成とリスクを正確に把握し、セキュリティの透明性を向上させることは、攻撃を検知して攻撃に対して適切に対処するインシデントレスポンスを素早く行うことにつながります。

2.2 セキュリティの透明性化における課題

セキュリティを透明化するためには、機器の構成及び、システムの構成に関するさまざまな情報を把握する必要があります。

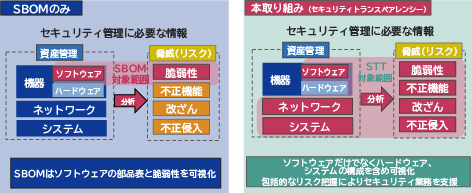

構成の要素の1つとしてソフトウェアがありますが、その管理にあたっては、SBOM(Software Bill Of Materials)が注目されています4)。特に米国を中心に、米国大統領令のもと、サプライチェーンにおけるSBOM活用の議論が行われています。SBOMでは、ソフトウェアの部品情報を一覧化することで、ソフトウェアを構成する部品を把握し、発見された脆弱性情報を紐付けることが可能になるため、サプライチェーンにおけるソフトウェアの脆弱性管理への活用が期待されています。

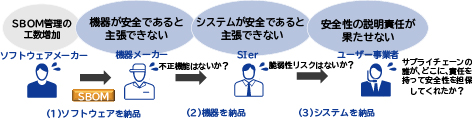

しかしながら、SBOMはあくまでもソフトウェア部品を一覧するためのものであるため、ソフトウェア内にバックドアのような不正機能があるかどうかを検出することはできません。更に、ソフトウェア部品ごとの脆弱性情報を検知することはできますが、当該脆弱性がシステムにおいて悪用可能であるかを判断することはSBOMだけではできません。一方で、セキュリティの透明化にかかわるSBOMなどの情報をサプライチェーン全体で共有する仕組みは現在なく、情報の流通という観点にも課題があります。

3. セキュリティトランスペアレンシー確保技術

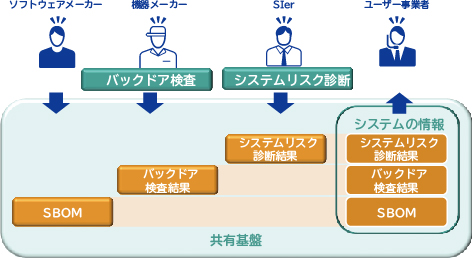

サプライチェーンを通したSBOM活用の検討活動により、ソフトウェア構成の透明化は進んでいますが、第2章で述べたようにセキュリティの透明化には十分な情報があるとはいえません(図2)。これを解決するためにNECでは(1)バックドア検査技術、(2)システムリスク診断技術、(3)サプライチェーンを通した情報共有基盤、の研究開発に取り組んでいます。本技術を活用することで、セキュリティの透明化に必要な情報を補完し、それらを共有可能とし、迅速かつ確実なセキュリティ管理を行うことができるようになります。次に各技術について説明します。

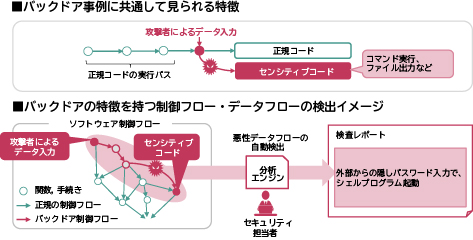

3.1 バックドア検査技術

バックドア検査技術は、ソフトウェアの構成管理だけでは確認が困難である不正機能の混入を検査し、不正機能の有無を可視化する技術です。本技術の特徴は、ソフトウェアのバイナリから制御・データフローを分析して、ソフトウェアに含まれる不正機能を検出します。バイナリを直接検査できることで、ソフトウェアビルド時に不正機能が混入したとしても検出することが可能です(図3)。

3.2 システムリスク診断技術

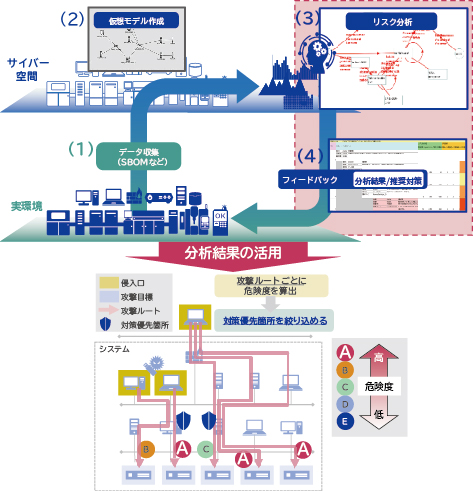

システムリスク診断技術は、人手で把握が困難なシステムのリスクを網羅的に分析しそれらを可視化する技術です。本技術では、実システムの構成情報やデータフローをもとにシステムの仮想モデルを生成し、仮想モデル上で攻撃シミュレーションを行うことで網羅的な分析を実現しています。分析によりシステムへの侵入経路とその攻撃手口(システムに存在する脆弱性の悪用可能性)を把握することができるため、適切なセキュリティ対策を実施していくことができるようになります(図4)。

3.3 情報共有基盤

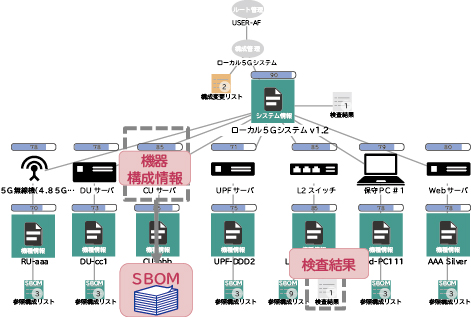

情報共有基盤は、サプライチェーン上で構成情報、及び、リスク情報の共有、管理を実現するものです。本情報共有基盤では、サプライチェーン上の各事業者が作成した構成情報やリスク情報が登録されます。 登録された情報は、システムを運用する事業者(サプライチェーンにおけるエンドユーザー)のシステムの構成に紐付けられて表示されます。これにより、運用システムの管理者は、自身が運用するシステムにかかわるサプライチェーンの事業者から情報を収集することができ、また、当該システムのセキュリティ状況を把握することが可能になります(図5)。

4. セキュリティトランスペアレンシー確保技術の効果

第4章ではセキュリティトランスペアレンシー確保技術 のユースケースを説明し、各技術の効果について述べます。ユースケースの登場人物として、図6に示すように、ソフトウェア開発を請け負うソフトウェアメーカー、機器を製造する機器メーカー、機器設定やシステム構築を行うSIer、システムを運用するユーザー事業者がおり、サプライチェーン上の事業者として想定します。また、ユースケースは、各登場人物間における取引として、(1)ソフトウェアメーカーから機器メーカーへのソフトウェアの納入、(2)機器メーカーから調達した機器を用いたSIerによるシステムの構築、(3)SIerから納入されたシステムをユーザー事業者が運用、を例にして、各事業者におけるセキュリティトランスペアレンシー確保技術を用いたセキュリティの透明化について説明します。

4.1 機器メーカーにおけるセキュリティの透明化

機器メーカーにおけるセキュリティの透明化では、自社の機器の構成の把握、及び、ソフトウェアメーカーから納入されたソフトウェアに不正な機能がないかを確認します。構成の把握は、ソフトウェアメーカーから入手したSBOMで対応可能ですが、ソフトウェアにバックドアのような不正な機能が組み込まれていないかは判断できません。そこで、機器メーカーはバックドア検査技術を利用することで、機器内で使用されるソフトウェアの安全性を確認します。これによって、自社の機器のセキュリティの透明性を確保することができるようになります。また、機器メーカーはこれらの確認結果を共有基盤に登録することで、自社機器を調達するSIerと共有することができます。

4.2 SIerにおけるセキュリティの透明化

SIerにおけるセキュリティの透明化では、調達した機器の構成及び、構築したシステムの構成、リスクの管理を行います。SIerは、機器メーカーから提供された構成情報をもとに機器の構成とリスクの把握は可能ですが、構築したシステムのリスクの把握は自身で実施する必要があります。例えば、各機器のSBOMを確認し脆弱性のあるソフトウェアが判明した際、構築したシステムへの影響を分析、把握し、適切な対応を実施すること、既にシステムを納入している場合は、ユーザー事業者へリスク情報を提供することが必要になります。その際に、SIerは、システムリスク診断技術を活用することで、適切な対処を円滑に行うことができます。共有基盤に登録されている調達機器のSBOM情報を使い、対象システムの仮想モデルを構築し、仮想モデル上で攻撃シミュレーションを行うことで、確認された脆弱性の悪用可能性を調査することができます。その際、当該脆弱性を利用した攻撃経路が検出された場合は、当該脆弱性に対する対応を実施するとともに、当該結果を共有基盤に登録することでユーザー事業者へ伝えることもできます。

4.3 ユーザー事業者によるセキュリティの透明化

ユーザー事業者のセキュリティの透明化は、機器メーカーやSIerから提供される情報をもとに自身が利用するシステムの構成を把握し、利用形態によるリスクを把握することです。図7に示すように、前述した2つのユースケースを通して、各事業者のセキュリティ透明化で得られた情報は共有基盤を通してユーザー事業者へ提供され、ユーザー事業者のシステムの構成と紐付けて管理されており、ユーザー事業者はサプライチェーンの事業者から送られてくる最新の情報を常に確認することが可能です。また、前述したシステムリスク診断技術を活用して、システムの仮想モデルにユーザー操作状況やアカウント管理情報を追加することで、利用形態におけるシステムのリスクを可視化することができます。これにより、ユーザー事業者自身のシステムの利用形態と照らし合わせてセキュリティの懸念が発生していないかを判断することができるようになります。

5. むすび

本稿では、セキュリティの透明性確保の必要性と、それを実現するトランスペアレンシー確保技術について紹介しました。

社会はすべての人とモノがつながる未来を切り拓こうとしています。その社会を支えるシステムでは、セキュリティの透明性が確保され、セキュリティが維持され続けることが重要です。NECはセキュリティのトランスペアレンシー確保の技術により、より安全な未来作りへ貢献します。

参考文献

- 1)

- 2)

- 3)

- 4)

執筆者プロフィール

セキュアシステムプラットフォーム研究所

主任

セキュアシステムプラットフォーム研究所

リードリサーチエンジニア

セキュアシステムプラットフォーム研究所

ディレクター

PDFで閲覧する

PDFで閲覧する THE CYBERSECURITY AND INFRASTRUCTURE SECURITY AGENCY: Joint Statement By the Federal Bureau Of Investigation (FBI), The Cybersecurity And Infrastructure Security Agency (CISA), The Office Of The Director Of National Intelligence (ODNI), And The National Security Agency (NSA), 2021.5

THE CYBERSECURITY AND INFRASTRUCTURE SECURITY AGENCY: Joint Statement By the Federal Bureau Of Investigation (FBI), The Cybersecurity And Infrastructure Security Agency (CISA), The Office Of The Director Of National Intelligence (ODNI), And The National Security Agency (NSA), 2021.5