Japan

サイト内の現在位置を表示しています。

VPN対応高速アクセスルータ UNIVERGE IXシリーズ

VPNクライアントとの接続(L2TP/IPsec, RADIUS連携)

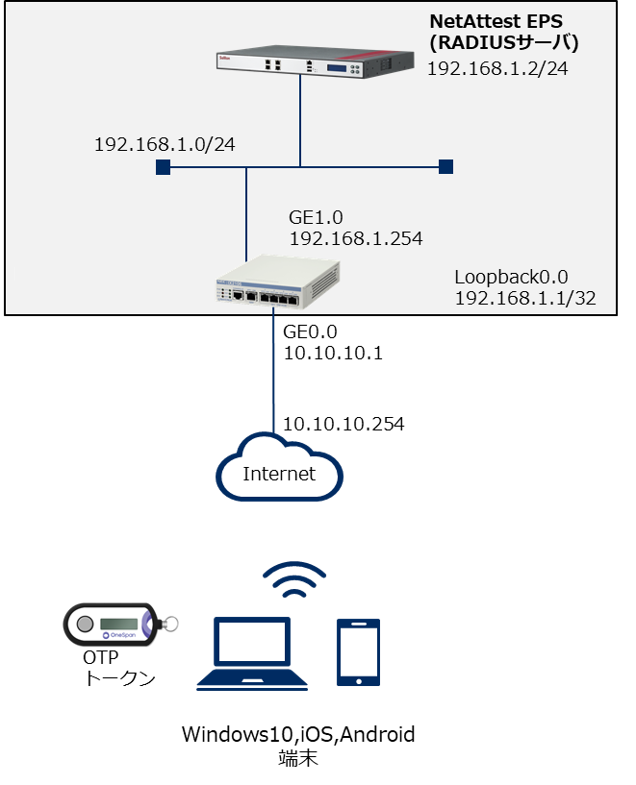

このページでは、PC/スマートデバイス端末(windows10,iOS,Android端末など)が標準で実装しているL2TP/IPsec機能を使用して、UNIVERGE IXシリーズとVPN接続するための設定例を紹介します。また、接続するユーザの認証を行うため、RADIUSサーバと連携して認証を行う設定例となっています。

本例では下記装置を利用した設定例となります。

VPNルータ 「IX2106」Ver.10.3.10

RADIUSサーバ ソリトンシステムズ社「NetAttest EPS-ST05」Ver4.10.6

- ※PC/スマートデバイス(Windows10,iOS,Android)が標準搭載しているL2TP/IPsec接続機能を使用して接続確認を行っています。

- ※Windows10/iOS/Androidを搭載する全てのクライアント端末との接続性を保証するものではありません。

また、本OSに追加で他社のアプリケーションをインストールしている場合、アプリケーション間の相性によりL2TP/IPsec接続が正常に行えない可能性があります。お客様環境に導入の際は、事前の検証を必ず実施してください。

概要

PC/スマートデバイス(Windows10,iOS,Androidなど)から社内LAN(192.168.1.0/24)への通信を実現するための、 IX2106とVPN接続の設定を行います。また、本設定例ではVPN接続時のユーザ認証を行うために、ソリトンシステムズ社のRADIUSサーバ「NetAttest EPS」と連携した設定例となります。

・IXと端末との間でVPNを構築します。

・VPN接続するユーザの認証を行うため、RADIUSサーバのNetAttest EPSと連携して認証を行います。

・NetAttest EPS側でユーザ認証の際に使用するパスワードはワンタイムパスワード方式にてVPN接続毎にユーザへ割り当てます。

・端末へ払い出すIPアドレスはRADIUSサーバから192.168.1.10を払い出す設定例になります。

STEP1 IX2106の設定

ルータのコンフィグモードに入るには、

Router# enable-config

と入力します。

以下の設定をそのまま投入します。

(ご自身の環境に合わせてIPアドレスは変更してください。)

- 本設定例では、IXルータに複数のプロポーザル(暗号化・認証方式の使用可能な組み合わせ)を設定することにより、端末がIXルータへ通知するいずれかのプロポーザルで接続可能となることを想定しています。

- VPNクライアントをNAT環境で利用する構成も想定されるため、あらかじめNATトラバーサル機能を有効化しています。

- IXルータでは、L2TP(PPP)によるユーザ認証方式として「PAP」、「CHAP」のいずれかを指定することができます(本例では 「PAP」を選択)。また本設定例では、RADIUSサーバから端末に対してLAN内のアドレスを払い 出す設定を行っています。

※LAN内に存在する他の端末とアドレスが重複しないように注意してください。 - tunnel mode l2tp ipsecコマンドの有効化には装置の再起動が必要です。

logging subsystem all warn

logging timestamp datetime

logging buffered

!

aaa enable

aaa authentication ppp ppp-auth group radius

aaa authorization network ppp-author group radius

aaa accounting send stop-record authentication-failure

aaa accounting network acc-list1 start-stop local group radius

!

radius host ip 192.168.1.2 key 0 secret source Loopback0.0

!

ip route default 10.10.10.254

ip access-list sec-list permit ip src any dest any

!

ike nat-traversal

!

ike proposal ike-prop1 encryption aes-256 hash sha group 1024-bit

ike proposal ike-prop2 encryption aes hash sha group 1024-bit

ike proposal ike-prop3 encryption 3des hash sha group 1024-bit

!

ike policy ike-policy peer any key himitsu ike-prop1,ike-prop2,ike-prop3

!

ipsec autokey-proposal ipsec-prop1 esp-aes-256 esp-sha

ipsec autokey-proposal ipsec-prop2 esp-aes esp-sha

ipsec autokey-proposal ipsec-prop3 esp-3des esp-sha

!

ipsec dynamic-map ipsec-policy sec-list ipsec-prop1,ipsec-prop2,ipsec-prop3

!

ppp profile lns

accounting list acc-list1

authentication list ppp-auth

authentication request pap

authorization list ppp-author

lcp pfc

lcp acfc

ipcp ip-compression

!

interface GigaEthernet0.0

ip address 10.10.10.1/24

no shutdown

!

interface GigaEthernet1.0

ip address 192.168.1.254/24

ip proxy-arp

no shutdown

!

interface Loopback0.0

ip address 192.168.1.1/32

!

※接続する端末台数分Tunnelの設定を行ってください。本例では4端末までです。

interface Tunnel0.0

ppp binding lns

tunnel mode l2tp-lns ipsec

ip unnumbered Loopback0.0

ip tcp adjust-mss auto

ipsec policy transport ipsec-policy

no shutdown

!

interface Tunnel1.0

ppp binding lns

tunnel mode l2tp-lns ipsec

ip unnumbered Loopback0.0

ip tcp adjust-mss auto

ipsec policy transport ipsec-policy

no shutdown

!

interface Tunnel2.0

ppp binding lns

tunnel mode l2tp-lns ipsec

ip unnumbered Loopback0.0

ip tcp adjust-mss auto

ipsec policy transport ipsec-policy

no shutdown

!

interface Tunnel3.0

ppp binding lns

tunnel mode l2tp-lns ipsec

ip unnumbered Loopback0.0

ip tcp adjust-mss auto

ipsec policy transport ipsec-policy

no shutdown

STEP2 NetAttest EPSの設定

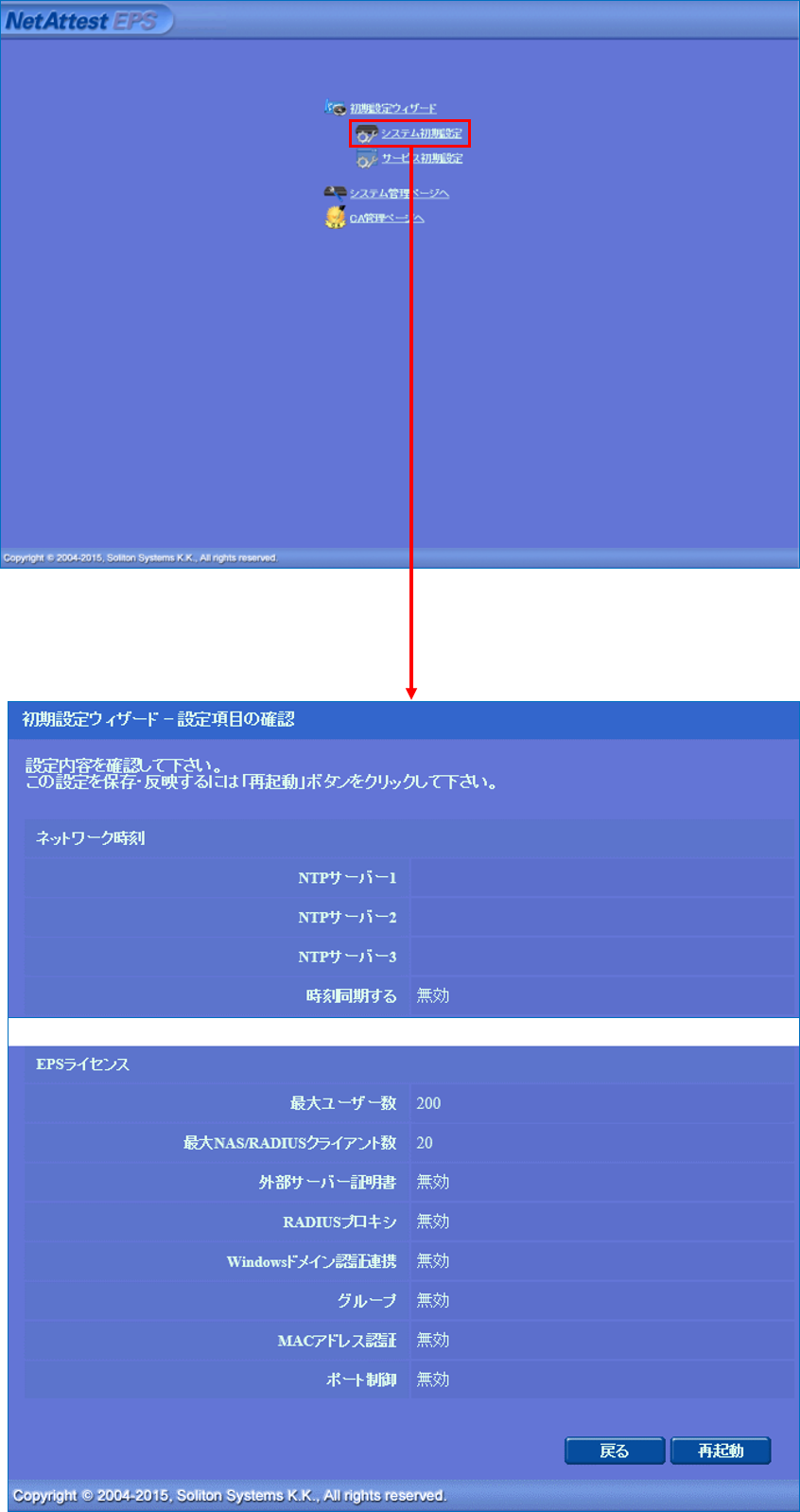

NetAttest EPSの設定はLAN2(管理インターフェイス)に接続して行います。初期IPアドレスとして「192.168.2.1/24」が設定されているため、管理端末に適切なIPアドレスを設定し、ブラウザ画面のアドレスバーから 「http://192.168.2.1:2181/」と入力して設定画面を開いてください。

手順1

管理ページにアクセス後、システム初期設定ウィザードより以下の項目を設定します。

・タイムゾーンと日付/時刻の設定

・ホスト名の設定

・サービスインターフェイスの設定

・管理インターフェイスの設定

・ドメインネームサーバーの設定

手順2

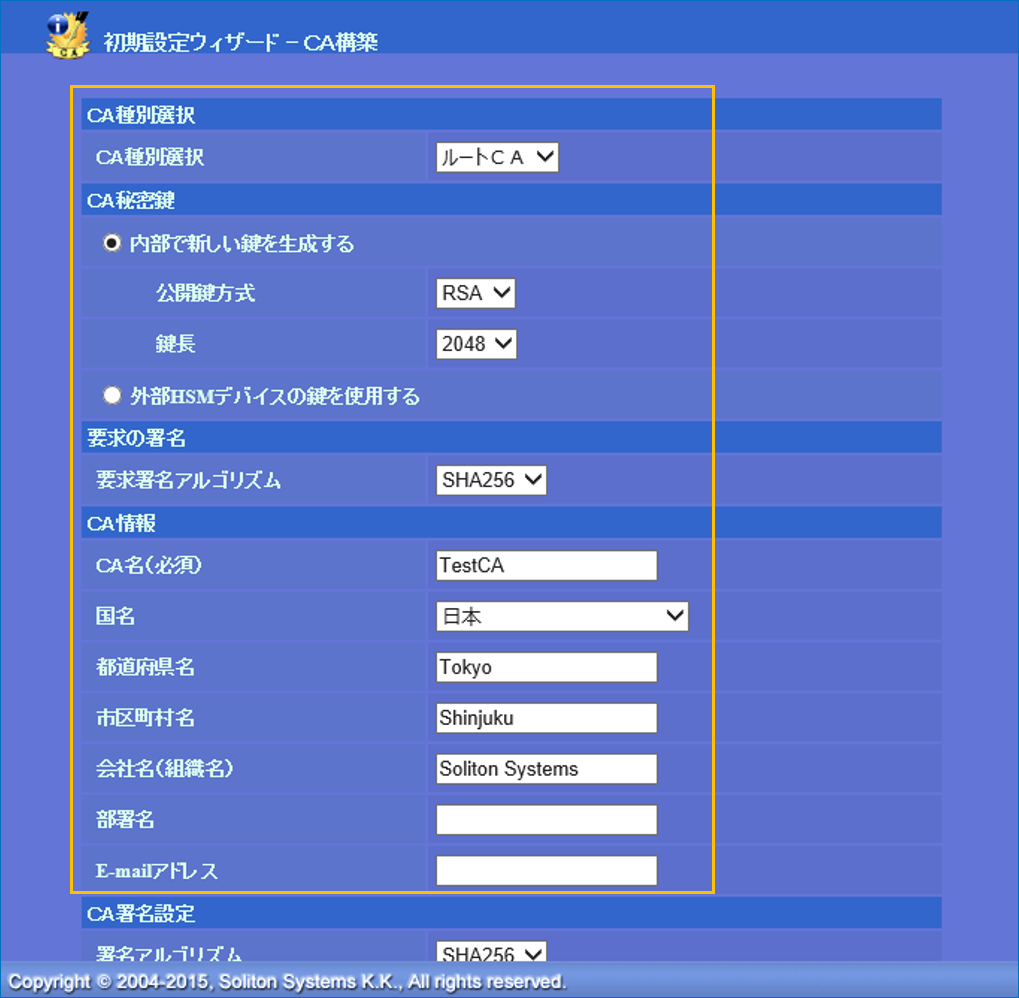

サービス初期設定ウィザードを選択し、下記を設定します。

・CA構築

・LDAPデータベースの設定

・RADIUSサーバーの基本設定(全般)

・RADIUSサーバーの基本設定(EAP)

・RADIUSサーバーの基本設定(証明書検証)

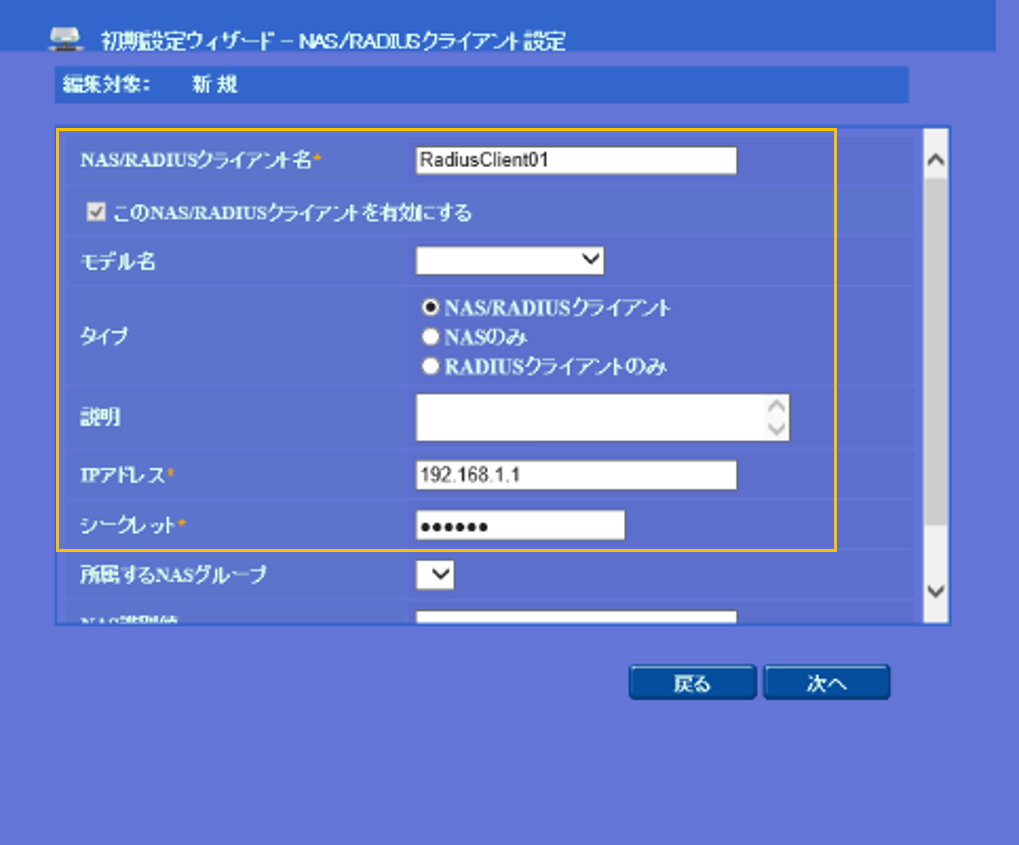

・NAS/RADIUSクライアント設定

※「シークレット」はIXルータとの認証に使用するため同じ設定にしてください。

本例ではsecretを設定しています。

手順3

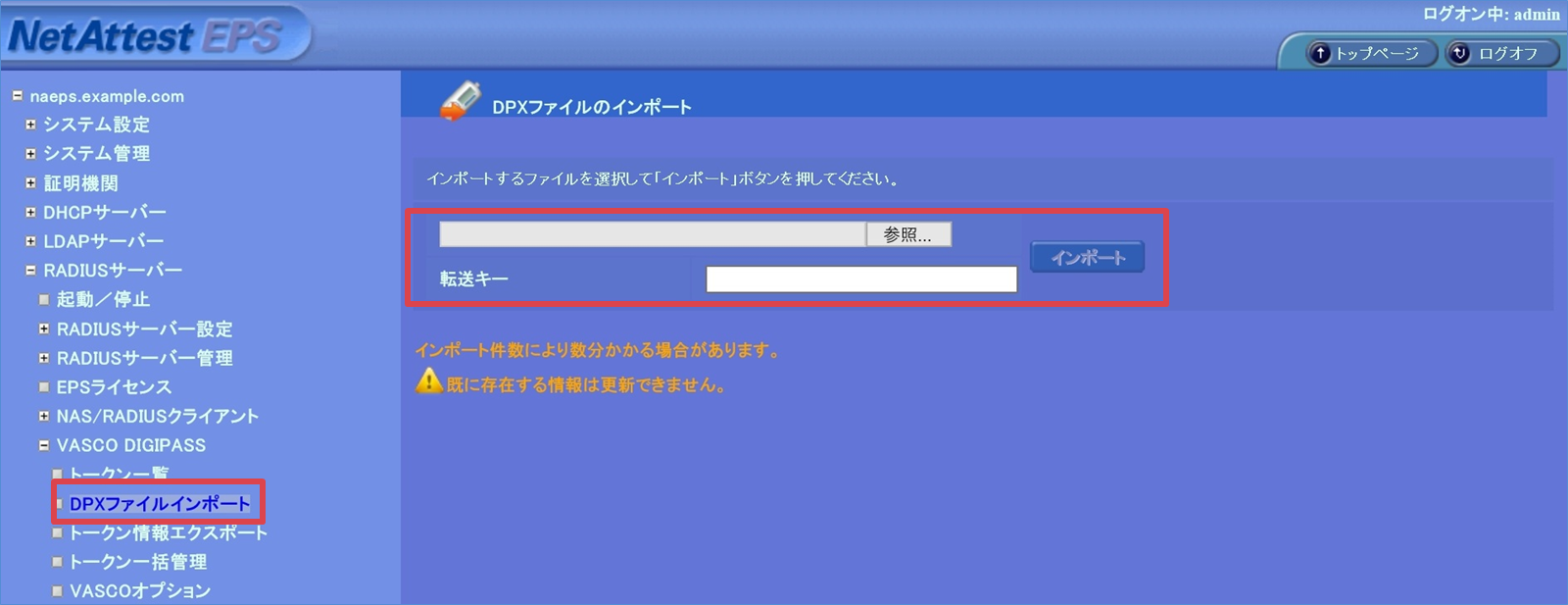

管理画面より、ワンタイムパスワードトークンの登録を行います。

トークンを購入すると、トークンのシリアルナンバーが記載されたファイル(DPXファイル)と、DPXファイルをインポートするためのキーコード(転送キー)が提供されます。

「RADIUSサーバー」⇒「VASCO DIGIPASS」⇒「DPXファイルインポート」の順にページを移動し、DPXファイルと転送キーをインポートしてください。

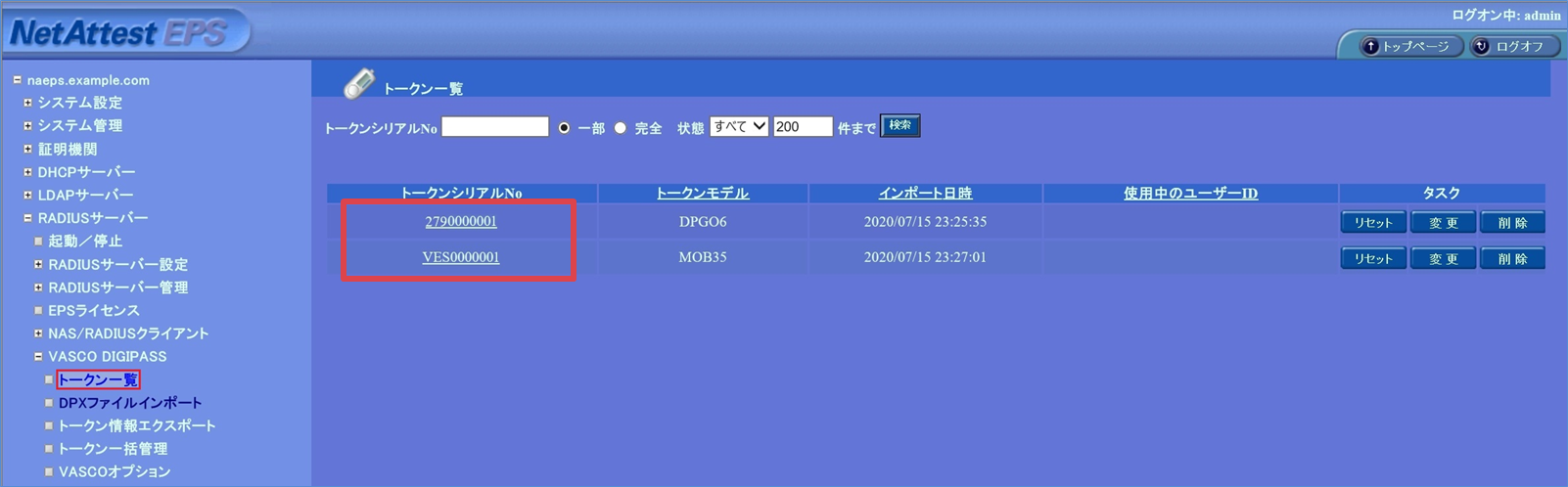

登録後、トークン情報は「トークン一覧」から確認することができます。

下記参考画面のトークンモデル列の「DPG06」はハードウェアトークン、

下記参考画面のトークンモデル列の「MOB35」はソフトウェアトークン(iOS/Andoroid用アプリ)になります。

手順4

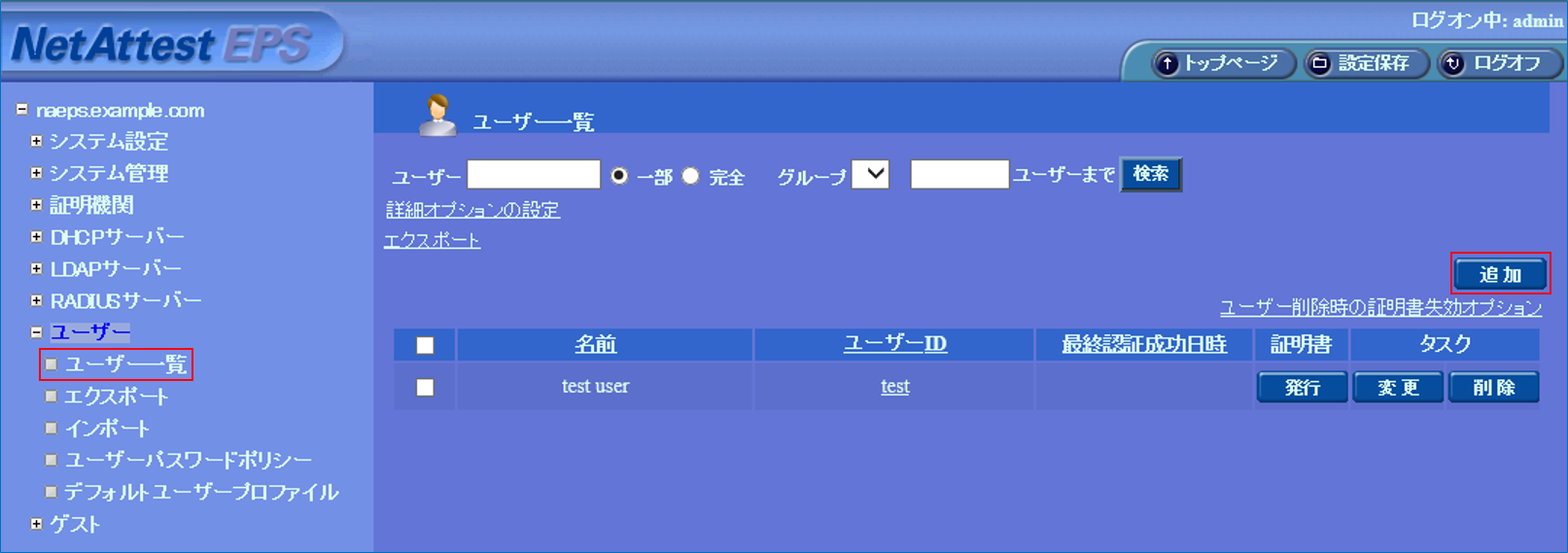

ユーザーの登録とワンタイムパスワードトークンの紐づけを行います。

管理画面から「ユーザー」⇒「ユーザー一覧」の順にページを移動し、「追加」ボタンより認証ユーザの登録を行います。

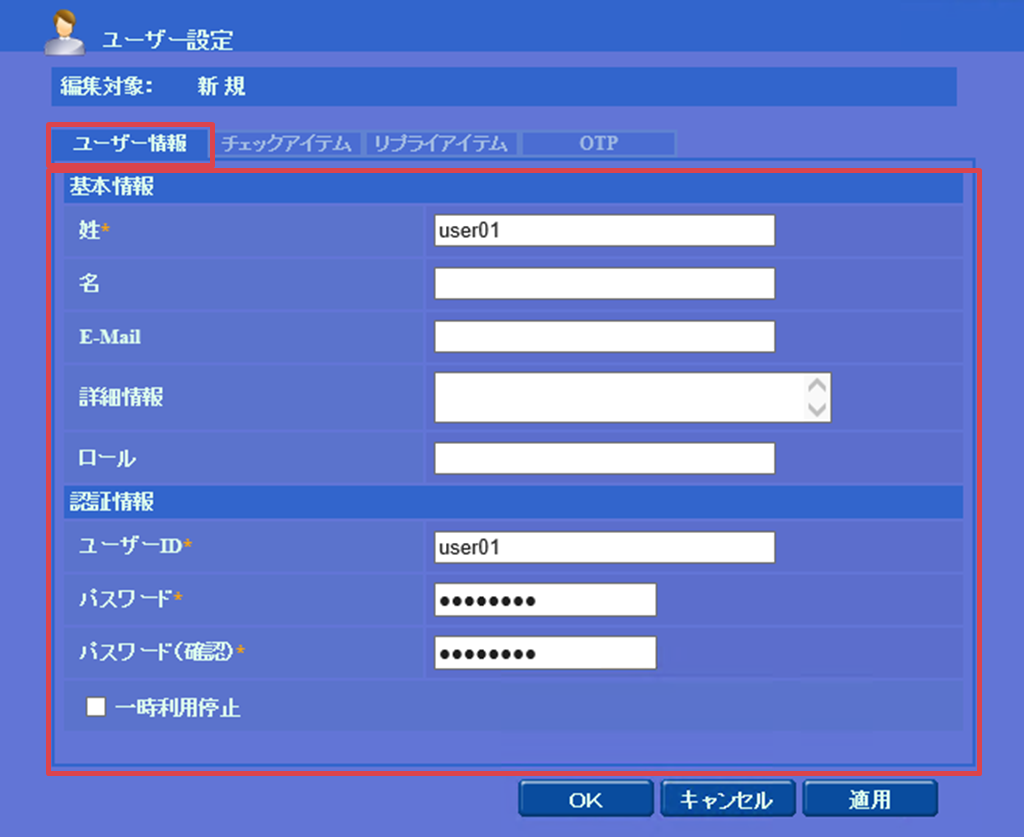

「ユーザー情報」タブにてユーザー情報を設定します。

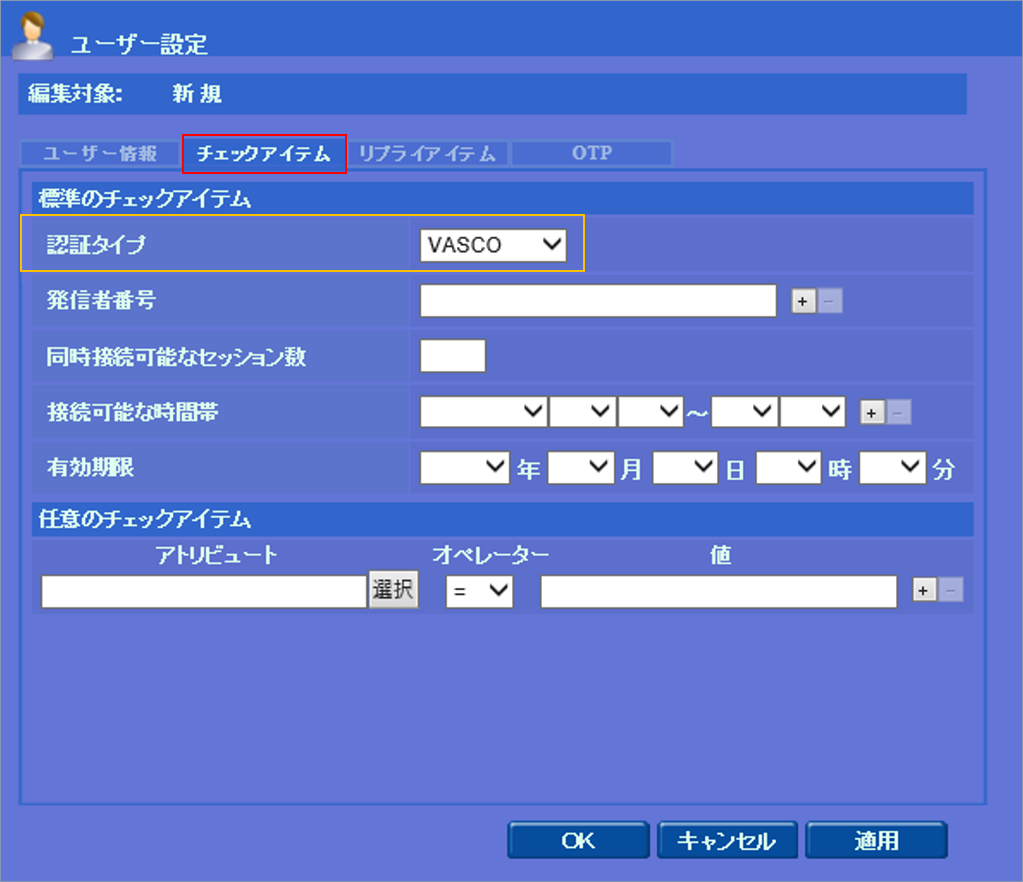

「チェックアイテム」タブにて認証タイプ「VASCO」を選択します。

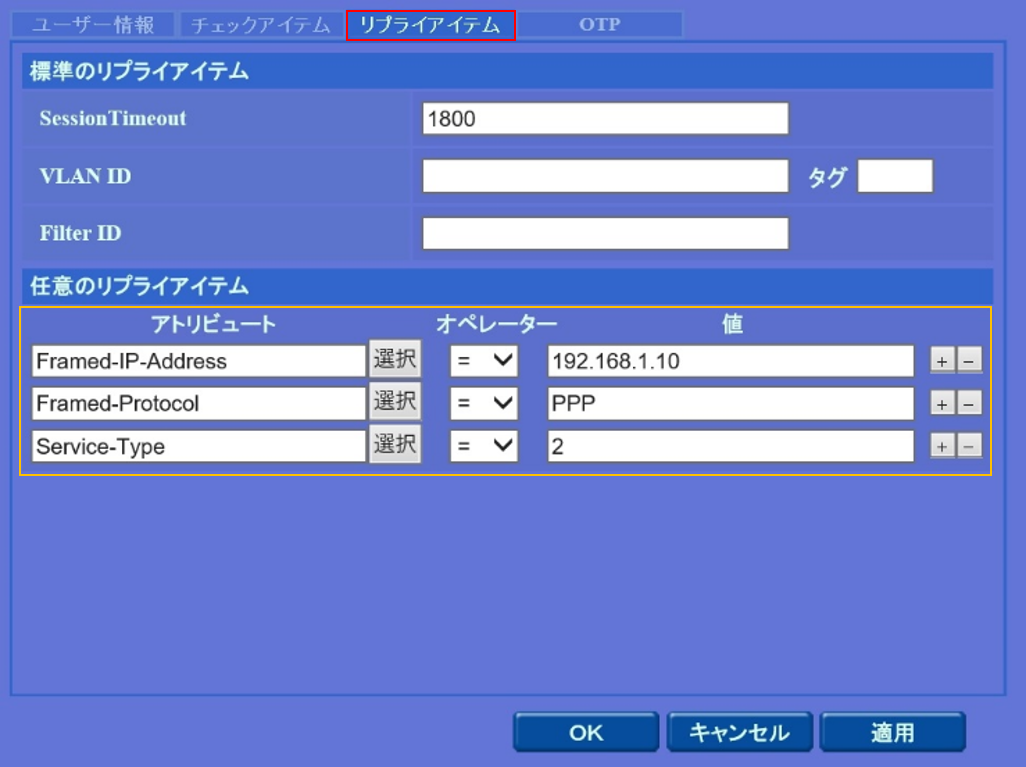

「リプライアイテム」タブにて設定を行います。

アトリビュートの「Framed-IP-Address」は端末へ払い出すIPアドレスを設定してください。

※LAN内のIPアドレスの重複には注意してください。

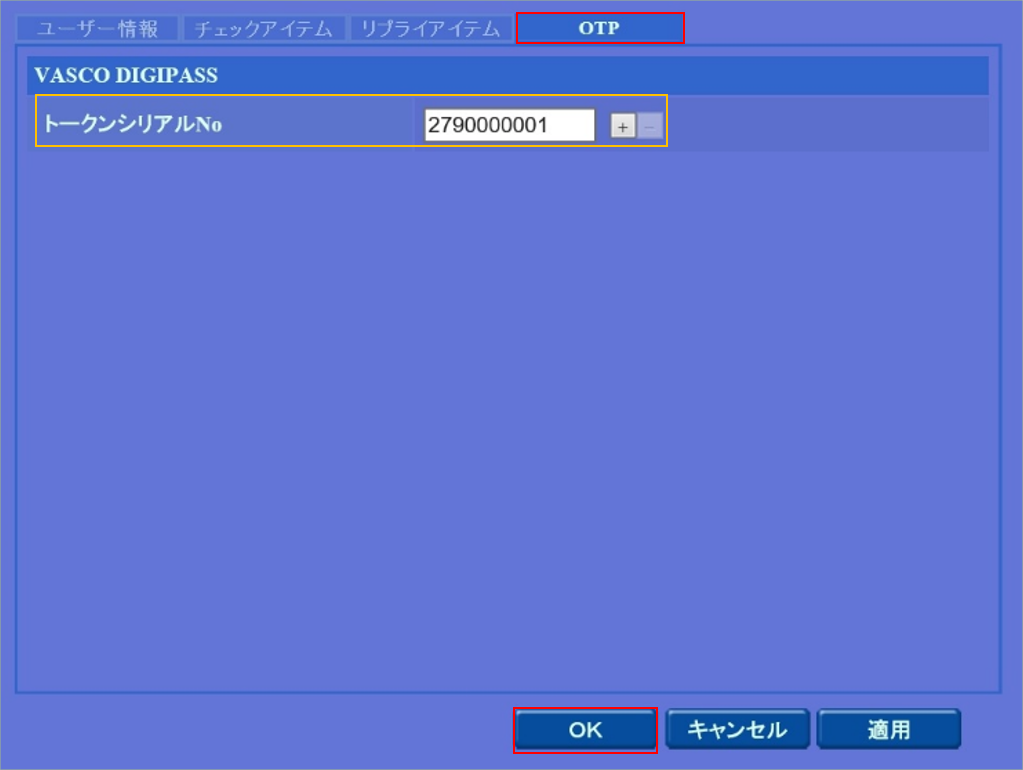

「OTP」タブのトークンシリアルNoに「トークン一覧」に表示されたシリアルNoを設定します。

手順5

設定内容を確認します。

トークン一覧の「使用中のユーザーID」に、設定したユーザIDが表示されていることを確認します。

表示されていれば、NetAttest EPSの設定は完了です。

STEP3 PC/スマートデバイスの設定

Windows10/iOS/Android端末からVPN接続する際の設定になります。

各端末の設定方法を下記に記載していますので、設定を行ってVPN接続してください。

Windows10の設定

手順1

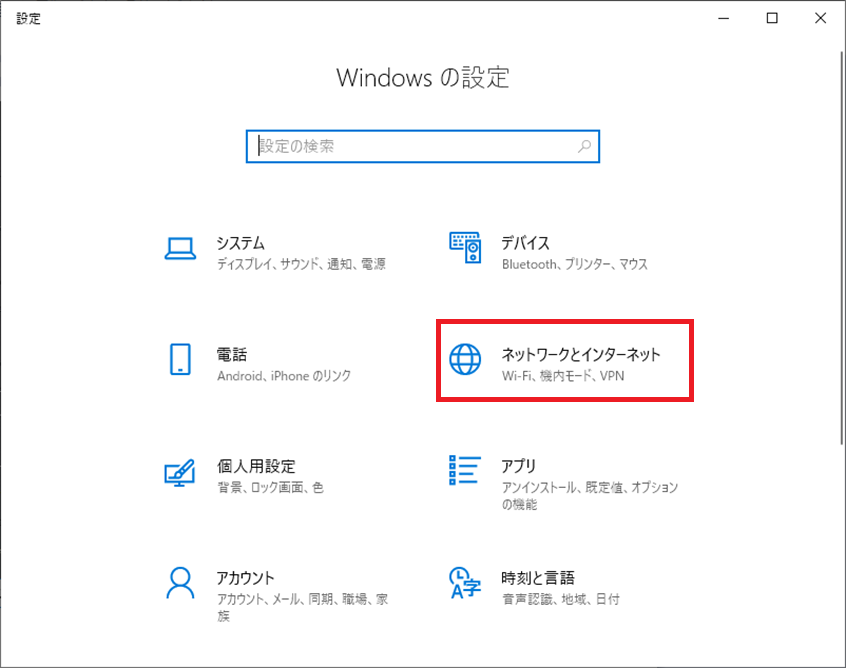

Windowsの設定から「ネットワークとインターネット」を選択します。

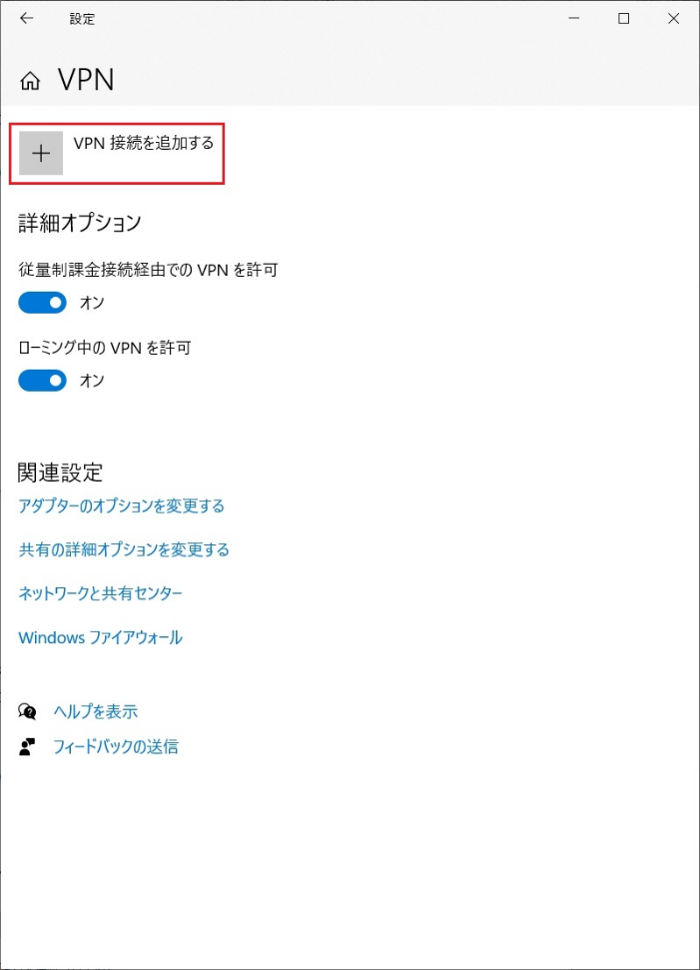

手順2

「VPN」タブを選択し、「VPN接続を追加する」を選択します。

手順3

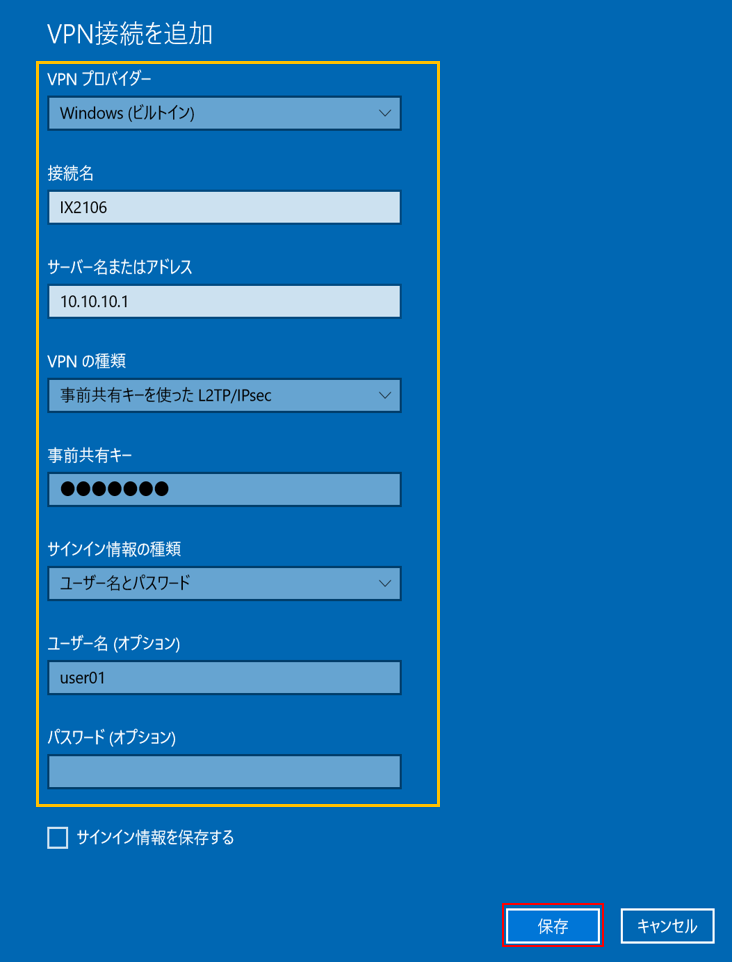

「VPN接続を追加」画面より、各パラメータを設定します。

・VPNプロバイダー Windows(ビルトイン)

・接続名 任意の文字列(本例ではIX2106)

・サーバー名またはアドレス IXルータのWANアドレス

・VPNの種類 事前共有キーを使ったL2TP/IPsec

・事前共有キー IXルータの設定と同じ事前共有鍵(本例ではhimitsu)

・サインイン情報の種類 ユーザー名とパスワード

・ユーザ名(オプション) RADIUSサーバで設定したユーザー名(本例ではuser01)

・パスワード(オプション) 空欄(接続時にワンタイムパスワードを入力するため、空欄)

設定後、保存を行ってください。

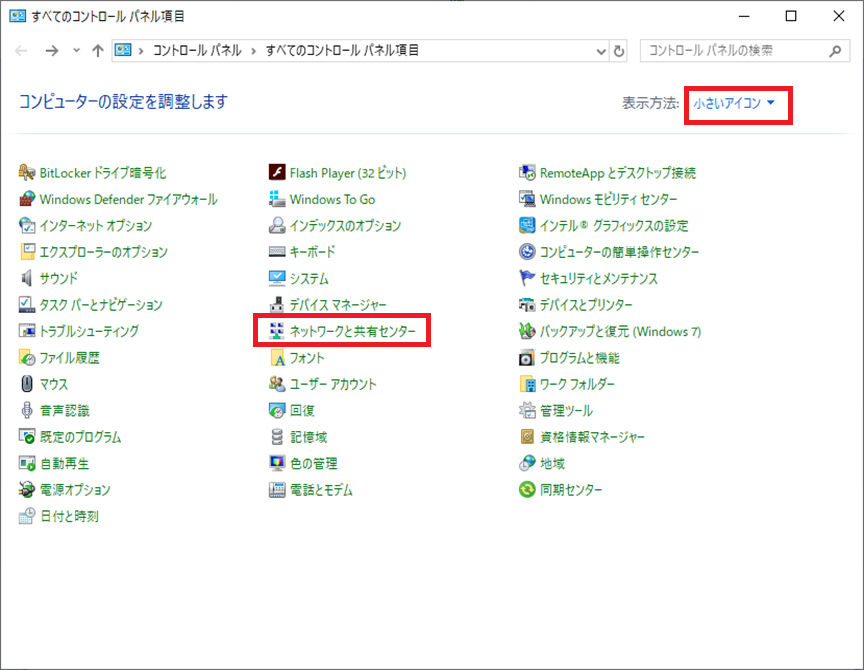

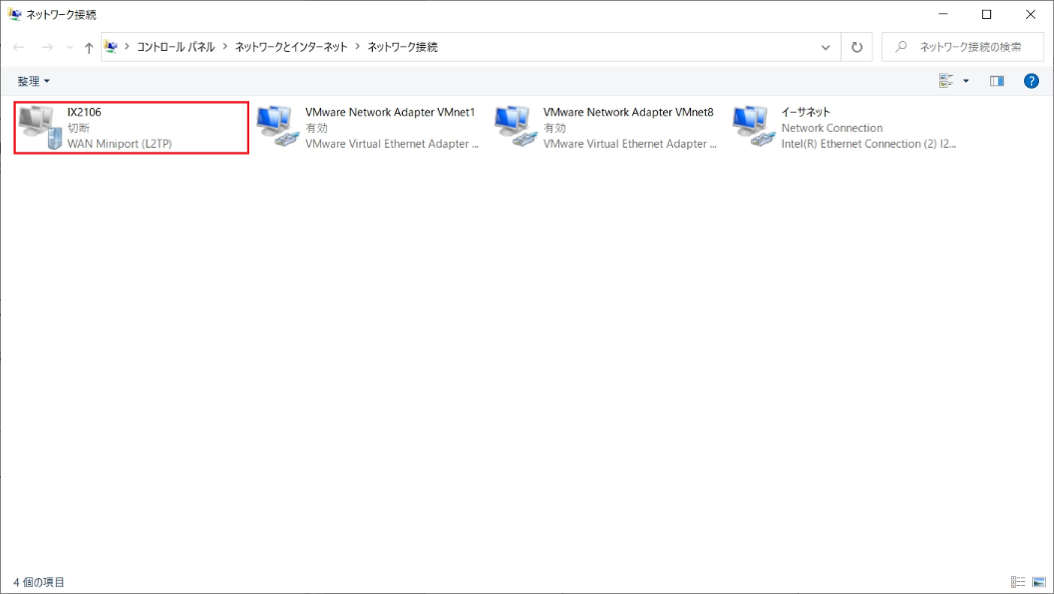

手順4

コントロールパネルを開き、「ネットワークと共有センター」を選択します。

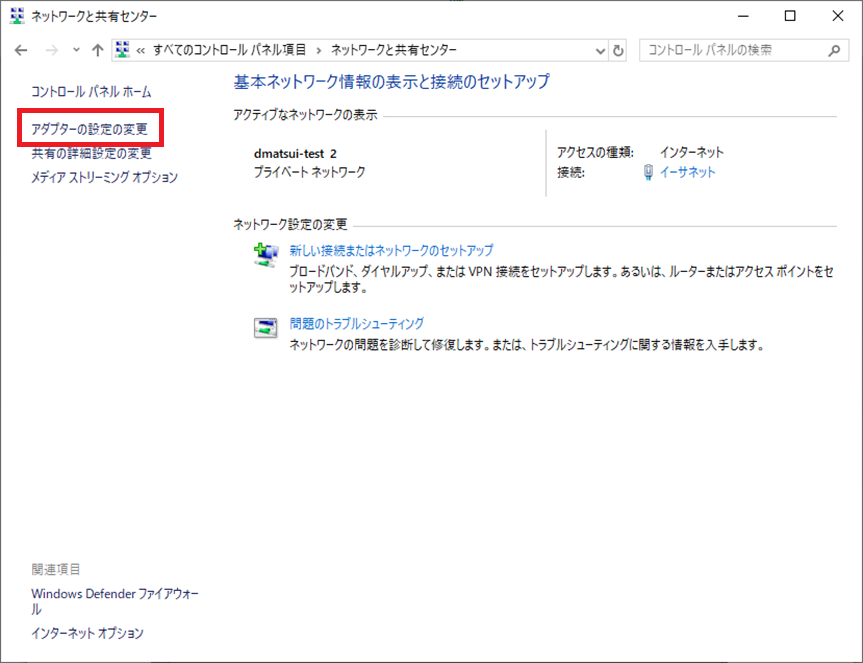

手順5

「アダプターの設定の変更」を選択します。

手順6

さきほど作成したL2TPの接続プロファイル(本例ではIX2106)を右クリックし、プロパティを選択します。

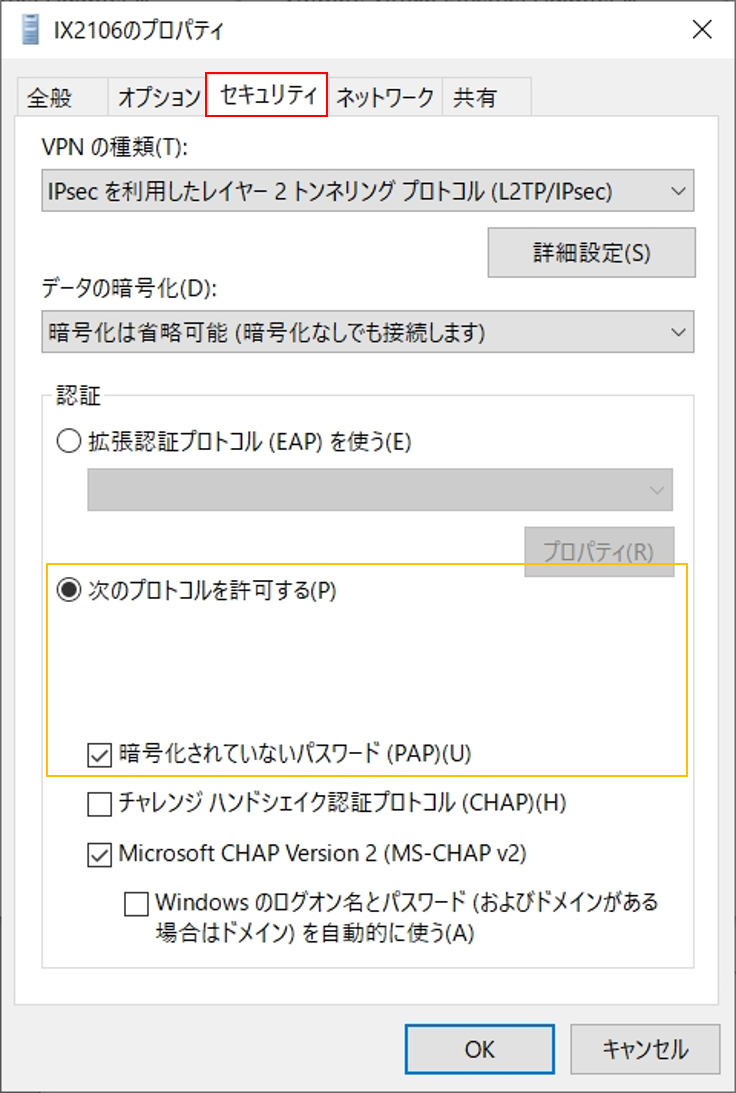

手順7

「セキュリティ」タブから認証プロトコルの許可を行います。

本例では、PAPを使用するためPAP認証の許可を行ってください。

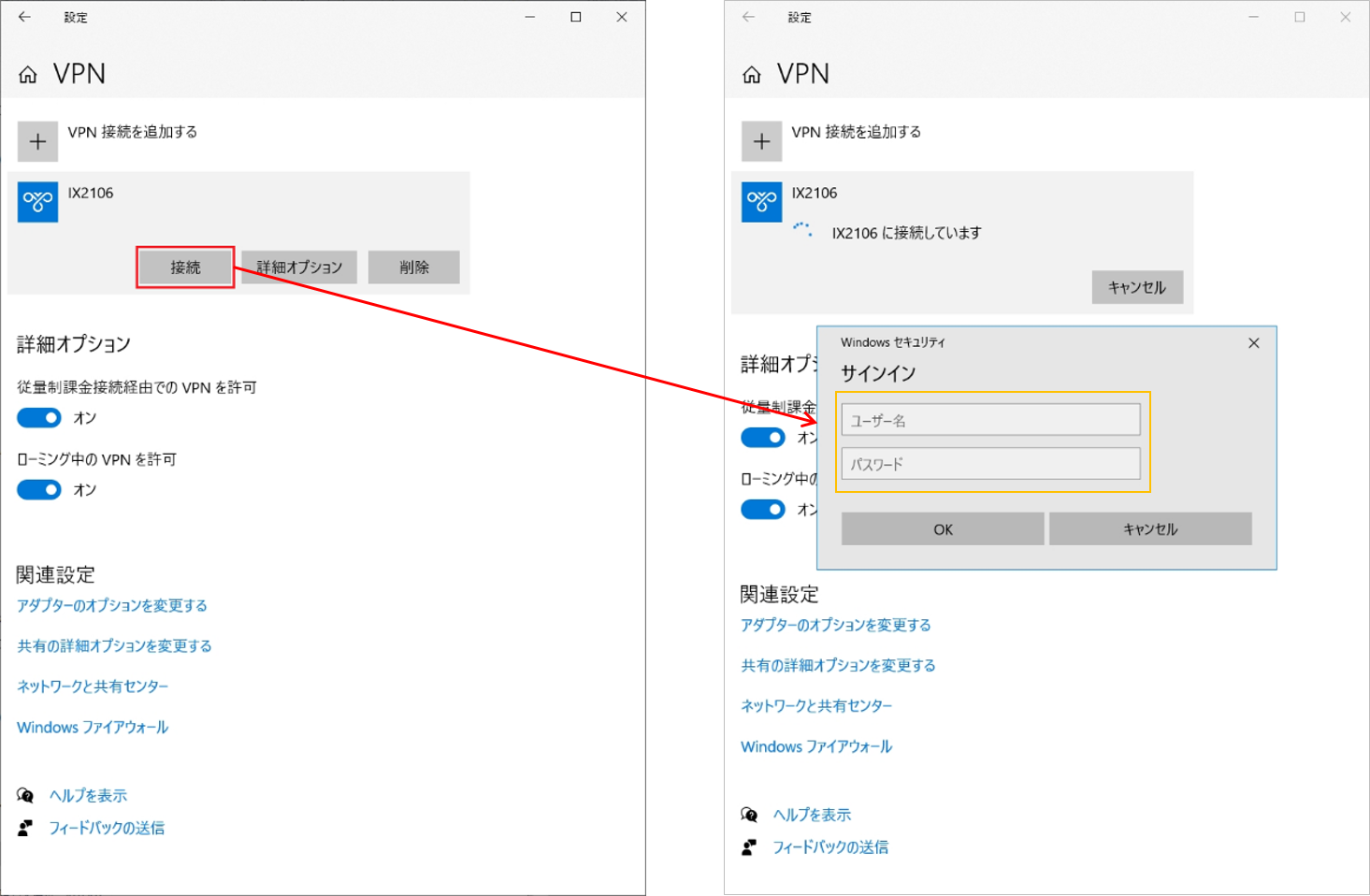

手順8

ここから、VPN接続を行っていきます。

「Windowsの設定」⇒「ネットワークとインターネット」⇒「VPN」を選択します。

追加したVPNの設定(本例の場合、IX2106)の接続ボタンをクリックします。

サインイン画面がポップアウトするので、RADIUSサーバで設定されている「ユーザー名」とワンタイムパスワードの「パスワード」を入力し、接続してください。

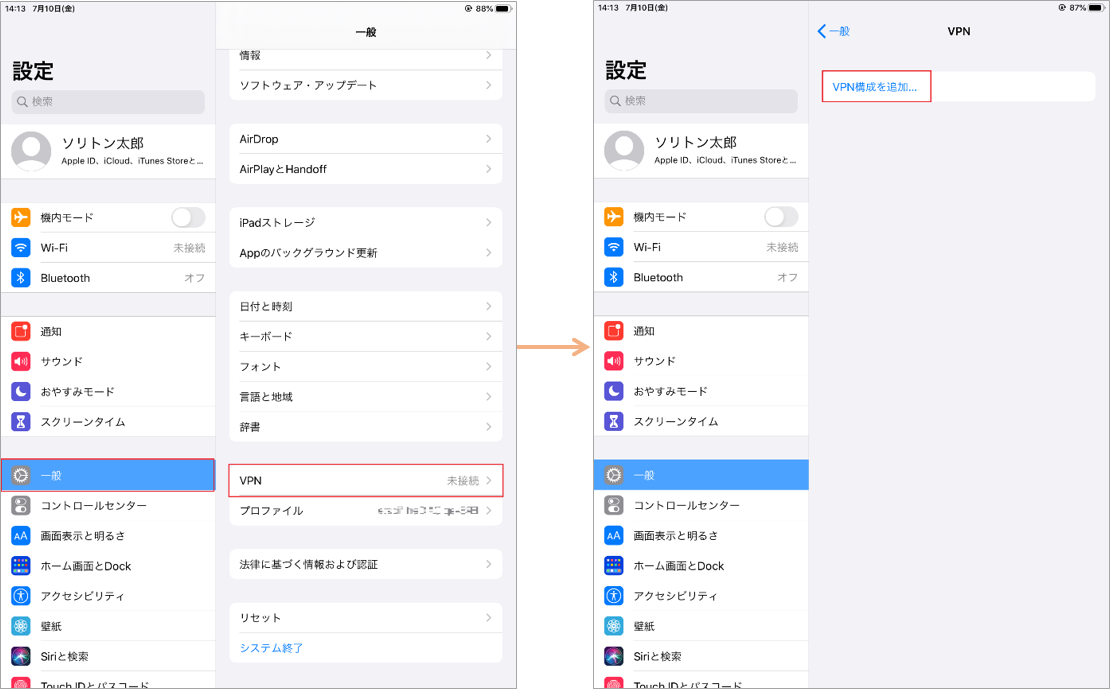

iOSの設定

手順1

「設定」⇒「一般」⇒「VPN」⇒「VPN構成を追加」を選択します。

※本例ではiPad Air2 iPadOS13.5.1の画面になります。

手順2

下記画面にて、VPN接続する設定を行います。パラメータは下記を設定してください。

・タイプ L2TP

・説明 任意の文字列(本例ではIX2106)

・サーバ IXルータのWAN IPアドレス

・アカウント RADIUSサーバで設定したユーザー名(本例ではuser01)

・パスワード 空欄(接続時にワンタイムパスワードを入力するため、空欄)

・シークレット IXルータの設定と同じ事前共有鍵(本例ではhimitsu)

手順3

手順2で作成したプロファイルにチェックが入っていることを確認し、設定画面のトグルスイッチを有効化します。有効化後、パスワードを求められるので入力して接続してください。

Androidの設定

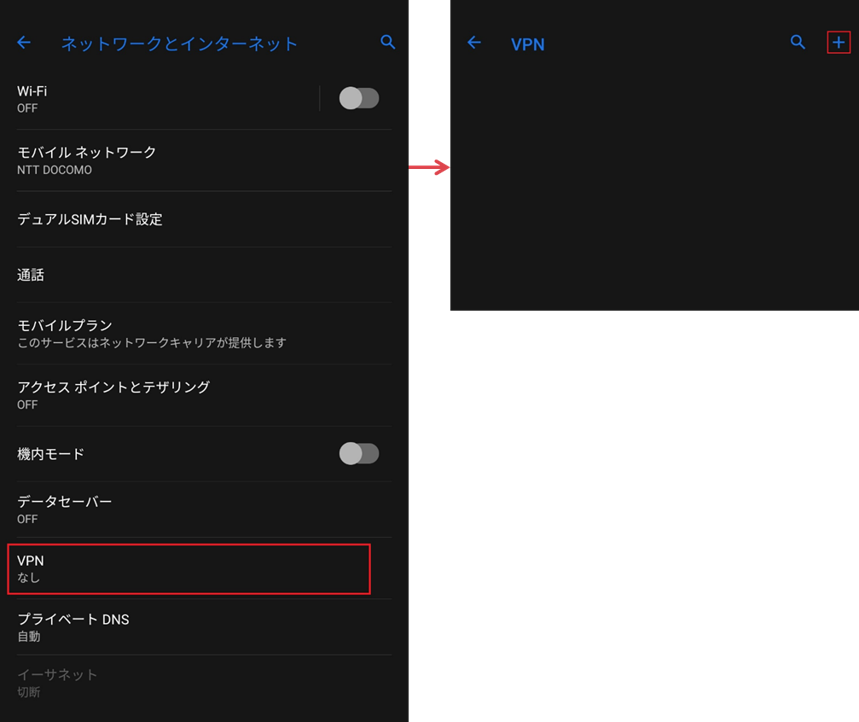

手順1

「設定」⇒「ネットワークとインターネット」を選択し、VPN設定を追加します。

手順2

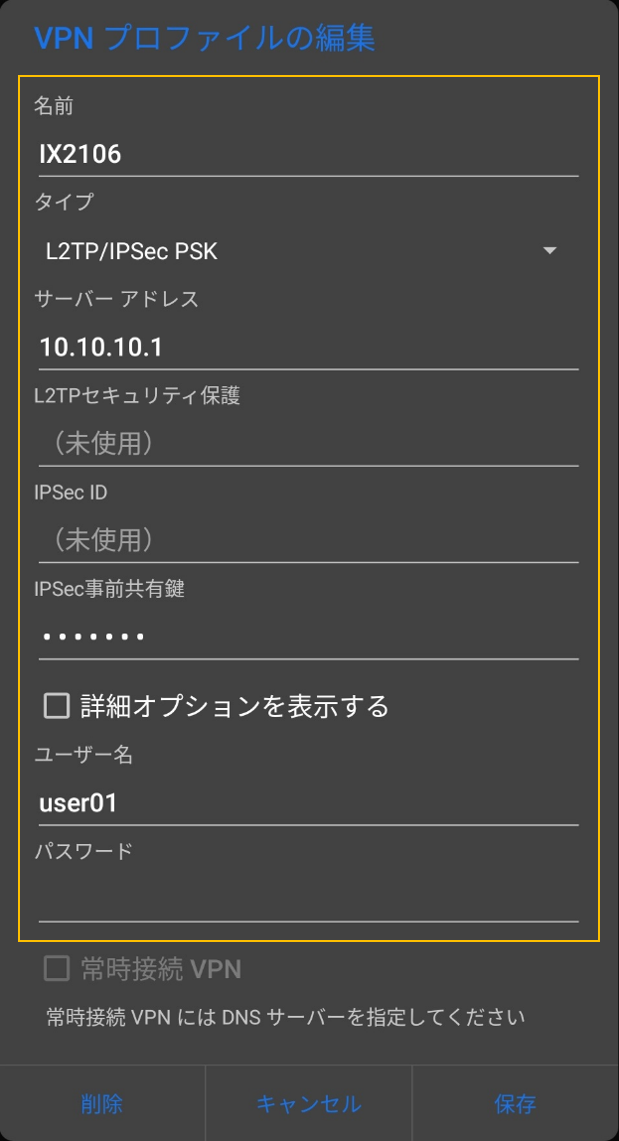

下記画面にて、VPN接続設定を行います。パラメータは下記を設定してください。

・名前 任意の文字列(本例ではIX2106)

・タイプ L2TP/IPSec PSK

・サーバアドレス IXルータのWAN IPアドレス

・IPSec事前共有鍵 IXルータの設定と同じ事前共有鍵(本例ではhimitsu)

・ユーザー名 RADIUSサーバで設定されているユーザー名(本例ではuser01)

・パスワード 空欄(接続時にワンタイムパスワードを入力するため、空欄)

上記入力後、保存します。

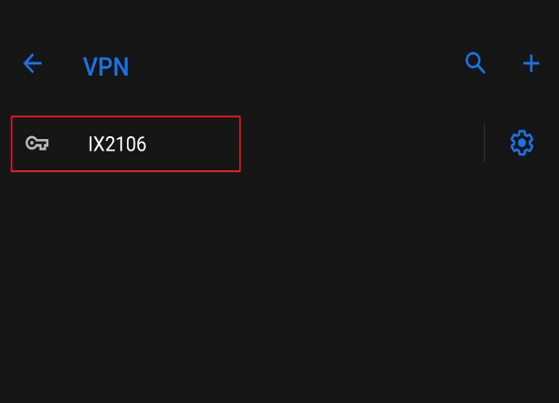

手順3

VPN一覧画面より、作成したVPNプロファイルをタップします。

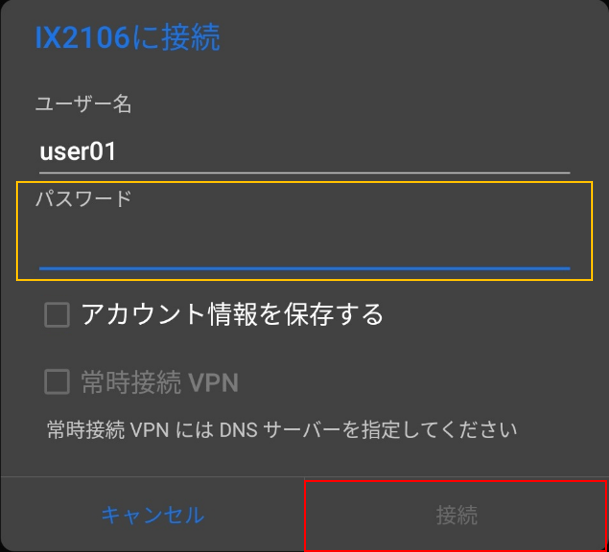

手順4

パスワードの入力を求められるので、ワンタイムパスワードを入力し接続して下さい。

以上で設定は終了です。お疲れ様でした。

資料請求・お問い合わせ