Japan

サイト内の現在位置を表示しています。

VPN対応高速アクセスルータ UNIVERGE IXシリーズ

VPNクライアントとの接続(L2TP/IPsec, Windows 10)

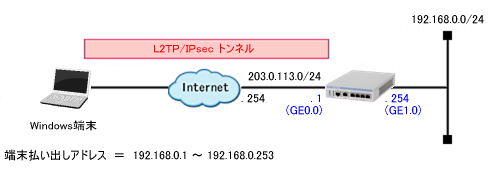

このページでは、Windows 10が標準で実装しているL2TP/IPsec機能を使用して、Windows端末とUNIVERGE IXシリーズをVPN接続するための設定例を紹介します。

- ※Windows 10 が標準搭載しているL2TP/IPsec接続機能を使用して接続確認を行っています。

- ※Windows 10 を搭載する全てのクライアント端末との接続性を保証するものではありません。

また、本OSに追加で他社のアプリケーションをインストールしている場合、アプリケーション間の相性によりL2TP/IPsec接続が正常に行えない可能性があります。お客様環境に導入の際は、事前の検証を必ず実施してください。

概要

Windows端末から社内LAN(192.168.0.0/24)への通信を実現するために、Windows 10標準のL2TP/IPsec接続機能 を使用して IX2106とVPN接続を行います。

Windows端末設定パラメータ

| インターネットアドレス | 203.0.113.1 |

| L2TP接続 ユーザ名 | user-A@example.com |

| L2TP接続 パスワード | password-1 |

| 事前共有キー | secret |

ルータのコンフィグモードに入るには、

Router# enable-config

と入力します。

以下の設定をそのまま投入します。

- 本設定例では、IXルータに複数のプロポーザル(暗号化・認証方式の使用可能な組み合わせ)を設定することにより、Windows端末からIXルータへ通知するいずれかのプロポーザルで接続可能となることを想定しています。

- VPNクライアントをNAT環境で利用する構成も想定されるため、あらかじめNATトラバーサル機能を有効化しています。

- IXシリーズでは、L2TP(PPP)によるユーザ認証方式として「PAP」、「CHAP」のいずれかを指定することができます(本例では 「CHAP」を選択)。また本設定例では、Windows端末に対してLAN内のアドレス(192.168.0.1~192.168.0.253)を払い 出す設定を行っています。

※LAN内に存在する他の端末とアドレスが重複しないように注意してください。 - L2TP(PPP)によるユーザ認証を外部のRADIUSサーバを使用して実行することも可能です。RADIUSサーバを使用する場合の設定例は「設定事例集」をご参照ください。

- tunnel mode l2tp ipsecコマンドの有効化には装置の再起動が必要です。

STEP1 IX2106の設定

ip route default 203.0.113.254

ip access-list sec-list permit ip src any dest any

!

ike nat-traversal

!

ike proposal ike1 encryption aes-256 hash sha group 1024-bit

ike proposal ike2 encryption aes hash sha group 1024-bit

ike proposal ike3 encryption 3des hash sha group 1024-bit

ike policy ike-policy peer any key secret ike1,ike2,ike3

!

ipsec autokey-proposal sec1 esp-aes-256 esp-sha

ipsec autokey-proposal sec2 esp-aes esp-sha

ipsec autokey-proposal sec3 esp-3des esp-sha

ipsec dynamic-map ipsec-map sec-list sec1,sec2,sec3

!

ppp profile lns

authentication request chap

authentication password user-A@example.com password-1

lcp pfc

lcp acfc

ipcp ip-compression

ipcp provide-ip-address range 192.168.0.1 192.168.0.253

!

interface GigaEthernet0.0

ip address 203.0.113.1/24

no shutdown

!

interface GigaEthernet1.0

ip address 192.168.0.254/24

ip proxy-arp

no shutdown

!

interface Tunnel0.0

ppp binding lns

tunnel mode l2tp ipsec

ip unnumbered GigaEthernet1.0

ip tcp adjust-mss auto

ipsec policy transport ipsec-map

no shutdown

STEP2 Windows 10端末の設定

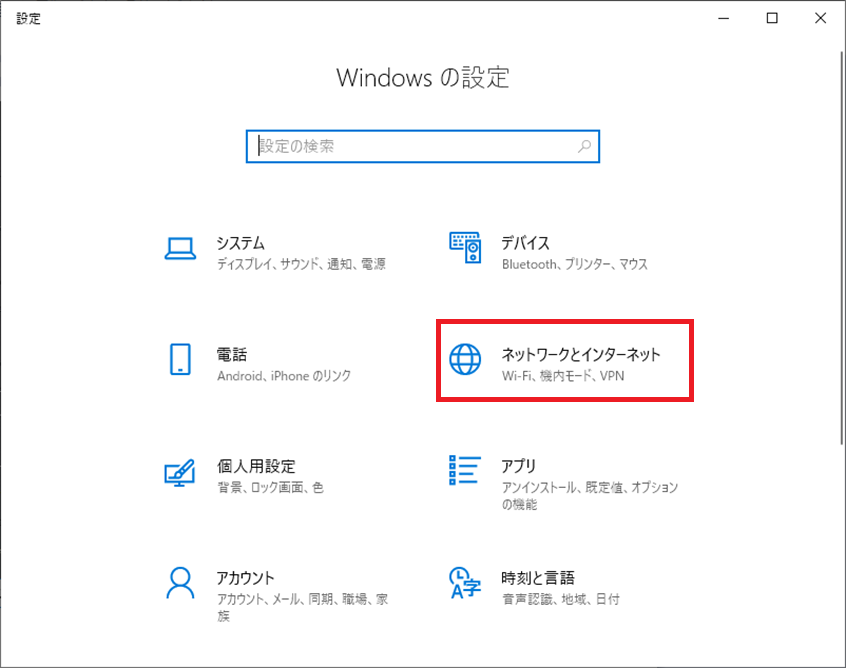

手順1

Windowsの設定から「ネットワークの状態とインターネット」を選択します。

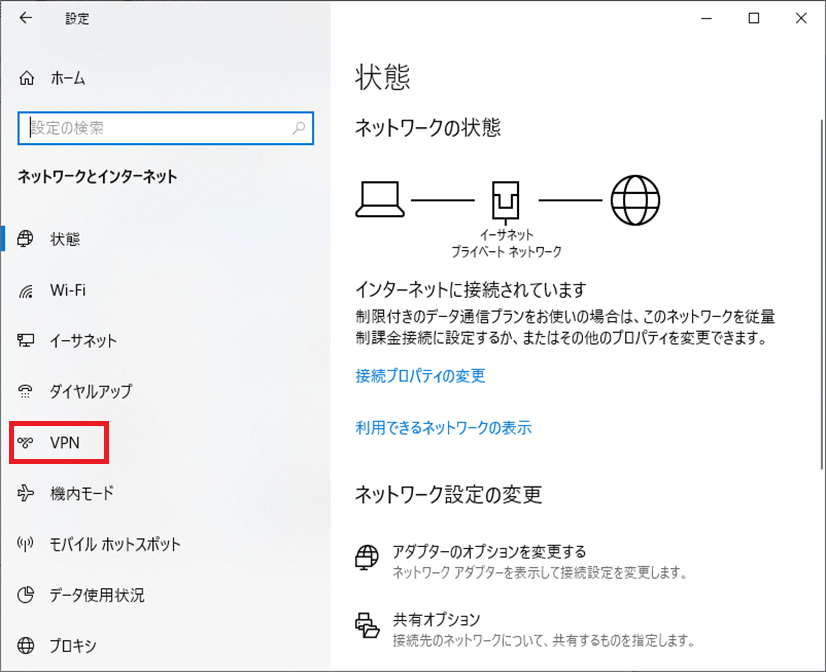

手順2

「ネットワークとインターネット」のページが開きますので、ここで「VPN」をクリックします。

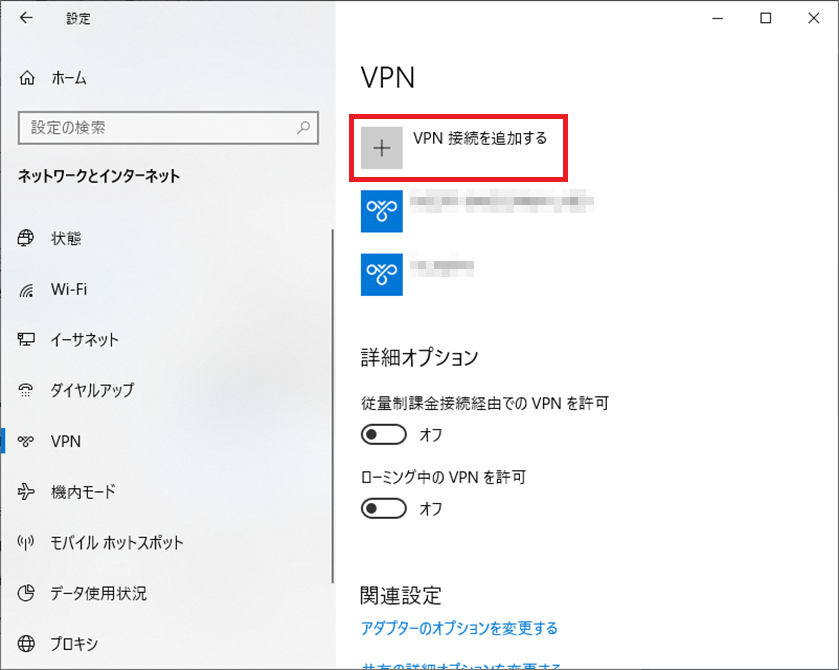

手順3

「VPN接続を追加する」をクリックします。

手順4

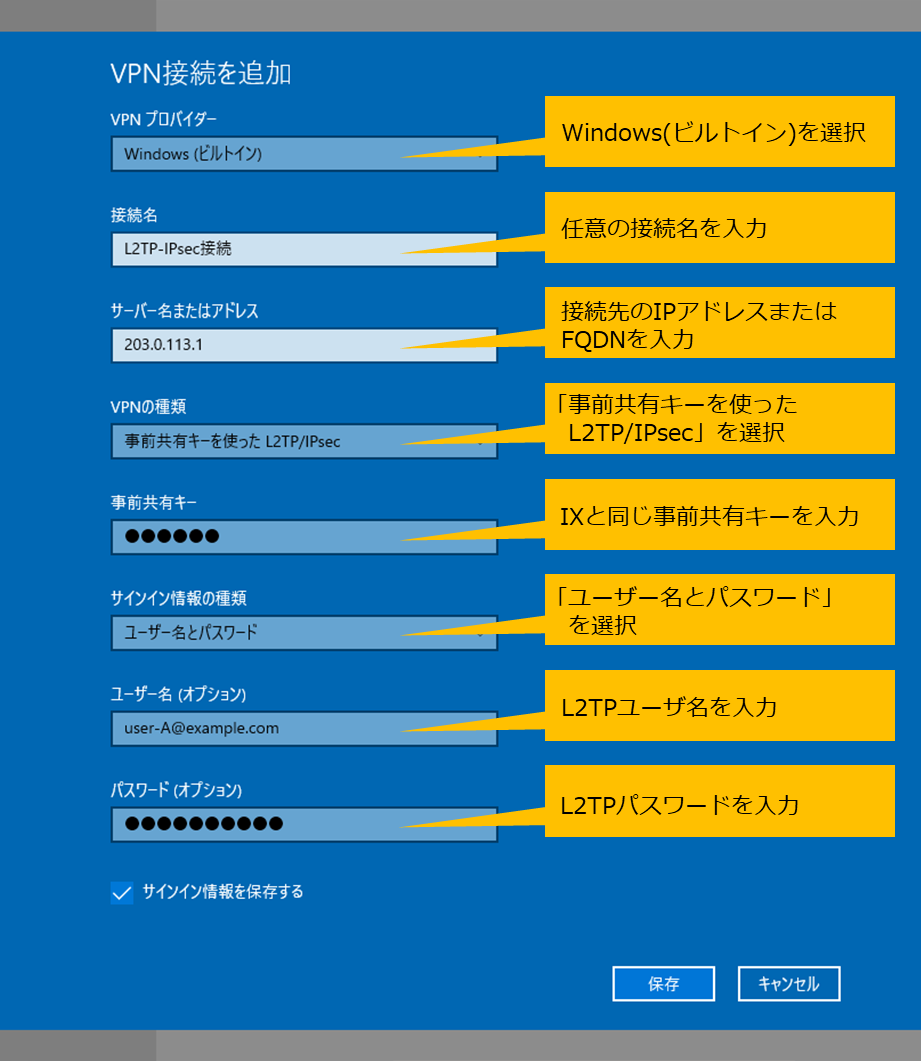

「VPN接続を追加」が開きますので、各パラメータの入力を行います。

・VPNプロバイダー:Windows(ビルドイン)

・接続名:任意(例では、L2TP-IPsec接続)

・サーバ名またはアドレス:VPNルータのグローバルIPアドレスもしくはFQDN(例ではIX2106のGIP[203.0.113.1])

・VPNの種類:事前共有キーを使ったL2TP/IPsec

・事前共有キー:IXルータの設定と同じ事前共有鍵(例ではsecret)

・サインイン情報の種類:ユーザ名とパスワード

・ユーザ名(オプション):L2TP接続ユーザ名(例ではuser-A@example.com)

・パスワード(オプション):L2TP接続パスワード(例ではpassword-1)

パラメータの入力が完了しましたら「保存」します。

手順5

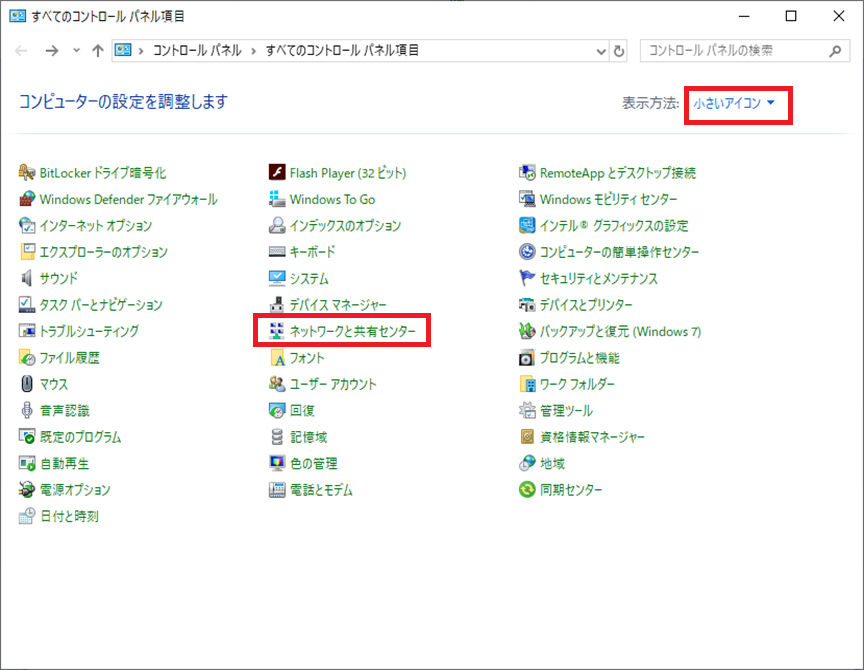

コントロールパネルを開きます。

「ネットワークと共有センター」をクリックします。

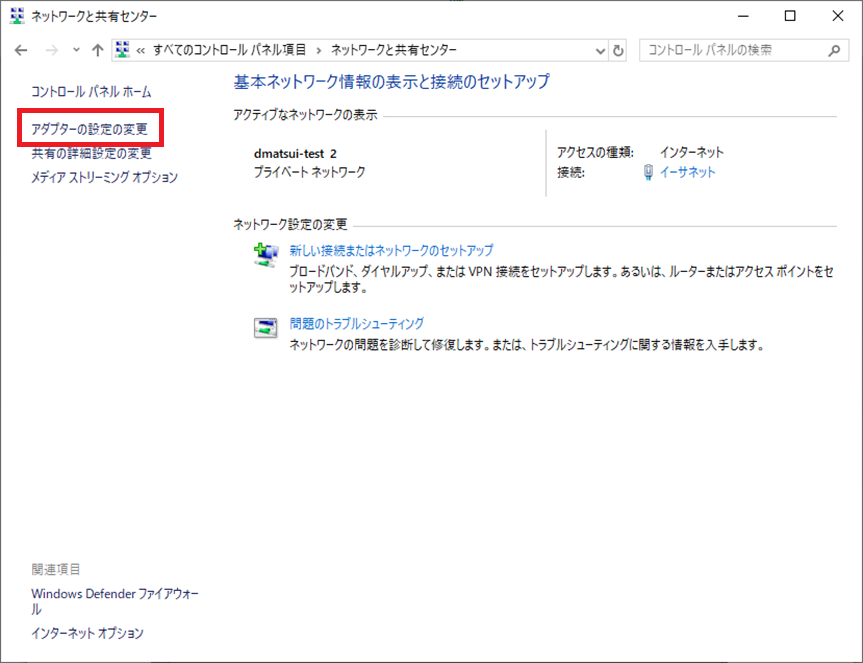

手順6

「ネットワークと共有センター」が開きましたら、ここで「アダプターの設定変更」をクリックします。

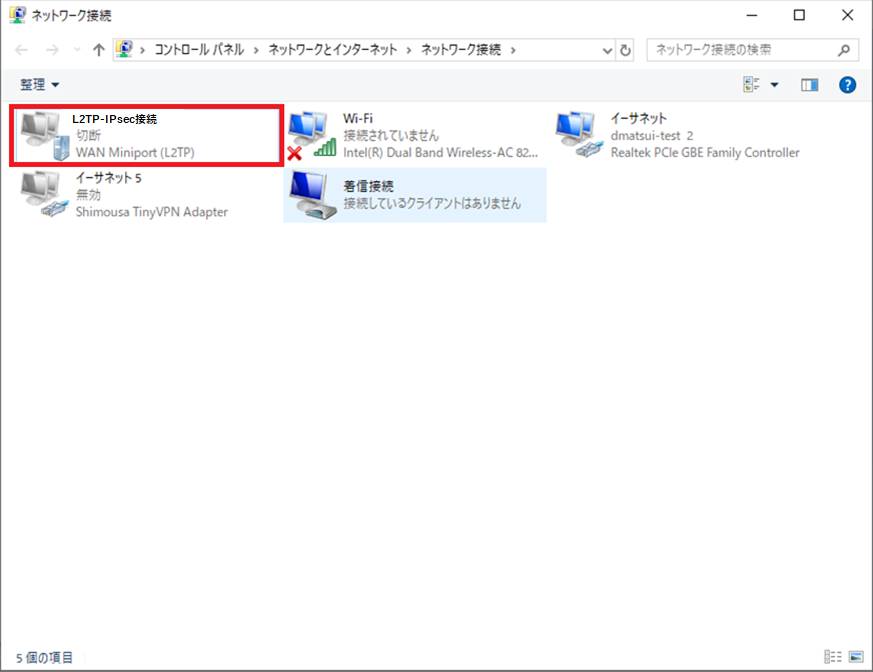

手順7

「ネットワーク接続」が開きましたら、先ほど作成したL2TPの接続プロファイル(例ではL2TP-IPsec接続)を右クリックし、「プロパティ」を選択します。

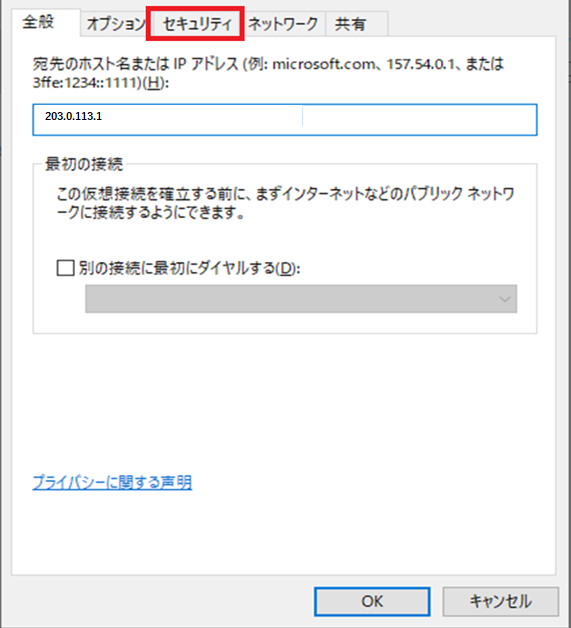

手順8

「セキュリティ」のタブを選択します。

手順9

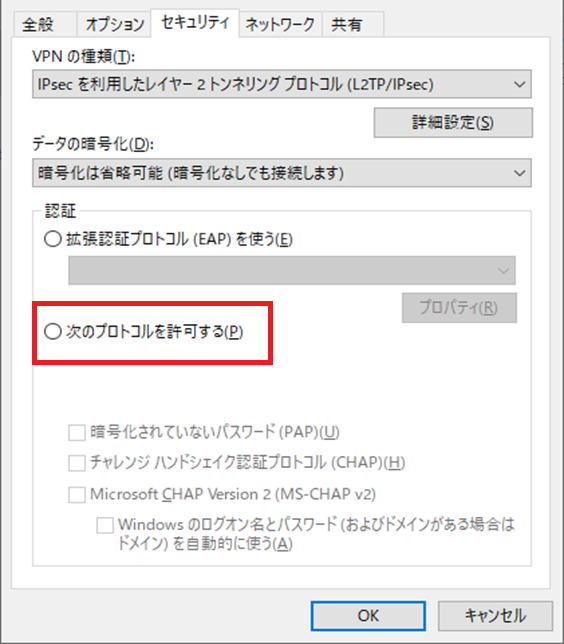

認証の項目から次のプロトコルを許可するのラジオボタンをチェックします。

手順10

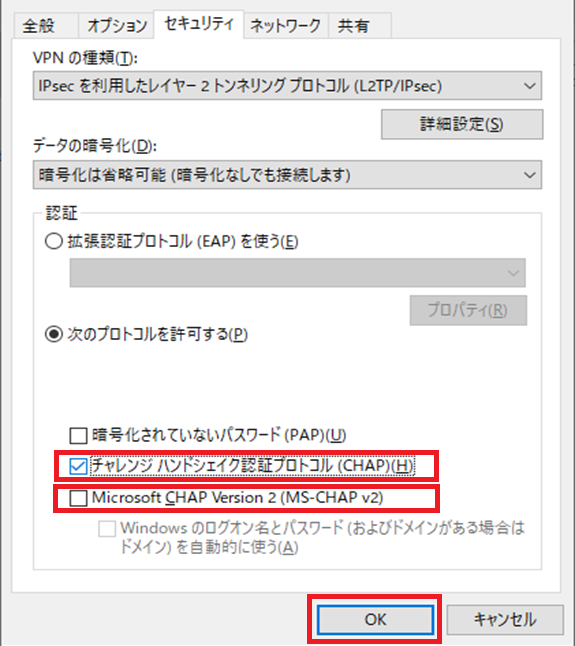

手順9のチェックをすると下のグレーアウトしていた項目が表示されます。

①チェンジハンドシェイク認証プロトコル(CHAP)にチェックを入れる

②Microsoft CHAP Version 2(MS-CHAP v2)のチェックを外す

を行ってください。

※Windows10では、デフォルト①の項目にチェックが入っておりません。

チェックが入っていないと認証に失敗しますので、ご注意願います。

①②のチェックに問題がなければ、「OK」を選択してください。

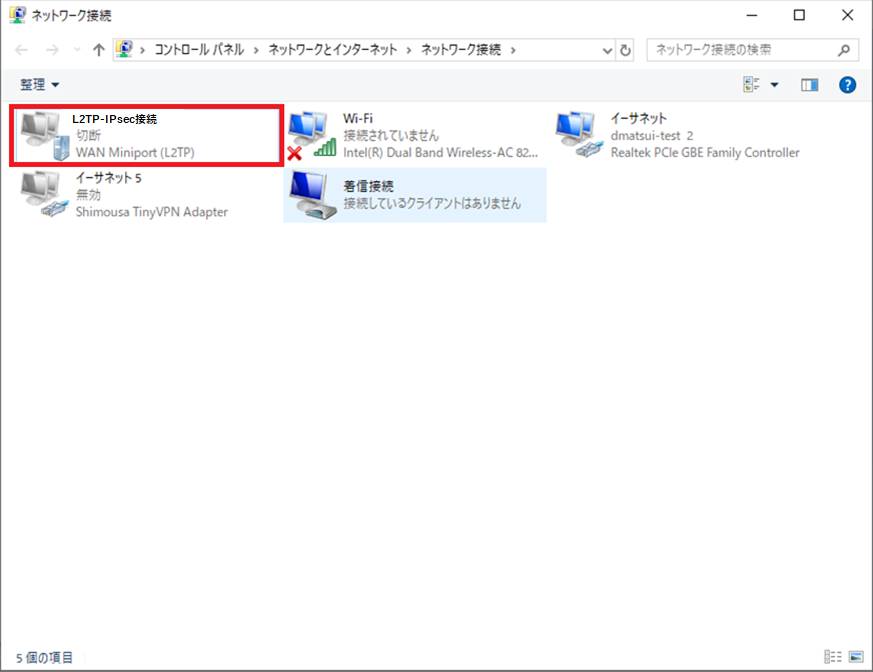

手順11

L2TP接続で作成したプロファイル(例ではL2TP-IPsec接続)を右クリックし、「接続/切断」を選択します。

特に設定内容に問題がなければ、接続されます。

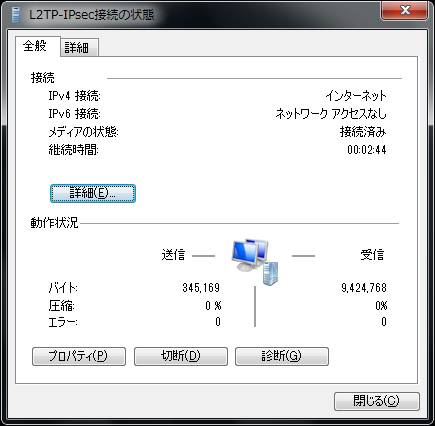

手順12

L2TP接続で作成したプロファイルをダブルクリックすると、VPN接続の利用状況を確認することができます。

補足

Windows端末とIXルータの間にNATルータが存在する場合(例えば、リモートユーザ宅内のブロードバンドルータなど)、Windows端末のレジストリ設定でNATトラバーサル機能を有効にする必要があります。

以下のURLに記載されている手順に従い、NATトラバーサル機能を有効にしてください。

https://support.microsoft.com/kb/926179/ja (外部リンク)

AssumeUDPEncapsulationContextOnSendRuleの値は「2」を設定してください。

レジストリを誤って変更すると深刻な問題が発生することがありますので、設定変更は慎重に実施してください。

以上で設定は終了です。お疲れ様でした。

資料請求・お問い合わせ