Japan

サイト内の現在位置を表示しています。

UNIVERGE IXシリーズ 技術情報

設定事例

設定事例 Microsoft AzureとのVPN接続(ルートベース)

「UNIVERGE IXシリーズ」を使用して、 Microsoft Azure仮想ネットワークとIPsec-VPNで接続する際の設定例を紹介します。

Microsoft Azureでは、サイト間VPNを作成する際、IPsecゲートウェイの種別として「ポリシーベース(静的ルーティング)」と「ルートベース(動的ルーティング)」のいずれかを選択する必要があります。本ページでは「ルートベース」による接続の設定例を紹介します。

- ※

本ページの設定例は、全て当社で接続を確認しておりますが、必ずしも接続性を保証するものではありません。

- ※

当社は、Microsoft Azureサービスに関連して発生した如何なる障害に対して、一切の責任を負わないものとします。

- ※

Microsoft Azureサービスをご利用になる際は、必ず本サービスの利用規約を確認し、利用規約に則った運用を行ってください。

接続構成

この設定ガイドでは、「IX2215」のGE0ポートをWAN側インタフェース、GE2(SW-HUB)ポートをLAN側インタフェースとして使用します。また、WAN回線との接続にはPPPoEを使用しています。

なお、「IX2215」以外の機種(「IX2105」など)をご利用の場合でも、本例と同様の設定で接続を行うことができます。

Microsoft Azureの設定

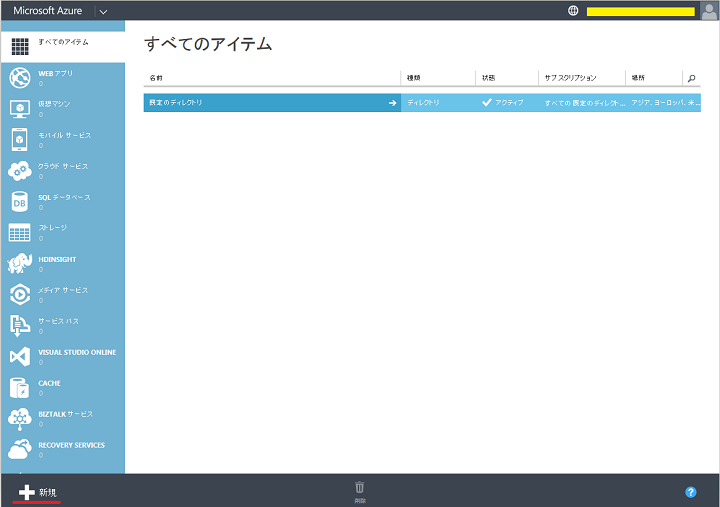

- 1.Microsft Azureポータルにログインします。

- 2.左下の「新規」ボタンをクリックします。

- 3.

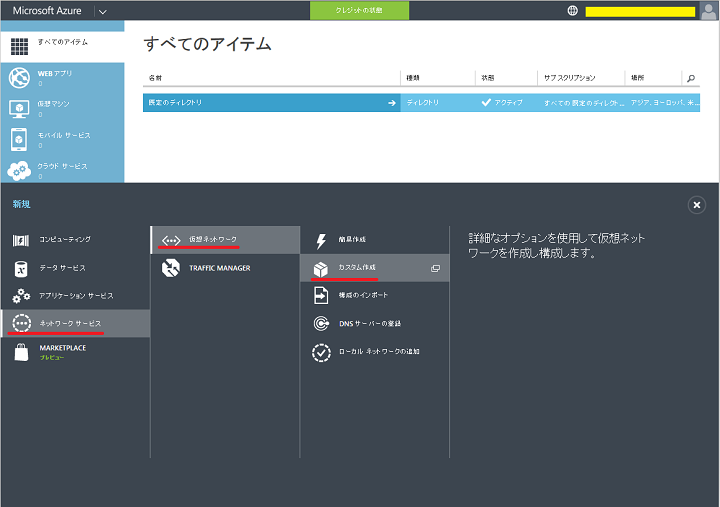

仮想ネットワークの作成を行います。

「ネットワークサービス」→「仮想ネットワーク」→「カスタム作成」の順にクリックします。

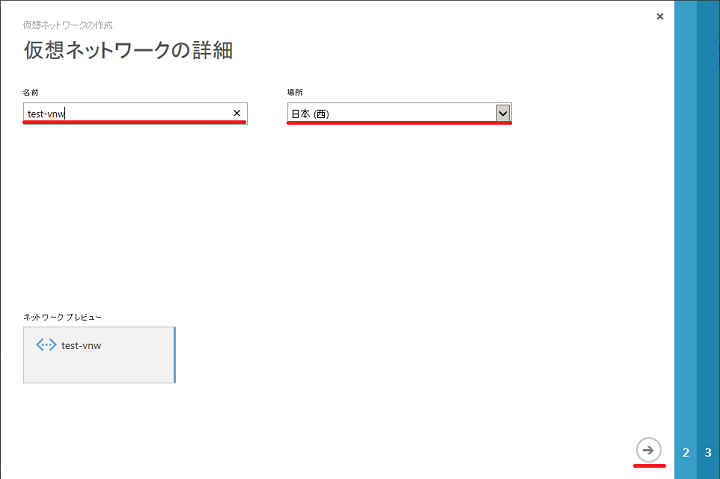

- 4.「名前」欄に任意の仮想ネットワークの名前を記入します。

- 5.「場所」で「日本」を選択後、右下の右矢印マークをクリックします。

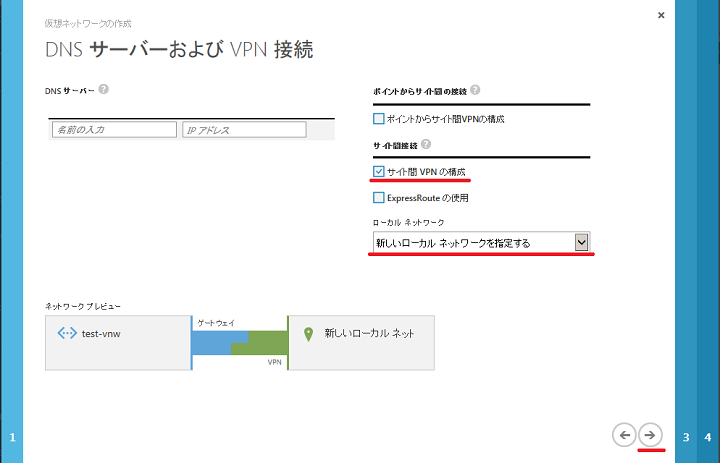

- 6.必要に応じて、「DNSサーバー」の情報を入力します。

- 7.「サイト間VPNの構成」にチェックを入れます。

- 8.「ローカルネットワーク」を「新しいローカルネットワークを指定する」に選択後、右下の右矢印マークをクリックします。

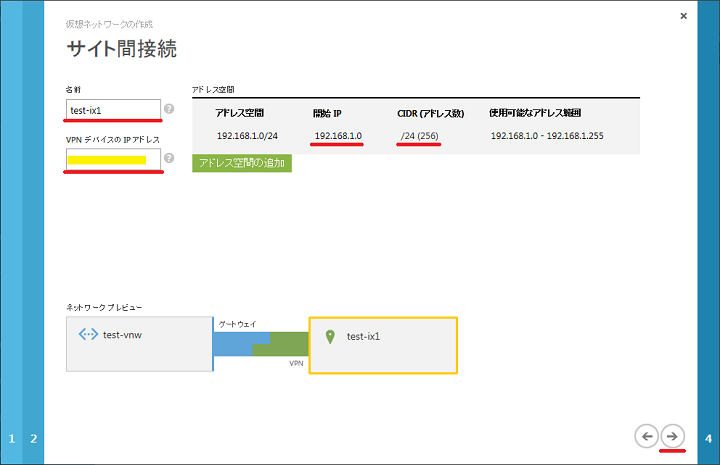

- 9.「IX2215」側のネットワーク設定を行います。「名前」欄には任意の文字列を登録します(拠点名など)。

- 10.「VPNデバイスのIPアドレス」欄に、「IX2215」のWAN側インタフェース(GigaEthernet0.1)のIPアドレスを設定します。

- 11.「開始IP」欄と「CIDR(アドレス数)」欄に、IXルータのLAN側ネットワークアドレスを設定します。最後に、右下の右矢印マークをクリックします。

- 12.

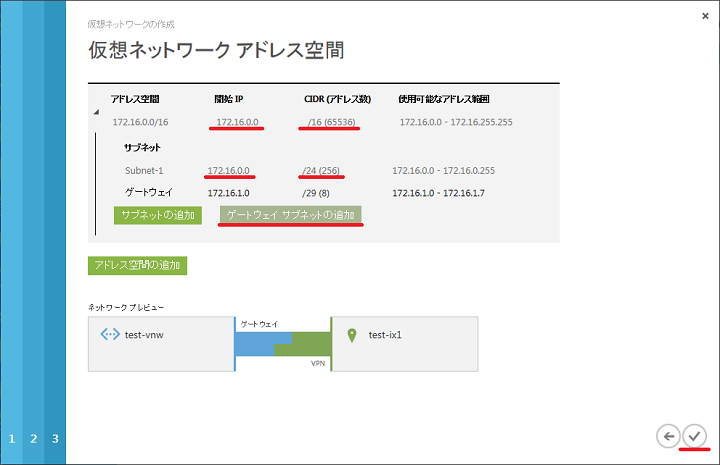

Microsoft Azure側のネットワーク設定を行います。

使用するアドレス空間の「開始IP」と「CIDR」を入力します。 - 13.

サブネットを1つ以上設定します。

サブネットの開始IPを入力します。 - 14.「ゲートウェイ サブネットの追加」ボタンを押してから、ゲートウェイのIPアドレスを設定し、右下のチェックマークをクリックします。

- 15.仮想ネットワークの設定が完了しました。先ほど作成した「test-vnw」をクリックします。

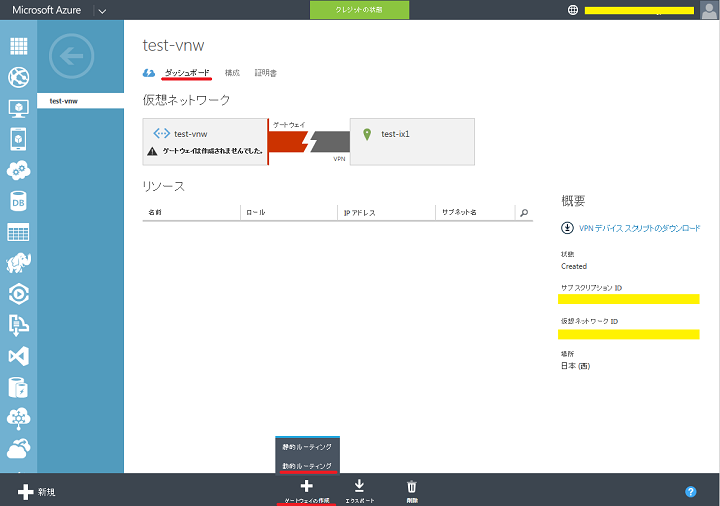

- 16.

Microsoft Azure側のゲートウェイを作成します。

ダッシュボードタブの「ゲートウェイの作成」から「動的ルーティング」を選択します。

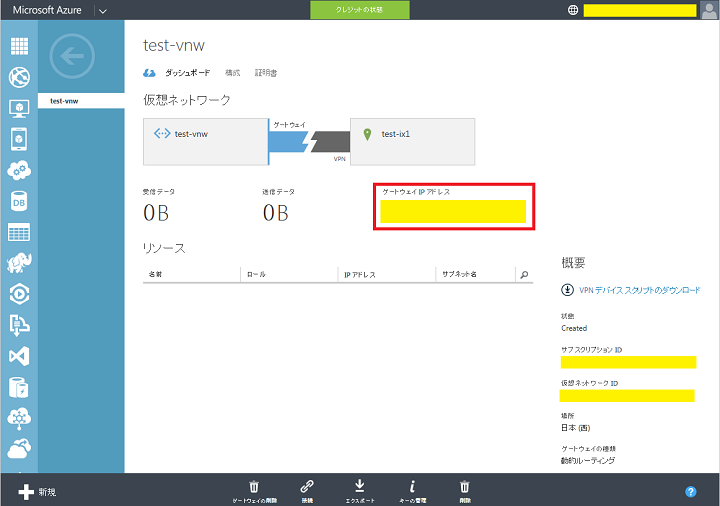

- 17.

約30分後、「ゲートウェイIPアドレス」が作成されます。

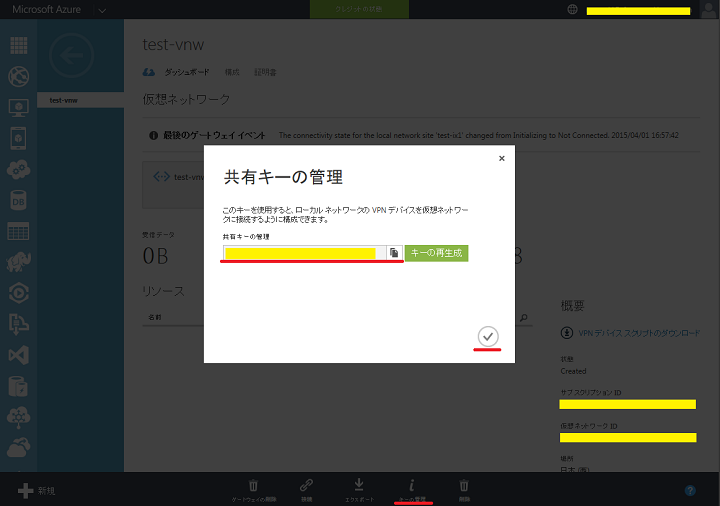

- 18.

「キーの管理」ボタンをクリックすると、Microsoft Azureの共有キーが確認できます。

- 19.

下の「接続」ボタンで、VPN接続が開始されます。

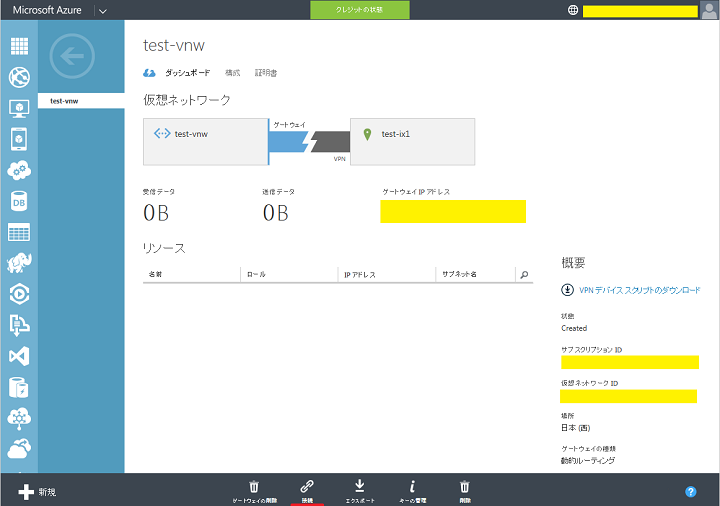

- 20.

以上で全ての設定が終了しました。

仮想ネットワークのイラストに注目してください。VPN接続に成功すると、仮想ネットワークとルータ間が繋がったイラストに変化します。

IXルータの設定(UNIVERGE IX2215)

Microsoft Azureとルートベース(動的ルーティング)で接続する際は「IKEv2」を使用します。

ip ufs-cache enable

ip route 192.0.2.1/32 GigaEthernet0.1

ip route 172.16.0.0/16 Tunnel0.0

!

ikev2 authentication psk id ipv4 192.0.2.1 key char [Microsoft Azure指定の共有キー] ※1

!

ppp profile pppoe

authentication myname [プロバイダ接続用ユーザID]

authentication password [プロバイダ接続用ユーザID] [プロバイダ接続用パスワード]

!

ikev2 default-profile

child-pfs off

sa-proposal dh 1024-bit ※2

source-address GigaEthernet0.1

dpd interval 10

!

interface GigaEthernet2.0

ip address 192.168.1.254/24

no shutdown

!

interface GigaEthernet0.1

ppp binding pppoe

ip address 203.0.113.1/32 ※3

no shutdown

!

interface Tunnel0.0

tunnel mode ipsec-ikev2

ip unnumbered GigaEthernet2.0

ip tcp adjust-mss auto

ikev2 connect-type auto

ikev2 ipsec pre-fragment

ikev2 peer 192.0.2.1 authentication psk id ipv4 192.0.2.1

no shutdown

- ※1

「Microsoft Azureの設定」の手順18で確認した共有キーを入力します。

- ※2

IKEv2のDHグループの設定で「1,024bit(DHグループ2)」を必ず指定します。本設定を省略した場合や、DHグループ2以外を指定すると、VPN接続に失敗する場合があります。

- ※3

WAN側インタフェースには固定のグローバルIPアドレスをご利用ください。

接続確認

仮想ネットワーク内に仮想マシン(test-vm)を作成し、IXルータのLAN側インタフェース(192.168.1.254)からtest-vm(172.16.0.4)宛にpingを実行して疎通の確認を行います。

Router(config)# ping 172.16.0.4 source 192.168.1.254

PING 192.168.1.254 > 172.16.0.4 56 data bytes

64 bytes from 172.16.0.4: icmp_seq=0 ttl=63 time=14.580 ms

64 bytes from 172.16.0.4: icmp_seq=1 ttl=63 time=13.688 ms

64 bytes from 172.16.0.4: icmp_seq=2 ttl=63 time=13.880 ms

64 bytes from 172.16.0.4: icmp_seq=3 ttl=63 time=13.882 ms

64 bytes from 172.16.0.4: icmp_seq=4 ttl=63 time=14.862 ms

--- 172.16.0.4 ping statistics ---

5 packets transmitted, 5 packets received, 0% packet loss

round-trip (ms) min/avg/max = 13.688/14.178/14.862

資料請求・お問い合わせ