Japan

サイト内の現在位置を表示しています。

UNIVERGE IXシリーズ 技術情報

設定事例

設定事例 Microsoft AzureとのVPN接続(複数セグメント接続)

「UNIVERGE IXシリーズ」を使用して、 Microsoft Azure仮想ネットワークとIPsec-VPNで接続する際の設定例を紹介します。

Microsoft Azureでは、サイト間VPNを作成する際、IPsecゲートウェイの種別として「ポリシーベース(静的ルーティング)」と「ルートベース(動的ルーティング)」のいずれかを選択する必要があります。本ページでは「ポリシーベース」による接続の設定例を紹介します。

本例では、ローカルネットワーク(オンプレミスネットワーク)が複数存在する構成を想定しています。ローカルネットワークが複数存在する場合、ローカル側のサブネット毎にIPsecトンネルの設定が必要です。

- ※本ページの設定例は、全て当社で接続を確認しておりますが、必ずしも接続性を保証するものではありません。

- ※当社は、Microsoft Azureサービスに関連して発生した如何なる障害に対して、一切の責任を負わないものとします。

- ※Microsoft Azureサービスをご利用になる際は、必ず本サービスの利用規約を確認し、利用規約に則った運用を行ってください。

接続構成

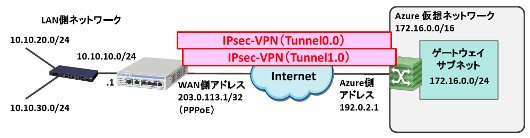

この設定ガイドでは、「IX2105」のGE0ポートをWAN側インタフェース、GE1(SW-HUB)ポートをLAN側インタフェースとして使用します。また、WAN回線との接続にはPPPoEを使用しています。

Azure仮想ネットワークに接続するローカルネットワークは、「10.10.20.0/24」と「10.10.30.0/24」の2つです。

IPsec 設定パラメータ

以下のパラメータ表に従ってIPsec-VPNの設定を行います。

IKEフェーズ1の設定

| モード | メインモード |

| 事前共有鍵 | (Microsoft Azureで作成された共有キー) |

| 暗号アルゴリズム | AES128 |

| 認証アルゴリズム | SHA-1 |

| DHグループ | グループ2 (1,024bit) |

| ライフタイム | 8時間(28,000秒) ※デフォルト |

IKEフェーズ2の設定

| カプセル化方式 | ESP |

| 暗号アルゴリズム | AES128 |

| 認証アルゴリズム | SHA-1 |

| PFS | 使用しない |

| ライフタイム | 1時間(3,600秒) |

| ローカルID (Tunnel0.0用) |

10.10.20.0/24 |

| リモートID (Tunnel0.0用) |

172.16.0.0/16 |

| ローカルID (Tunnel1.0用) |

10.10.30.0/24 |

| リモートID (Tunnel1.0用) |

172.16.0.0/16 |

| Commitビット | 使用しない |

IX2105の設定

上のパラメータ表に従ってIX2105の設定を行います。

ip ufs-cache enable

ip route 192.0.2.1/32 GigaEthernet0.1

!

ip access-list sec-list permit ip src any dest any

ip access-list pbr-list1 permit ip src 10.10.20.0/24 dest any

ip access-list pbr-list2 permit ip src 10.10.30.0/24 dest any

!

ike proposal ike-prop encryption aes hash sha group 1024-bit

ike policy ike-policy peer 192.0.2.1 key [Azure指定の共有キー] ike-prop

!

ipsec autokey-proposal ipsec-prop esp-aes esp-sha lifetime time 3600

!

ipsec autokey-map ipsec-map1 sec-list peer 192.0.2.1 ipsec-prop

ipsec local-id ipsec-map1 10.10.20.0/24

ipsec remote-id ipsec-map1 172.16.0.0/16

!

ipsec autokey-map ipsec-map2 sec-list peer 192.0.2.1 ipsec-prop

ipsec local-id ipsec-map2 10.10.30.0/24

ipsec remote-id ipsec-map2 172.16.0.0/16

!

route-map pbr-map permit 10

match ip address access-list pbr-list1

set interface Tunnel0.0

!

route-map pbr-map permit 20

match ip address access-list pbr-list2

set interface Tunnel1.0

!

ppp profile pppoe

authentication myname [プロバイダ接続用ユーザID]

authentication password [プロバイダ接続用ユーザID] [パスワード]

!

interface GigaEthernet1.0

ip address 10.10.10.1/24

ip policy route-map pbr-map

no shutdown

!

interface GigaEthernet0.1

encapsulation pppoe

ppp binding pppoe

ip address 203.0.113.1/32

no shutdown

!

interface Tunnel0.0

tunnel mode ipsec

ip unnumbered GigaEthernet1.0

ip tcp adjust-mss auto

ipsec policy tunnel ipsec-map1 df-bit ignore pre-fragment out

no shutdown

!

interface Tunnel1.0

tunnel mode ipsec

ip unnumbered GigaEthernet1.0

ip tcp adjust-mss auto

ipsec policy tunnel ipsec-map2 df-bit ignore pre-fragment out

no shutdown

これで設定は完了です。

最後に、正常にIPsec SAが確立できていることを確認します。

Inbound/Outbound両方のSAのSPI値、ライフタイムなどが正しく表示されていることを確認します。

Router(config)# show ipsec sa

IPsec SA - 2 configured, 4 created

Interface is Tunnel0.0

Key policy map name is ipsec-map1

Tunnel mode, 4-over-4, autokey-map

Local address is 203.0.113.1

Remote address is 192.0.2.1

Outgoing interface is GigaEthernet0.1

Interface MTU is 1390, path MTU is 1454

Inbound:

ESP, SPI is 0xd5e51519(3588560153)

Transform is ESP-AES-128-HMAC-SHA-96

Remaining lifetime is 3474 seconds, lifebyte is 4000000000 bytes

Replay detection support is on

Outbound:

ESP, SPI is 0x5c8e53a6(1552831398)

Transform is ESP-AES-128-HMAC-SHA-96

Remaining lifetime is 3474 seconds, lifebyte is 3999998024 bytes

Replay detection support is on

Perfect forward secrecy is off

Interface is Tunnel1.0

Key policy map name is ipsec-map2

<以下省略>

- ※show ipsec saコマンド実行時、IPsec SAの残りライフタイムとして「ライフバイト(lifebyte)」が表示されるときと表示されないときがありますが、接続性への影響はありません。

(IKEフェーズ2のイニシエータがAzure側のときは表示されますが、IXルータのときは表示されません)

正常に接続できないときは

- Azure側の設定が「動的ルーティング」になっていると正常に接続できません。「静的ルーティング」に設定を修正してください。

- IXルータに設定するIKEフェーズ2の「ローカルID」と「リモートID」は、Azure側の「仮想ネットワーク」、「ローカルネットワーク(オンプレミスネットワーク)」の設定と対になっている必要があります。設定が正しく対になっていないと、IKEフェーズ2認証エラーとなり、IPsec SAを正常に確立することができません。

資料請求・お問い合わせ