Japan

サイト内の現在位置を表示しています。

UNIVERGE IXシリーズ 技術情報

設定事例

設定事例 Amazon VPCとのVPN接続(IKEv2)

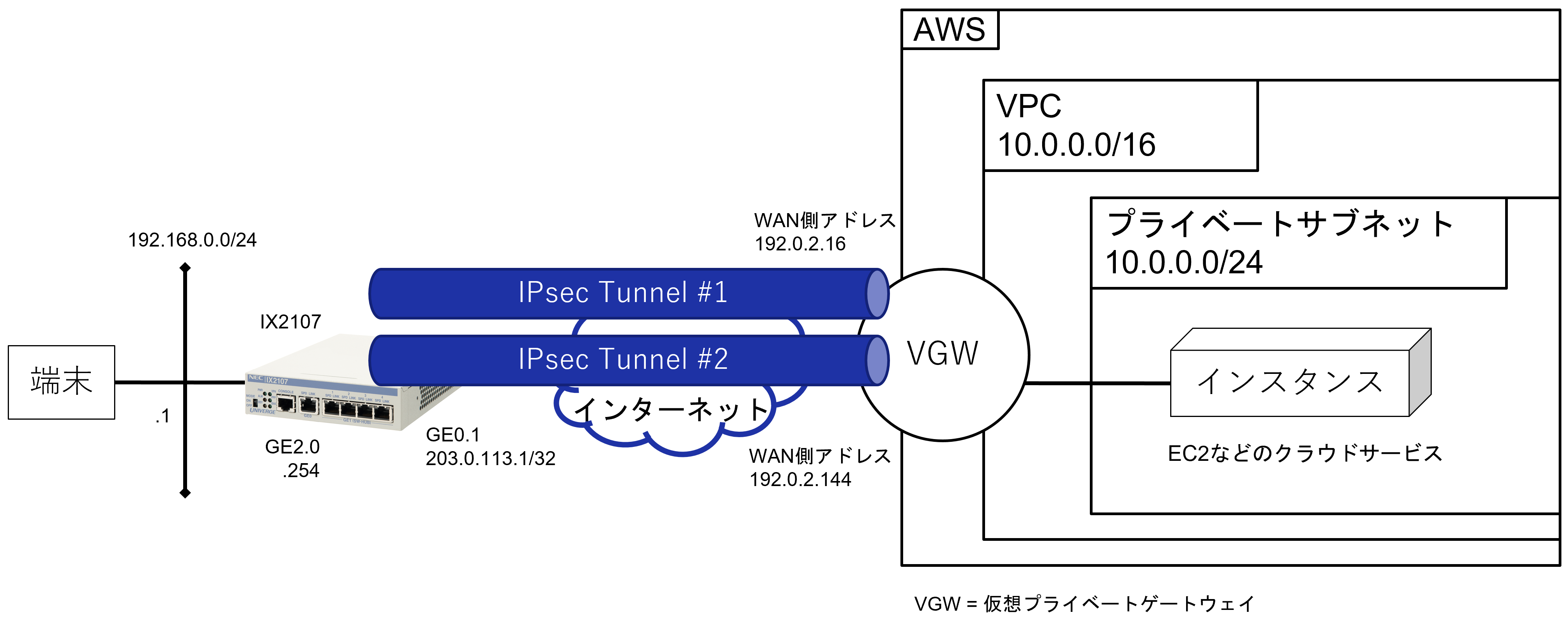

「UNIVERGE IXシリーズ」を使用して、 Amazon VPC(Amazon Virtual Private Cloud)とIPsec-VPN(IKEv2)で接続する際の設定例を紹介します。

Amazon VPCを利用することにより、AWS(Amazon Web Service)上に仮想プライベートネットワークを構築することが可能です。

- ※本ページに掲載の設定例は当社で接続確認を行っておりますが、接続性を保証するものではありません。

- ※当社は、Amazon VPCサービスに関連して発生した如何なる障害に対して、一切の責任を負いません。

- ※Amazon VPCサービスをご利用になる際は、必ずAmazon VPCサービスの利用規約を確認し、利用規約にしたがって運用してください。

- ※本設定例はVer.10.9以降のソフトウェアが必要です。

接続構成

この設定例では、「IX2107」のGE0ポートをWAN側インタフェース、GE1(SW-HUB)ポートをLAN側インタフェースとして使用しています。また、WAN回線との接続にはPPPoEの固定IPアドレスを使用しています。

「IX2107」のIPsecの対向となる仮想プライベートゲートウェイとは、2本のIPsecトンネルを設定し、BGPで冗長化しています。

VPC内に作成したインスタンスに疎通を確認します。

AmazonVPCの設定

はじめに

AWSマネジメントコンソール(AWS Management Console)でIX2107と接続するための各種設定を行う必要があります。

マネジメントコンソールの使用方法については、Amazon Web Services社のサイトでご確認ください。

リージョンの設定

-

AWSのリージョンを選択します。

右上のリージョン(例では「東京」)をクリックします。

-

国内のリージョンが選択されていない場合は「アジアパシフィック(東京)」を選択します。

VPCの作成

-

AWSにログインします。

ページ上部の検索欄に「VPC」と入力し、検索を実行します。

検索結果の一覧から「VPC」をクリックします。

-

VPCダッシュボードから「VPCを作成」をクリックします。

-

作成するリソースは「VPCのみ」を選択します。

各項目を以下のように入力します。名前タグ TEST_VPC [任意の名称] IPv4 CIDRブロック 10.0.0.0/16 IPv6 CIDRブロック IPv6 CIDRブロックなし テナンシー デフォルト 「VPCを作成」をクリックします。

サブネットの作成

-

サイドメニューから「サブネット」をクリックします。

-

メイン画面の「サブネットを作成」をクリックします。

-

VPC IDは作成したVPCを選択します。

-

各項目を以下のように入力します。

サブネット名 TEST_subnet [任意の名称] アベイラビリティゾーン アジアパシフィック(東京)/ap-northeast-1a IPv4 VPC CIDRブロック 10.0.0.0/16

[VPC作成時のCIDRブロックが自動的に割り当て]IPv4サブネット CIDRブロック 10.0.0.0/24

[VPC内のプライベートサブネット]

「サブネットを作成」をクリックします。

カスタマーゲートウェイ(CGW)の作成

-

サイドメニューから「カスタマーゲートウェイ」をクリックします。

-

メイン画面の「カスタマーゲートウェイを作成」をクリックします。

-

各項目を以下のように入力します。

名前タグ TEST_CGW [任意の名称] BGP ASN 65000 [デフォルト値] IPアドレス 203.0.113.1 [IXルータのWAN側IPアドレスを入力]

ASN証明書 未選択 デバイス 未入力

「カスタマーゲートウェイを作成」をクリックします。

仮想プライベートゲートウェイ(VGW)の作成

-

サイドメニューから「仮想プライベートゲートウェイ」をクリックします。

-

メイン画面の「仮想プライベートゲートウェイを作成」をクリックします。

-

各項目を以下のように入力します。

名前タグ TEST_VGW [任意の名称] 自立システム番号(ASN) Amazon デフォルト ASN

「仮想プライベートゲートウェイを作成」をクリックします。

-

仮想プライベートゲートウェイにVPCをアタッチします。 仮想プライベートゲートウェイのIDをクリックします。

右上の「アクション」をクリックし、「VPCへアタッチ」を選択します。

「使用可能なVPC」で作成したVPCを選択します。 「VPCへアタッチ」をクリックします。

ルートテーブルの設定

-

サイドメニューの「ルートテーブル」をクリックします。

-

作成したVPCが関連付けされているルートテーブルIDを選択します。

-

ページ下部の「ルート伝播」を選択し、「ルート伝播の編集」を選択します。

-

ルート伝播の編集の「有効化」にチェックを入れ、「保存」をクリックします。

セキュリティグループの設定

-

サイドメニューから「セキュリティグループ」をクリックします。

-

関連付けされているセキュリティーグループIDをクリックします。

-

ページ下部の「アクション」をクリックし、「インバウンドのルールを編集」を選択します。

-

ここでは、ローカル環境からインスタンスにアクセスする簡易的なファイアウォールルールを作成しています。環境に合わせて、ファイアウォールルールを作成してください。

タイプ すべてのトラフィック プロトコル すべて [自動選択] ポート範囲 すべて [自動選択] ソース Anywhere-IPv4

「ルールを保存」をクリックします。

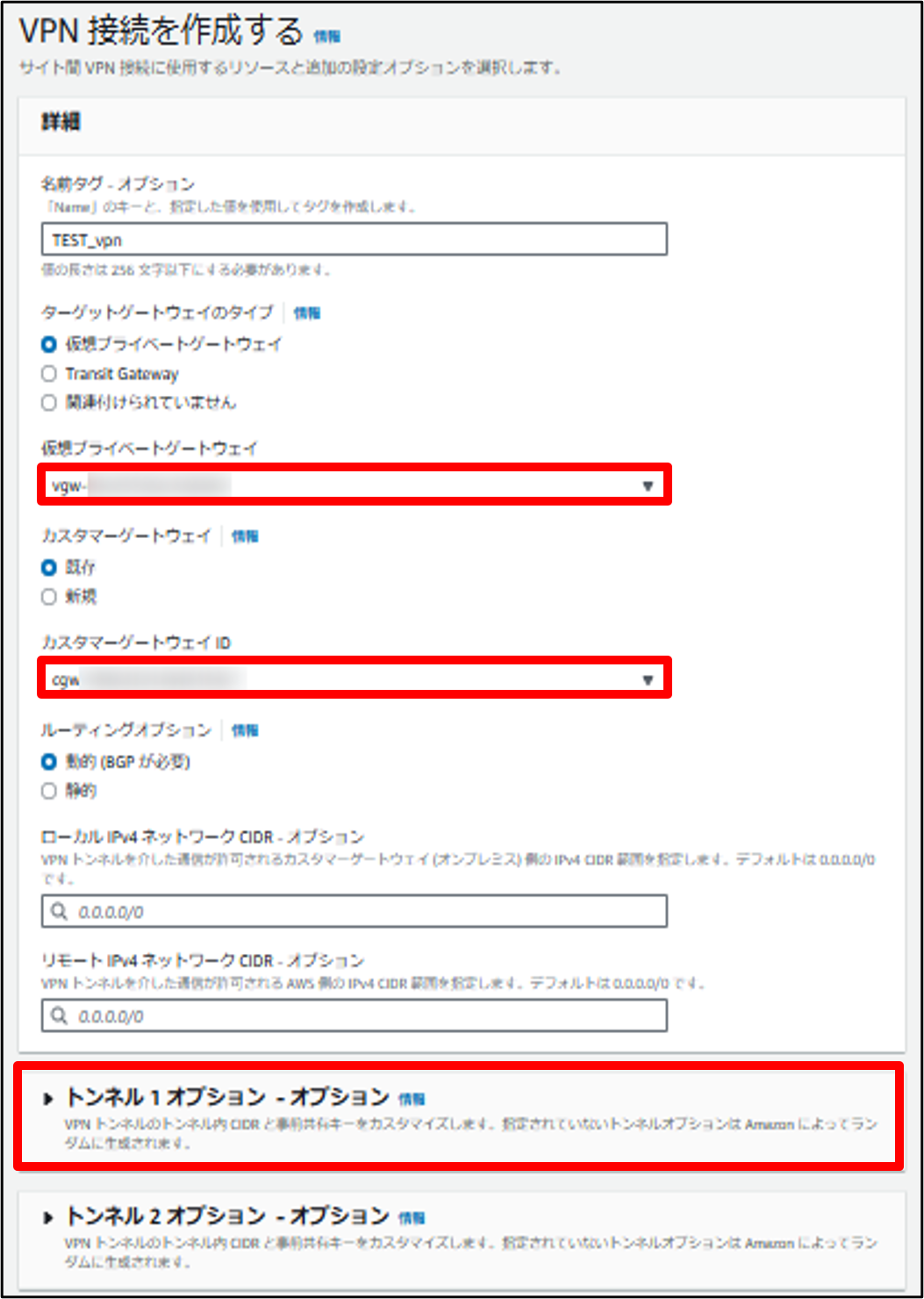

Site-to-Site VPNの作成

-

サイドメニューから「Site-to-Site VPN 接続」をクリックします。

-

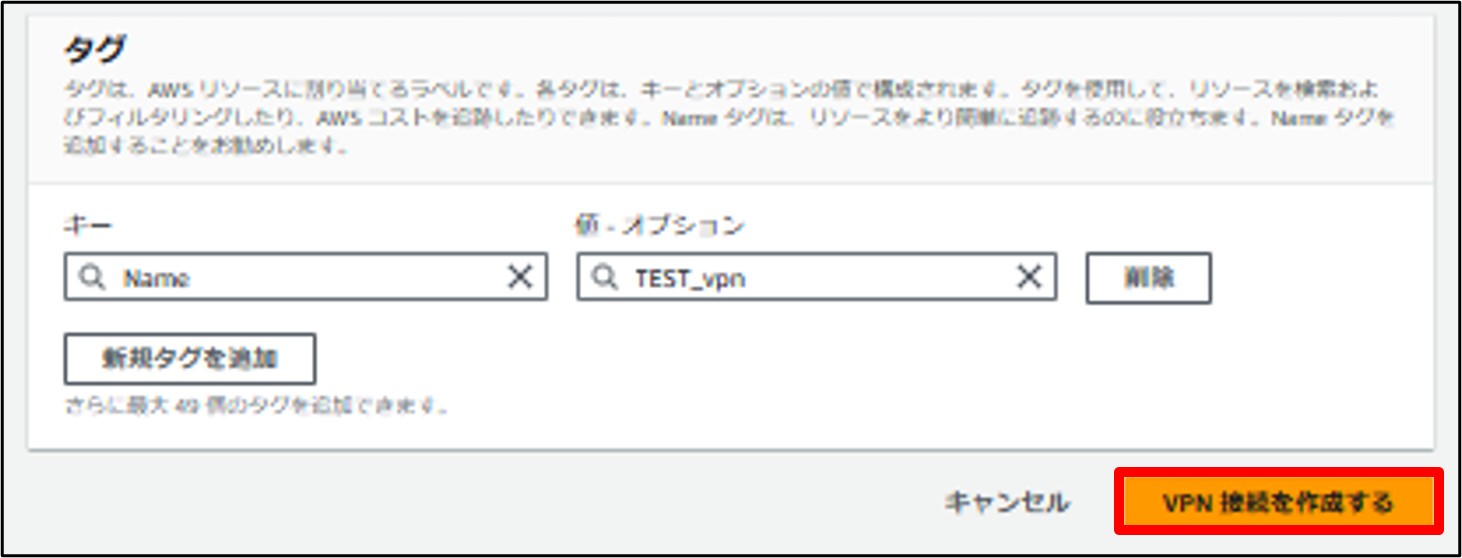

メイン画面の「VPN接続を作成する」をクリックします。

-

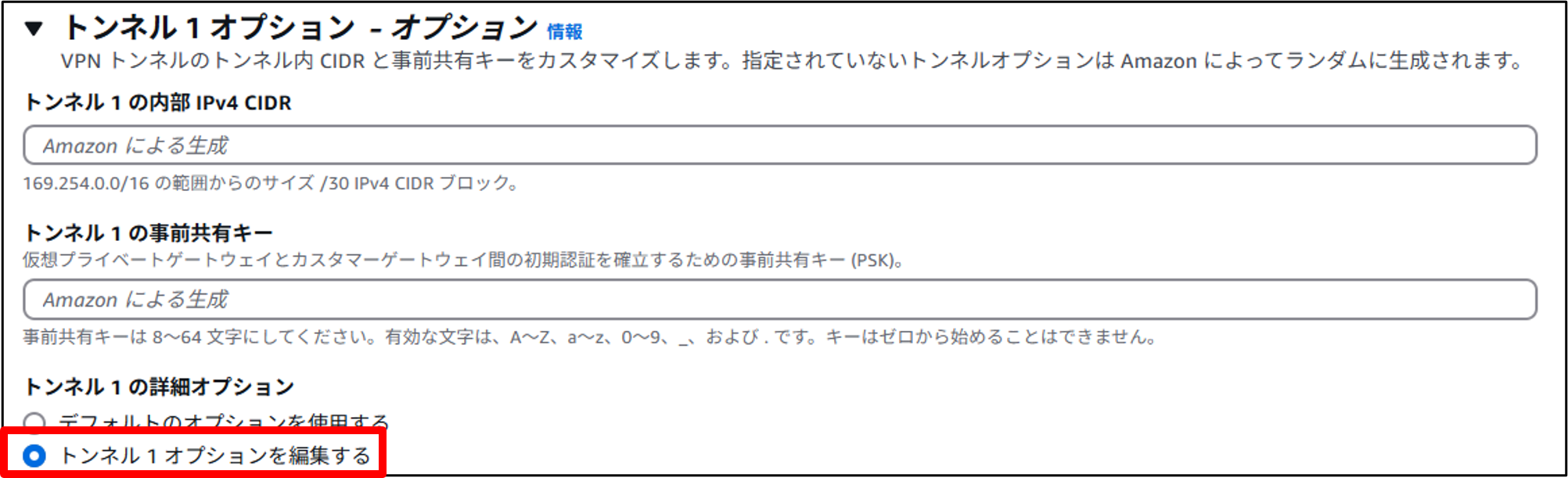

トンネル1オプションをクリックします。

-

本例では、以下のように設定します。

トンネル1の内部IPv4 CIDR 未入力[デフォルト値] トンネル1の事前共有キー 未入力[デフォルト値] トンネル1の詳細オプション トンネル1オプションを編集する

-

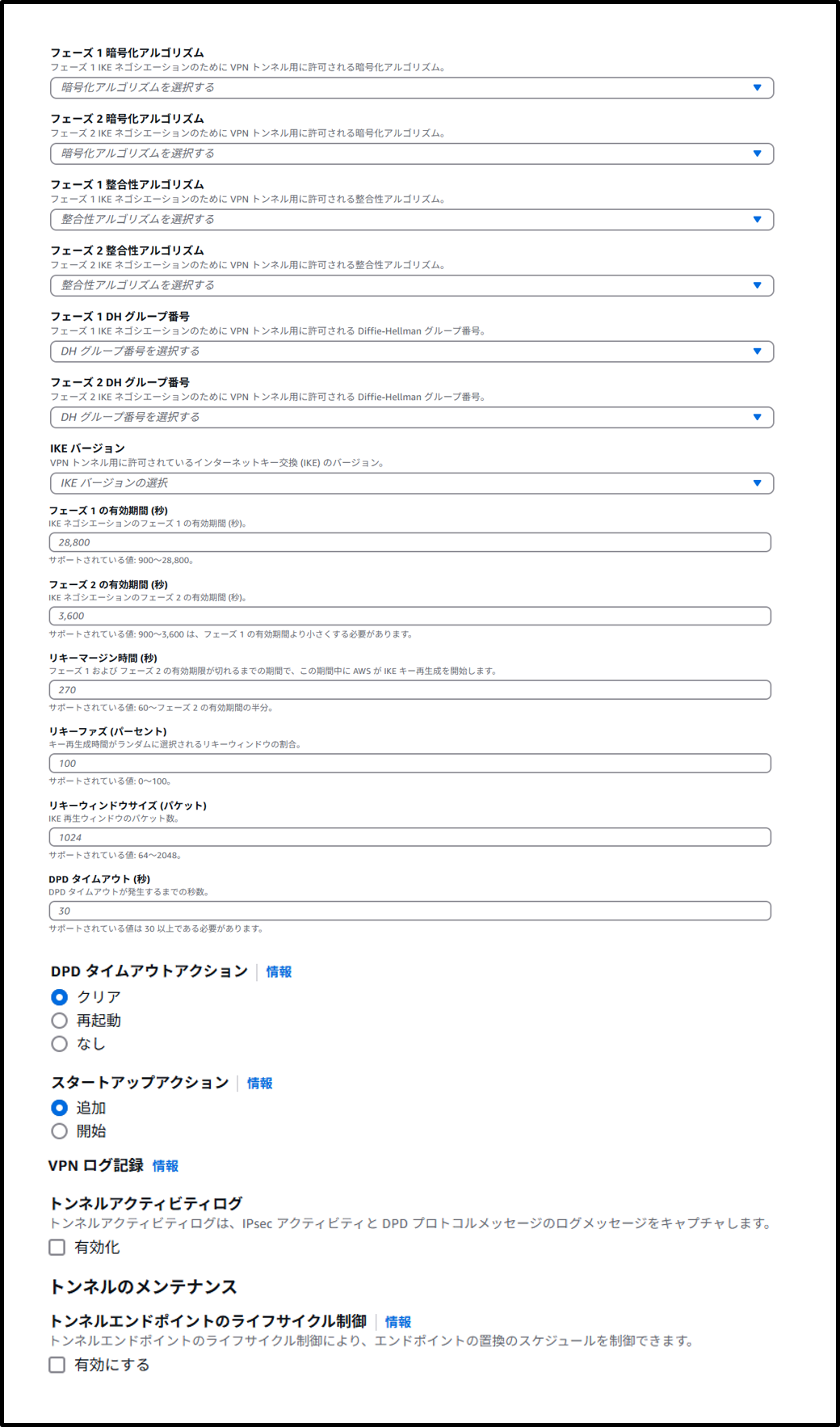

トンネル1の詳細オプションは、以下のように設定します。

フェーズ1暗号化アルゴリズム AES256-GCM-16 フェーズ2暗号化アルゴリズム AES256-GCM-16 フェーズ1整合性アルゴリズム SHA2-512 フェーズ2整合性アルゴリズム SHA2-512 フェーズ1DHグループ番号 15 フェーズ2DHグループ番号 15 IKEバージョン IKEv2 フェーズ1の有効時間(秒) 28,800[デフォルト値] フェーズ2の有効時間(秒) 3,600[デフォルト値] リキーマージン時間(秒) 270[デフォルト値] リキーファズ(パーセント) 100[デフォルト値] リキーウィンドウサイズ(パケット) 1,024[デフォルト値] DPDタイムアウト(秒) 30[デフォルト値] DPDタイムアウトセッション クリア[デフォルト値] スタートアップアクション 追加[デフォルト値] トンネルアクティビティログ チェック無し[デフォルト値] トンネルエンドポイントのライフサイクル制御 チェック無し[デフォルト値]

-

トンネル2オプションも同様に設定します。

「VPN接続を作成する」をクリックします。

-

Site-to-Site VPN 設定の後、作成したVPN接続を選択し、「設定をダウンロードする」をクリックします。

-

各項目を以下のように入力します。

ベンダー Generic プラットフォーム Generic [自動選択] ソフトウェア Vendor Agnostic [自動選択] IKEバージョン ikev2

「ダウンロード」をクリックします。

IX2107に設定するパラメータの確認

1. ダウンロードした設定ファイルを、例として「vpc-ix2107.txt」と保存します。

コマンドプロンプトで必要な情報を抽出します。

> powershell "Select-String -Pattern '- Pre-Shared Key' vpc-ix2107.txt | % { $_.Line }"

- Pre-Shared Key : PPPPPPPPPPPPPPPPPPPPPPPPPPPPPPPP (Tunnel0.0の事前共有鍵)

- Pre-Shared Key : QQQQQQQQQQQQQQQQQQQQQQQQQQQQQQQQ (Tunnel1.0の事前共有鍵)

2. VPCにVPN接続するためのアドレスを確認します。

> powershell "Select-String -Pattern '- Virtual Private[\s]+Gateway' vpc-ix2107.txt | % { $_.Line }"

- Virtual Private Gateway : 192.0.2.16 (Tunnel0.0のIPsec接続先アドレス)

- Virtual Private Gateway : xxx.xxx.xxx.xxx (Tunnel0.0のBGPピアアドレス)

- Virtual Private Gateway ASN : 64512 (Tunnel0.0のBGPピアAS番号)

- Virtual Private Gateway : 192.0.2.144 (Tunnel1.0のIPsec接続先アドレス)

- Virtual Private Gateway : yyy.yyy.yyy.yyy (Tunnel1.0のBGPピアアドレス)

- Virtual Private Gateway ASN : 64512 (Tunnel0.0のBGPピアAS番号)

3. IX2107に付与するアドレスを確認します。

> powershell "Select-String -Pattern '- Customer Gateway' vpc-ix2107.txt | % { $_.Line }"

- Customer Gateway : 203.0.113.1 (IX2107のWAN側アドレス)

- Customer Gateway : aaa.aaa.aaa.aaa/aa (Tunnel0.0に付与するアドレス)

- Customer Gateway ASN : 65000 (IX2107のBGP AS番号)

- Customer Gateway : 203.0.113.1 (IX2107のWAN側アドレス)

- Customer Gateway : bbb.bbb.bbb.bbb/bb (Tunnel1.0に付与するアドレス)

- Customer Gateway ASN : 65000 (IX2107のBGP AS番号)

IX2107のコンフィグ

ip ufs-cache enable

ip route default GigaEthernet0.1

!

ikev2 authentication psk id ipv4 192.0.2.16 key char PPPPPPPPPPPPPPPPPPPPPPPPPPPPPPPP

ikev2 authentication psk id ipv4 192.0.2.144 key char QQQQQQQQQQQQQQQQQQQQQQQQQQQQQQQQ

!

ppp profile ppp-profile

authentication myname [プロバイダID]

authentication password [プロバイダID] [プロバイダPW]

!

router bgp 65000

neighbor xxx.xxx.xxx.xxx remote-as 64512

neighbor xxx.xxx.xxx.xxx timers 10 30

neighbor yyy.yyy.yyy.yyy remote-as 64512

neighbor yyy.yyy.yyy.yyy timers 10 30

address-family ipv4 unicast

network 192.168.0.0/24

!

ikev2 default-profile

child-pfs 3072-bit

child-proposal enc aes-gcm-256-16

child-proposal integrity sha2-512

sa-proposal enc aes-gcm-256-16

sa-proposal integrity sha2-512

sa-proposal dh 3072-bit

sa-proposal prf sha2-512

!

interface GigaEthernet1.0

ip address 192.168.0.254/24

no shutdown

!

interface GigaEthernet0.1

encapsulation pppoe

auto-connect

ppp binding ppp-profile

ip address 203.0.113.1/32

ip napt enable

ip napt static GigaEthernet0.1 udp 500

ip napt static GigaEthernet0.1 50

no shutdown

!

interface Tunnel0.0

tunnel mode ipsec-ikev2

ip address aaa.aaa.aaa.aaa/aa

ip tcp adjust-mss auto

ikev2 connect-type auto

ikev2 outgoing-interface GigaEthernet0.1

ikev2 peer 192.0.2.16 authentication psk id ipv4 192.0.2.16

no shutdown

!

interface Tunnel1.0

tunnel mode ipsec-ikev2

ip address bbb.bbb.bbb.bbb/bb

ip tcp adjust-mss auto

ikev2 connect-type auto

ikev2 outgoing-interface GigaEthernet0.1

ikev2 peer 192.0.2.144 authentication psk id ipv4 192.0.2.144

no shutdown

インスタンスの作成

-

左上の検索欄に「EC2」と入力し、「EC2」をクリックします。

-

EC2ダッシュボードページ中ほどの「インスタンスを起動」をクリックします。

-

インスタンスの名称[任意の名前]を入力します。

-

用途に応じてマシンイメージを選択します 。

例では、無料利用枠の対象の「Amazon Linux 2023 AMI」を選択しています。

-

インスタンスタイプを選択します。

マシンイメージと同様に、無料利用枠の対象である「t2.micro」を選択しています。

用途に応じてインスタンスタイプを選択することができます。

-

インスタンスに安全に接続するためのキーペアを作成します。

インスタンスにターミナルソフトウェア等で接続する場合は、「新しいキーペアの作成」をクリックし、キーペアを作成します。

作成したキーペアは紛失しないように、安全な場所に保管してください。

-

各項目を以下のように設定します。

キーペア名 TEST_keypair [任意の名称] キーペアのタイプ RSA プライベートキーファイル形式 .pem

「キーペアを作成」をクリックします。

-

インスタンスのネットワーク設定を行います。

ページ中部の「ネットワーク設定」の「編集」をクリックします。

各項目を以下のように設定します。

VPC – 必須 作成したVPC ID サブネット 作成したサブネット ID パブリックIPの自動割り当て 無効化 ファイアウォール(セキュリティグループ) 既存のセキュリティグループを選択 共通のセキュリティグループ 作成したVPCと関連付けされている、セキュリティグループを選択

高度なネットワーク設定は、必要に応じて設定してください。

-

ストレージ設定では、インスタンスのルートボリュームの設定します。

本例では、デフォルトの状態にしています。

-

「インスタンスを起動」をクリックします。

インスタンスへの疎通確認

-

作成したインスタンスを開始します。

右上の「インスタンスの状態」をクリックし、「インスタンスを開始」を選択します。

-

インスタンスの状態が緑色の「実行中」になったことを確認します。

-

インスタンスのプライベートIPv4アドレスにローカル環境から疎通確認します。

資料請求・お問い合わせ