Japan

サイト内の現在位置を表示しています。

UNIVERGE IXシリーズ 技術情報

設定事例

設定事例 Amazon VPCとのVPN接続

「UNIVERGE IXシリーズ」を使用して、 Amazon VPC(Amazon Virtual Private Cloud)とIPsec-VPNで接続する際の設定例を紹介します。

Amazon VPCを利用することにより、Amazon AWS(Amazon Web Service)上に仮想プライベートネットワークを構築することが可能です。

- ※本ページの設定例は、全て当社で接続を確認しておりますが、必ずしも接続性を保証するものではありません。

- ※当社は、Amazon VPCサービスに関連して発生した如何なる障害に対して、一切の責任を負わないものとします。

- ※Amazon VPCサービスをご利用になる際は、必ず本サービスの利用規約を確認し、利用規約に則った運用を行ってください。

参考資料

- Amazon VPC技術資料

https://aws.amazon.com/jp/vpc/ - Example: Generic Customer Gateway Using Border Gateway Protocol

https://docs.aws.amazon.com/AmazonVPC/latest/NetworkAdminGuide/GenericConfig.html

※IPsec、BGPのオプションパラメータは、こちらの設定例を参考に作成しております。

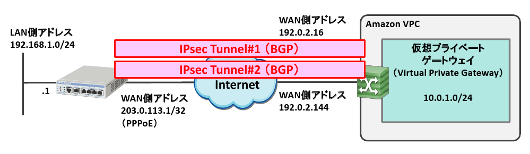

接続構成

この設定ガイドでは、「IX2105」のGE0ポートをWAN側インタフェース、GE1(SW-HUB)ポートをLAN側インタフェースとして使用します。また、WAN回線との接続にはPPPoEを使用しています。

「IX2105」のIPsecの対向となる仮想プライベートゲートウェイとは、2本のIPsecトンネルを設定し、BGPで冗長化します。

「IX2105」の設定パラメータ確認

最初に、AWSのマネジメントコンソール(AWS Management Console)を使用して、VPCと接続するためのパラメータを取得する必要があります。マネジメントコンソールの使用方法についてはAmazon社にお問い合わせください。

STEP1 マネジメントコンソールへの情報登録

マネジメントコンソールに、今回接続する「IX2105」の情報を登録し、VPCに接続するために必要となる各種パラメータを取得します。

-

「AWS Management Console」の「VPCページ」を開きます。

-

“Start VPC Wizard”ボタンを押して作成を開始します。

-

“VPC with a Private Subnet Only and Hardware VPN Access”シナリオを選択します。

-

「IX2105」のWAN側インタフェースに付与するIPアドレスを入力します。

-

“Use dynamic routing (requires BGP)”を選択してVPCを作成します。

-

“VPN CONNECTIONS->VPN Connections”から、作成されたVPN接続の設定ファイルをダウンロードします。ベンダは“Generic”を選択します。

6.でダウンロードしたファイルには、“vpn-ix2105.txt”と命名したとします。

STEP2 「IX2105」に設定するパラメータの確認

さきほどダウンロードしたファイル(vpn-ix2105.txt)に、IPsec・BGPの接続に必要なパラメータ情報が格納されていますので、AWSのマネジメントコンソール上で確認を行います。

IPsec事前共有鍵の確認

$ grep '\-\ Pre-Shared Key' vpn-ix2105.txt

- Pre-Shared Key : (IPsec Tunnel #1の事前共有鍵)

- Pre-Shared Key : (IPsec Tunnel #2の事前共有鍵)

VPN接続に使用するアドレスの確認(IPsec接続先アドレス、BGPピアアドレス)

$ grep "\-\ Virtual\ Private\ Gateway" vpn-ix2105.txt

- Virtual Private Gateway : 192.0.2.16 (IPsec Tunnel#1のIPsec接続先アドレス)

- Virtual Private Gateway : 169.254.252.25/30 (IPsec Tunnel#1のBGPピアアドレス)

- Virtual Private Gateway ASN : 10124 (IPsec Tunnel#1のBGPピアのAS番号)

- Virtual Private Gateway : 192.0.2.144 (IPsec Tunnel#2のIPsec接続先アドレス)

- Virtual Private Gateway : 169.254.252.29/30 (IPsec Tunnel#2のBGPピアアドレス)

- Virtual Private Gateway ASN : 10124 (IPsec Tunnel#2のBGPピアのAS番号)

「IX2105」に付与するアドレスの確認(TunnelインタフェースのIPアドレス)

$ grep "\-\ Customer\ Gateway" vpn-ix2105.txt

- Customer Gateway : 203.0.113.1 (IX2105のWAN側アドレス)

- Customer Gateway : 169.254.252.26/30 (IPsec Tunnel#1のIPアドレス)

- Customer Gateway ASN : 65000 (IX2105のBGP AS番号)

- Customer Gateway : 203.0.113.1

- Customer Gateway : 169.254.252.30/30 (IPsec Tunnel#2のIPアドレス)

- Customer Gateway ASN : 65000

IKEフェーズ1パラメータの確認

| モード | メインモード |

| 暗号アルゴリズム | AES128 |

| 認証アルゴリズム | SHA-1 |

| DHグループ | グループ2 (1,024bit) |

| ライフタイム | 8時間(28,000秒) ※IXルータのデフォルト値 |

IKEフェーズ2パラメータの確認

| プロトコル | ESP |

| 暗号アルゴリズム | AES128 |

| 認証アルゴリズム | SHA-1 |

| PFS | グループ2 (1,024bit) |

| ライフタイム | 1時間(3,600秒) |

| ローカルID | 設定しない |

| リモートID | 設定しない |

「IX2105」の設定

パラメータの確認結果に基づいて「IX2105」の設定を行います。

※名前を入力する箇所を太字で表示しています。

logging buffered 131072

logging subsystem all warn

logging timestamp datetime

!

ip ufs-cache enable

ip route default GigaEthernet0.1

ip access-list sec-list permit ip src any dest any

!

ike proposal ike-prop encryption aes hash sha group 1024-bit

!

ike policy ike-policy1 peer 192.0.2.16 key [IPsec Tunnnel#1の鍵] ike-prop

ike keepalive ike-policy1 10 3

!

ike policy ike-policy2 peer 192.0.2.144 key [IPsec Tunnel#2の鍵] ike-prop

ike keepalive ike-policy2 10 3

!

ipsec autokey-proposal ipsec-prop esp-aes esp-sha lifetime time 3600

!

ipsec autokey-map ipsec-map1 sec-list peer 192.0.2.16 ipsec-prop pfs 1024-bit

!

ipsec autokey-map ipsec-map2 sec-list peer 192.0.2.144 ipsec-prop pfs 1024-bit

!

watch-group watch_tunnel_1 10

event 10 ip unreach-host 169.254.252.25 Tunnel0.0

action 10 ipsec clear-sa Tunnel0.0

!

network-monitor watch_tunnel_1 enable

!

watch-group watch_tunnel_2 10

event 10 ip unreach-host 169.254.252.29 Tunnel1.0

action 10 ipsec clear-sa Tunnel1.0

!

network-monitor watch_tunnel_2 enable

!

ppp profile pppoe

authentication myname [プロバイダID]

authentication password [プロバイダID] [プロバイダPW]

!

router bgp 65000

neighbor 169.254.252.25 remote-as 10124

neighbor 169.254.252.25 timers 10 30

neighbor 169.254.252.29 remote-as 10124

neighbor 169.254.252.29 timers 10 30

address-family ipv4 unicast

network 192.168.1.0/24

!

interface GigaEthernet1.0

description == LAN ==

ip address 192.168.1.1/24

no shutdown

!

interface GigaEthernet0.1

description == PPPoE ==

encapsulation pppoe

auto-connect

ppp binding pppoe

ip address 203.0.113.1/32

ip napt enable

ip napt static GigaEthernet0.1 udp 500

ip napt static GigaEthernet0.1 50

no shutdown

!

interface Tunnel0.0

description == Tunnel #1 ==

tunnel mode ipsec

ip address 169.254.252.26/30

ip tcp adjust-mss auto

ipsec policy tunnel ipsec-map1 df-bit ignore pre-fragment out

no shutdown

!

interface Tunnel1.0

description == Tunnel #2 ==

tunnel mode ipsec

ip address 169.254.252.30/30

ip tcp adjust-mss auto

ipsec policy tunnel ipsec-map2 df-bit ignore pre-fragment out

no shutdown

これで設定は完了です。

AWS側の端末に対してpingを実行し、正常に応答を受信することを確認します。

応答が無い場合、以下の状態確認コマンドを利用して問題箇所の特定を行ってください。

- show ipsec sa

IPsec SAが正常に確立していることを確認するコマンドです。

SAが確立していないときは、IPsec/IKEパラメータの設定に誤りは無いか確認してください。 - show ip bgp summary

BGPピアとの隣接関係が正常に確立していることを確認するコマンドです。

IPsec SAが正常に確立しているにも関わらず、BGPピアが確立しない場合は(ESTABLISH以外)、BGPの設定に誤りは無いか確認してください。

資料請求・お問い合わせ