Japan

サイト内の現在位置

NECのメールセキュリティ対策──S/MIME導入の背景と工夫

NECセキュリティブログ2025年11月7日

本記事では、NECグループの取り組み事例を交え、メールセキュリティの最新動向と実践例をご紹介します。

特に、S/MIMEの全社導入事例について、導入の背景・技術的構成・運用の工夫・成果・今後の展望をご紹介します。

目次

1.はじめに

サイバー攻撃の高度化・巧妙化が進む現代、企業にとってメールセキュリティは最重要課題の一つです。

本記事では、NECグループの取り組み事例を交え、メールセキュリティの最新動向と実践例をご紹介します。

NECグループでは、ゼロトラストの考え方を基盤に、なりすまし・フィッシング・内部不正など多様な脅威に対応するため、技術と運用の両面からメールセキュリティ強化を推進してきました。

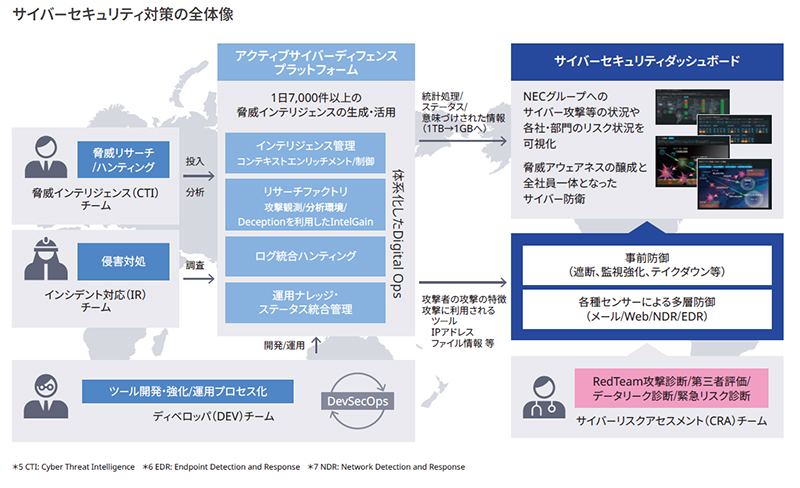

2.NECグループのメールセキュリティ全体像

NECグループでは、技術的防御と人的対策を組み合わせた多層的なメールセキュリティを実践しています。具体的には、アンチウイルス・アンチスパム・サンドボックス等の技術導入に加え、従業員教育や疑似攻撃メール訓練などの啓発活動も重視しています。

- 多層防御

- 経路防御として

- メールGW:アンチバイラス、アンチスパム、サンドボックス(振る舞い検知)

- Secure Web GW:URLフィルタリング、サンドボックス

- エンドポイント対策:EDR(振る舞い検知・レスポンス)、パッチ管理

- ファイル防御として

- ファイル交換:外部送付は、S/MIMEやファイル交換サービスを利用

- ファイル暗号:秘密レベルに応じてラベリングを必須、ファイル毎に保護

- 送信元認証として

- 署名付きメール:デジタル証明書を全従業員に配布、署名付きメールを標準利用

- 送信元認証DMRAC導入済み

- 経路防御として

- 人的対策

- 教育・トレーニング:Webベース教育、疑似攻撃メール配信を用いた訓練を毎年実施

- セキュリティアウェアネス(情報セキュリティ意識):「サイバーセキュリティダッシュボード」、「マイクロテーマ・トーク」

図1:NEC「サイバーセキュリティ経営報告書2025」より

3.S/MIMEとは? その仕組みとセキュリティ上の重要性

S/MIME(Secure/Multipurpose Internet Mail Extensions)は、電子メールにデジタル署名を付与する国際標準化規格で、メールの暗号化通信に利用することもできます。

なりすまし防止、改ざん検知、盗聴防止など、メールの信頼性・機密性を高める技術として、グローバルに採用が進んでいます。

- S/MIMEの仕組み

- デジタル署名

送信者は自分の秘密鍵でメールに署名を付与します。受信者は送信者の公開鍵で署名を検証し、「誰が送ったか」「途中で改ざんされていないか」(真正性、完全性)を確認できます。また、否認防止機能により、メールの信頼性および送信責任を確保し、デジタル署名を法的に有効かつ信頼できるものにすることができます。 - メールの暗号化

受信者の公開鍵でメール本文や添付ファイルを暗号化し、受信者だけが復号できます。これにより、第三者による盗聴や情報漏洩を防止します。 - 証明書の利用

S/MIMEの署名や暗号化には、信頼できる認証局(CA)が発行する電子証明書を利用します。証明書には「有効期限」や「公開鍵」などが含まれ、信頼性は公開鍵暗号基盤(PKI)の仕組みで保証されます。

- デジタル署名

- セキュリティ上の重要性

- なりすまし・フィッシング対策

デジタル署名により、受信者は「本当にその人から送られたメールか」を確認でき、なりすましやフィッシング詐欺のリスクを大幅に低減できます。 - 情報漏洩防止

暗号化メールを使うことで、万が一メールが第三者に傍受されても内容を守ることができます。 - 改ざん防止・証拠性の担保

メール内容が途中で改ざんされていないことを証明でき、ビジネス上の証拠性も高まります。 - 法令・ガイドライン対応

金融・医療・行政分野など、メールの機密性や真正性が求められる業界で標準的に採用されています。

- なりすまし・フィッシング対策

4.DMARCとは? その仕組みとセキュリティ上の重要性

DMARC(Domain-based Message Authentication, Reporting & Conformance)は、メールの送信ドメイン認証技術の一つで、なりすましメールやフィッシング詐欺を防ぐための国際標準規格です。

SPF・DKIMと連携し、ドメイン管理者がポリシー設定やレポート機能を活用することで、ブランド保護や信頼性向上に寄与します。

- DMARCの仕組み

- 認証連携

DMARCは、SPFやDKIMで認証されたメールに対し、送信ドメインとFromヘッダーの整合性を確認します。これにより、送信者が本当にそのドメインの正規ユーザーかどうかを判定できます。 - ポリシー設定

ドメイン管理者は、DNSにDMARCポリシー(none/quarantine/reject)を設定し、受信側はそのポリシーに従ってメールを処理します。たとえば「reject」ポリシーを設定すれば、認証に失敗したメールは受信拒否されます。 - レポート機能

DMARCは、認証失敗やなりすましメールの発生状況を管理者にレポートする仕組みを持っています。これにより、攻撃の兆候を早期に把握し、対策を講じることができます。

- 認証連携

- セキュリティ上の重要性

- なりすまし・フィッシング対策の強化

DMARCを導入することで、攻撃者が自社ドメインを騙って送信するメールを受信側でブロックでき、フィッシング詐欺や標的型攻撃のリスクを大幅に低減できます。 - ブランド保護・信頼性向上

正規のメールだけが届くようになり、顧客や取引先からの信頼性が向上します。 - インシデントの早期発見

レポート機能により、なりすまし攻撃の兆候を早期に把握し、迅速な対策が可能です。

- なりすまし・フィッシング対策の強化

5.S/MIMEとDMARCの併用による多層防御の意義

DMARCは「送信ドメインの正当性」を技術的に保証し、なりすましメールの“入口”を防ぎます。一方、S/MIMEは「メール本文や添付ファイルの改ざん・盗聴防止」「送信者本人性の証明」を担います。

この2つを併用することで、ドメインレベル(DMARC)と個人レベル(S/MIME)の両面から、なりすまし・改ざん・情報漏洩のリスクを多重に防御できます。

企業のメールセキュリティ対策として、国際的にも推奨される組み合わせです。

NECグループでも、両技術を併用した堅牢なメールセキュリティ体制を構築しています。

6.NECにおけるS/MIME・クライアント証明書導入の背景と狙い

NECグループでは、2015年より多要素認証強化の一環としてクライアント証明書を導入。個人認証や電子メールの署名・暗号化、文書への電子署名など、幅広い用途で活用しています。

多要素認証の仕組みは複数の選択肢があった中で、NECの社内システムへの導入の容易性、情報セキュリティ、コストの観点からクライアント証明書の導入を決定。

さらにクライアント証明書なら、個人認証に加え、電子メールへの署名・暗号化、文書への電子署名にも活用可能であり、投資対効果の観点からも、NECの情報セキュリティ強化に大きく寄与すると判断し、導入を決定しました。

7.技術的構成と運用の工夫

証明書の有効期限は1年間とし、新規発行・更新・失効の各プロセスをシステム化することで、運用の効率化とセキュリティ強化を実現しています。

簡単に申し上げますと、入社しメールアドレスが有効になった時点で、登録局(RA)へ自動でリクエストを行い、認証局(CA)が発行を行い、ユーザーに通知が届き、ユーザーが証明書を取得し、端末にインポートします。

導入にあたり、ユーザー教育や利用率向上施策、ポリシー策定などを実施しました。

8.導入効果と社内文化の変化

主要なシステムには多要素認証が実装されており、サイバー攻撃が広がる中でもNECグループは重大なインシデントの発生を未然に防いでいます。これは、10年前から多要素認証を実装していることが大いに貢献しています。

コロナ禍において、出社に制限がかかった際に、全従業員がクライアント証明書を所持していることから、印鑑から電子署名の移行がスムーズに実現できました。

昨今、なりすましメールやフィッシングメールが広がる中、NECは先んじて対策を講じていることが強みになっています。

また、署名付きメールの利用が日常的となり、秘密レベルに応じて、ファイルをラベリングし、ファイルの暗号化や暗号化メールを利用するなど、情報・データを正しく取り扱う文化が定着しています。

9.今後の展望と業界動向

S/MIMEは世界的にも注目されており、欧州では医療・行政分野で標準化が進んでいます。昨今、なりすましメールやフィッシングメールが広がる中で、今後も注目される技術となっています。

CA/ブラウザーフォーラムでは「用途分離(Purpose Limitation)」の考え方が推奨されている今後、S/MIME認証とクライアント認証を分離して管理する必要性があります。用途ごとの証明書管理体制の検討・整備が必要になります。

NECとしても、業界動向や国際標準の変化を注視しつつ、S/MIMEのさらなる活用と運用高度化を推進していきます。

10.まとめ・参考情報

NECグループは、技術と運用、そして人の意識改革を組み合わせることで、全社的なメールセキュリティ強化とS/MIME・DMARC導入を実現してきました。今後も、社会的信頼の維持・向上に向けて、セキュリティ対策の進化を続けていきます。

本記事の詳細内容は、JAPAN Security Summit 2025 オンデマンドセミナーで、公開されています。よろしければご覧ください。

- [1]文献 S/MIME推進協議会

URL: https://www.s-mime.jp/

https://www.s-mime.jp/ - [2]文献 迷惑メール対策推進協議会「送信ドメイン認証技術DMARC導入ガイドライン」

https://www.dekyo.or.jp/soudan/data/anti_spam/dmarc_guideline.pdf

https://www.dekyo.or.jp/soudan/data/anti_spam/dmarc_guideline.pdf - [3]文献 JAPAN Security Summit 2025

開催期間:2025年10月28日(火)〜11月16日(日)

URL: https://jss2025.japansecuritysummit.org/

https://jss2025.japansecuritysummit.org/

執筆者プロフィール

伊藤 達哉(いとう たつや)

担当領域:認証基盤サービス

情報セキュリティ基盤運営(ISMS、J-SOX対応、セキュリティ運用DX)

専門分野:認証基盤、サーバ証明書・電子証明書

NECグルーブの情報セキュリティ基盤の運営を担当。

保有資格:ISMS 審査員補、ITストラテジスト、プロジェクトマネジメント、ITサービスマネジメントなど。

執筆者の他の記事を読む

アクセスランキング