Japan

サイト内の現在位置を表示しています。

UNIVERGE IXシリーズ 技術情報

設定事例

設定事例 NET-G Secure VPN Clientとの VPN接続設定事例

このページでは、VPNクライアントソフト「NET-G Secure VPN Client」と「UNIVERGE IXシリーズ」のIPsec接続事例を紹介します。

- ※本ページでは、「NET-G Secure VPN Client バージョン2.4.0.2」との接続事例を紹介しています。なお、「NET-G Secure VPN Client」の設定方法や不具合についてのお問い合わせにはお答えいたしかねますので、予めご了承ください。

- 注:以下の設定事例は、「IX2025」を前提に記載しています。

「IX2105」や「IX2215」、「IX3110」で設定する場合は、本設定ガイド記載のインタフェースを

下記のように読み替えてください。

- 注:以下の設定事例は、ソフトウェアバージョンVer.8.4以降を前提に記載しています。

【IX2105/IX2215/IX3110】

(LAN側インタフェース)FastEthernet0/0.0 → GigaEthernet0.0

(WAN側インタフェース)FastEthernet0/1.0 → GigaEthernet1.0

概要

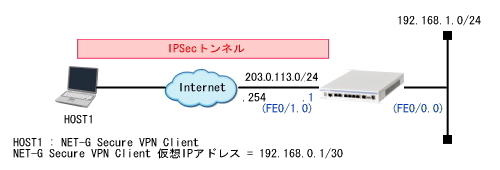

HOST1から社内LAN(192.168.1.0/24)への通信を実現するために、インターネット区間を NET-G Secure VPN Clientと IX2025でIPsecによりカプセル化します。

IPsec/IKE関連パラメータ

IKEパラメータ

| 鍵交換モード | アグレッシブモード |

| 暗号アルゴリズム | AES-256 |

| 認証アルゴリズム | SHA-1 |

| DHグループ | 1024bit |

| 事前共有鍵 | 文字列 "secret" |

| ライフタイム | 43200秒(12時間) |

| ID(NET-G Secure VPN Client) | FQDN "NEC" |

IPsecパラメータ

| カプセル化方式 | ESP |

| 暗号アルゴリズム | AES-256 |

| 認証アルゴリズム | SHA-1 |

| PFS | あり(1024bit) |

| ライフタイム | 43200秒 |

NET-G Secure VPN Clientのパラメータ

| IKE認証ID | NEC |

| 仮想IPアドレス | 192.168.0.1/30 |

ルータのコンフィグモードに入るには、

Router# enable-config

と入力します。

STEP1 IX2025の設定

下線付き(赤字)の文字列は、ユーザ定義のラベル名です。

IPsec/IKE設定方法については、設定事例集やコマンドリファレンスをご覧下さい。

以下の設定をそのまま投入します。

【注意】接続性重視のため、IX2025側からIKEフェーズ2を開始する設定(※)は使用しておりません。

- (※)不定アドレス宛フェーズ2開始機構。IPsecダイナミックマップ設定(ipsec dynamic-map)に、IKEポリシーを関連付けることにより、本装置からIKEフェーズ2を開始する機能です。(本例ではこの機能を使用しません)

ipsec dynamic-map dyna-map1 … ike ike-poli1

!# Static Routing

ip route default 203.0.113.254

ip route 192.168.0.0/30 Tunnel0.0

!

!# IKE Configuration

ike proposal ike-pro1 encryption aes-256 hash sha group 1024-bit lifetime 43200

ike policy ike-poli1 peer any key secret mode aggressive ike-pro1

ike remote-id ike-poli1 fqdn NEC

ike nat-traversal policy ike-poli1

!

!# IPsec Configuration

ip access-list sec-list1 permit ip src 192.168.1.0/24 dest 192.168.0.1/32

ipsec autokey-proposal auto-pro1 esp-aes-256 esp-sha lifetime time 43200

ipsec dynamic-map dyna-map1 sec-list1 auto-pro1 pfs 1024-bit

!

!# UFS Cache Enable

ip ufs-cache enable

!

!# LAN1(FE0/0.0) Interface Configuration

interface FastEthernet0/0.0

no shutdown

!# LAN2(FE0/1.0) Interface Configuration

interface FastEthernet0/1.0

no shutdown

!# Tunnel Interface (IPsec Tunnel Mode) Configuration

interface Tunnel0.0

ip unnumbered FastEthernet0/0.0

ipsec policy tunnel dyna-map1 out

no shutdown

!# Save Configuration

exit

write memory

STEP2 NET-G Secure VPN Clientの設定(事前共有鍵の設定)

手順1

NET-G Secure VPN Clientポリシーエディタを起動します。

“鍵管理”タブを開き、“自分の鍵”の配下にある“追加” メニューをダブルクリックします。

手順2

“既知共有鍵を作成する” を選択して、“次へ” ボタンをクリックします。

手順3

各テキストボックスに次の情報を入力します。

- 名前:任意のラベル名。手順7で追加する「VPN接続」に、ここで設定する事前共有鍵を関連付けるときに使います。

- 共有シークレット:IX2025との接続に使用する事前共有鍵を入力します。

- 共有シークレットの確認:共有シークレットで設定した事前共有鍵と同じ文字列を入力します。

入力が終わりましたら、“次へ”ボタンをクリックします。

手順4

“ID”の設定に次の情報を入力します。

- ローカル

- プライマリID:“ホストドメイン名”を選択します。

- ホストドメイン名:このPCの名前を設定します。この名前は IKEフェーズのIDとして使用されますので、IX2025側では「ike remote-id 」コマンドでこの名前を設定します。

- リモート

- プライマリID:“IDなし”を選択します。

入力が終わりましたら、“完了”ボタンをクリックします。

手順5

ポリシーエディタの画面に戻ります。今までに設定したパラメータを反映させるために、“適用”ボタンをクリックしてください。

STEP3 NET-G Secure VPN Clientの設定(VPN接続設定の作成)

手順6

“セキュリティポリシー”タブを開き、“VPN接続”の配下にある“追加”メニューをダブルクリックします。

手順7

ここでは、対向するセキュリティゲイトウェイ(IX2025)と接続するための設定を行います。

各項目には次のように入力してください。

- ゲートウェイIPアドレス:初めに、右端の“IP”ボタンをクリックして、項目名を“ゲートウェイ名”から”ゲートウェイIPアド レス”に切り替えます。そして、IX2025の WAN側インタフェース(LAN2)のアドレスを入力します。

- リモート:anyのままにしておきます。

- 認証鍵:手順3で作成した事前共有鍵 “IXシリーズとの接続”を選択します。

入力が終わりましたら、“リモートネットワーク”の右端にある“...”をクリックします。

手順8

“ネットワーク エディタ”というメニューが開きます。IPsec処理を適用する宛先ネットワークアドレスを設定します。

- ネットワーク名:ここで設定した情報を識別するためのラベルとして使用します。

- IPアドレス:IPsec処理を適用する宛先ネットワークアドレスを設定します。

- サブネットマスク:サブネットマスクを入力します。

入力が終わりましたら、“OK”ボタンをクリックします。

手順9

手順7の画面に戻ります。“リモートネットワーク”として、手順8で作成したラベル“IPsecネットワーク”を選択し、“プロパティ”ボタンをクリックします。

“プロパティボタン”のクリック時に、以下のポップアップメッセージが表示されますが、“はい”をクリックしてください。

手順10

“規則のプロパティ”メニューが開きます。3つ表示されている“設定”ボタンの中で、一番上にあるボタンをクリックします。

手順11

IKE、IPsecに使用するパラメータを設定します。

- IKE候補

- 暗号化アルゴリズム:AES-256を選択

- 整合性関数:SHA-1を選択

- IKEモード:aggressive mode(アグレッシブモード)を選択

- IKEグループ:MODP 1024 (group 2)を選択

- IPsec候補

- 暗号化アルゴリズム:AES-256を選択

- 整合性関数:HMAC-SHA-1を選択

- PFSグループ:MODP 1024 (group2)を選択

最後に、“選択した値のみを候補に加える”のチェックボックスにチェックを入れ、“OK”ボタンをクリックします。

手順12

“規則のプロパティ”の“詳細”タブを開き、詳細オプションの設定のうち、以下2項目の設定を行います。

- ◆NAT Traversalの設定

- “NAT装置を経由する”のチェックボックスと、“NAT Traversal”のチェックボックスにチェックを入れます。

- ◆DPD(IKEキープアライブ)の設定

- “DPD(Dead Peer Detectionを使用する”のチェックボックスにチェックを入れ、間隔を「10秒」、再試行を「3回」に設定します。

設定が終わりましたら、右上の“設定”ボタンをクリックします。

手順13

ISAKMP SAと IPsec SAの有効時間(ライフタイム)を設定します。

- IKEセキュリティの関連付け

- 有効期間(分):720分(12時間)に設定

- 有効期間(MB):0MBに設定

- IPsecセキュリティの関連付け

- 有効期間(分):720分(12時間)に設定

- 有効期間(MB):0MBに設定

入力が終わりましたら、“OK”ボタンをクリックします。

手順14

“規則のプロパティ”メニューに戻ります。“仮想IPアドレスを取得する”のチェックボックスをチェックして、“設定”ボタンをクリックします。

手順15

“仮想IPアドレス”メニューが開きます。“手動で設定”のチェックボックスにチェックを入れ、仮想IPアドレスとサブネットマスクを入力します。

DNSサーバとWINSサーバを使用する場合は、各サーバのIPアドレスの入力も行います。

入力が終わりましたら、“OK”ボタンをクリックします。

手順16

“VPN接続を追加”のメニューに戻りますので、“OK”ボタンをクリックします。

手順17

これで必要な設定は全て完了しました。最後に“適用”ボタンをクリックします。

STEP4 NET-G Secure VPN Clientの設定(VPN通信の開始)

手順18

IPsecによるVPN通信を開始します。

タスクトレーの NET-G Secure VPN Clientアイコンを右クリックし、“VPNを選択”の中からSTEP3で作成した設定を選択します。

手順19

IKEネゴシエーション中は次の画面が表示されます。

手順20

「VPN接続は正常に確立されました」というメッセージが表示された時点で、VPN通信を開始することができます。

VPN接続を終了したいときは、手順18と同じように、“VPNを選択”の中から STEP3で作成した設定を選択してください。

資料請求・お問い合わせ