Japan

サイト内の現在位置を表示しています。

UNIVERGE IXシリーズ 技術情報

設定事例

設定事例 NEC Cloud IaaS とのVPN接続

「UNIVERGE IXシリーズ」を使用して、 NEC Cloud IaaSとIPsec-VPNで接続する際の設定例を紹介します。

- 注:

本ページの設定例は、全て当社で接続を確認しておりますが、必ずしも接続性を保証するものではありません。

接続構成

この設定ガイドでは、「IX2215」のGE0ポートをWAN側インタフェース、GE1ポートをLAN1側インタフェース、GE2(SW-HUB)ポートをLAN2側インタフェースとして使用します。また、WAN回線との接続にはPPPoEを使用しています。

IX2215のパラメータ確認

NEC Cloud IaaSのポータルサイト画面から、装置対向VPNを申し込みます。

STEP1

NEC Cloud IaaSとVPN接続をするためには、「IX2215」に固定グローバルIPアドレスを付与する必要があります。「IX2215」へ付与するアドレスを確認してください。

STEP2

NEC Cloud IaaSのポータルサイトから、装置対向VPNを申し込みます。

- VPN機能を使用するファイアウォールを選択します。

- 「IX2215」がVPNに使用するWAN側のIPアドレス(固定グローバルIPアドレス)と事前認証鍵を入力します。

- IPsecのVPN方式を指定します。

設定内容は、後述の「VPNトンネル基本情報の確認」「IKEフェーズ1パラメータの確認」「IKEフェーズ2パラメータの確認」をご参照ください。 - ルーティングを設定します。

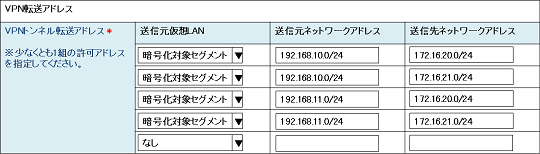

「送信元仮想LAN」「送信元ネットワークアドレス」「送信先ネットワークアドレス」を設定します。本事例では、「接続構成」にあるように、クラウド側から見て、

・送信元ネットワークアドレス: 192.168.10.0/24, 192.168.11.0/24

・送信先ネットワークアドレス: 172.16.20.0/24, 172.16.21.0/24

として設定します。

注意

NEC Cloud IaaSに対して、VPN転送アドレスを上記のように設定した場合には、IX側にはこれと対になるように、

【正】

ip access-list sec-list permit ip src 172.16.20.0/24 dest 192.168.10.0/24

ip access-list sec-list permit ip src 172.16.20.0/24 dest 192.168.11.0/24

ip access-list sec-list permit ip src 172.16.21.0/24 dest 192.168.10.0/24

ip access-list sec-list permit ip src 172.16.21.0/24 dest 192.168.11.0/24

と設定してください。

【誤】

ip access-list sec-list permit ip src 172.16.20.0/23 dest 192.168.10.0/23

や

ip access-list sec-list permit ip src any dest any

のように、ネットワークをまとめて設定すると、VPN接続ができない場合があります。

IPsec 設定パラメータ

VPNトンネル基本情報の確認

| VPN装置アドレス(対向側) | 203.0.113.1 (この事例の場合) |

| 認証鍵(pre-shared-key) | 任意のパスワード (コンフィグ例の<事前共有鍵>にも、同じパスワードを設定してください) |

| IKEバージョン | 1 |

以下のパラメータ表に従ってIPsec-VPNの設定を行います。

IKEフェーズ1パラメータの確認

| モード | メインモード |

| 暗号アルゴリズム | AES128 |

| 認証アルゴリズム | SHA-1 |

| DHグループ | グループ2 (1,024bit) |

| 鍵の有効期間 | 8時間(28,000秒) ※IXルータのデフォルト |

| NATトラバーサル | 無効 |

| キープアライブ時間 | (空欄) |

IKEフェーズ2パラメータの設定

| カプセル化方式 | ESP |

| 暗号アルゴリズム | AES128 |

| 認証アルゴリズム | SHA-1 |

| DHグループ | グループ2 (1,024bit) |

| 鍵の有効期間 | 1時間(3,600秒) |

| リプレイ検知 | 有効 |

| PFS | 有効 |

| 自動鍵キープアライブ | 無効 |

| (ローカルID) | 設定しない |

| (リモートID) | 設定しない |

IX2215の設定

パラメータの確認結果に基づいて「IX2215」の設定を行います。

※名前を入力する箇所を太字で表示しています。

logging buffered 131072

logging subsystem all warn

logging timestamp datetime

!

ip ufs-cache enable

ip route default GigaEthernet0.1

ip route 192.168.10.0/24 Tunnel0.0

ip route 192.168.11.0/24 Tunnel0.0

ip access-list sec-list permit ip src 172.16.20.0/24 dest 192.168.10.0/24

ip access-list sec-list permit ip src 172.16.20.0/24 dest 192.168.11.0/24

ip access-list sec-list permit ip src 172.16.21.0/24 dest 192.168.10.0/24

ip access-list sec-list permit ip src 172.16.21.0/24 dest 192.168.11.0/24

!

ike proposal ike-prop encryption aes hash sha group 1024-bit

!

ike policy ike-policy peer 193.51.100.1 key [事前共有鍵] ike-prop

ike keepalive ike-policy 10 3

!

ipsec autokey-proposal ipsec-prop esp-aes esp-sha lifetime time 3600

!

ipsec autokey-map ipsec-policy sec-list peer 193.51.100.1 ipsec-prop pfs 1024-bit

!

ppp profile pppoe

authentication myname [プロバイダID]

authentication password [プロバイダID] [プロバイダPW]

!

interface GigaEthernet0.1

description == PPPoE ==

encapsulation pppoe

auto-connect

ppp binding pppoe

ip address 203.0.113.1/32

ip napt enable

ip napt static GigaEthernet0.1 udp 500

ip napt static GigaEthernet0.1 50

no shutdown

!

interface GigaEthernet1.0

description ## LAN1 ##

ip address 172.16.20.254/24

no shutdown

!

interface GigaEthernet2.0

description ## LAN2 ##

ip address 172.16.21.254/24

no shutdown

!

interface Tunnel0.0

tunnel mode ipsec

ip unnumbered GigaEthernet1.0

ip tcp adjust-mss auto

ipsec policy tunnel ipsec-policy out

no shutdown

これで設定は完了です。

NEC Cloud IaaS側の端末に対してpingを実行し、正常に応答を受信することを確認します。応答が無い場合、以下の状態確認コマンドを利用して問題箇所の特定を行ってください。

IX2215の状態確認コマンド

- show ipsec sa

- IPsec SAが正常に確立していることを確認するコマンドです。

SAが確立していないときは、IPsec/IKEパラメータの設定に誤りは無いか確認してください。

資料請求・お問い合わせ