Japan

サイト内の現在位置

精鋭メンバーが集結し発足したNECのサイバーセキュリティ戦略統括部。

2人のリーダーが語る、NECが果たしたい2つの役割とその想いとは

PR TIMES STORY(2024年10月17日掲載) 攻撃件数も被害金額も増加──。規模の拡大が続いているサイバー攻撃だが、背景には攻撃の質の変化もある。

例えば、ランサムウェアによる攻撃は一回の攻撃で多額の身代金を要求するようになってきている。総当たり的に攻撃するよりは、身代金を用意する体力がある企業に狙いを定め、身代金も高額には違いないが、その企業が用意できなくもない金額に設定するなど、少ない攻撃で”効率的”に大金を得ようとしていると考えられる。標的を絞る分、綿密に調査を重ねて、その企業グループの弱点を付くなど、攻撃が巧妙化というよりは高度化している懸念がある。

また、サイバー攻撃の”ビジネス化”も進んでいる。ランサムウェア攻撃は、不正アクセスに必要な情報や侵入口を販売する初期アクセスブローカー、マルウェアをインストールさせるためのローダーを販売する者、そして、ランサムウェアをサービスとして提供するRaaS(Ransomware as a Service)を運営する者など、役割を分担するエコシステムが構築されており、複数の犯罪者で身代金を分配していると言われている。

このような攻撃の悪質化を受け、政府はサイバーセキュリティに関して企業および経営者の責任とし、組織的な対応を求めている。

NECは、システムインテグレーターとして20年以上に渡り、セキュリティリスクからお客さまのビジネスや社会インフラを守り続けてきた。安全・安心な製品・システム・サービスを提供するための多岐にわたる取り組みをリードしているのは、サイバーセキュリティ戦略統括部という専門組織だ。

インシデント対応においてサイバーセキュリティ戦略統括部は「できない」とは決して言わない。自分たちが「最後の砦」になることを固く誓っているという。その体制や活動について、Corporate Executive CISO 兼 サイバーセキュリティ戦略統括部長の淵上 真一とサイバーセキュリティ戦略統括部 セキュリティ技術センター長の青木 聡に話を聞いた。

ニュースからも分かるサイバー攻撃のビジネス化

「サイバー攻撃は、今や金銭や機微な情報の略取、つまり不当に大金を稼ぐことを目的としたビジネスになっている。以前のような愉快犯は、ほぼ見られず、明確な悪意がある。アンダーグランドマーケットでは、攻撃に使うための情報やツールが売買されるなど組織化、エコシステム化が進み、攻撃の巧妙化を加速させています。」と淵上は、現在のサイバー攻撃の動向について語る。

攻撃者の組織化やビジネス化の傾向、そして、凶悪な悪意は、犯人逮捕のニュースからも見て取れる。2024年2月、国際的なサイバー犯罪集団LockBit(ロックビット)が摘発され、そのメンバーが逮捕されたことが大きなニュースになった。捜査には、約10カ国が関わり、その中には日本も含まれている。この集団は、ランサムウェアを使った攻撃を世界中で繰り返し、日本でも港湾施設や医療機関のシステムが被害に遭ったと言われているが、この逮捕劇の後も他のメンバーによって変わらず活動を継続している。それどころか、摘発や逮捕に関係した国の政府に報復を宣言するなど、攻撃姿勢をさらに強めている。

高い専門性や技術力を持つ個人が集い、協力関係を構築して、目的を達成するために知恵を絞って攻撃を仕掛ける──。現在のサイバー攻撃は、どのような対策を講じたとしても安全と言い切ることが難しい。企業は、犯罪者がどのような手口で攻撃してくるかを可能な限り想定して、少しでも早く対策をアップデートし続けなければならない。そのためには、インシデント発生時だけでなく、平時から攻撃や被害の動向を調査したり、脆弱性情報を入手したりしながら、適切な対策を検討し、いち早くシステムに実装する必要がある。もはや情報システム部門がIT運用管理の一環として行うのは現実的ではない。政府も「サイバーセキュリティ経営ガイドライン」などを通じて、組織全体での対応、そのための体制作りなどを求めているが、SOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)のような情報セキュリティの専門組織を備えている企業は、まだ多くはない。

淵上 真一

説明責任を果たせないインシデントを発生させない

NECは、早くからCISO(Chief Information Security Officer)のもと、グループ内での情報セキュリティ推進だけではなく、お客さま向けや取引先企業と連携したセキュリティ対策を推進する部門、経済安全保障に係るリスク検討部門など、セキュリティのために複数の専門組織を設置している。その1つがサイバーセキュリティ戦略統括部である。

「2024年5月には、CSO(Chief Security Officer)を設置し、セキュリティ事業の中核を担うグループ会社『NECセキュリティ』との一体運営の強化も図るなど、NECは、複数の専門組織で包括的な情報セキュリティ推進体制を構築しています。例えば、CISO統括オフィスは、NEC自身が攻撃を受けた際に対応するCSIRTに当たる組織。サイバーセキュリティ戦略統括部は、NECのお客さまへ提供する製品・システム・サービスのセキュリティ確保を担っています。」と淵上は話す。

具体的にサイバーセキュリティ戦略統括部は、2つの役割を持っている。

1つは、セキュア開発の推進である。NECが開発し、お客さまに提供する製品・システム・サービスに適切なセキュリティ実装を行うことでインシデントの発生を未然に防ぐためだ。「気持ちとしては、インシデントを発生させないと言いたいところです。ただ、それは現実的ではないので、『説明責任を果たせないインシデントを発生させない』がセキュア開発の基本的な考え方です。」と淵上は言う。

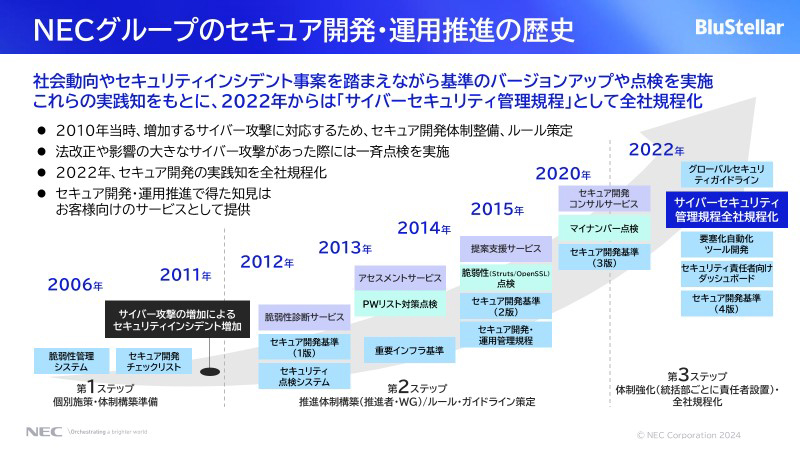

規程の整備、その周知と徹底、ツール作成などが取り組みの中心だが、実際に現場で指揮を執る青木は、様々な工夫を明かす。「NECの全社員が対象の『サイバーセキュリティ管理規程』を定めていますが、規程が机上の空論となってしまわないよう、汎用的な内容でまとめて、各組織が追加ルールなどを補完するようにしています。また、単に規程の遵守を訴えるだけでなく、負担を軽減するようなツールを整備し、遵守しやすい環境も整えています。ほかにも全統括部にセキュア開発をリードするセキュリティ責任者を配置。規程に対する理解を深めるために隔週でサイバーセキュリティ事業戦略会議を開催し、インシデント事例や最新動向、提案事例を共有するなど、幅広い取り組みを進めています。」

サイバーセキュリティ戦略統括部のセキュア開発の取り組みは、別の記事でも紹介している。ぜひ参考にしてほしい(営業から保守まで、150の統括部全社員と共に築く社会の安全安心。20年以上にわたる実践から決断したサイバーセキュリティ「全社規程化」の理由)。

青木 聡

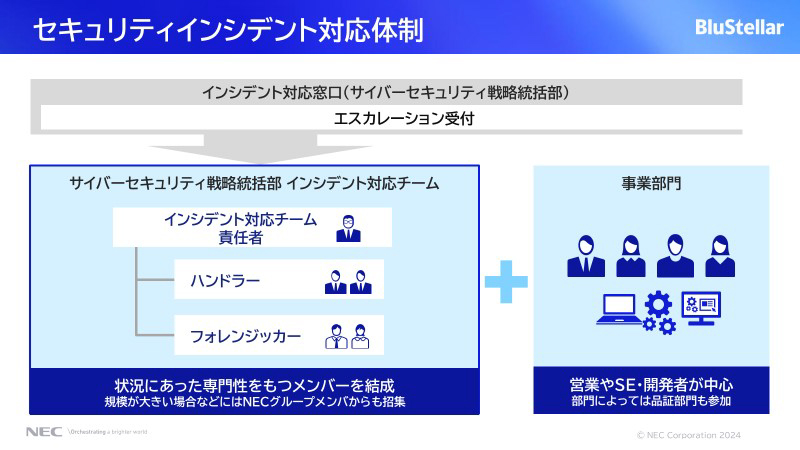

サイバーセキュリティ戦略統括部のもう1つの役割はインシデント対応である。

セキュア開発によってインシデントを未然に防ぐことが活動の主軸ではあるが、それでも予測できないインシデントは発生する。NECのお客さまがインシデントに遭った際には、サイバーセキュリティ戦略統括部が状況の把握、原因究明、復旧、調査結果の報告といったインシデント対応をサポートする。

「インシデント対応においてサイバーセキュリティ戦略統括部は『最後の砦』。お客さまに対して『できない』とは、決して言いません。私たちが諦めることは、NECがさじを投げるのと同義。そんなことは許されない。自分たちに、そう言い聞かせています。」(淵上)

6つの専門分野でチームを構成

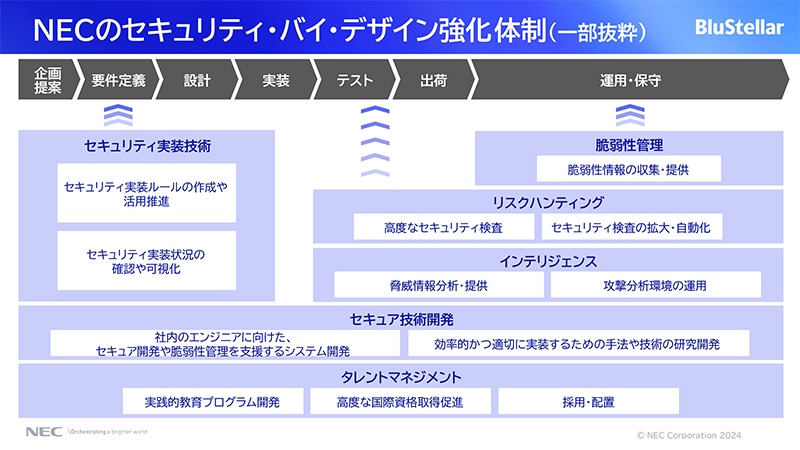

この2つの役割を高いレベルで果たしていくために、サイバーセキュリティ戦略統括部は、セキュリティ技術センターというセキュリティエンジニア集団を構え、必要とされる6つの専門分野でチームを構成している。兼務ではなく専任で1つの役割に力を注ぐのは、各専門分野のスキルを磨き上げるためだ。一方で、エンジニアの自主性を尊重してスキルの幅を広げる機会を用意したり、特性をみて別の専門分野を経験してもらったりもしている。このようにすることで、セキュリティ技術センター全体のスキルの底上げにもつなげている。

具体的は、以下の6つの専門分野のチームがある。

- (1)リスクハンティング

お客さまに提供する製品・システム・サービスに対して、脆弱性診断やペネトレーションテスト(侵入テスト)を行い、脆弱性調査やリスク評価を行う。システム的なリスクだけでなくビジネスプロセス上の懸念、さらには人権・プライバシー保護の観点も含めてリスクを洗い出している。さらに運用フェーズでのインシデント対応も行う。 - (2)インテリジェンス

適切な対策を講じるために必要な脆弱性や攻撃手法などの脅威情報、経済安全保障リスクや生成AIなどの先進技術、標準化・法改正などに関する最新情報を収集して分析。NEC社内やお客さまに共有し、セキュリティ意識や対応力の向上を支援する。攻撃者の動向を把握し、攻撃手法を理解しておくことは、インシデント発生時の適切な初動にもつながる。 - (3)セキュリティ実装技術

サイバーセキュリティ管理規程をはじめ、実施基準、技術ガイド、チェックリストなどの策定と遵守をリード。また、セキュリティ実装状況の可視化、改善に向けた提言に加え、システム開発時にセキュリティを効率的、かつ適切に実装するための手法の研究やツール開発なども行っている。 - (4)脆弱性管理

お客さまに向けたシステム開発やNEC自身の製品開発など、あらゆるプロジェクトのシステム構成情報を「脆弱性予防管理システム」に登録し、公開されている脆弱性情報や重要パッチ情報を管理・展開。登録数は数千プロジェクトにも及ぶ。管理している情報は、保守サービスやインシデント対応などに活用される。 - (5)セキュア技術開発

セキュア開発や脆弱性管理を支援する社内向けシステムの開発を担う。事業部門のエンジニアは、これらを利用することで低コストで適切なセキュリティ実装が可能。また、アジャイル開発やローコード・ノーコード開発におけるセキュリティ実装手法の確立にも取り組んでいる。 - (6)タレントマネジメント

適切なセキュリティ提案・実装を行うために、セキュリティ・バイ・デザインを実践できる人材の育成から組織内への網羅的な配置まで、包括的な人材育成体制の構築・実行を担う。専門性向上と裾野拡大のために、高度なものからエントリーレベルまで国際資格の取得を支援。また、専門性を持った学生採用も推進している。

この6つの専門分野のチームが有機的に連携し、セキュア開発を軸とする日々の活動を行っている。セキュリティ実装技術チームは、リスクハンティングチームがセキュリティ検査で検出した脆弱性をもとに、再発防止に向けたルール強化を行っている。また、インテリジェンスチームが日々脅威情報や脆弱性情報を収集分析し、緊急性が高い脆弱性の場合には、脆弱性管理チームが関係するプロジェクトに素早く展開・対処を促している。すべての活動に密接して関係しているのが、タレントマネジメントチームとセキュア技術開発チームだ。セキュア開発に不可欠な人材の育成と、これらを支援するシステム基盤開発の土台作りを担っている。

そして、インシデント対応でも、6つの専門分野のチームの連携が大いに活きる。

「インシデント発生の一報を受けると、まずはインシデント対応窓口で一次対応を行います。これは、全チームが持ち回りで対応しており、専門的な観点でヒアリングを行い、状況に合う専門スキルを持ったエンジニアを各専門分野のチームから招集し、『インシデント対応チーム』を結成します。リスクハンティングチームのメンバーがフォレンジック調査を行い、インテリジェンスチームのメンバーが被害状況からマルウェアの種類を特定。セキュリティ実装技術チームのメンバーが再発防止策を立案するなど、それぞれの専門性を活かした連携により迅速なインシデント対応を行っています。」と青木は言う。

存在意義を理解しながら徐々に1つのチームに

セキュリティ技術センターを擁するサイバーセキュリティ戦略統括部に対するお客さまの信頼は厚く、日々、様々な相談がある。しかし、現在の体制を構築するまでには苦労もあった。

まず大きな課題だったのは人材だ。「NECグループ社員の中から、セキュリティに自信のあるエンジニアをスカウト。さらに新卒採用でもセキュリティ専門の人材を募集しましたが、NECはシステムインテグレーターのイメージが強く、セキュリティ専業企業と異なり、なかなか応募が集まりませんでした。そこで全社の人事部門とは別に独自の採用活動を行いました。セキュリティエンジニア自身が根気強く研究室へ訪問し、私たちの考えや取り組み、専門知識を活かしたキャリアなどを説明していくことで、学生の理解を深め新卒採用を増やしていきました。」と淵上は言う。

また、集めた人材をいかにチームとして機能させるかも課題になった。「集まったメンバーは、とがったスキルを持つ、個性的な精鋭たち。ともすると高度な技術を持つスペシャリストの間で議論が白熱したり、強いこだわりや考えを持っているがゆえに意見がぶつかりあったり、様々な局面がありました。例えば、当時のメンバーの感覚では、インシデント対応における分析作業などはセキュリティエンジニアの役割だが、インシデント対応窓口の受付や関係部門へのエスカレーション、作業のディスパッチなど事務的な業務は自分たちの役割ではない。『なぜ自分たちが?』という思いが少なからずありました。しかし、インシデント発生時は、迅速な初動対応が重要。専門的な知識があるセキュリティエンジニアが初動から一貫して対応を行うことに意義がある。そのことを丁寧に説明し、納得してもらいながら、少しずつチームの形を作っていきました。」と青木は話す。インシデント対応窓口をチーム間で持ち回りすることによって、広範なセキュリティ知識を身につけられる。加えて、優先順位付けを含めた判断力、コミュニケーション力などの専門分野を超えた多様なスキルや素養を身につけ、潜在的な問題や改善点を発見し、プロアクティブに解決策を提案する力が育つことも期待してのことである。

脆弱性予防管理システムの運用でも課題に直面したという。システム構成情報の登録は、基本的にシステム開発を行う現場のエンジニアの役割だが、当初はともすると後回しにされてしまうこともあった。それに対して、サイバーセキュリティ戦略統括部は、登録の徹底を訴えるだけでなく、ユーザーインタフェースの改善やシステム構成情報の抽出・登録作業を自動化するなど、管理システムを強化。現場の負担を軽減することで登録の徹底を図った。

専門的なスキルや知見を持った人材を見つけ出して集結し、エンジニアを6つの専門分野のチームに配置、各チームが互いに連携し合える組織を作ることは容易ではなかった。それでもお客さまや社会のために、セキュア開発の推進、インシデント対応という2つの役割を果たすべく、組織力と技術力のバランスの取れた「サイバーセキュリティ戦略統括部」を作りあげてきた。

今後もサイバーセキュリティ戦略統括部は、お客さまをサイバー攻撃の被害から守るためにセキュア開発とインシデント対応を軸とした活動を継続していく。NECが提供しているシステムの脆弱性管理状況や、各組織のサイバーセキュリティ管理規程の遵守状況などをダッシュボードで可視化したり、生成AIを活用してインテリジェンス生成やリスク診断などの業務の自動化を図ったりするなど、様々な施策を検討している。

「少なくとも日本において、水道の水の危険性を疑って、普段、蛇口をひねっている人は、ほぼいないと思います。サイバーセキュリティ戦略統括部が目指すのは、そのように、誰もがセキュリティを意識せずに様々なITサービスを安心して使える環境の実現です。サイバーセキュリティ戦略統括部の活動が目立っているうちは、それがまだ遠い目標だということ。セキュリティ実装が当たり前になり、私たちの存在がほとんど意識されなくなる日を目指して、様々な活動に邁進していきます。」と淵上は最後に強調した。

NECはDXに関して、ビジネスモデル、テクノロジー、組織・人材の3軸で、戦略構想コンサルティングから実装に導くオファリングなど、End to Endのサービスを提供しています。さらに、従来型のSIerから「Value Driver」への進化を目指し、その価値提供モデルを「BluStellar(ブルーステラ)」(注)として体系整理しました。業種横断の先進的な知見と研ぎ澄まされた最先端テクノロジーによりビジネスモデルを変革し、社会課題とお客さまの経営課題を解決に導きます。

(注)

「BluStellar(ブルーステラ)」は実績に裏打ちされた業種横断の先進的な知見と長年の開発・運用で研ぎ澄まされたNECの最先端テクノロジーにより、ビジネスモデルの変革を実現し、社会課題とお客様の経営課題を解決に導き、お客様を未来へ導く価値創造モデルです。

https://jpn.nec.com/dx/index.html

https://prtimes.jp/story/detail/db8KelUDkvr

https://prtimes.jp/story/detail/db8KelUDkvr