Japan

サイト内の現在位置

今すぐ実施すべき即効性のある

サイバーセキュリティ対策とは?

2019年11月7、8日に開催した「C&Cユーザーフォーラム&iEXPO2019」において「今すぐ実施すべき即効性のあるサイバーセキュリティ対策とは?」と題したセミナーを開催。NEC サイバーセキュリティ戦略本部 芝宮礼継が登壇し、今あるシステムにおいて“正常を続ける” “攻撃から守る”ことの重要性と、そのための具体的対策について語りました。

NECが考えるサイバーセキュリティ対策

自社だけではなくサプライチェーンにかかわる企業同士が実世界で取得したさまざまなデータをサイバー空間で分析し、価値のあるデータに加工して実世界にフィードバックするという共創・DX(デジタルトランスフォーメーション)の取り組みが進む中、万が一そのシステムが攻撃を受けたときの影響は、一企業の枠を越えてサプライチェーン全体、さらには社会に甚大な被害をもたらす可能性があります。「利益の源泉ともいえるデータやサイバー空間のサイバーセキュリティ対策が、ますます重要になる」と芝宮は訴えます。

芝宮礼継

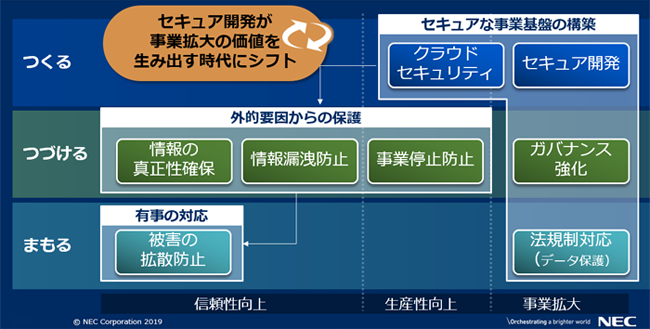

NECの考えるサイバーセキュリティ対策は、開発・構築フェーズから「正しく作る」、運用フェーズに入ってからは「正常を続ける」「攻撃から守る」の3段階を基本としています。今後開発するシステムについては、“セキュリティ・バイ・デザイン”の考え方に基づき、攻撃されても影響を最小限にしつつシステムダウンに至らない強固なシステムを、企画・設計段階から考慮し構築することが有効とされています。また、すでに運用しているシステムでは「正常を続ける」「攻撃から守る」ための即効性のある対策が求められています。芝宮は「NECでは、そのためのサービスを各種用意しており、信頼性向上・生産性向上・事業拡大をしっかり支える、安心・安全なICT基盤の提供を心がけている」と語ります。

“正常を続ける”ための脆弱性対策が求められている

JVN(Japan Vulnerability Notes)にて公表される脆弱性(システムの欠陥)の数は年々増加傾向にあり、2019年においては9月末までで15,000件近くに達しています。芝宮は「毎日40件近く脆弱性が新たに公表されている計算で、サイバー空間の“穴”がどんどん増えている危機的状況と言える」と解説します。そして、「こうした状況に対し何も手を打たないままでは、いずれシステム停止や情報漏えいなど重大インシデントを引き起こすことは避けられず、常に迅速かつ適切な対策によって“穴”を塞いでいく必要がある」と強調します。

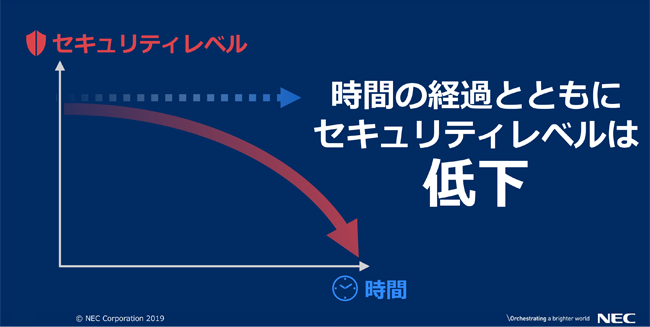

一般的にリリース直後のシステムは、最新のモジュール・最新のセキュリティパッチを適用し高いセキュリティレベルを実現しているものの、リリース後もセキュリティパッチをきちんと適用し続けているケースは意外に少なく、時間経過とともにセキュリティレベルがどんどん低下してしまう傾向があります。芝宮は「高いセキュリティレベルを保つ(=「正常を続ける」)ためには、なんらかの打ち手(脆弱性対策)が必要になってきている」と述べます。

脆弱性対策における2つの限界

さらに芝宮は、「たとえば、サーバ10台+ソフトウェア20~40種で構成されるWebシステムを想定して脆弱性対策を考えてみると、脆弱性情報を毎日チェックするだけでも大変だ」と具体的ケースで対策の困難さを説明します。特に緊急性の高い脆弱性が発見された場合は迅速にセキュリティパッチを適用する必要があり、体制維持を含め非常に負担が大きくなります。芝宮は企業の脆弱性対策における限界として、「日々の脆弱性情報を把握し続ける体制」と「24時間✕365日での緊急対応」の2点を挙げ、「サーバ台数が1,000台を超えるような大規模なシステムでは極めて深刻だ」と語ります。

実際に、サーバの脆弱性対策がどの程度実行されているのか調べたところ(※)、1ヵ月以内にセキュリティパッチ適用をしていると回答した企業は、Webシステムで2割未満、社内基幹システムやクローズド環境(ネットワーク分離)では1割未満だったといいます。この数字について芝宮は「外部と繋がり常に攻撃を受ける可能性があるWebシステムでさえ2割未満しかないというのは正直驚いた。1カ月以内に適用している企業についても、それまでの間、いつ攻撃されるかも分からない」と警鐘を鳴らし、次のように続けます。「人材不足でなかなか対策が打てないという体制の問題や、対策のためにシステムを止められないといった問題を乗り越え、既存システムを正しく把握し、必要な対策を速やかに実施(パッチを適用)するという“脆弱性リスクコントロール”が求められている」

- (※)NEC調べ

関連リンク

クラウドの普及によって情報保護・セキュリティ対策の考え方が変わる

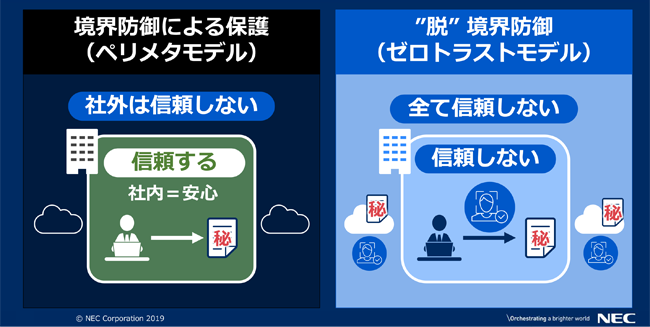

ある調査では利用中・利用予定ありという企業の割合は72%にも上るクラウドサービスですが、便利な一方で様々な課題もあります。芝宮は「特に通信速度やネットワーク機器については、Office 365を導入したらネットワーク帯域が枯渇してしまった、プロキシサーバの増設やそのメンテナンスが大変、といったケースをよく耳にする」と語り、「クラウドの普及によって、情報保護・セキュリティ対策の手法や考え方に変化がもたらされている」と続けます。具体的には、「従来は、“社内と社外に分け、社外については信頼しない境界防御モデル”で対応が可能だった。しかし、クラウドの普及によってデータが社外にどんどん出ていくようになった結果、“すべて信頼しないゼロトラストモデル”で、ヒト/端末/サービスすべてに対し、常に認証を求めるのが当たり前になってきている」と最新動向を解説します。

「通信の制御」と「ファイル保護」でクラウドのリスクを低減

では、クラウドのリスクコントロールを実現するにはどうすればいいのか。この問いに対して芝宮は、「まず、許可されていないサービスの利用や、オンラインストレージなどクラウドへの機密情報登録など、クラウドの通信を制御する必要がある。さらに、登録されるデータをいかに保護するかということも重要になってきている」と2つのポイントを挙げます。

単体監視はもはや限界。統合監視による迅速&的確な対処が必要

FireEye社によると、セキュリティ侵害から検知されるまでの日数は、アジアパシフィックに限定すると200日超(約7カ月間)。セキュリティ侵害を許した企業の41%は、外部から指摘を受けてはじめて気づいているといいます。こうした背景として、セキュリティ人材の確保が難しいことや、高度な専門知識を要すること、24時間365日対応できる体制を組めない(組もうとすると億単位の予算が必要になる)などの課題が挙げられます。

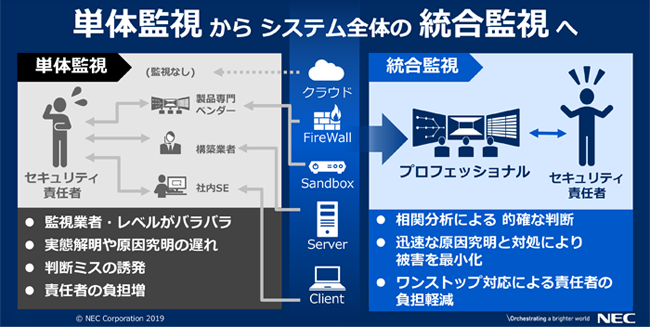

さらにここ数年“監視”に対するアプローチも変わってきています。FireWall/SandBox/サーバ/クライアントなど、それぞれ個別に単体監視していた従来の方式では、業者も対策レベルもバラバラで、原因解明に時間がかかりセキュリティ責任者の負荷が増大する一方だといいます。芝宮は「ここに新たな対象としてクラウドが加わるとなると、もはや従来の単体監視では限界だ。NECでは、今後はすべてを一元的に監視して、迅速な原因解明と的確な対処へと導く“統合監視”を提唱しており、そのためのサービスも提供している」と紹介しました。

まとめ

NECでは、システムにおける「脆弱性対策」、デバイスおよびクラウドにおける「ファイル保護」、ネットワークにおける「クラウド通信制御」など、即効性のあるセキュリティサービスに加え、全レイヤーを串刺しにして統合監視を実現するサービスなど、DX時代のセキュリティ対策に有効なサービスを提供しています。今後も人手不足に悩むお客さまのセキュリティ対策を強力に支援していきます。ぜひご相談ください。

関連リンク