Japan

サイト内の現在位置

Splunkの教育コンテンツはログから作りましょう

NECセキュリティブログ2025年11月28日

本記事では、SIEM製品の一つであるSplunkの教育コンテンツを作成した際の学びについて紹介します。

目次

はじめに

SIEM製品のトップランナーであるSplunk [1]は、NECセキュリティブログでもたびたび取り上げられる注目の製品です。Splunkは、SPLと呼ばれるクエリを投入することで膨大なログの中から期待する分析や可視化を行うことができます。

[1]は、NECセキュリティブログでもたびたび取り上げられる注目の製品です。Splunkは、SPLと呼ばれるクエリを投入することで膨大なログの中から期待する分析や可視化を行うことができます。

このSPLは、単純なSearchコマンドを使った検索以外にも、多数のコマンドが用意されており、それらのコマンドや可視化機能を活用することで、NEC社内で運用しているサイバーセキュリティダッシュボード[2] [3]のように、リアルタイムでサイバー攻撃への対処状況を可視化できます。

[3]のように、リアルタイムでサイバー攻撃への対処状況を可視化できます。

反面このSPL習得が難しく、一朝一夕で使いこなすことはできません。そのため、NECでは、Splunkの教育依頼を受けることがあります。

本記事では、Splunk教育コンテンツの作成・提供を通じて直面した問題と、その解決に向けた取り組み、そして得られた知見についてご紹介します。

教育概要、問題点と対策

教育の概要

今回紹介する気づきを得た教育の概要は以下の通りです。

- ベーシックとして5日分、アドバンスとして10日分の教育を集合形式で提供

- 教育環境は、受講生ご自身に用意頂いた端末上にSplunkを構築、ログの取り込みも本人に実施頂く

- コンテンツは、個別カスタマイズで作成

- コンテンツの内容は、Splunkのコマンドの習熟、ダッシュボードやアラートといった機能の習熟、インシデント調査能力の向上に資するもの

- 使用するログはコンテンツの内容に重きを置いたため、インターネット上に公開されているものを利用

- 理解度確認のため、毎日の教育終了後に確認テストを実施

公開ログ利用の問題点と対策

ベーシックトレーニングの準備を行い、教育を提供中、確認テストを実施している受講生を見て驚きました。

確認テスト実施時に受講生が生成AIを活用してSPLを生成し、問題を解いている様子が見受けられました。

公開ログを利用していたため、そのログに関する問題や解法がインターネット上に多くあり、我々がゼロから作った問題も同じログをベースにしていたせいか、ほぼ生成AIに正答されてしまっていました。

AIネイティブ世代にとっては自然な行動かもしれませんが、自動解答に頼るだけでは、本来身につけて欲しいSPLやインシデント調査能力が養われません。

AI活用を禁止するルールも検討しましたが、あえて設けず、生成AIを使っても回答が得られない経験が受講生自身の成長に繋がると考えました。

そのため、後続のアドバンストレーニングでは生成AI対策として、ログの生成から取り組むことにしました。

ログ生成から問題作成の流れ

ログ生成するにあたり、疑似的なオフィス環境を用意し、そこに疑似サイバー攻撃を実施、ログを採取し、Splunkに取り込む、取り込んだログを分析し問題を作成する方針としました。

環境構築フェーズ

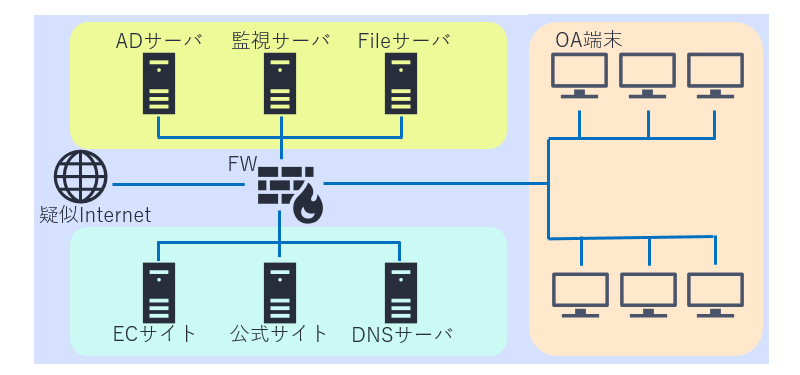

疑似的なオフィス環境は、検証用クラウド上に図1の構成で作りました。詳細は割愛しますが、主要な構成要素は下記の通りです。

疑似サイバー攻撃検証フェーズ

インシデント調査能力を養うためのログ生成なので、計画的に疑似サイバー攻撃を実施しました。

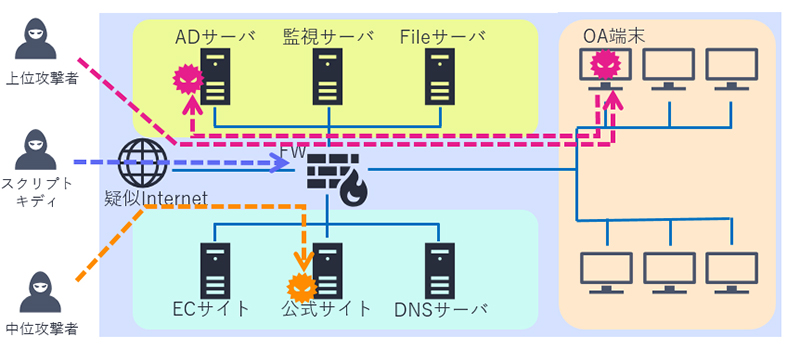

疑似環境への攻撃者は、スクリプトキディ担当、中位の攻撃者相当、上位の攻撃者相当の想定です。ペンテスターを目指して勉強中のメンバー、ペンテスト経験者、有資格者の3名に実施頂きました。

問題作成で困らないように、以下を記録してもらいました。

- 実行した時間

- 目的

- 具体的な手法

- 攻撃元、攻撃先

- 成功したか、失敗したか

- コメント

この時、疑似サイバー攻撃に関連するログのみだと、すぐに受講者が被疑箇所の特定が出来てしまうため、正常アクセスのログ、ダミー攻撃のログを同時並行で生成されるよう工夫をしました。

ログ取得&Splunk取り込みフェーズ

疑似サイバー攻撃完了後、ログ取得フェーズに入ります。ログの取得は手作業で行いました。次やるときは自動化したいところです

今回の疑似的なオフィス環境では、セキュリティをあまり意識出来ていない組織が狙われた想定で、堅牢化を行わず、デフォルト設定のままとしておりました。

そのため、想定していたログが出力されていないケースがあり堅牢化の重要性を実感しました。

続いて取得したログをSplunkへ取り込むフェーズに入り、受講生が環境構築しやすいように以下の工夫をしました。

- ログの種別や取り込対象とするサーバ、端末の絞り込み

- 10種類ログを1つのAppsという形で整理し、環境構築作業を簡略化

ログ分析&問題作成フェーズ

ここからが本丸、与えられたログをベースにインシデント調査を行い、問題を作成していきます。

今回は、攻撃者と分析者が会話をしながらログを分析しました。

ここで、ログ出力設定がデフォルトであったため、出力出来ていない痕跡がありました。目的実行(機密情報の窃取や公式サイトの改ざん等)から初期侵入までをログをベースにたどろうとしましたが、一部の疑似サイバー攻撃に関しては、一部痕跡が抜け落ちる形となってしまいました。

ここでもやはり、最低限の堅牢化は必要だと再認識させられました。

想定外な事象は多々ありましたが、最終的に10日分のトレーニングコンテンツを何とか作成しきり、教育提供をすることができました。

まとめ

元々の想定以上に手間をかけて作り上げた教育コンテンツを使い、アドバンストレーニングを実施したところ、結果として、生成AIを用いても正答が難しい問題を作成することが出来ました。

この取り組みを通じて、生成AIが解答できない場合に、受講生が自ら分析方法を考える力を養うことができたと感じています。

今回のブログでは、ログの生成から問題作成の流れを書いてみました。生成AIの高度化は目を見張るものがあり、AIを使いこなすことは重要です。

ただし、AIが導き出すSPLが本当に期待と一致しているか、実行し表示した結果の妥当性はどうか、そういった検証をするために自分自身がSPLを理解し実行することができる必要があります。そのSPLの習得には、必要な情報を自ら考え、繰り返し実行・検証する経験が不可欠だと考えております。

これからも“現場で使える力”を育てるために、ログ生成からこだわる教育を続けていきたいと思います。

最後までお付き合いいただきありがとうございました。

参考文献

- [1]Splunk (スプランク) | 企業のレジリエンス強化の鍵となる

https://www.splunk.com/

https://www.splunk.com/ - [2]サイバーセキュリティダッシュボードによるデータドリブンなセキュリティカルチャー変革、トップから一般社員までグローバルに一つのView(共通言語)で

https://jpn.nec.com/ciso/security_dx/csd/cyber_security_dashboard.html - [3]日本電気株式会社、Splunk Enterpriseによるリスクと脅威のダッシュボードでセキュリティカルチャー変革を実現

https://www.splunk.com/ja_jp/customers/success-stories/nec.html

https://www.splunk.com/ja_jp/customers/success-stories/nec.html

執筆者プロフィール

山田 英直(やまだ ひでなお)

担当領域:リスクハンティング

専門分野:CSIRT、Splunk

大規模国際イベントのCSIRTのメンバーとして脅威インテリジェンス業務を中心に担当。現在は脆弱性診断/ペンテスト、内外のCSIRT運用支援を担当し、社内外組織のセキュリティ成熟度向上に取り組む。CISSPを保持。

執筆者の他の記事を読む

執筆者プロフィール

緒方 慎太郎(おがた しんたろう)

担当領域:リスクハンティング

専門分野:CSIRT、Splunk、脆弱性診断

中核人材育成セミナー(ICSCoE)修了後、OT環境のリスクアセスメント、大規模国際イベントのサイバーセキュリティ対応業務に従事。現在は顧客向けCSIRT体制強化支援、組織内SOC強化支援業務に従事。CISSP、GIAC(GPEN)、情報処理安全確保支援士(RISS)、AWS Certified Security - Specialty を保持。

執筆者の他の記事を読む

執筆者プロフィール

冨士川 雄太(ふじかわ ゆうた)

担当領域:リスクハンティング

専門分野:Splunk

NECのサイバーセキュリティダッシュボード開発業務に従事、Splunkの高度な知見を活かしSplunkに関する教育も遂行中。

執筆者の他の記事を読む

アクセスランキング