Japan

サイト内の現在位置

セキュア開発におけるセキュリティガバナンス

NECセキュリティブログ2025年9月19日

セキュリティガバナンスは、組織全体のセキュリティ方針や戦略を定め、リスクを低減させるための重要な要素です。本ブログでは、ISO/IEC 27014 (情報セキュリティガバナンス)で定義されるセキュリティガバナンスの枠組みと目的をもとに、セキュリティ担当部門がセキュア開発のために実践することやそのコツを、NECの事例も交えながらご紹介します。

目次

セキュリティガバナンスとは何か

サイバー攻撃の高度化、法令・規制の強化、サプライチェーンリスクの顕在化など、セキュリティを取り巻く環境は年々複雑化しています。このような状況下において、組織全体のセキュリティに関する方針・戦略を定めリスクを低減させるためのセキュリティガバナンスの重要性が高まっています。

ISO/IEC27014(情報セキュリティガバナンス)の記載を見ると、「セキュリティガバナンス」とは、組織が事業の目的や戦略に合わせてセキュリティの目的および戦略を定め、それに基づいた活動を実施するための体制・プロセスを整備し、継続的に評価、分析していくプロセスであると読み取れます。(注:ISO/IEC27014では「情報セキュリティガバナンス」ですが、情報セキュリティ以外にも適用できるため、本文では単に「セキュリティガバナンス」と記載します。)また、これは主に経営層が主導してセキュリティの戦略的な方向性を定め、組織全体でその実現を図るためのものです。

一方、似たような言葉で「セキュリティマネジメント」がありますが、こちらはセキュリティガバナンスの枠組みの中では、現場での実行を担うものです。ISO/IEC 27001に基づく情報セキュリティマネジメントシステム(ISMS)は、情報資産の機密性・完全性・可用性を維持するための管理体制であり、PDCAサイクルに基づいてリスク評価・対策実施・運用・改善を繰り返すプロセスにより成り立っています。

セキュリティガバナンスとセキュリティマネジメントを目的・主体・期待される効果の違いで見てみると、下記のようになっています。(ISO/IEC 27001、ISO/IEC27014をベースに筆者が取りまとめ)

| 項目 | セキュリティガバナンス | セキュリティマネジメント |

|---|---|---|

| 目的 |

|

|

| 主体 | 経営層・統括部門 | 実務部門(管理者/従業員) |

| 期待される結果 |

|

|

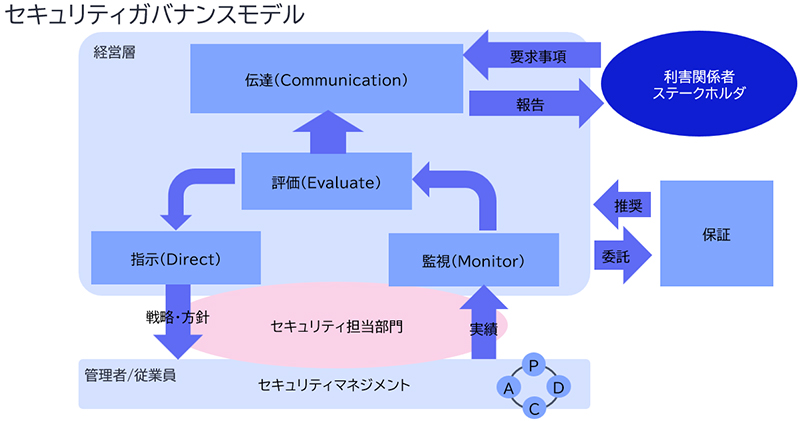

また、セキュリティガバナンスとセキュリティマネジメントの関係性は、図1のようになります。つまり、ガバナンスによって「何をどこまで守るか」を定め、マネジメントによって「どう守るか」を実行する関係にあります。

セキュア開発とセキュリティガバナンスの関係

NECで実践している製品・システム・サービスのセキュア開発は、旧内閣サイバーセキュリティセンター(現在の国家サイバー統括室)で「情報セキュリティを企画・設計段階から確保するための方策」と定義されたセキュリティ・バイ・デザイン [1]の考え方に基づいています。企画・設計段階からセキュリティを考慮しておくことで、後戻りが少なくコスト低減につながる考え方です。

[1]の考え方に基づいています。企画・設計段階からセキュリティを考慮しておくことで、後戻りが少なくコスト低減につながる考え方です。

このセキュア開発を個々の技術者の努力に依存する場当たり的な取り組みではなく現場で確実に実践するためには、セキュリティガバナンスの存在が不可欠です。NECではセキュリティガバナンスにおける戦略・方針を表現するものとして、2023年より各組織でセキュア開発の体制・プロセスを定めるよう定義したサイバーセキュリティ管理規程を全社規程として掲げています。

セキュア開発のガバナンスを支える体制とプロセスの整備

この章では、ISO/IEC 27014に記載されているセキュリティガバナンスモデルを参照しつつ、NECがどのようにセキュア開発のガバナンスを実践しているかを説明します。

セキュリティガバナンスの実践に必要なプロセス

ISO/IEC 27014では、セキュリティガバナンスの実践に必要なプロセスとして、以下の5つを挙げています。

| プロセス | 説明(筆者が要約) |

|---|---|

| 評価(Evaluate) | 経営陣が、セキュリティ目的や戦略について現在の状況や将来の予測を考慮し、今後その達成を最適化するために必要な調整おこなうプロセス |

| 指示(Direct) | 経営陣が、自社のセキュリティ目的や戦略を、管理者や従業員に示すプロセス |

| 監視(Monitor) | 経営陣が、セキュリティ目的や戦略の達成を評価するためにガバナンス活動の状況を可視化し、モニタリングするプロセス |

| 伝達(Communicate) | 経営陣や社外の利害関係者が、双方に必要なセキュリティに関する情報を交換するプロセス |

| 保証(Assure) | 経営陣が、独立した客観的な監査やレビュー、認証を社外に委託するプロセス |

これらは経営陣が実施するプロセスですが、経営陣のみで行うことは難しいため、実際にはセキュリティ担当部門がプロセスを実行するための基盤をつくり、経営陣と現場の管理者や従業員とをつなぐ役割を担っている企業が多いのではないでしょうか。セキュリティ担当部門は、図1に示した通り、主に「指示(Direct)」、「監視(Monitor)」の部分を担う存在です。

この2つのプロセスについて、NECのセキュリティ担当部門では、下記のような内容にブレークダウンして実践しています。

- 方針の策定と整備:経営層の意図を反映したセキュリティ方針・規程の整備

- 体制の構築:責任者・推進者の配置、役割分担の明確化

- プロセスの設計:リスク評価・対策実施・監査・改善の流れを標準化

- 現場支援:実装可能性を考慮した基準・ガイドラインの整備と運用支援

- モニタリングと改善:セルフチェックや監査を通じた状況把握と改善提案

NECのセキュア開発におけるセキュリティガバナンスの実践

NECのセキュア開発においては、セキュリティ担当部門にて下記のような施策をもってセキュリティガバナンスの実践や現場でのセキュリティマネジメントの支援を行っています。

- 方針の策定と整備

経営層の意図を反映したセキュリティ方針として「サイバーセキュリティ管理規程」を整備し、お客様に提供する製品・システム・サービスのセキュリティを高めるための体制・プロセスの構築をすべての組織で求めています。 - 体制の構築

前述のサイバーセキュリティ管理規程では、セキュア開発を社内で推進するためのセキュリティ責任者の配置やその役割を規定しています。セキュリティ責任者は全事業部門に配置しており、会議体とコミュニティを利用してセキュリティ部門や各事業部門との連携をはかっています。 - プロセスの設計

セキュア開発に関するプロセスは、ISO/IEC15408やISO/IEC27001、NIST SP800-53などの外部基準を参考にしつつ定めたサイバーセキュリティ実施基準によって標準化されています。また、開発・運用する製品・システム・サービスそれぞれにおいて、基準に沿った対策が実施されているかを確認するためのチェックリストを用意しており、その実施状況を一元管理できるシステムを開発・導入しています。インシデント発生時の初動対応や報告書フォーマットも整備され、迅速な対応と再発防止に向けた改善サイクルが構築されています。 - 現場支援

現場でのセキュリティ対策を実践するために、要素技術ごとの対策マニュアルや、最新技術に対しての対策ガイドラインを発行、メンテナンスをしています。マニュアルの改版にあたっては、現場からの意見を反映するようにしています。 - モニタリングと改善

各組織がサイバーセキュリティ管理規程に遵守できているかについては、セルフチェックや監査の仕組みを導入してセキュリティ担当部門でモニタリングを行っています。これにより、対応に不備のあった組織へは把握・是正指導を行い、すべての組織で規程順守の状態の維持を目指しています。

上記の内容も含めて、NECのセキュリティガバナンスやセキュア開発に関わる活動は「サイバーセキュリティ経営報告書」[2]にまとめておりますので、ぜひご参照ください。

規程や基準の設計および運用のポイント

ISO/IEC 27014では、セキュリティガバナンスの目的として以下の6つが定義されています。これらは、規程や基準の設計・運用においても有用であるためご紹介しておきます。下記は、6つの目的を筆者の解釈で要約したものです。

- 組織全体での包括的なセキュリティを確立する

セキュリティ活動は組織全体で一体となって進めることが大切です。

意思決定は、事業や関係するすべての面を考慮して、組織全体で行う必要があります。

また、セキュリティ対策を実行することの責任やセキュリティ対策を実施した結果に対する説明責任は組織の活動の全範囲をカバーする必要がありますが、外部の第三者が情報を保管・移動することで、組織の枠を超えてその責任が広がることもあります。 - リスクに基づいて意思決定する

セキュリティガバナンスは、リスクに基づいて意思決定されたものであるべきであり、必要なセキュリティの程度は、その組織が何をリスクと捉えるか(法令順守のリスク、競争優位性の喪失、事業中断、信用失墜、金銭的損害など)に基づいて決定することが望ましいです。また、リスクマネジメントは組織全体のリスク管理と統合され、必要な資源は経営陣が配分することが望ましいです。 - 投資の最適化をするために方向性を設定する

事業成果に基づいたセキュリティの投資戦略を確立し、短期・長期の事業とセキュリティ要求の調和をはかったうえで、利害関係者のニーズを満たすことが重要です。経営陣は、セキュリティ投資を最適化するために、セキュリティに関わるプロセスを既存の組織プロセス(資金・運営支出、法令遵守、リスク報告)と統合することが望ましいです。 - 内部及び外部の要求事項との適合性を確保する

法令・契約・内部外部の要求事項に適合した方針と実践を確保することが重要です。その適合性を保証するために、経営陣は独立したセキュリティ監査を委託することが望ましいです。 - セキュリティにポジティブな文化を醸成する

セキュリティガバナンスは、組織文化に基づいてすべての利害関係者のニーズを含むべきです。人の行動は適切なレベルのセキュリティを支える基本的な要素の1つであるためです。適切に調整されていない場合、利害関係者との目的や役割の不調和が起き事業目的の達成の失敗につながるため、利害関係者間の調和と方向性の一致が重要です。経営陣は、セキュリティ文化の定着に向けて、方針の一貫性を保ち、教育・訓練・啓発を推進・支援することが望ましいです。 - セキュリティ管理策のパフォーマンスをレビューし事業に連動させる

セキュリティガバナンスは、セキュリティ管理策が組織を支援し、組織のなかで合意されたセキュリティレベルを維持する目的に合致していることを確保することが重要です。経営陣は、セキュリティ管理策の有効性・効率性だけでなく、事業への影響も含めたパフォーマンスを評価し、モニタリングや監査を通じて事業成果と連動させることが望ましいです。

上記をふまえて、筆者はセキュリティ担当部門の立場として、セキュリティガバナンスの実効性を高めるためのコツは下記だと考えています。

- 戦略と方針の統一

- 経営層が重要視しているビジネスリスクと合致させる形で、規程・基準を策定することが重要だと感じています。これにより、社内の施策はより一貫したものになります。NECでは昨今の事案においてセキュリティ対策の不備がビジネスリスクであるとの経営層の判断により、規程・基準などのセキュア開発のルールを全社で標準化し、お客様に提供するすべての製品・システム・サービスにセキュア開発を適用する方針を徹底しています。

- また、その戦略や方針を経営層が自ら全社にむけて発信することで、より現場での理解が深まると考えられます。NECでは、隔週で行われるセキュリティ責任者向けの会議への経営層の参加や、社内ブログ等でのメッセージ発信などを実施しています。

- 実行プロセスと仕組みの整備

- 規程や基準があったとしても、現場でそれらを実践できるプロセスや仕組みがなければガバナンスは実現されません。とはいえ、最初から完璧な仕組みを用意することは難しいため、段階を設けたり、範囲を決めたりして整備していくのが良いと思います。NECにおいても、基準に沿ったセキュリティ対策の実施を確認するチェックリストの整備に加え、2019年頃から要塞化の自動化ツールや脆弱性診断の補助ツールなど現場の効率化をはかるツールを新たに開発し、社内に展開しています。今後は、AIを用いたセキュア開発の補助ツールの開発・提供なども検討していく予定です。

- また、ルールや仕組み自体が現場の実態に即したものになっているかも重要です。セキュリティ担当部門が実装したいことと現場が実践できることを、対話などを通じて折り合いをつけていくことが重要だと感じます。ただし、折り合いをつける方法としてルールや仕組みに場合分けや例外を作りすぎるとかえって複雑になってしまい、結局何を実施すべきかが不透明になってしまうので、できるだけシンプルに考えることがコツだと思います。

- セキュリティ文化の醸成

- プロセスや仕組みに沿って実行してもらうためには、その背景を丁寧に説明し、納得感をもってもらうことが重要です。経済産業省が「サイバーセキュリティ経営ガイドライン」

[3]を発行して以降、「セキュリティ対策の不備はビジネスリスクである」という考え方は浸透してきており、実際にサイバー攻撃等による損害で経営を揺るがすような事案も世の中で多く発生しているため、現場も経営層も意識が大きく変わってきていていると感じます。セキュリティを考えることが当たり前の文化にするためには月日がかかりますが、情勢も追い風にしつつ、研修やイベント等を通じて現場の皆様にセキュリティを考えていただく機会を多く作ること、事例を共有し他人事ではないことを理解いただくこと、またそれを継続していくことが文化の醸成につながると思います。

[3]を発行して以降、「セキュリティ対策の不備はビジネスリスクである」という考え方は浸透してきており、実際にサイバー攻撃等による損害で経営を揺るがすような事案も世の中で多く発生しているため、現場も経営層も意識が大きく変わってきていていると感じます。セキュリティを考えることが当たり前の文化にするためには月日がかかりますが、情勢も追い風にしつつ、研修やイベント等を通じて現場の皆様にセキュリティを考えていただく機会を多く作ること、事例を共有し他人事ではないことを理解いただくこと、またそれを継続していくことが文化の醸成につながると思います。

- プロセスや仕組みに沿って実行してもらうためには、その背景を丁寧に説明し、納得感をもってもらうことが重要です。経済産業省が「サイバーセキュリティ経営ガイドライン」

まだまだ、不足している観点や今後整備しなければいけないことはたくさんありますが、現時点で今までの歩みを振り返り、ポイントをまとめさせていただきました。

まとめ

セキュア開発におけるセキュリティガバナンスは、組織全体でセキュリティを「考え、実行し、改善する」ための仕組みだと考えています。セキュリティ担当部門は、経営層の方針を受けて、現場が実践できる体制と基準を整備し、継続的に支援・改善していく役割を担っています。セキュリティは「守る」だけでなく、「信頼を創る」ための戦略的な要素となりえますので、その基盤となる規程や基準を策定している立場であるということにはとても身が引き締まる思いです。同じような立場の方に、今回の記事が少しでも参考になれば幸いです。

参考文献

- [1]情報セキュリティを企画・設計段階から確保するための方策 (SBD(Security by Design))

https://www.nisc.go.jp/pdf/policy/general/SBD_overview.pdf

https://www.nisc.go.jp/pdf/policy/general/SBD_overview.pdf - [2]サイバーセキュリティ経営報告書2025

https://jpn.nec.com/sustainability/ja/security/index.html - [3]サイバーセキュリティ経営ガイドライン

https://www.meti.go.jp/policy/netsecurity/mng_guide.html

https://www.meti.go.jp/policy/netsecurity/mng_guide.html

執筆者プロフィール

妹脊 敦子(いもせ あつこ)

担当領域:セキュリティ実装技術

専門分野:セキュリティ実装技術

OS・ミドルウェアの要塞化ツールの開発やリスクアセスメント、セキュリティ要件定義・設計の支援を通じてNECのセキュリティ提案・実装推進に従事。現在は、主にセキュリティ実装のための規程・ガイドライン整備を担当。CISSP、CISA、情報処理安全確保支援士(RISS)を保持。

趣味は週末ヨガと年に数回の手仕事(梅酒・梅シロップ・味噌・ジャムづくりなど)の母ちゃんエンジニア。

執筆者の他の記事を読む

アクセスランキング