Japan

サイト内の現在位置

ゼロトラストの実現とSASE(Secure Access Service Edge)について

NECセキュリティブログ2020年11月06日

NECサイバーセキュリティ戦略本部セキュリティ技術センターの中島佳奈です。

近年、セキュリティ業界において話題になっている「ゼロトラスト」という言葉をご存知でしょうか。

NECセキュリティブログでも「【超図解】ゼロトラスト」[1]を2020年10月16日に公開し、NIST「SP800-207 Zero Trust Architecture」 [2]に基づいた「ゼロトラスト」の考え方を図解で紹介いたしました。

[2]に基づいた「ゼロトラスト」の考え方を図解で紹介いたしました。

「【超図解】ゼロトラスト」[1]をご覧いただき、「ゼロトラスト」に関してご興味を持ってくださった方や、「ゼロトラスト」の実現をご検討くださった方がいらっしゃれば幸いです。

そこで、今回のブログでは「ゼロトラスト」の実現に向けて注目されている「SASE(Secure Access Service Edge)」について紹介いたします。

「ゼロトラスト」に関して興味を持ちはじめたばかりの方にもご理解いただけるように、「SASE」のみならず、「ゼロトラスト」の背景や概念をはじめ、「境界防御モデル(ペリメータモデル)」との比較も解説しておりますので、是非ご覧ください。

それでは、「ゼロトラスト」が注目されている背景から説明いたします。

1.「ゼロトラスト」が注目されている背景

1.1.「テレワーク」・「リモートワーク」の普及

働き方改革の促進や新型コロナウイルス感染症(COVID-19)の影響により、オフィス以外の場所で働く「テレワーク」や「リモートワーク」などの普及が進んでおります。

東京都が2020年9月14日に公表した「テレワーク導入実態調査結果」 [3]によると、従業員30人以上の都内企業10,000社を対象に、テレワークの導入に関する実態調査を実施したところ、テレワーク導入率は57.8%に達しており、昨年2019年7月の調査結果である25.1%

[3]によると、従業員30人以上の都内企業10,000社を対象に、テレワークの導入に関する実態調査を実施したところ、テレワーク導入率は57.8%に達しており、昨年2019年7月の調査結果である25.1% [4]に比べて2.3倍に大きく上昇し、大企業に限らず中堅・小規模企業においてもテレワークの導入が急激に加速していることがわかります。

[4]に比べて2.3倍に大きく上昇し、大企業に限らず中堅・小規模企業においてもテレワークの導入が急激に加速していることがわかります。

また、テレワークを導入した80.4%の企業はテレワークを継続する意向があり、その半数の39.8%の企業はテレワークを拡大する意向があると回答していることから、今後より一層テレワークの普及が進むと考えられます。

その一方で、テレワークの実施に際しては、ノートパソコンやスマートフォンなどの会社の端末を社外へ持ち出したり、自宅やサテライトオフィスのパソコンを利用して、パブリックなネットワークから社内のネットワークに接続する可能性があるため、信頼されていないネットワークからの通信を遮断して安全を確保する従来のセキュリティ対策の適用ができなくなります。

1.2.「クラウドシフト」・「クラウドリフト」の加速

デジタルトランスフォーメーション(DX)の推進に伴い、社内で扱うデータ量が増加し、業務システムの「クラウドシフト」および「クラウドリフト」が加速しております。

経済産業省が2018年9月に公開した「DXレポート ~ITシステム「2025年の崖」の克服とDXの本格的な展開~」 [5]が話題となり、多くの企業がデジタルトランスフォーメーションの推進に取り組みはじめました。

[5]が話題となり、多くの企業がデジタルトランスフォーメーションの推進に取り組みはじめました。

総務省が2019年7月に公表した「情報通信白書」 [6]の第2部第3章第2節1「(4)企業におけるクラウドサービスの利用動向」では、「クラウドサービスの利用状況」のなかで、企業のクラウドサービス利用率を2014年から2018年まで比較し、年々上昇していることが明らかになっております。

[6]の第2部第3章第2節1「(4)企業におけるクラウドサービスの利用動向」では、「クラウドサービスの利用状況」のなかで、企業のクラウドサービス利用率を2014年から2018年まで比較し、年々上昇していることが明らかになっております。

2018年の企業におけるクラウドサービス利用率は58.7%であり、そのうち83.2%の企業がクラウドサービスの効果について「非常に効果があった」または「ある程度効果があった」と回答しており、クラウドサービスの効果を実感している企業が多いことから、今後もクラウドサービスの利用は増加すると考えられます。

しかし、クラウドサービスの利用にあたっては、社内の情報資産が社外のサーバに保管される可能性があり、社内ネットワークと社外ネットワークの境界が拡張して曖昧になるため、セキュリティの脅威と複雑性が増します。

1.3.「内部不正による情報漏えい」の増加

情報処理推進機構(IPA)が2020年4月に公開した「情報セキュリティ10大脅威 2020」 [7]において、「内部不正による情報漏えい」が組織の脅威の第2位に入り、昨年2019年の5位から3つ順位を上げました。

[7]において、「内部不正による情報漏えい」が組織の脅威の第2位に入り、昨年2019年の5位から3つ順位を上げました。

「内部不正による情報漏えい」とは組織の従業員や元従業員など、組織関係者による機密情報の持ち出しや悪用をはじめとする不正行為によるセキュリティ脅威です。

組織の情報管理ルールを守らずに情報を持ち出し、さらにはそれを紛失し、情報漏えいが発生することもあります。

「内部不正による情報漏えい」は当事者の悪意の有無にかかわらず、組織の社会的信用の失墜、損害賠償による経済的損失など、組織に多大な損害を与えます。

このように、企業外部からのサイバー攻撃だけではなく、企業内部からの情報漏えいも増加していることから、境界内部の社内ネットワークであっても安全とは限りません。

さらに、従業員のセキュリティ意識が低い場合、会社が許可していない個人所有の端末を業務に活用する「勝手BYOD(Bring your own device)」や、従業員や部署が独自にデバイスやアプリケーションを導入する「シャドーIT」の危険性があります。

つまり、人もデバイスも境界型ネットワークの外に出てきていることに伴い、従来の「境界防御モデル(ペリメータモデル)」のセキュリティ対策では不十分になり、新しい「ゼロトラストモデル」のセキュリティ対策への挑戦が急務となっているのです。

2.「境界防御モデル(ペリメータモデル)」と「ゼロトラスト」の比較

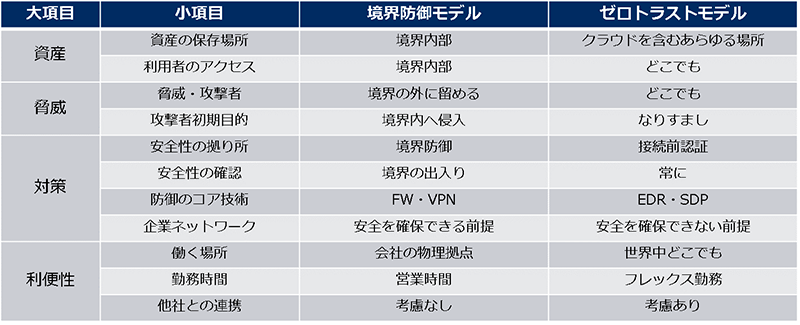

「境界防御モデル」と「ゼロトラスト」について、それぞれ詳しく紹介する前にポイントを表にまとめて比較することで、簡単にイメージをつかんでいただきたいと思います。

- ※以下の表はあくまで一例であり、必ずしもこの通りとは限りません。

3.「境界防御モデル(ペリメータモデル)」とは

それでは「境界防御モデル」について、紹介いたします。

2020年6月に政府CIOポータルに公表されました、政府CIO(最高情報責任者)補佐官をはじめとした有識者によって検討された内容が取りまとめられた文書である「政府情報システムにおけるゼロトラスト適用に向けた考え方」 [8]において、「境界防御モデル」は「境界型セキュリティ」として『境界線(ペリメータ)で内側と外側を遮断して、外部からの攻撃や内部からの情報流出を防止しようとする考え方。境界型セキュリティでは、「信頼できないもの」が内部に入り込まない、また内部には「信頼できるもの」のみが存在することが前提となる。防御対象の中心はネットワーク。』と定義されています。

[8]において、「境界防御モデル」は「境界型セキュリティ」として『境界線(ペリメータ)で内側と外側を遮断して、外部からの攻撃や内部からの情報流出を防止しようとする考え方。境界型セキュリティでは、「信頼できないもの」が内部に入り込まない、また内部には「信頼できるもの」のみが存在することが前提となる。防御対象の中心はネットワーク。』と定義されています。

つまり、「境界防御モデル」は企業が守るべき情報資産とそれを取り扱うユーザやデバイスは社内ネットワークにあり、脅威は基本的に社外ネットワークから侵入することを前提として、信用する領域である社内ネットワークと信用しない領域である社外ネットワークに境界を設け、境界上でセキュリティ対策を行います。

境界外部の脅威を境界上のセキュリティ対策により検知し、境界内部への侵害を防ぐことで境界内部の情報資産を守る考え方です。

「境界防御モデル」を実現するソリューションはファイアウォールやVPN(Virtual Private Network)、プロキシサーバ、IDS(不正侵入検知システム)やIPS(不正侵入防御システム)などが代表的です。

4.「ゼロトラスト」とは

次に「ゼロトラスト」について、紹介いたします。

「ゼロトラスト」は2010年に米国のフォレスター・リサーチ社(Forrester Research, Inc.)のジョン・キンダーバーグ(John Kindervag)氏により提唱された概念であり、次世代のネットワークセキュリティの考え方です。

「ゼロトラスト(Zero Trust)」を一言で説明すると、その名前の通り「何も信頼しない」モデルになります。

- ゼロ(Zero)=何もない

- トラスト(Trust)=信頼

先ほどの政府CIO「政府情報システムにおけるゼロトラスト適用に向けた考え方」 [8]のなかで、「ゼロトラスト」は『「内部であっても信頼しない、外部も内部も区別なく疑ってかかる」という「性悪説」に基づいた考え方。利用者を疑い、デバイス(機器)を疑い、許されたアクセス権でも、なりすまし等の可能性が高い場合は動的にアクセス権を停止する。防御対象の中心はデータ、デバイス等のリソース。』と定義されています。

[8]のなかで、「ゼロトラスト」は『「内部であっても信頼しない、外部も内部も区別なく疑ってかかる」という「性悪説」に基づいた考え方。利用者を疑い、デバイス(機器)を疑い、許されたアクセス権でも、なりすまし等の可能性が高い場合は動的にアクセス権を停止する。防御対象の中心はデータ、デバイス等のリソース。』と定義されています。

すなわち、「ゼロトラスト」は社内ネットワークであっても全てのアクセスを信頼しない「性悪説」のアプローチであり、ネットワークの境界上のセキュリティ対策は意味をなさないため、内部や外部は問わずに全てのアクセスを検証して許可する新しいセキュリティの考え方です。

「ゼロトラスト」は2010年に提唱された概念ですが、1章で述べたような「ゼロトラスト」が注目されている背景があり、「境界防御モデル」の限界が懸念され、2019年頃から注目されております。

注目されている一方で、「ゼロトラスト」を理解するのは難しいとよく耳にしますが、その理由は「ゼロトラスト」はコンセプトであり、定義や実現方法は世界中の様々なベンダやセキュリティ企業によって検討が進められ、多種多様な定義や実現方法が存在するためです。

そのような背景のなか、NIST(National Institute of Standards and Technology:米国立標準技術研究所)が「ゼロトラストアーキテクチャ」を検討し、2019年9月23日に「SP800-207 Zero Trust Architecture(Default1)」、2020年2月13日に「SP800-207 Zero Trust Architecture(Default2)」、2020年8月11日には「SP800-207 Zero Trust Architecture(Final)」が発行されたことにより、「ゼロトラスト」の概念の標準化が期待されております。

5.「ゼロトラスト」の課題

全てのアクセスを信頼しないという概念上、「ゼロトラスト」の実現には以下のような課題があります。

- 管理負荷の増大

安全な境界の定義がなく、あらゆる場所でセキュリティ対策を行うため、多くのセキュリティ対策技術を適切に組み合わせる必要があります。

そのため、様々なベンダのネットワーク製品やセキュリティ製品を組み合わせて導入することにより、情報システム部門の運用管理が煩雑になります。

また、製品ごとにバージョンアップ、脆弱性対応、保守対応などが必要となり、統一したポリシ管理が困難となるため、運用管理の負荷が増大することが懸念されます。

- 利便性の低下

様々なネットワーク製品やセキュリティ製品を組み合わせた導入は管理負荷の増大のみならず、異なるセキュリティポリシで設計された技術を組み合わせることとなり、利用者の利便性が低下する可能性があります。

加えて、「ゼロトラスト」の考えでは全てのアクセスに対して認証を行う必要があるため、エンドユーザの負荷が増す懸念があります。

- パフォーマンスの悪化

ネットワークトラフィックの増加により、ファイアウォールやプロキシサーバなどに負荷が掛かるため、回線の逼迫や遅延が発生し、業務効率や生産性が低下する可能性があります。

また、様々なネットワーク製品やセキュリティ製品による通信の暗号化や認証が実行されることにより、全体的なパフォーマンスの悪化が懸念されます。

これらの「ゼロトラスト」の実現に際し生じる課題を解決する手段として、「SASE(Secure Access Service Edge)」が注目されています。

6.「SASE(Secure Access Service Edge)」とは

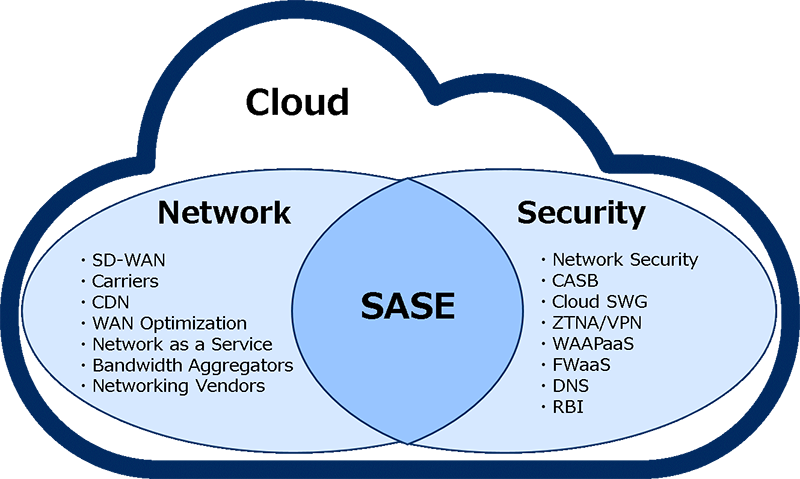

「SASE」はSecure Access Service Edgeの略で、「サシー」や「サッシー」と呼ばれています。

2019年8月に米国のガートナー社(Gartner, Inc.)が公開した「The Future of Network Security Is in the Cloud」 [9]で提唱された新たなネットワークセキュリティの概念であり、『包括的なWAN機能と包括的なネットワークセキュリティ機能を組み合わせることで、デジタル企業の動的なセキュアアクセスニーズをサポートする新たな製品。』と定義されています。

[9]で提唱された新たなネットワークセキュリティの概念であり、『包括的なWAN機能と包括的なネットワークセキュリティ機能を組み合わせることで、デジタル企業の動的なセキュアアクセスニーズをサポートする新たな製品。』と定義されています。

つまり、「SASE」とはネットワーク機能(Network as a Service)とネットワークセキュリティ機能(Network Security as a Service)をクラウド上で組み合わせることにより、オールインワンにサービスを提供するモデルです。

「SASE」では全てのアプリケーションがデータセンタではなくクラウドプラットフォームに統合されます。

「SASE」の需要は今後4年間で急増することが予想されます。

ガートナー社は同「The Future of Network Security Is in the Cloud」 [9]にて、「SASE」の導入計画を立てる企業は2018年時点では1%以下ですが、2024年には40%に増加すると述べています。

[9]にて、「SASE」の導入計画を立てる企業は2018年時点では1%以下ですが、2024年には40%に増加すると述べています。

また、SWG(Secure Web Gateway)、CASB(Cloud Access Security Broker)、ZTNA(Zero Trust Network Access)、ブランチFWaaS(Firewall-as-a-Service)の機能を同じベンダから採用する企業は2019年時点では5%以下ですが、2023年までに20%に増加するとも述べています。

(Gartner, Inc.「The Future of Network Security Is in the Cloud」を参考に筆者作成)

7.「SASE」のメリット

「SASE」の導入によるメリットは主に以下の3点が挙げられます。

- 管理負荷の軽減

サービスがオールインワンで提供されるため、ネットワーク構成の簡素化やセキュリティ管理の一元化が可能となり、情報システム部門の運用管理負荷を軽減でき、生産性の向上やコストの削減が期待できます。

- セキュリティの向上

ユーザやデバイスの場所にかかわらず、一貫したセキュリティポリシで管理することができるため、セキュリティレベルの維持管理が容易となり、セキュリティリスクが低減できます。

- パフォーマンスの改善

低遅延、大容量、高可用に向けて最適化されたルーティングの活用により、アクセス遅延の低減を可能にすることで、パフォーマンスの改善を図り、業務効率や利便性の向上が期待できます。

特に管理負荷の軽減のメリットは大きく、生産性の向上やコストの削減が可能となり、デジタルトランスフォーメーションの推進や人材育成などの将来のための投資に注力することもできます。

加えて、セキュリティポリシを一元的に管理できることにより、複雑な環境においてもセキュリティポリシの適用漏れを防ぐことが可能になります。

8.まとめ

今回は「ゼロトラスト」の実現に向けて、まずは「ゼロトラスト」が注目されている背景や「ゼロトラスト」の概念、「境界防御モデル」との比較についてお話ししたうえで、「SASE」の概念や導入によるメリットを紹介いたしました。

管理負荷の軽減やセキュリティの向上、パフォーマンスの改善など、導入により様々なメリットのある「SASE」は「ゼロトラスト」の実現に向けた有力なアプローチ方法のため、ガートナー社の予測通り、今後より一層多くの企業において「SASE」の導入検討が行われると考えられます。

本記事が「ゼロトラスト」の実現や「SASE」の導入をはじめ、将来を見据えたアーキテクチャご検討の一助になりましたら幸いです。

以上、最後まで読んでいただきありがとうございます。

参考資料

- [1]NECセキュリティブログ「【超図解】ゼロトラスト」

https://jpn.nec.com/cybersecurity/blog/201016/index.html - [2]NIST「SP800-207 Zero Trust Architecture」

https://csrc.nist.gov/publications/detail/sp/800-207/final

https://csrc.nist.gov/publications/detail/sp/800-207/final - [3]東京都「テレワーク導入実態調査結果」

https://www.metro.tokyo.lg.jp/tosei/hodohappyo/press/2020/09/14/10.html

https://www.metro.tokyo.lg.jp/tosei/hodohappyo/press/2020/09/14/10.html - [4]東京都「多様な働き方に関する実態調査(テレワーク)」

https://www.hataraku.metro.tokyo.lg.jp/hatarakikata/telework/donyu/

https://www.hataraku.metro.tokyo.lg.jp/hatarakikata/telework/donyu/ - [5]経済産業省「DXレポート ~ITシステム「2025年の崖」の克服とDXの本格的な展開~」

https://www.meti.go.jp/shingikai/mono_info_service/digital_transformation/20180907_report.html

https://www.meti.go.jp/shingikai/mono_info_service/digital_transformation/20180907_report.html - [6]

- [7]情報処理推進機構(IPA)「情報セキュリティ10大脅威 2020」

https://www.ipa.go.jp/security/vuln/10threats2020.html

https://www.ipa.go.jp/security/vuln/10threats2020.html - [8]政府CIO「政府情報システムにおけるゼロトラスト適用に向けた考え方」

https://cio.go.jp/dp2020_03

https://cio.go.jp/dp2020_03 - [9]Gartner「The Future of Network Security Is in the Cloud」

https://www.gartner.com/en/documents/3957375

https://www.gartner.com/en/documents/3957375

執筆者プロフィール

中島 佳奈(なかしま かな)

セキュリティ技術センター リスクハンティングチーム

セキュリティ製品の開発を経て、現在はペネトレーションテスト、脆弱性診断などの業務に従事。

NECグループのセキュア開発・運用を推進。最近はプライバシーリスク関連について勉強中。

趣味は旅行や人との会話を通して、新しいことや知らないことを発見すること。

執筆者の他の記事を読む

アクセスランキング