Japan

サイト内の現在位置

経営層から現場までが一体となってインシデントに構える

コミュニケーションと意志決定を支えるデータ中心の考え方とは

NEC Cyber Day'24 春 Review 年々、深刻さを増すサイバー攻撃による被害。セキュリティインシデントにいかに備えるかは、あらゆる企業にとって重要な課題である。では、どのように備えるか──。「NEC Cyber Day’ 24春」では、JNSA(日本ネットワークセキュリティ協会)でCISO支援ワーキンググループリーダーを務める高橋 正和氏を招き、NECグループのセキュリティを統括する責任者との対談を行った。ここでは、その概要をレポートする。

「言語」の違いがリスクの具体化を阻む

セキュリティアーキテクト シニアアドバイザー 兼

JNSA 副会長、CISO支援ワーキンググループリーダー

CISSP

高橋 正和氏

サイバー攻撃によって企業が大きなダメージを受けるニュースが後を絶たない。それらのニュースを聞き、セキュリティ部門やIT部門の現場担当者だけでなく、経営層も含めた多くの人がセキュリティインシデントを改めて重大なビジネスリスクと認識し、気を引き締めているはずだ。

しかし、為替の急変など、ほかのビジネスリスクに比べると、セキュリティリスクへの対応はセオリーが確立されておらず、具体的な対策も後手に回っている印象を受ける。

そこで、NEC Cyber Day’ 24春のセッション1では「セキュリティインシデントにどう構えるべきか」をテーマに対談を行った。対談者の1人である株式会社Preferred Networks(以下、PFN)の高橋 正和氏は、複数の企業でセキュリティに関する仕事に従事してきた経歴を持つ。「現在、所属しているPFNでは、長年CISOを務めました。同時にJNSAでは副会長を務めつつ、CISO支援ワーキンググループのリーダーも任され『CISOハンドブック』という書籍も執筆しました」と高橋氏は話す。

NECセキュリティ株式会社 取締役

CISSP

淵上 真一

もう1人の対談者であるNECの淵上 真一は、NECのサイバーセキュリティ戦略統括部で統括部長の任に当たっている。「サイバーセキュリティ戦略統括部は、2つの役割を担っています。1つは適切なセキュリティ提案・実装を行うためのルールやツール、仕組みづくり。NECが提供する製品やシステム、サービスのセキュリティを担保するための取り組みです。もう1つはインシデント対応です。NECのお客さまだけでなく、ニュースメディアのトピックスで上がるような国内の大きなセキュリティインシデントへの対応もサポートすることもあります。今日は、後者の立場の経験をもとに話をします」(淵上)。

まず、インシデントを前提としたセキュリティ対策が進まない理由として高橋氏が指摘したのが、リスクを認識しつつも、そのリスクを具体化できていないことだ。「システムが止まったり、情報漏えいが起きたりしたら、どれだけの損害となるのか。この問いかけが、ビジネス視点からのリスク把握につながり、セキュリティインシデントへの構えの出発点となるはずです。しかし、ビジネスリスクを具体化できている企業はあまり多くありません」。

なぜ具体化が進まないのか。高橋氏と淵上が注目したのが、セキュリティ担当者と経営層とのギャップだ。経営層やマネジメント層の多くは、セキュリティ担当者が表現するシステム上の問題やインシデントの事象だけを聞いても、それがビジネスにどんな影響があるのかまで想起できないというわけだ。

その解決策の1つとなるのがセキュリティ部門やIT部門など、現場のリーダーによる表現の選択だ。「経営層がビジネスリスクを想起できるような表現でセキュリティに関する報告を行うのです」と淵上は話す。

加えて、高橋氏は机上での演習も有効だという。「机上演習はセキュリティインシデントが起きた際、その対処を事前に反復練習し、用意した備えが機能するのかを確認するものです。また、ビジネスへの影響を検証し、自分たちが普段使っている『言語』や持っている『価値観』が他部門にいかに通じないかを肌で感じる場にもなります」。

演習はスモールスタートで段階的に参加者を増やす

具体的なセキュリティ対策を講じる上では、フレームワークを活用して対策の土台に据えること。そして、法令遵守、有効性などの視点で対策を検証することを意識するべきだという。

例えば、昨今のランサムウェア被害事例では、VPN装置の脆弱性が放置されていた点が話題となっている。しかし、VPN装置の脆弱性対応だけでは、セキュリティ対策が“モグラたたき”の連続に陥ってしまう。これに対してフレームワークを使っておけば、対策を俯瞰しながら、網羅性を高めやすい。

「フレームワークとしては『CIS Controls』や『NIST サイバーセキュリティフレームワーク』などがあります。自社の対策の成熟度やフレームワークの特性を見極め、適切なものを選ぶとよいでしょう。また最初から100%でなくても構いません。仮に適用レベルが40%だとしても対策が強化されたことに違いはないからです。フレームワークの主要な項目から対応させるくらいの意識で臨んでください。ただし、優先順位を決める際は、必ずビジネスとセキュリティのすり合わせを行ってください」と高橋氏は述べる。

対策の検証においては、どの対策を実施したかをリストでチェックするだけでなく、ある攻撃を受けたというシナリオを用意し、それが防げるかどうかを演習で確認するとよい。先にリスクの具体化でも演習の有効性に触れたが、セキュリティ対策で演習が果たす役割は幅広い。高橋氏が新たに執筆したCISOハンドブックの続編『CISOのための情報セキュリティ戦略』で演習にフォーカスしているのも、演習の重要性を広く理解してほしいと考えたからだという。

実際に演習を実施する際は、経営層、IT部門、セキュリティ部門だけでなく、総務、人事、営業、広報など、関係する部門を巻き込み、最終的には発生から解決までの手順を“通し”で確認するのが理想だが、最初から全員参加型である必要はない。「まずはIT部門とセキュリティ部門で技術的な確認を行い、『顧客情報が漏れた際の体制はどうなっているか』など、事業部門への確認点を抽出する。その上で段階的に参加範囲を拡大していくのがよいでしょう」と高橋氏。また、淵上は「セキュリティを担当していると、どうしても遵守性を強く意識しがちですが、あまりに意識が強いと有効性の検証がおろそかになりがちです。それは避けなければなりません」と続ける。

データドリブンなアプローチで対策を継続的に強化

セッション2のテーマは、NECグループのセキュリティである。NECの対策を紹介しながらセキュリティインシデントへの構えについて考えた。対談者は、セッション1にも登場した淵上、そして、NECグループのセキュリティ対策・CSIRTを統括する田上 岳夫である。

CISO統括オフィス CISO統括オフィス長

CISSP

田上 岳夫

現在のNECグループのセキュリティにおけるキーワードは「データドリブン」。そして、データドリブンを実践するための仕組みとして独自に開発した「サイバーセキュリティダッシュボード」である。

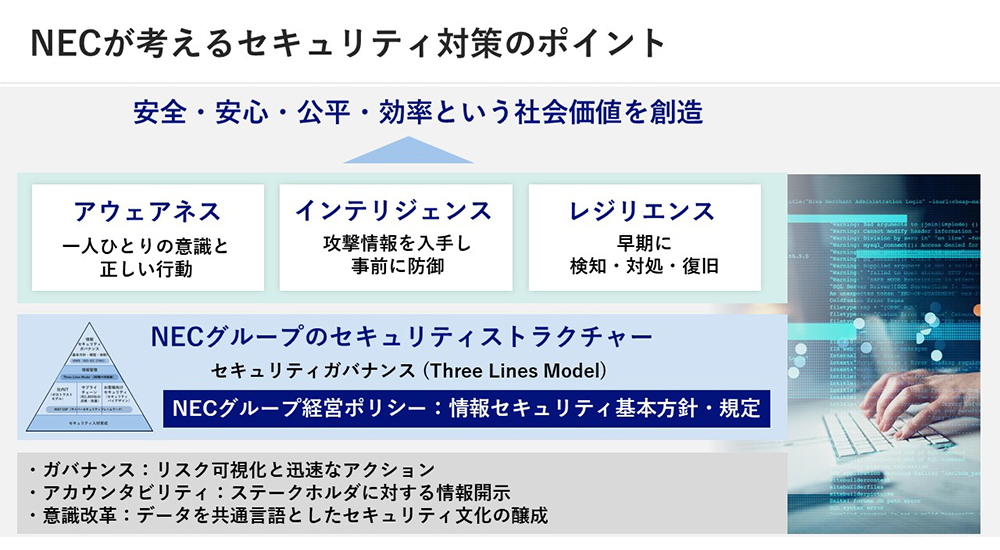

セッション1でも推奨したようにNECもフレームワークを有効活用し、セキュリティ対策を整備している。「サイバーセキュリティ経営ガイドライン、NIST サイバーセキュリティフレームワーク、そしてISMS(情報セキュリティマネジメントシステム)の要求事項を定めたJIS Q 27001(ISO/IEC 27001)をベースにサイバーセキュリティフレームワークを定めています」と田上は述べる。

具体的な施策は、一人ひとりの高い意識と正しい行動によって全員でセキュリティ対策に取り組む「アウェアネス」、刻々と変化する攻撃情報を素早く入手し、早期の対処につなげる「インテリジェンス」、そして、万が一被害に遭った場合も早期に検知・対処・復旧を図る「レジリエンス」の3つを柱に据えている。

体制については、CISOをトップに置き、CSIRTだけでなく、リスク・コンプライアンス統括部、経済安全保障統括室など、今日のセキュリティで意識すべき領域の専門家たちを擁する統括部門も一丸となってセキュリティに臨んでいる。

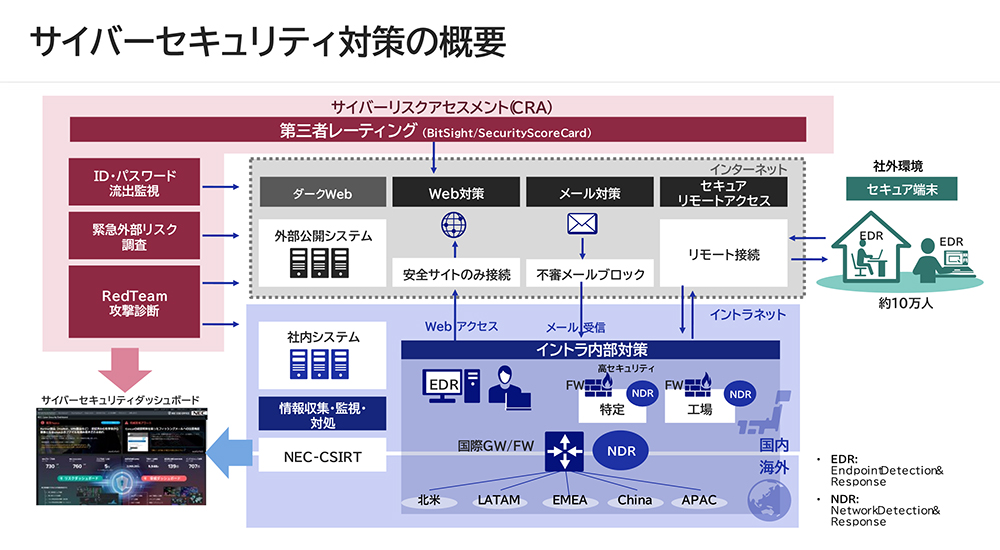

このような枠組みと体制のもとで、NECが整備している具体的なセキュリティ対策をまとめたものが図2である。特徴的なのは、セキュリティ対策の効果を高めるために「外部の視点」も取り込んでいる点にある。

「第三者である評価機関の力を借りて対策をスコア化する。ダークWeb上にID・パスワードが流出していないかをチェックする。NECの専門エンジニアによる疑似攻撃で脆弱性が潜んでいないかをチェックする。これら外部からの攻撃視点でのCRA(サイバーリスクアセスメント)を通じてリスクを洗い出しています」と田上は話す。

CRAで洗い出したリスクは、各組織に伝えられ、適切な対応を議論した上で、速やかに対策に落とし込まれる。強化された対策は、再びCRAのチェックを受ける。このCRAで得たデータを起点とする対策強化のサイクルがNECのセキュリティ対策の基本だ。そして、その中核にあるのが先ほど紹介したサイバーセキュリティダッシュボードである。

経営者から新入社員までの「共通言語」となるダッシュボード

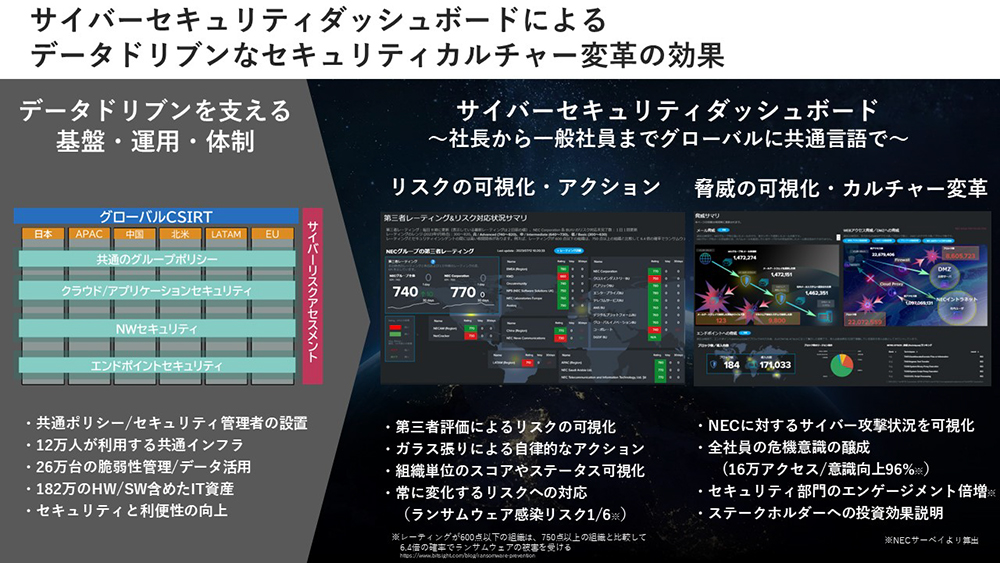

サイバーセキュリティダッシュボードには、NECグループが受けている攻撃の数や種類、不正メールの検出件数、発見したリスクと対処すべきアクション、ペネトレーションテストを通じた第三者機関による評価、組織や部門ごとのスコアやステータスなど、セキュリティに関する多様なデータが集約されており、サマリを確認したり、ドリルダウンして掘り下げたりしながら、NECグループのセキュリティを取り巻く状況をさまざまな角度で可視化できる。

「しかも、経営者から新入社員まで、誰もが見られるようになっています。セッション1で経営層と現場の『言語』の違いがギャップを生み、リスクの具体化を阻んでいるという指摘がありましたが、NECはダッシュボードのデータを『共通言語』とすることで、そのギャップを埋め、対策の柱の1つであるアウェアネス向上、つまり全社一丸となってセキュリティ対策に取り組むカルチャーへの変革を進めています」と田上は強調する。

NECがサイバーセキュリティダッシュボードの開発に着手したのは2022年春ごろ。最初はCISOがセキュリティの概況を理解しやすくするための可視化、つまり現場とCISOのギャップを埋めることが目的だったが、CISOからほかの役員やトップへの説明にも使えるものにしよう、いっそ全社員が見られるものにしてはどうか、と徐々にギャップを埋める箇所が広がり、現在のサイバーセキュリティダッシュボードが誕生した。最初のバージョンのリリースは企画開始からわずか1カ月と、驚異的なスピードで開発は進められた。

「セキュリティを可視化する仕組みとしては『SIEM』がありますが、SIEMはあくまでもCSIRTなどセキュリティの専門家を対象としているシステム。一方、サイバーセキュリティダッシュボードは一般社員も含む全社に公開する仕組み。前例のないチャレンジでしたが、さまざまな意見を取り込みながら、段階的に機能を拡充してきました」と田上は言う。

サイバーセキュリティダッシュボードを通じて、全社員にセキュリティの状況を公開したことを、淵上は「普通に考えたらありえない。英断に近い」と表現するが、さまざまな成果を見ると、その判断が間違いではなかったことがわかる。

まず成果として上げられるのが全社のセキュリティ意識が高まったことだ。繰り返すがサイバーセキュリティダッシュボードを見れば、NECグループがいかに攻撃を受けているかなどが一目でわかる。それらを見た社員からは「こんなに攻撃を受けているとは知らなかった」「気を引き締めなければ」といった声が寄せられている。社員がセキュリティ担当者の業務を理解し感謝するようになり、セキュリティ担当者のエンゲージメントは向上した。

「その結果、セキュリティに関するコミュニケーションが行いやすくなっています。例えば、以前は『脆弱性対策を行ってください』とCSIRTからサーバ管理者に通達しても、それを徹底してもらうのは難しかった。しかし現在は、多くの社員が、なぜ対策が必要か、対策を行わないとどんなリスクがあるのかを理解しており、対応のスピードが向上しています。どんなにデータを集め、公開しても、それが対策につながらなければ意味はありません。その対策を行うのは『人』。ですから、人と人をつなぎ関係構築に貢献することは、サイバーセキュリティダッシュボードの重要な役割です」と田上は言う。第三者の客観的な評価をスコアとして使っていることも、危機感の醸成や迅速な対策を後押ししているようだ。

コミュニケーションだけでなく意志決定を支援していく

対策につなげるためのコミュニケーションをデータで支援することが、サイバーセキュリティダッシュボードの重要な役割ではある。しかし、可視化したあらゆるリスクに対応することが最適とは言い切れない面もあると淵上は指摘する。「セキュリティに100点のゴールはなく、すべてのリスクに完全に対応することは現実的ではありません。セキュリティ部門としては『できていないこと』を明確にしてしまったばかりに、“モグラたたき”が加速してしまうのは避けたいことです。可視化したデータを通じてリスクの重大度を見極め、どこに優先的に対策を講じるか、最適な計画を立てられることこそが可視化およびサイバーセキュリティダッシュボードの価値だと考えています」。

田上も、コミュニケーションだけでなく、最適な方針や戦略を立てるための意志決定に貢献することが、サイバーセキュリティダッシュボードの次の大きなテーマだと続ける。「例えば、単にトレーニング結果を載せるのではなく、分析して、組織ごとの傾向を示し、その後のセキュリティ教育に役立つ情報に加工して掲載するなど、さまざまなことを検討しています」。

このようにNECは、サイバーセキュリティダッシュボードによる可視化を軸に据えたデータドリブンなアプローチでセキュリティインシデントへの構えを敷いている。成果を見ると、有効性は非常に高いと評価できる。既に実践を通じて得た知見やノウハウをもとに「データドリブンサイバーセキュリティサービス」によるお客さまへの支援も開始しており、企業からの注目も高い。データドリブンなNECの考え方と実践法は、セキュリティインシデントへの最適な構えとして、大いに参考になるはずだ。