Japan

サイト内の現在位置

SaaSのセキュリティで考えるべきこと

NECセキュリティブログ2026年2月6日

本記事では、クラウドの中でも特にSaaSに関するセキュリティリスクと、その対策の考え方について紹介します。

目次

クラウドの責任共有モデルから考えるセキュリティリスク

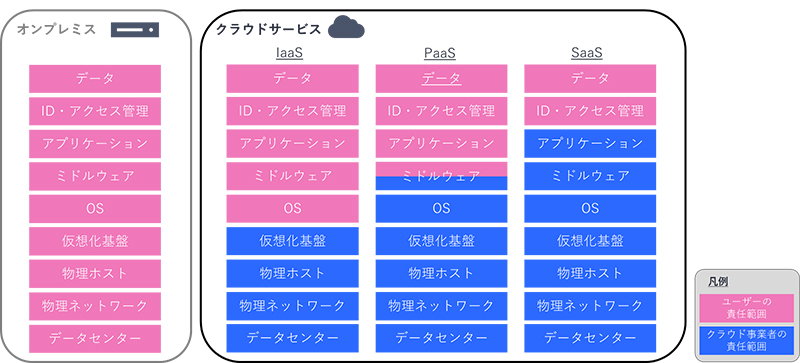

SaaSはオンプレミスやIaaS/PaaSと比較して、ユーザーが責任を持つセキュリティ対策の範囲が大幅に軽減されます。マルウェア対策、プラットフォームの脆弱性管理、パッチ適用、ネットワーク防御といった領域はクラウド事業者の責任範囲となるためです。

しかし、ユーザーの責任範囲となる、次のようなセキュリティリスクは、引き続きユーザーが主体となり検討する必要があることが読み取れます。

-

データに関するリスク

SaaS上で取り扱うデータのルールを整備し、そのルールに基づいてデータを取り扱う必要があります。

これらが不足している場合、不正アクセス発生時に情報漏えいの影響が拡大したり、影響範囲の特定が困難になるリスクがあります。また、取り扱うデータや保存場所によっては、法規制違反等のコンプライアンスリスクに繋がる可能性もあります。 - ID・アクセス権限の管理に関するリスク

インターネットからアクセス可能なSaaSでは、不正ログインによる情報漏えいのリスクが高いため、ユーザーやアクセス権限の管理が重要です。

退職者や異動者のアカウントが放置された場合や、なりすまし・アカウント乗っ取りが発生した場合、即座に不正ログインに繋がる可能性があります。

さらに、アクセス権限の付与が適切でない場合、不正アクセス時の被害拡大や内部不正のリスクが生じる可能性があります。

その他、ログの保存に関する検討や、ネットワークのアクセス制御についても、SaaSにおいても検討が必要な事項です。

クラウド固有のセキュリティリスク

次に、SaaSを含むクラウド環境特有のセキュリティリスクについて説明します。

ここで挙げる内容はオンプレミス環境でも重要な事項ですが、クラウド環境ではより重要となります。

-

設定不備・劣化のリスク

インターネットからアクセス可能なSaaSにおいて、設定不備は情報漏えいや不正アクセスに直結する重大なリスクです。利便性を優先してセキュリティの考慮が不足したり、利用者が意図せず脆弱な設定をしてしまうことが原因となります。

また、導入時は適切な設定をしていても、SaaSは継続的に機能追加が行われるため、時間とともに安全性が低下する可能性があります。

そのため、オンプレミス環境以上に定期的な設定の見直しが求められます。 -

許可・管理されていないクラウドサービス(シャドウIT)の利用リスク

SaaSは導入が容易なことから、情報システム部門やセキュリティ部門が把握していないサービスが導入されるケースがあります。

また、適切に導入した場合でも、社内で複数のSaaSが乱立し、利用実態を管理できなくなることがあります。

これらは「シャドウIT」と呼ばれ、セキュリティリスクに繋がります。

特に管理されていないSaaSは、利便性が優先されセキュリティが不十分な傾向があります。さらに、セキュリティインシデントが発生した際にも、情報システム部門が把握をするのに時間を要する恐れがあります。 - 不適切なクラウドサービス・事業者のリスク

前述のクラウドの責任共有モデルに記した通り、SaaSでは多くの領域がクラウド事業者の責任範囲に含まれます。そのため、事業者側で適切なセキュリティ対策が行われていない場合、重大なリスクとなります。

しかし、クラウドサービス側の具体的なセキュリティ対策は公開されていないことが多いため、ユーザーが実態を把握することは困難です。

そのため、サービス選定時には機能面だけでなく、適切な認証を取得しているかなど、セキュリティ観点で信頼できるサービス・事業者であるかを評価する必要があります。

セキュリティ対策の考え方

これまで挙げた各種リスクに対しては、さまざまな対策が存在します。今回挙げたセキュリティリスクに対しての対策を以下に例示します。実際、多くの企業では、すでにこれらの対策を導入しているケースが多いと考えます。

| 本記事であげたリスク | 対策例 |

|---|---|

| データに関するリスク | DLP、DSPM、暗号化、データラベリング |

| ユーザー・アクセス権限の管理に関するリスク | IdP、IDaaS、IGA、PAM、CIEM、ITDR |

| 設定不備や劣化のリスク | SSPM、設定の定期監査 |

| 許可・管理されていないクラウドサービス(シャドウIT)の利用リスク | CASB、利用ルールの整備 |

| 不適切なクラウドサービス・事業者のリスク | クラウド事業者の調査 |

しかし、これらのセキュリティ対策を導入しただけでは十分な効果が得られないことがあります。その原因は、SaaSのセキュリティ対策は、導入するだけでなく、適切な運用を検討する必要があるためです。具体的には以下のような理由が考えられます。

- 導入目的が不明確であり、有効に活用できていない

- SaaSの運用部門を巻き込んだ適切な運用体制が構築できていない

- リスクごとに個別の対策を導入した結果、運用が回らない

こうした事情を踏まえると、SaaSのセキュリティ対策を検討するにあたっては、運用を含めた形で実現したい全体構想(グランドデザイン)を描き、優先順位を付け、ロードマップを引いて対策を進めることが重要です。

これは、すでに対策を導入済みの組織においても有効です。以下のような現状を整理し、再評価することで、より効果的なセキュリティ対策が可能になります。

- 運用上の役割が明確か

- どこまで対策できているか・未対策の領域はどこか

- 重複が生じている部分はないか

まとめ

SaaSをはじめとしたクラウドのセキュリティは比較的新しい領域であり、インターネットに直接接続されているため、直感的にも対策の必要性を感じやすい分野です。そのため、多くの組織で既に何らかの対策を進めている状況だと思います。

一方で、導入した対策が十分に活用できていないという声も多く聞かれます。そこで本記事では、具体的な技術や製品に焦点を当てるのではなく、どのような観点で脅威を捉え、どのように対策を検討すべきかという全体像を整理しました。

クラウドをより便利に、より安全に活用するための検討に役立てていただければ幸いです。

参考文献

- [1]

- [2]クラウドサービス利用における責任共有モデルの実情について

https://jpn.nec.com/cybersecurity/blog/240315/index.html

執筆者プロフィール

見延 歩(みのべ あゆむ)

担当領域:セキュリティシステムインテグレーション

専門分野:エンドポイントセキュリティ、クラウドセキュリティ

エンドポイントセキュリティ、クラウドセキュリティを中心としたセキュリティシステムの導入に従事。多様な業種のお客様に対し提案・企画から導入までを幅広く支援。CISSPを保持。

執筆者の他の記事を読む

アクセスランキング

[1]

[1]