Japan

サイト内の現在位置

Blue Team向け学習プラットフォーム「LetsDefend」のご紹介

NECセキュリティブログ2025年12月12日

本記事では、Blue Team向けのハンズオンを手軽に体験できる、「LetsDefend [1]」を取り上げ、どのような学びを得られるか紹介します。

[1]」を取り上げ、どのような学びを得られるか紹介します。

目次

はじめに

私は普段、脆弱性診断やペネトレーションテストなど、どちらかというと攻撃者の視点に近い側の業務を中心に行っていますが、攻撃がどのようにログとして残り、検知されるのかといった防御側の視点に触れる機会は多くありません。しかし、攻撃がどのように観測され、どのような痕跡として残るのかを知ることは、より洗練された攻撃手法を検討するうえでも非常に重要です。

本記事では、Blue Team側の実務経験が少ない方が、攻撃側視点だけでは得られない防御側の知見を効率よく身につけるための手段の一つとなる、ハンズオン形式で学習できるプラットフォーム「LetsDefend」を紹介します。

LetsDefendとは

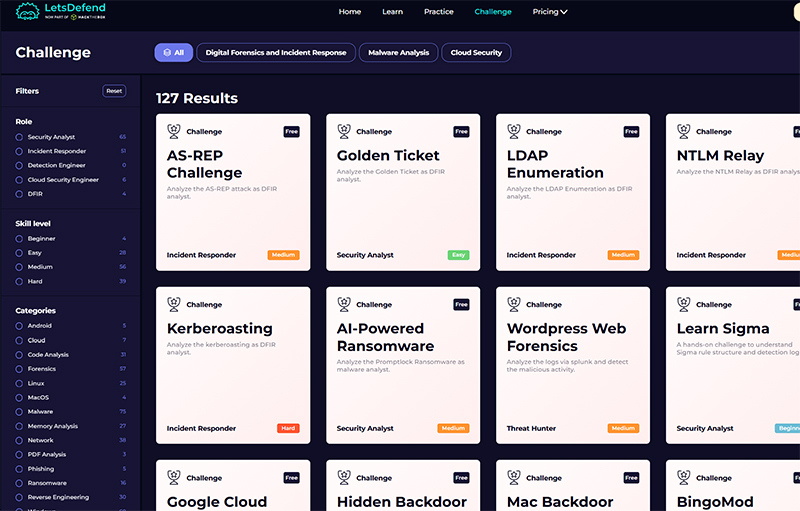

LetsDefendは、アラートトリアージ、ログ解析、フィッシング調査、マルウェア解析などの様々な防御側の領域を擬似体験できるブルーチーム特化型のトレーニングプラットフォームです。例えば、SOCのアラート処理の流れを学べる「Practice」や、ログを見ながら一問一答形式で調査していく「Challenge」など様々な演習シナリオが提供されており、それらを取り組むことで、防御側の観点を学ぶことが出来ます。

LetsDefendのラボ環境

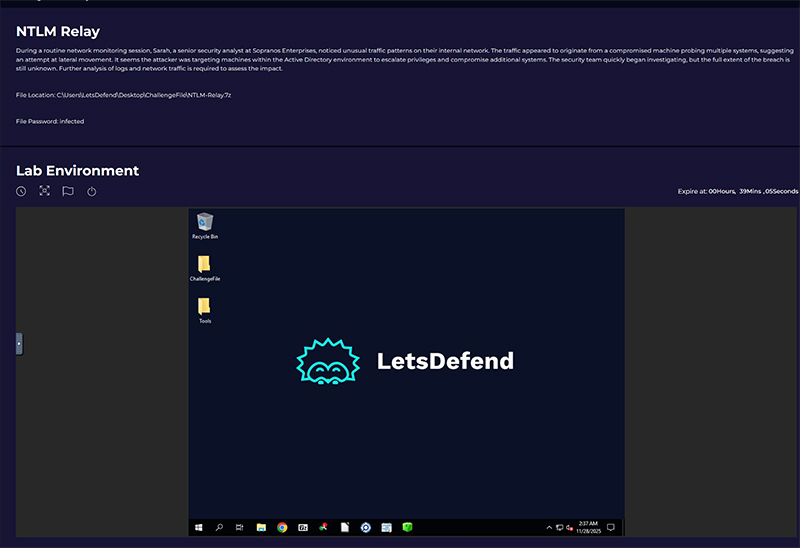

防御側の領域を座学ではなく擬似体験するために、LetsDefendではハンズオン用のラボ環境が提供されます。

ラボ環境はブラウザ上で提供されており、起動後はブラウザからWindowsの仮想環境を操作できます。自分で仮想マシンを構築する必要がないため、ハンズオンをするためのラボを構築するために半日以上かかって挫折したといった経験することなく、すぐに演習を始められる点が特徴です。

Challengeでは、ログを調査しながら下記のような設問に回答していきます。

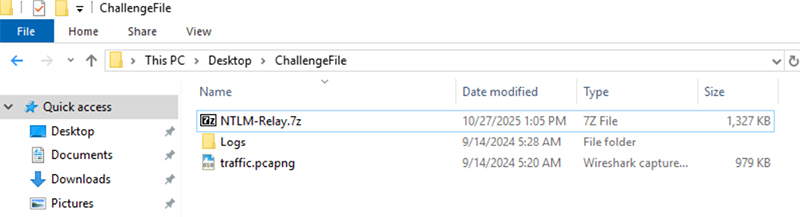

Challengeでの設問を回答するための調査対象が、ラボ環境内で提供されています。

下の図のように、パケットキャプチャやイベントログが用意されており、これらを解析して、設問に回答していきます。

Challenge(NTLM Relay)

本記事では、Challengeの一つである「NTLM Relay」の中から、個人的に興味深いと感じた設問を取り上げます。

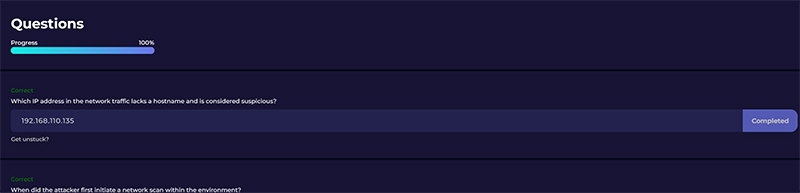

Q1. Which IP address in the network traffic lacks a hostname and is considered suspicious?

(ネットワークトラフィックにおいて、ホスト名が欠如しており、不審と見なされるIPアドレスはどれですか?)

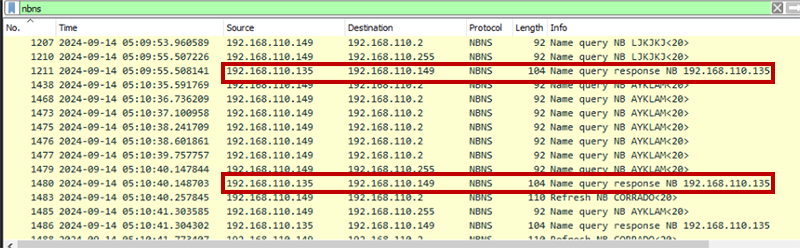

この問題では、ネットワークトラフィックを確認するため、その時点のトラフィックが記録されたpcapngファイルの調査に着手します。ホスト名とIPの対応関係を把握できるNBNS(NetBIOS Name Service)のトラフィックに注目することになります。ホスト名「LJKJKJ」と「AYKLAN」のName Queryに対して、いずれも192.168.110.135という単一のIPアドレスが応答している様子を確認します。複数のNetBIOS名に対して同一IPアドレスが応答することが、即ち攻撃であるとは断言できませんが、その可能性を疑ってさらなる調査をする意味はありそうです。

というのも、単一のIPアドレスが積極的に応答しているという挙動は、NBT-NS Poisoning [2]という、中間者攻撃手法としてよく知られる挙動で、その兆候である可能性を疑う必要があります。

[2]という、中間者攻撃手法としてよく知られる挙動で、その兆候である可能性を疑う必要があります。

そのため、今回のログにおいて、192.168.110.135が不審な挙動をしており、調査対象とすべきIPアドレスと考えられます。

今回のような挙動は、Responder [3]というペネトレーションテストツールを使用した際に生じることが知られています。Responderは、NBNSやLLMNRなどの名前解決プロトコルに対して偽の応答を返し、クライアントを攻撃者のホストへ誘導することを目的としたツールです。

[3]というペネトレーションテストツールを使用した際に生じることが知られています。Responderは、NBNSやLLMNRなどの名前解決プロトコルに対して偽の応答を返し、クライアントを攻撃者のホストへ誘導することを目的としたツールです。

複数クエリに対しても単一IPアドレスで応答することは、当該ツールの原理から考えると、ツールの使用者は理解できるはずですが、この問題のように不審な点を探すという視点でみると、今回の挙動が目につくことを改めて実感します。

Q2. When did the attacker first initiate a network scan within the environment?

(Answer Format: YYYY-MM-DD HH:MM:SS)

(攻撃者は、環境内で最初にネットワークスキャンをいつ開始したか?)

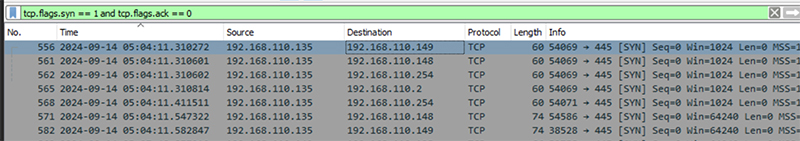

この問題ではネットワークスキャンを確認するため、SYNフラグに注目しました。ほぼ同一の時刻に複数のホストへ445/tcp宛のSYNパケットを送信している挙動が見られます。一般的に、短時間で複数のIPに対して同一ポートへSYNパケットを送信する動作は、ネットワークスキャンの典型的な特徴であるため、このタイミングが環境内で攻撃者が最初にネットワークスキャンを開始した時刻と考えられます。

今回のスキャンの宛先ポートとされている445/tcpは、PsExec [4]やImpacket

[4]やImpacket [5]系、NetExec

[5]系、NetExec [6]など多くの横展開ツールで利用されているように、攻撃者が横展開時に利用されるポートとしてよく知られており、その前の調査段階として、攻撃者から到達可能なホストで当該ポートが利用可能かを確認する必要があります。この問題の例のように、ほぼ同時刻でそのような通信が発生することは、人間の操作によって生じるとは考えにくく、また、ネットワーク管理ツールのようなネットワーク全体に通信するツールがあったとしてもネットワークにやさしくない為不自然さがあります。

[6]など多くの横展開ツールで利用されているように、攻撃者が横展開時に利用されるポートとしてよく知られており、その前の調査段階として、攻撃者から到達可能なホストで当該ポートが利用可能かを確認する必要があります。この問題の例のように、ほぼ同時刻でそのような通信が発生することは、人間の操作によって生じるとは考えにくく、また、ネットワーク管理ツールのようなネットワーク全体に通信するツールがあったとしてもネットワークにやさしくない為不自然さがあります。

Q3. What source port was used to authenticate to the target workstation using the compromised account?

(侵害されたアカウントを使ってターゲットワークステーションに認証するために使われたソースポートは何でしょうか?)

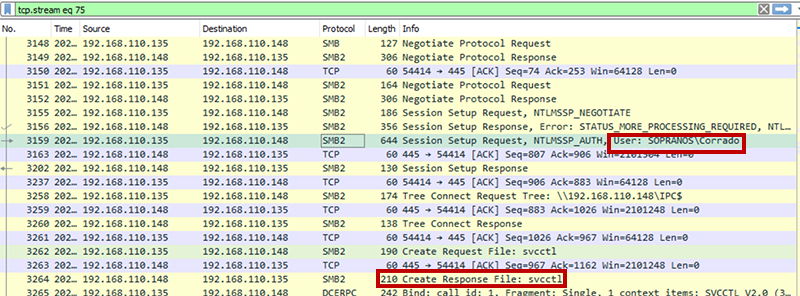

不審と思われる192.168.110.135が認証に成功し、何らかの操作が成功している通信を調査します。192.168.110.135がCreate Request Fileの送信及びCreate Responseを受信しているTCPストリームを確認すると、ユーザ「CORRADO」を使用して操作していることが分かります。そのことからユーザ「CORRADO」が侵害されている可能性が高いと考えられます。

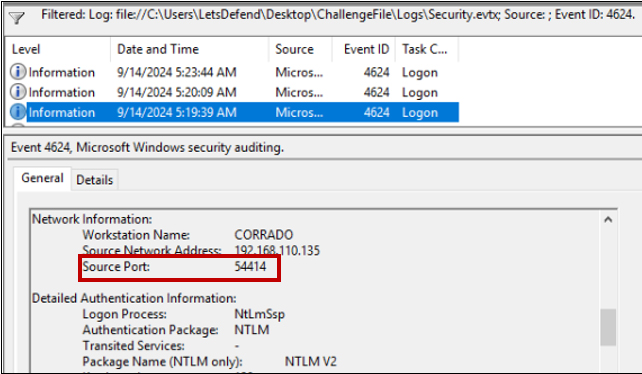

Windowsの認証に関連するログは、イベントログのSecurityログに記録されます。

そのため、Securityログを調査します。Windowsではログオン成功時にイベントID「4624」が記録されるため、このIDに絞ってフィルタリングします。

次に、侵害されたアカウントである「CORRADO」で検索すると該当するログオンイベントを特定できます。イベント内のSourcePortフィールドを確認すると、攻撃者が使用していたソースポート番号は54414であることが分かります。

ペネトレーションテストでは、ブルートフォース攻撃や辞書攻撃などの名称で知られている、パスワードの類推によるログイン試行を検討します。その際に、それを実施しているワークステーション名やIPアドレスは意識的に入力しないため、気にしないかもしれません。しかし、このログイン成功のイベントの情報を見ると、組織で使われている適切なパスワードを特定できてログインできたとしても、それを実行したワークステーション名が組織の命名規則から外れていたり、管理用のネットワークセグメント以外から管理者のアカウントでログインに成功していたりするなど、不審な点が記録される場合があることを改めて思い起こさせてくれます。

まとめ

LetsDefendは環境構築が不要で、ブラウザからすぐに実践的なBlue Team学習を始められる点が大きな魅力です。調査に行き詰まった場合でも、ヒント機能を活用できるため、初心者の方でも無理なく取り組むことができます。

今回は、Challengeの一つである「NTLM Relay」を通して、LetsDefendでのログ解析の流れや調査の様子を紹介しました。この他にも、多様なシチュエーションや、より高度な攻撃・防御を扱うものが多数用意されています。

無料ユーザでも、演習の一部は無料で利用することが可能です。

有料プランでは、一か月$39.99(2025/12月現在)で全ての演習を利用することが可能です。

Blue Teamのスキルを強化したい方や、私のように日常の業務として防御側に携わることが殆どない方、防御側の観点や手法を得て思考の幅を広げたい方にとって、非常に有用な学習環境だと思います。

ぜひ一度挑戦してみてはいかがでしょうか。

参考文献

- [1]LetsDefend

https://letsdefend.io/

https://letsdefend.io/ - [2]LLMNR/NBT-NS Poisoning and SMB Relay, Sub-technique T1557.001 - Enterprise | MITRE ATT&CK

https://attack.mitre.org/techniques/T1557/001/

https://attack.mitre.org/techniques/T1557/001/ - [3]Responder

https://github.com/lgandx/Responder

https://github.com/lgandx/Responder - [4]

- [5]

- [6]

執筆者プロフィール

阿部 凌大(あべ りょうた)

担当領域:リスクハンティング

専門分野:脆弱性診断、ペネトレーションテスト

2018年より、セキュリティ診断業務に従事。官公庁、インフラ、金融など、様々な業界のお客様へのプラットフォーム診断を担当。また、攻撃対象領域やPCI DSS準拠支援なども含めたペネトレーションテストを実施。CISSP、情報処理安全確保支援士(RISS)、OSCP、GIAC(GPEN)、CRTP、SANS SEC560メダルを保持。

執筆者の他の記事を読む

アクセスランキング