Japan

サイト内の現在位置

Black Hat USA 2025・DEF CON 33 参加報告

NECセキュリティブログ2025年9月26日

目次

Black Hat USA 2025

Black Hat USA 2025は米国ラスベガスで開催され、世界各国の専門家が集うサイバーセキュリティ分野の大規模なカンファレンスです。

後述のDEF CON 33と比較すると最新の研究やツール開発だけでなく、セキュリティに携わる幅広いユーザー向けのコンテンツやビジネス面での交流にも力を入れている印象を受けました。

イベント概要

Black Hat USA 2025の開催期間と会場は以下の通りです。

- 開催期間:2025年8月2日~7日(全6日間)

- 会場:Mandalay Bay Convention Center(米国ラスベガス)

日程ごとにコンテンツが用意されており、主な内容は以下の通りです。

| 日程 | 主なコンテンツ | 内容 |

| 8月2日~5日 | Trainings | 2日間、または4日間コースでセキュリティ分野ごとに数多くのトレーニングが開催 (AI、クラウド、フォレンジック、ハードウェア、IoT、マルウェア、モバイル、ネットワーク、ペンテスト、など) |

| 8月6日~7日 | Briefings | 世界中の専門家による、最新のサイバーセキュリティやトレンドに関する講演 |

| Arsenal | 開発者やリサーチャーによるオープンソースツールの発表が行われる場 ブリーフィングよりも小規模で発表者と近い距離で聴講やコミュニケーションが可能 | |

| Business Hall | 全世界からソリューションプロバイダーやスタートアップ企業が出展 ビジネスを目的とした情報収集・商談を行うことが可能 | |

| その他 | キーノート&メインステージ ブックストア ミートアップラウンジ Merchandise Store(物販) パーティ&ネットワーキング、 Network Operations Center (NOC) スポンサーセッションとワークショップ、など |

参加するにはパスの購入が必要となり現地参加の場合、以下の3種類のいずれかの購入が必要でした。今回、筆者はBriefings Passを購入しイベントに参加しました。

| パス種別 | 主な内容・アクセス権 | 価格(USD) |

| Trainings Pass |

|

$5,700~$8,600(4日間コース) $4,400~$4,600(2日間コース) |

| Briefings Pass |

|

$2,699(Early) ~ $3,399(On-Site Rate) |

| Business Pass |

|

$799(Regular Rate) ~ $899(On-Site Rate) |

- ※上記以外にもパスによるアクセス権の違いがあるため、詳細はBlack Hat USA 2025 | Pass Comparison

IIIをご確認ください。

IIIをご確認ください。

注目した発表・展示

Black Hat USA 2025の発表や展示の中で特に注目したトピックを紹介します。

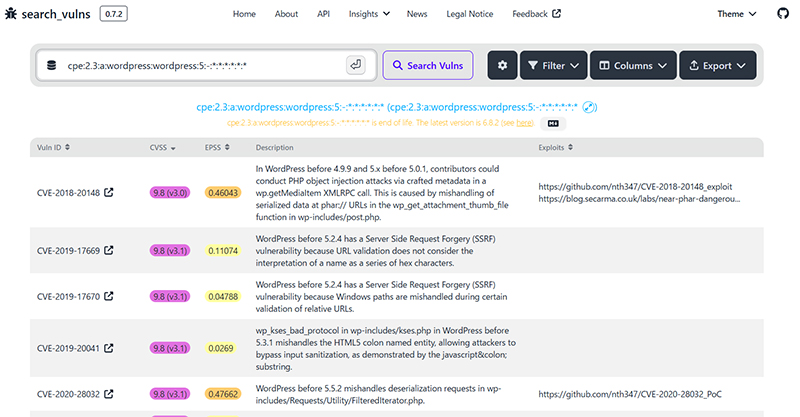

- search_vulns: Simplifying the Surprising Complexity of Finding Known Vulnerabilities

IV

IV

(筆者意訳)search_vulns:意外と厄介な“既知の脆弱性探し”をシンプルにする手法

このツールを使用することで脆弱性の危険度や、エクスプロイトコードを効率的に素早く調べることができるため、筆者の所属するチームでペネトレーションテストを実施する際に有効活用できるツールであると感じました。

また、パブリックインスタンスとしてWebサーバーが公開 IXされており、オンライン環境であれば環境構築不要ですぐに利用可能である点も便利だと感じました。

IXされており、オンライン環境であれば環境構築不要ですぐに利用可能である点も便利だと感じました。

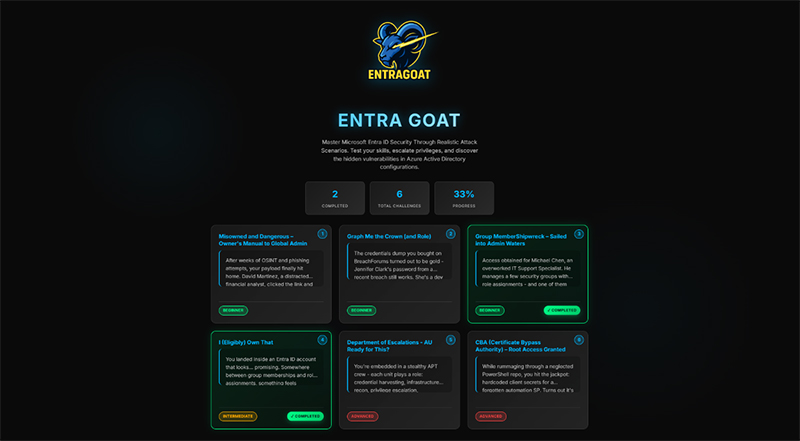

- EntraGoat - A Deliberately Vulnerable Entra ID Environment

(筆者意訳)EntraGoat - 意図的に脆弱に構成したEntra ID環境

Microsoft Entra ID(旧 Azure Active Directory)におけるセキュリティ上の構成ミスや攻撃シナリオをシミュレートするために意図的に脆弱な環境を構築できる、EntraGoat Xというツールに関する発表がありました。

Xというツールに関する発表がありました。

EntraGoat ではPowerShellのスクリプトが用意されており、いくつかの攻撃シナリオ(本記事の執筆時点では6つのシナリオ)のための環境を構築することができます。

また、単に脆弱な環境を構築するだけではなく、Webインターフェースのダッシュボードによって攻撃手順の解説がステップバイステップで表示されたり、シミュレーションの進捗でCTF(Capture the Flag)形式で管理することもできたりします。そのため本ツールをEntra ID環境における攻撃手法を楽しみながら学べるコンテンツとして活用できると感じました。

XI

XI| シナリオNo. | シナリオ名 |

| Scenario 1 | Misowned and Dangerous - Owner's Manual to Global Admin |

| Scenario 2 | Graph Me the Crown (and Roles) |

| Scenario 3 | Group MemberShipwreck - Sailed into Admin Waters |

| Scenario 4 | I (Eligibly) Own That |

| Scenario 5 | Department of Escalations - AU Ready for This? |

| Scenario 6 | CBA (Certificate Bypass Authority) - Root Access Granted |

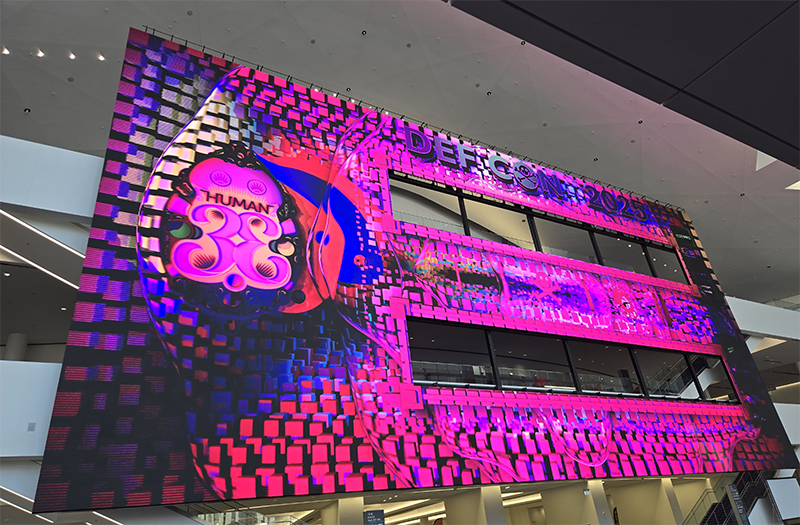

会場の様子

Black Hat USA 2025会場の様子をいくつか写真に収めたので掲載します。

DEF CON 33

DEF CONはBlack Hatと連続した日程で開催される、サイバーセキュリティの技術的な領域に特化した大規模なカンファレンスです。

ハードウェア等の低レイヤもカバーしていたり航空宇宙や船舶のセキュリティのような日本国内ではニッチと感じる領域にも触れることができたりと、Black Hatと比較するとテクニカルな要素が強い印象を受けました。

イベント概要

DEF CON 33の開催期間と会場、参加費用は以下の通りです。

- 開催期間:2025年8月7日~10日(全4日間)

- 会場:Las Vegas Convention Center(米国ラスベガス)

- 参加費用:$540

DEF CONの中ではいくつかのコンテンツに分かれており、主な内容は以下の通りです。

| 主なコンテンツ | 内容 |

| Speakers | 世界中の専門家による、最新のサイバーセキュリティとトレンドに関する講演が5つのTrackに渡って開催 |

| Villages | 計34のVillagesによる展示、体験、講演、コンテストの実施 Red Team、Blue Team、AI、Cloud、Car Hackingなど様々なセキュリティ領域ごとにVillagesが分かれている |

| Contest | 各Villagesの中で開催されるCTFなどのコンテスト |

| CTF | 世界中の予選を勝ち抜いたチームが競い合うDEF CON CTF決勝戦 |

| Workshops | 事前登録が必要なワークショップ。非常に人気があり事前登録が開始するとすぐに埋まってしまう傾向がある。筆者も予約を試みたが一つも予約できなかった。 |

| Vendors | ツール、デバイス、書籍、Tシャツ、ステッカーなどの販売 |

- ※他にもコンテンツはあるため、詳細はDEF CON 33の公式サイトをご確認ください。

注目した発表・展示

DEF CON 33の発表や展示の中で特に注目したトピックを紹介します。

- Turning Microsoft's Login Page into our Phishing Infrastructure

XIII,

XIII, XIV

XIV

(筆者意訳)Microsoftログインページのフィッシングインフラ化

この発表では、Microsoftのログインページ(特にAzure AD)を悪用して、フィッシングインフラを構築する方法について解説されていました。攻撃者がMicrosoftの正規のドメインやUIを利用することで、ユーザーの警戒心を下げ、認証情報を盗む手法が紹介されていました。

多くの通常のユーザーは「login.microsoftonline.com」などのドメインを信頼しています。攻撃者はこのことを利用して、フィッシングページをMicrosoftのUIに似せて構築することで認証情報の不正な取得を試みるという手法です。

この発表では8種類の方法でMicrosoftのUIに似せたフィッシングページを作成し、そのデモ動画も交えながらプレゼンテーションを行っていました。 - Kill List: Hacking an Assassination Site on the Dark Web

XV,

XV, XVI

XVI

(筆者意訳)Kill List: ダークウェブ上の暗殺サイトへのハッキング

この発表では、ダークウェブ上にある暗殺依頼用のサイトに存在した脆弱性から、そこでやりとりされる暗殺依頼の内容を傍受し、犯人を逮捕するまでの一連の捜査の過程についてプレゼンテーションを行っていました。

暗殺を請負う際の場所・価格などに関する生々しい調査や、ダークウェブにおける暗殺依頼用サイトのアーキテクチャに関する分析を行うことで犯人の特定を試み、最終的には34人の犯人が逮捕され28人が有罪判決を言い渡される結果になったとのことでした。

会場の様子

DEF CON 33会場の様子をいくつか写真に収めたので掲載します。

まとめ

Black Hat USA 2025とDEF CON 33という、サイバーセキュリティ分野における世界最大級の2つのイベントに参加することで、攻撃と防御、企業とコミュニティ、理論と実践といった多面的な視点から最新の潮流を体感することができました。

Black Hatでは、企業講演を含む高度な技術や製品の展示を通じて、実務に直結する知見を得ることができました。一方、DEF CONでは、ハッカーコミュニティに触れることで、セキュリティという分野の広さと深さを再認識する機会となりました。

両イベントを通じて得た知見は単なる情報収集にとどまらず、業務改善や社内教育、技術戦略の立案に活かすと共に、今後もこのような外部イベントへの積極的な参加を通じてグローバルな視点と実践的なスキルを磨き続けていきたいと考えています。

参考文献

- IBlack Hat USA 2025

https://www.blackhat.com/us-25/

https://www.blackhat.com/us-25/ - II

- IIIBlack Hat USA 2025 | Pass Comparison

https://www.blackhat.com/us-25/pass-comparison.html

https://www.blackhat.com/us-25/pass-comparison.html - IVsearch_vulns: Simplifying the Surprising Complexity of Finding Known Vulnerabilities

https://www.blackhat.com/us-25/arsenal/schedule/#search_vulns-simplifying-the-surprising-complexity-of-finding-known-vulnerabilities-45580

https://www.blackhat.com/us-25/arsenal/schedule/#search_vulns-simplifying-the-surprising-complexity-of-finding-known-vulnerabilities-45580 - VGitHub - ra1nb0rn/search_vulns: Search for known vulnerabilities in software using software titles or a CPE 2.3 string

https://github.com/ra1nb0rn/search_vulns

https://github.com/ra1nb0rn/search_vulns - VINational Vulnerability Database (NVD)

https://nvd.nist.gov/

https://nvd.nist.gov/ - VIIExploit-DB

https://www.exploit-db.com/

https://www.exploit-db.com/ - VIIIPoC-in-GitHub

https://github.com/nomi-sec/PoC-in-GitHub

https://github.com/nomi-sec/PoC-in-GitHub - IXsearch_vulns - Search for Known Vulnerabilities

https://search-vulns.com/

https://search-vulns.com/ - XGitHub - Semperis/EntraGoat: A deliberately vulnerable Microsoft Entra ID environment. Learn identity security through hands-on, realistic attack challenges.

https://github.com/Semperis/EntraGoat

https://github.com/Semperis/EntraGoat - XI

- XIIEntraGoat攻撃シナリオ

https://github.com/Semperis/EntraGoat/tree/main/scenarios

https://github.com/Semperis/EntraGoat/tree/main/scenarios - XIIITurning Microsoft's Login Page into our Phishing Infrastructure

https://media.defcon.org/DEF%20CON%2033/DEF%20CON%2033%20presentations/Keanu%20Nys%20-%20Turning%20Microsoft%27s%20Login%20Page%20into%20our%20Phishing%20Infrastructure.pdf

https://media.defcon.org/DEF%20CON%2033/DEF%20CON%2033%20presentations/Keanu%20Nys%20-%20Turning%20Microsoft%27s%20Login%20Page%20into%20our%20Phishing%20Infrastructure.pdf - XIVTurning Microsoft's Login Page into our Phishing Infrastructure

https://defcon.org/html/defcon-33/dc-33-speakers.html#content_60364

https://defcon.org/html/defcon-33/dc-33-speakers.html#content_60364 - XVKill List: Hacking an Assassination Site on the Dark Web

https://media.defcon.org/DEF%20CON%2033/DEF%20CON%2033%20presentations/Carl%20Miller%20Chris%20Monteiro%20-%20Kill%20List%20Hacking%20an%20Assassination%20Site%20on%20the%20Dark%20Web.pdf

https://media.defcon.org/DEF%20CON%2033/DEF%20CON%2033%20presentations/Carl%20Miller%20Chris%20Monteiro%20-%20Kill%20List%20Hacking%20an%20Assassination%20Site%20on%20the%20Dark%20Web.pdf - XVIKill List: Hacking an Assassination Site on the Dark Web

https://defcon.org/html/defcon-33/dc-33-speakers.html#content_60382

https://defcon.org/html/defcon-33/dc-33-speakers.html#content_60382

執筆者プロフィール

鈴木 雅也(すずき まさや)

担当領域:リスクハンティング

専門分野:ペネトレーションテスト、脆弱性診断、人材育成

IT基盤の構築や運用、脆弱性診断などの経験を経てNECへ転職。

現在はペネトレーションテストや脆弱性診断、社内CTFの運営、セキュリティ検査の新規サービス・技術開発に従事。

SEC560、SEC565のSANS Challenge Coinsを保持。

CISSP/CCSP/CISA/CISM/情報処理安全確保支援士/OSCP/GIAC GPEN, GCFE, GRTP, Advisory Board/Red Team Operator の資格を保持。

CVE-2023-3440の報告実績を保持。

趣味はアルコールインジェクション。

執筆者の他の記事を読む

アクセスランキング