Japan

サイト内の現在位置

PSIRTが実施すべき基本的な活動と作業について

NECセキュリティブログ2025年9月5日

サイバーセキュリティ技術統括部の加藤です。

日頃PSIRT(Product Security Incident Response Team)の運用プロセス改善について取り組んでいます。

NECでは、ものづくりをしているグループ会社が数十社あります。グループ会社を含めPSIRT連係を推進しており、脆弱性への対応等に必要な体制作りに取り組んでいます。

本ブログでは、PSIRTで実施すべき基本的な活動や作業について解説します。

目次

はじめに

PSIRTとは、簡単に言うと自社で製造した製品で脆弱性が発見された場合に、脆弱性の深刻度を検討して定め、必要があればパッチや回避策を作ってその情報を展開する、という社内の組織です。

今回、FIRST(Forum of Incident Response and Security Teams [1])から出ているPSIRTのガイドラインから、PSIRTで備えておくべき基本的な内容について探ってみたいと思います。このガイドラインは分量が多く難易度が高い表現が使われており、所属するグループでも理解をするのに時間が掛かりました。そのため、今回はPSIRTで実施すべき基本的な活動や作業について整理してみました。

[1])から出ているPSIRTのガイドラインから、PSIRTで備えておくべき基本的な内容について探ってみたいと思います。このガイドラインは分量が多く難易度が高い表現が使われており、所属するグループでも理解をするのに時間が掛かりました。そのため、今回はPSIRTで実施すべき基本的な活動や作業について整理してみました。

まず、PSIRTの道標となるガイドラインについて紹介し、その後PSIRTの基本的な活動を実現する成熟度レベル1について述べていきます。

PSIRT Services Frameworkの紹介

PSIRTが持つべき機能や達成すべき成果等 は、FIRSTのPSIRT Services Framework [2]というガイドラインにまとめられています。このガイドラインに基づくと、脆弱性発見者、製品開発者や製品を購入した顧客などの社内外のステークホルダー(利害関係者)との調整が図れる体制を整備することができます。

[2]というガイドラインにまとめられています。このガイドラインに基づくと、脆弱性発見者、製品開発者や製品を購入した顧客などの社内外のステークホルダー(利害関係者)との調整が図れる体制を整備することができます。

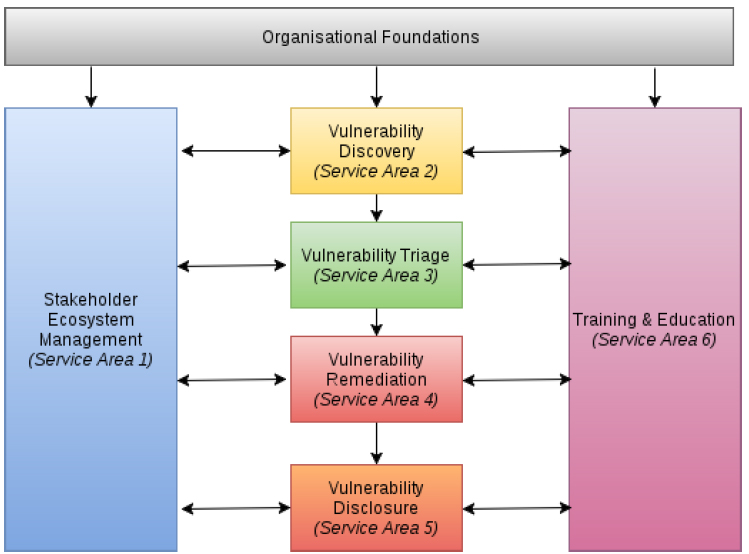

PSIRT Services Frameworkでは、図1のようにPSIRTは1つのOrganisational Foundations(以降、運用基盤)と6つのService Area(以降、サービスエリア)に分類・整理されています。運用基盤は、PSIRTを成立させるために事前に実施すべき前提条件のようなものです。一方サービスエリアは、PSIRTが実施する活動を示しており、大きな括りとして6つに分類・整理されています。サービスエリアには、具体的な作業(サービスと呼ばれている)が記載されています。

図 1 PSIRTの運用基盤とサービスエリア

次に、運用基盤と6つのサービスエリアについて具体的に見ていきます。

【運用基盤】

- Organisational Foundations

【日本語訳】運用基盤

PSIRTの計画や効率的な運用を実施するために必要な前提条件が記載されています。経営層の支援や、社内外のステークホルダーの明確化、人材・リソース・予算の確保があります。これらが検討されていないとPSIRTの活動は困難となります。

【サービスエリア】

- Stakeholder Ecosystem Management(Service Area 1)

【日本語訳】ステークホルダーエコシステムマネジメント(サービスエリア1)

PSIRTが社内外のステークホルダーと適切に関わり、役割を果たすことができる作業を取りまとめた活動を示しています。具体的には、社内外のステークホルダーである、顧客や脆弱性発見者、社内のステークホルダーである、製品開発部門やグループ会社のPSIRTなどとどのように関わり合えばよいかに関連するプロセス及び作業が記載されています。 - Vulnerability Discovery(Service Area 2)

【日本語訳】脆弱性の発見(サービスエリア2)

製品に含まれる脆弱性を見つける活動を示しています。具体的には、脆弱性レポートのような外部からの指摘の受付や、間接的に指摘された脆弱性の発見(社外ブログ等で指摘された情報)、定期的な脆弱性のモニタリングの実施など組織内で新しい脆弱性を発見する作業が記載されています。 - Vulnerability Triage(Service Area 3)

【日本語訳】脆弱性情報のトリアージ(サービスエリア3)

発見された脆弱性を確認し、優先順位をつけて影響等の分析をする活動を示しています。具体的には、脆弱性の深刻度のスコアを算出したり、脆弱性を再現したりする作業が記載されています。 - Vulnerability Remediation(Service Area 4)

【日本語訳】対策(サービスエリア4)

発見された脆弱性を修正する活動を示しています。具体的には、脆弱性修正パッチの作成を行ったり、脆弱性を回避する方法を提供したりする作業が記載されています。場合によってはリスクを考慮した上で脆弱性を修正しないというプロセスも記載されています。 - Vulnerability Disclosure(Service Area 5)

【日本語訳】脆弱性情報の開示(サービスエリア5)

脆弱性が修正されたことや回避方法を外部に説明する活動を示しています。具体的には、脆弱性が修正した旨をステークホルダーに通知したり、セキュリティアドバイザリを提示したり、発見者に謝辞を提示したりするプロセス及び作業が記載されています。 - Training & Education(Service Area 6)

【日本語訳】トレーニングと教育(サービスエリア6)

社内のステークホルダーにPSIRTの役割を理解してもらう活動及び、前述のサービスエリアを実行できるスキル獲得のためにトレーニングを行う活動を示しています。具体的には、経営層、法務、広報、営業等のそれぞれに向けた教育を検討する作業が記載されています。また、PSIRTの作業を遂行するために十分なセキュリティ技術の習得、ツールの利用方法、コミュニケーションスキル向上等のトレーニングに関する作業が記載されています。

PSIRTの基本的な活動を実現する成熟度レベル1の紹介

PSIRTのガイドラインは、PSIRTの持つべき機能や達成すべき成果等が網羅的に提示されていますが、すべてを実現することは人材・リソース・予算が限られているため困難なことです。そのため組織の成熟度に合わせて活用していくのが良策といえます。組織の成熟度に合わせた方法論ついては、FIRSTから出されている「Product Security Incident Response Team(PSIRT) Maturity Document [3]」(以降PSIRT Maturity Document)というガイドラインに、3段階の成熟度とそれぞれ提供すべき作業が記載されています。本ブログでは、PSIRTの基本的な活動を実施すべき作業を示す「成熟度レベル1」について詳しく見ていきます。

[3]」(以降PSIRT Maturity Document)というガイドラインに、3段階の成熟度とそれぞれ提供すべき作業が記載されています。本ブログでは、PSIRTの基本的な活動を実施すべき作業を示す「成熟度レベル1」について詳しく見ていきます。

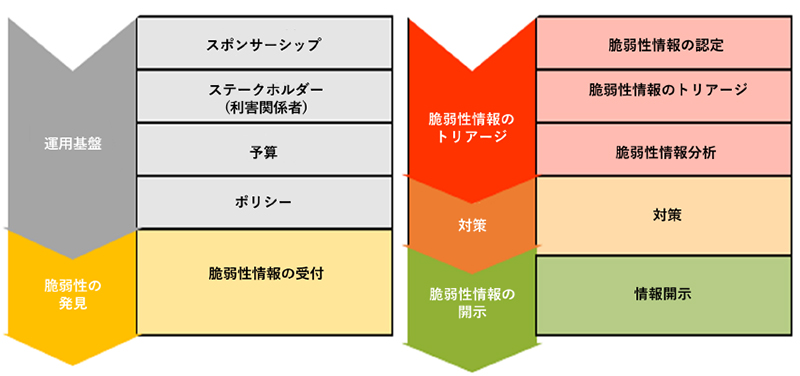

PSIRT Maturity Documentには、PSIRT Services Frameworkに記載されている運用基盤とサービスエリアのうち図2に示されている内容を備えているべきと記載されています。

図 2 成熟度レベル1で備えるべき運用基盤とサービスエリア

図1と図2の対応を整理してみると、運用基盤には4つの前提条件「スポンサーシップ」、「ステークホルダー(利害関係者)」、「予算」、「ポリシー」が記載されていることが分かります。また、サービスエリアとしては「脆弱性の発見」、「脆弱性情報のトリアージ」、「対策」、「脆弱性情報の開示」の4つが記載されており、それぞれのサービスエリアには備えるべき作業がピックアップされて記載されていることが分かります。

よく見てみると、成熟度レベル1では、「ステークホルダーエコシステムマネジメント(サービスエリア1)」と「トレーニングと教育(サービスエリア6)」は含まれていません。これは、FIRSTの成熟度の考えとしては、まずは脆弱性の修正を行うことができる体制を整えることがPSIRTとしての基本的な活動である、と設定しているように見受けられます。そのため、基本的な活動を超え、ステークホルダーの理解度や関係性を深める活動が主である「ステークホルダエコシステムマネジメント(サービスエリア1)」については、成熟度レベル1には含めなかったと考えています。また、「トレーニングと教育(サービスエリア6)」については、成熟度レベル1で学んだ内容について新たに増員となるPSIRTメンバや社内のステークホルダーに展開する、という方針のため、学習期間とも設定されている成熟度レベル1に含められていないと考えています。

次に、運用基盤で必要とされる前提条件4つと、各サービスエリアで求められる作業についてみていきます。

【運用基盤】

- スポンサーシップ

PSIRTの活動として「脆弱性のトリアージ」、「対策」、「脆弱性情報の開示」を実施することに対して、製品開発部門に作業の協力を貰うために経営層からの了承が得られているなど経営層の支援を得ることが重要と示されています。 - ステークホルダー(利害関係者)

PSIRTが脆弱性発見者、製品開発部門、顧客等と、どのような連携をするのかを明確化及び文書化することが重要と示されています。 - 予算

PSIRTのメンバの活動や設備等のための予算を確保することが必要と示されています。PSIRTの活動として、「脆弱性の発見」、「脆弱性のトリアージ」、「脆弱性情報の開示」を実施するための必要な予算を確保することが重要と言えます。 - ポリシー

PSIRTの活動において遵守する一連のルールの文書化が必要と示されています。例えば次のようなルールを策定し文書化することが期待されています。

■脆弱性管理に関する方針(ISO/IEC30111 で取り扱われている)

■情報取扱方針(ISO/IEC 29147 で扱われている)

■脆弱性のスコアリングと優先順位付けに関するポリシー

■修復サービスレベル合意書

■脆弱性情報開示ポリシー

【サービスエリア】

- 脆弱性の発見(サービスエリア2)

求められている作業は「脆弱性情報の受付」となります。具体的な内容としては、社内外で脆弱性が発見されたときに、電子メールやWebフォーム等で受け付けられる窓口を用意し、製品開発部門に迅速に連絡が取れるようにします。 - 脆弱性情報のトリアージ(サービスエリア3)

求められている作業は「脆弱性情報の認定」「脆弱性情報のトリアージ」「脆弱性情報分析」の3つになります。

「脆弱性情報の認定」の具体的な作業内容としては、報告された脆弱性レポートが本当に脆弱性であるかを製品開発部門と協力して見極められるようにします。

「脆弱性情報のトリアージ」の具体的な作業内容としては、いくつかの脆弱性レポートが並行して報告された場合にどの脆弱性レポートから対応するかを決められるようにします。

「脆弱性情報分析」の具体的な作業内容としては、脆弱性を再現して、その脆弱性がどのように引き起こされるのか、脆弱性が悪用された場合の影響、どのバージョンの製品が影響を受けるのかを確認します。 - 対策(サービスエリア4)

求められている作業は「対策」となりますが脆弱性の修正を意味しています。具体的な内容としては、製品開発部門が修正した内容について把握し、影響を受ける製品及びバージョンの明確化、パッチの提供方法及び、適用手順が準備されていることを確認します。 - 脆弱性情報の開示(サービスエリア5)

求められている作業は「情報開示」となります。具体的な内容としては、顧客への修正パッチの通知と提供を支援し、脆弱性の発見者に正当な評価(謝辞等)を行います。

以上が、PSIRTの基本的な活動として実施すべき作業を示す「成熟度レベル1」で求められる運用基盤の前提条件とサービスエリアの作業になります。

まとめ

FIRSTのPSIRT Services FrameworkおよびPSIRT Maturity Documentを紹介しました。それぞれのドキュメントに記載されている運用基盤とサービスエリアの対応が分かりにくかったので整理し、PSIRTが実施すべき基本的な活動と作業について落とし込んで解説しました。

NECグループでは、PSIRTの運用を改善、拡大していくために、今後もPSIRTの在り方や運用方法について検討を続けていきたいと思います。

参考文献、Web

- [1]FIRST Forum of Incident Response and Security Teams

https://www.first.org/

https://www.first.org/ - [2]PSIRT Services Framework v1.1

https://www.first.org/standards/frameworks/psirts/FIRST_PSIRT_Services_Framework_v1.1_ja.pdf

https://www.first.org/standards/frameworks/psirts/FIRST_PSIRT_Services_Framework_v1.1_ja.pdf - [3]Product Security Incident Response Team(PSIRT) Maturity Document

https://www.first.org/standards/frameworks/psirts/FIRST_PSIRT_Maturity_Document_ja.pdf

https://www.first.org/standards/frameworks/psirts/FIRST_PSIRT_Maturity_Document_ja.pdf

執筆者プロフィール

加藤 伸一(かとう しんいち)

担当領域:脆弱性管理

専門分野:脆弱性管理、PSIRT

脆弱性管理グループにて、PSIRTの運用プロセス改善、社内向けの脆弱性管理を行う基盤作りやツール開発等に従事。CISSP。

執筆者の他の記事を読む

アクセスランキング