Japan

サイト内の現在位置

CTEM(Continuous Threat Exposure Management)とは

NECセキュリティブログ本ブログではサイバーセキュリティ分野で注目されている「CTEM(Continuous Threat Exposure Management)」について紹介していきます。CTEMはサイバー攻撃に対する組織のリスクを継続的に評価し、優先順位付けをして対応するためのフレームワークです。

目次

はじめに

テレワークの拡大やDX(デジタルトランスフォーメーション)によるIT資産の増加、クラウドシフトの進展など、現代の組織の働き方の多様化やデジタル化の加速により、新たなサイバーセキュリティリスクが次々と生まれています。さらに、サイバー攻撃も高度化 [1]し、ランサムウェアの大規模化やサプライチェーン攻撃、未知のマルウェア、ゼロデイ攻撃など、従来の対策では防ぎきれない脅威が増加しています。このような状況下では、脆弱性管理を徹底することが、組織のサイバーセキュリティを確保するために重要になっています。

[1]し、ランサムウェアの大規模化やサプライチェーン攻撃、未知のマルウェア、ゼロデイ攻撃など、従来の対策では防ぎきれない脅威が増加しています。このような状況下では、脆弱性管理を徹底することが、組織のサイバーセキュリティを確保するために重要になっています。

しかし、現時点では、多くの企業でIT資産の完全な把握が難しいことや、対応するための十分なリソースがないといった問題 [2]が見られます。このような状況を改善するためには、適切なリソースの配分を行い、継続的に資産を把握していくような対策が不可欠であり、今回は有効な手法の一つとしてCTEMについて紹介します。

[2]が見られます。このような状況を改善するためには、適切なリソースの配分を行い、継続的に資産を把握していくような対策が不可欠であり、今回は有効な手法の一つとしてCTEMについて紹介します。

CTEM(Continuous Threat Exposure Management)の概要

CTEM(Continuous Threat Exposure Management)とは、Gartner社が2022年に提唱 [3]した、組織がサイバー攻撃のリスクを継続的に評価・管理するためのフレームワークです。

[3]した、組織がサイバー攻撃のリスクを継続的に評価・管理するためのフレームワークです。

このフレームワークのアプローチでは、サイバー攻撃の対象となる可能性のある資産に対するアクセシビリティ、脅威エクスポージャ、悪用可能性を、継続的かつ体系的なプロセスで評価し管理します。

近年のサイバー脅威の増加と多様化に伴い、CTEMはセキュリティ分野で注目を集めています。Gartner社の予測 [3]によれば、2026年までにCTEMを採用し、セキュリティの優先順位を適切に設定する組織は、セキュリティ侵害を3分の2削減できる可能性がある

[3]によれば、2026年までにCTEMを採用し、セキュリティの優先順位を適切に設定する組織は、セキュリティ侵害を3分の2削減できる可能性がある [4]としています。

[4]としています。

現在、複数のサイバーセキュリティ企業がCTEM関連の製品やソリューションを提供し始めており、この分野は市場の成長が見込まれています。

CTEMにおける5つのステップ

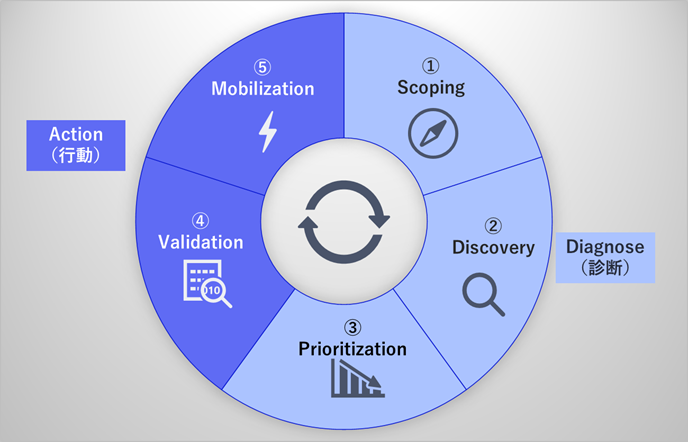

Gartner社はCTEMについて以下の5つのステップで構成され、図1のようにサイクル化して継続的に行うことを紹介しています。

-

Scoping(攻撃対象範囲の特定)

-

Discovery(脆弱性情報の検出、収集)

-

Prioritization(優先順位付け)

-

Validation(検証)

-

Mobilization(動員、対策の実行)

これら5つのステップについて説明していきます。

1. Scoping(攻撃対象範囲の特定)

まず初めに、組織内外の情報資産の特定と保護対象を設定することから始めます。

Gartner社は「CTEMで求められるScopingは一般的な脆弱性管理プログラムの焦点の範囲を超えている」 [3]としており、従来の脆弱性を内包するデバイスやアプリケーションだけでなく、企業のソーシャルメディアアカウント、オンラインコードリポジトリ、サプライチェーンシステムなども対象に含める必要があります。

[3]としており、従来の脆弱性を内包するデバイスやアプリケーションだけでなく、企業のソーシャルメディアアカウント、オンラインコードリポジトリ、サプライチェーンシステムなども対象に含める必要があります。

まずは組織内のIT資産の棚卸作業や調査から始め、IT資産管理ツールなどの導入により、攻撃されうる資産を特定していきましょう。

2. Discovery(脆弱性情報の検出、収集)

Scopingで情報資産と保護対象を設定したら、それらの範囲内で具体的な脆弱性情報を検出していきます。

Gartner社は、「CTEMの導入における最初の失敗は、攻撃対象範囲の設定と検出の混同であることが多い」 [3]と述べています。ただ脆弱性をたくさん検出することが重要なのではなく、ビジネスリスクと及ぼす影響に基づいて、攻撃対象範囲を正確に設定してから脆弱性を収集することが重要です。

[3]と述べています。ただ脆弱性をたくさん検出することが重要なのではなく、ビジネスリスクと及ぼす影響に基づいて、攻撃対象範囲を正確に設定してから脆弱性を収集することが重要です。

具体的には、脆弱性スキャンツールだけでなく、脅威インテリジェンスの活用や、資産管理手法や運用を内部からヒアリングし、情報収集を行うことで脆弱性を検出していきます。

3. Prioritization(優先順位付け)

Discoveryでは、とても多くの脆弱性が検出されることがあります。しかし、常にすべての脆弱性に対処することは現実的に不可能であり、CTEMでは事業継続性に直結する脆弱性から優先的に対処することが重要です。

Gartner社は優先順位付けに際して以下の点を考慮する必要がある [3]と述べています。

[3]と述べています。

- Urgency(緊急性)

- Security(安全性)

- Availability of compensating controls(損害に対する補償の利用可用性)

- Tolerance for residual attack surface (残存脆弱性によるリスクの許容度)

- Level of risk posed to the organization(組織にもたらされるリスクレベル)

例えば、従来のCVSSスコア [5]から脆弱性の脅威レベルを算出して機械的に優先付けをするだけではなく、ビジネスに影響のある資産は何かを評価して組み合わせて順位付けする必要があります。「CVSS値が最も高いが使っていない資産に内包する」脆弱性よりも、「CVSS値は2番目だがビジネスに直結する資産に内包する」脆弱性の方が優先度は高く考える必要があります。

[5]から脆弱性の脅威レベルを算出して機械的に優先付けをするだけではなく、ビジネスに影響のある資産は何かを評価して組み合わせて順位付けする必要があります。「CVSS値が最も高いが使っていない資産に内包する」脆弱性よりも、「CVSS値は2番目だがビジネスに直結する資産に内包する」脆弱性の方が優先度は高く考える必要があります。

4. Validation(検証)

優先順位がつけられた脆弱性に対し、実施しているセキュリティ対策が有効であるかを検証します。優先度が高いと判断した脆弱性を含む情報資産について、攻撃経路を分析し、保護が十分か、事業継続性を脅かす可能性があるかを検証する必要があります。具体的な手法としてはペネトレーションテストやBranch and Attack Simulation(BAS) [6]など、実際のサイバー攻撃や侵害経路をシミュレーションしてセキュリティ対策の有効性を検証します。また、サイバーセキュリティの専門家など第三者からのフィードバックを受け、対策が妥当であるかを評価することも有用です。

[6]など、実際のサイバー攻撃や侵害経路をシミュレーションしてセキュリティ対策の有効性を検証します。また、サイバーセキュリティの専門家など第三者からのフィードバックを受け、対策が妥当であるかを評価することも有用です。

5. Mobilization(動員、対策の実行)

Validationの結果を受けて必要と判断した対策を実際に実行します。

Gartner社は「承認、実装、緩和策の展開に際して障害を軽減できるよう、チームがCTEMの調査結果を理解し、活用できること」 [3]が重要であるとしています。

[3]が重要であるとしています。

つまり、パッチ適用など、情報資産への有効な対策の展開だけでなく、セキュアな情報資産の管理や運用などに向けた従業員の教育、対策実行後の継続的なプロセス改善なども、必要に応じて行う必要があります。

従来の脆弱性管理プロセスとCTEMの比較

| CTEMのステップ | 従来の脆弱性管理 | CTEM |

| 攻撃対象範囲の特定 | 製品・サービスに含まれているデバイスやソフトウェアが主である。 | デバイスやアプリケーションだけでなく、企業のSNSやリポジトリ、サプライチェーンなども含める。 |

| 脆弱性情報の検出 | 脆弱性スキャンツールやNVD [9]などの脆弱性データベースなど、特定のデータソースに依存する。 [9]などの脆弱性データベースなど、特定のデータソースに依存する。 |

脆弱性スキャンツールだけでなく、脅威インテリジェンスの活用や従業員からの収集など、複数のデータソースを用いる。 |

| 優先順位付け | CVSS値などを用いた脆弱性の深刻度を並べる。 | 脆弱性の深刻度に加え、重要資産に至るハイリスク経路を特定し優先度付けをする。 |

| 検証 | 実際のサイバー攻撃や侵害経路をシミュレーションしてセキュリティ対策の有効性を検証する。 | 優先度に基づき、実際のサイバー攻撃や侵害経路をシミュレーションしてセキュリティ対策の有効性を検証する。 |

| 対策の実行 | パッチ適用など、情報資産への直接的な対策を行う。 | 情報資産への対策だけでなく、新たな対策に向けた従業員の教育やプロセスの改善を行う。 |

上記のように比較してみると、CTEMを導入することで、従来の脆弱性管理プロセスと比較して網羅的かつ効果的な脆弱性対策を実施できることがわかります。

私は普段、社内のセキュリティ対策に関するソフトウェア・サービス開発業務に携わっており、提供しているソフトウェア・サービスに対して脆弱性確認・対策を行っています。

CTEMの手法を適用することで、攻撃が成立しないようなサーバや重要情報が格納されていない優先度の低い資産に対する対応工数を削減しつつ、ビジネスリスクの低減に寄与することができると考えています。

一方で、従来の脆弱性管理プロセスと比較してより技術的、組織的な準備が必要になります。現在市場で提供されているCTEM関連のサービスのほとんどは、1つのセキュリティ製品で5つのステップすべてを網羅できるわけではなく、複数の製品を組み合わせるなどして提供されています。導入者のセキュリティ対策や脆弱性に関する知識向上と初期準備にかかるコストの確保が課題となっております。

まとめ

今回は、サイバーセキュリティ分野で注目されている「CTEM(Continuous Threat Exposure Management)」について解説しました。

従来の脆弱性管理プロセスでは、継続的な脅威の特定や優先順位付けが課題となっていました。CTEMは、脆弱性の深刻度に加えビジネスの影響度による動的な優先順位付けを採用し、企業のサイバーセキュリティを継続的に監視、管理することで、変化し続ける攻撃環境に対して迅速に対応することができる手法となっております。今後も、CTEM関連ソリューションの市場拡大や、実際の成功事例について引き続き注目していきたいと思います。

参考文献

- [1]情報セキュリティ10大脅威 2025

https://www.ipa.go.jp/security/10threats/10threats2025.html

https://www.ipa.go.jp/security/10threats/10threats2025.html - [2]2024年度 中小企業における情報セキュリティ対策に関する実態調査- 報告書 -

https://www.ipa.go.jp/security/reports/sme/nl10bi000000fbvc-att/sme-chousa-report2024r1.pdf

https://www.ipa.go.jp/security/reports/sme/nl10bi000000fbvc-att/sme-chousa-report2024r1.pdf - [3]How to Manage Cybersecurity Threats, Not Episodes

https://www.gartner.com/en/articles/how-to-manage-cybersecurity-threats-not-episodes

https://www.gartner.com/en/articles/how-to-manage-cybersecurity-threats-not-episodes - [4]Gartner、2024年の戦略的テクノロジのトップ・トレンドを発表

https://www.gartner.co.jp/ja/newsroom/press-releases/pr-20231114-techtrends

https://www.gartner.co.jp/ja/newsroom/press-releases/pr-20231114-techtrends - [5]共通脆弱性評価システムCVSS概説

https://www.ipa.go.jp/security/vuln/scap/cvss.html

https://www.ipa.go.jp/security/vuln/scap/cvss.html - [6]BAS(Breach and Attack Simulation)

https://www.macnica.co.jp/business/security/glossaries/bas/

https://www.macnica.co.jp/business/security/glossaries/bas/ - [7]NIST SP800-40 パッチおよび脆弱性管理プログラムの策定

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/begoj9000000bb4h.pdf

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/begoj9000000bb4h.pdf - [8]簡単!Excelからはじめる脆弱性管理 ~トリアージ~

https://jpn.nec.com/cybersecurity/blog/241108/index.html - [9]National Vulnerability Database

https://nvd.nist.gov/

https://nvd.nist.gov/

執筆者プロフィール

鈴木 広大(すずき こうだい)

担当領域:セキュア技術開発

専門分野:セキュア開発、アジャイル/スクラム

NECグループ社内向けのセキュリティ関連サービスの開発に従事。

執筆者の他の記事を読む

アクセスランキング