Japan

サイト内の現在位置

工場のサイバーBCP 必要性を考える

NECセキュリティブログ2025年6月20日

NECサイバーセキュリティ技術統括部 セキュリティ技術センターの浅原です。

本ブログでは工場のサイバー攻撃に対する事業継続計画(以下、サイバーBCP)について必要性を考察するとともに、NECの工場におけるサイバーBCPについてご紹介します。

目次

はじめに

2025年5月12日、JNSA 日本ネットワークセキュリティ協会から、「今すぐ実践できる工場セキュリティハンドブック サイバー対応IT-BCP編 第1.0版」が公開されました。 [1]

[1]

中小の工場を対象に、ランサムウェア感染を取り上げて、サイバーBCP策定にどのような準備を行うと良いかが記載されています。

ですが、その準備は情報セキュリティ担当者だけが対応すれば実現できるものではなく、経営方針としての取り組みも必要となります。

では、そもそもなぜ工場においてサイバーBCPが必要なのでしょうか?

この機会に、オフィスと工場はどのように違い、なぜ工場におけるサイバーBCP策定が必要となるかを考察するとともに、NECの工場におけるサイバーBCPをご紹介します。

工場とオフィスの違い

まず、工場セキュリティを考えるにあたり、オフィスにおけるIT環境との違いを整理します。

オフィスにおいて、ITシステムは

- 各種資料作成

- メールやチャットを行うコミュニケーションツールの活用

- 情報収集を目的としたWebサービスの活用

といったように活用されることが多いのではないでしょうか。

一方、工場は一般的に製品の製造や加工で活用されるシステムが設置されます。

経済産業省 工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン [2]によると、オフィスでは工場に比べてデータ保護に価値が置かれますが、工場ではオフィスに比べて次の5つの価値が重視されています。

[2]によると、オフィスでは工場に比べてデータ保護に価値が置かれますが、工場ではオフィスに比べて次の5つの価値が重視されています。

<工場で重視される5つの価値>

- 安全確保(S:Safety)

- 事業/生産継続(BC:Business Continuity)

- 品質確保(Q:Quality)

- 納期遵守・遅延防止(D:Delivery)

- コスト低減(C:Cost)

工場で重視されるこれらの価値に対して、どのようなサイバー攻撃が脅威になるかを考えます。

工場の脅威の種類

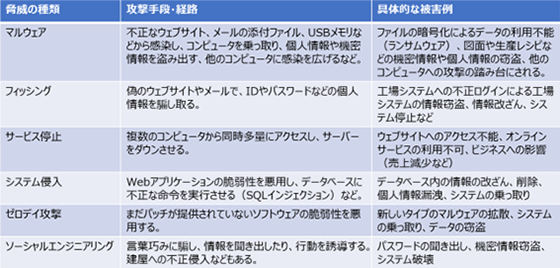

「今すぐ実践できる工場セキュリティハンドブック サイバー対応IT-BCP編 第1.0版」の図2-1 [1]では、工場のサイバーインシデントに係る主な意図的脅威として次の6つが挙げられています。

[1]では、工場のサイバーインシデントに係る主な意図的脅威として次の6つが挙げられています。

※「今すぐ実践できる工場セキュリティハンドブック サイバー対応IT-BCP編 第1.0版」

[1]の図2-1引用

[1]の図2-1引用これらの脅威は業種/業態や被害対象システムにより差は出るものの、前述の<工場で重視される5つの価値>すべてに悪影響を及ぼす可能性が高いと考えられます。

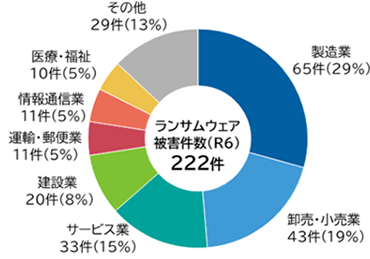

製造業に対するサイバー攻撃の現状

※経済産業省 「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン Appendix【工場セキュリティの重要性と始め方】」

[3] 図2-2引用

[3] 図2-2引用工場が脅威から防御することは難しい?

では、一番被害件数が多い製造業において、どのような対策が必要でしょうか。

米国国立標準技術研究所(NIST: National Institute of Standards and Technology)の発行するサイバーセキュリティフレームワーク(CSF:Cybersecurity Framework) 2.0 [4]より、サイバーセキュリティ対策は大きく6つの対策に分けられています。

[4]より、サイバーセキュリティ対策は大きく6つの対策に分けられています。

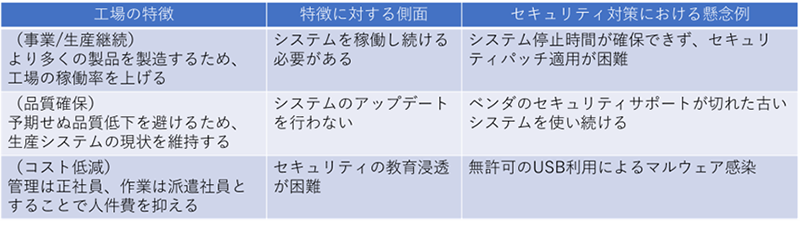

単純に考えれば、完璧な「防御」が実現できると、その後の「検知」、「対応」、「復旧」は不要となります。ですが、オフィスであろうと工場であろうと、そうはいきません。

更に、オフィスと違い、工場では一般的に下記の特徴があり、結果としてサイバー攻撃に対する「防御」が、オフィスにおけるITシステムの「防御」よりも困難となる可能性があると考えられます。

そのため、いざ攻撃を受けてしまった後の「対応」、「復旧」についてもしっかりと備える必要があり、「対応」と「復旧」の具体的手段となるサイバーBCPが必要となってきます。

NECにおける工場セキュリティ

NECでは、セキュア開発(製品セキュリティ)とセキュア生産(工場セキュリティ)の2本柱でセキュリティを強化しています。セキュア生産においては、「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」に基づく第三者評価結果を継続的改善に活用しています。また、サイバーBCP訓練を行い、事故対応の高度化を図っております。 [5]その一部をご紹介します。

[5]その一部をご紹介します。

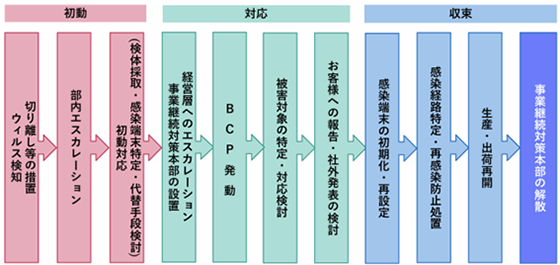

NECでは「初動」「対応」「収束」の3つ観点で行うべきことを具体的に定め、文書化しています。各種報告先については、具体的にどこの・どの役職の・誰に・どのような手段で連絡を取るか、連絡が取れない場合はどうするかといった詳細まで定めておくことで、万が一インシデントが発生しても迅速な対応が行えるよう備えています。

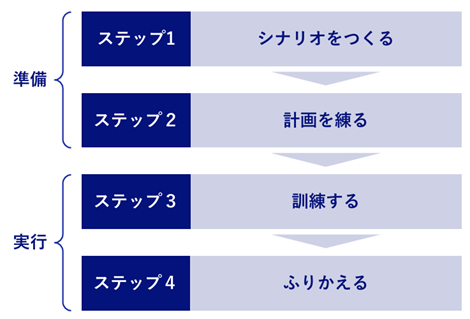

また、定めた対応内容について、形骸化防止と実効性担保のため、訓練を行っております。訓練では、より現実味を帯びたものとなるよう、シナリオを事前に作成し、シナリオによって付与された状況に応じて進行します。もちろん、訓練後の振り返りを行い、その内容をサイバーBCPの計画書へフィードバックします。

このように、サイバーBCP訓練の実施とフィードバックを毎年繰り返すことで、万が一のインシデント発生時も迅速な対応が行える状態を保ち、サイバー攻撃に備えています。

まとめ

本ブログでは工場におけるサイバーBCPの必要性について考察するとともに、NECの工場におけるサイバーBCPについてご紹介しました。本ブログが工場におけるサイバーBCP検討のきっかけや、検討におけるご参考となり、「安全」「安心」な社会に寄与することを願っています。

参考文献

- [1]JNSA 今すぐ実践できる工場セキュリティハンドブック サイバー対応 IT-BCP編 第1.0版

https://www.jnsa.org/result/west/smb/data/2025-01.pdf

https://www.jnsa.org/result/west/smb/data/2025-01.pdf - [2]経済産業省 工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン 概要資料

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_gaiyou.pdf

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_gaiyou.pdf - [3]経済産業省 工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン Appendix【工場セキュリティの重要性と始め方】

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_appendix02.pdf

https://www.meti.go.jp/policy/netsecurity/wg1/factorysystems_guideline_appendix02.pdf - [4]IPA The NIST Cybersecurity Framework (CSF) 2.0

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/begoj9000000d400.pdf

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/begoj9000000d400.pdf - [5]IPA 第27回コラボレーション・プラットフォーム_講演・パネルディスカッション資料 P63~102「何してる?工場セキュリティ対策」

https://www.ipa.go.jp/security/seminar/ssf7ph00000081a1-att/27collapla_presentation.pdf

https://www.ipa.go.jp/security/seminar/ssf7ph00000081a1-att/27collapla_presentation.pdf

執筆者プロフィール

浅原 洋(あさはら よう)

担当領域:セキュリティ実装技術

専門分野:セキュリティ実装技術

システムの提案支援やソフトウェア開発のプロジェクトマネジメント業務を経験後、サイバーセキュリティに興味を持ち、現在はNECのセキュリティ提案・実装推進に従事。CISSP、情報処理安全確保支援士(RISS)、PMPを保持。堅牢化コンテスト「Hardening 2024 Convolutions」にてLAC賞。

執筆者の他の記事を読む

アクセスランキング