Japan

サイト内の現在位置

ネットワークスキャン・セキュリティ評価ツール「NetScan Pro」のご紹介

NECセキュリティブログ2025年5月23日

NECサイバーセキュリティ技術統括部 セキュリティ技術センターの谷口です。

今回のブログでは、ネットワークスキャン・セキュリティ評価ツールである「NetScan Pro」 [1]を使ってみましたのでご紹介いたします。

[1]を使ってみましたのでご紹介いたします。

- 注意:本ブログの情報は、自身が管理している環境下にのみ使用するようにしてください。

目次

NetScan Proとは

「NetScan Pro」はNiladri Chatterjee氏が作成したBashベースのネットワークスキャンおよびセキュリティ評価ツールです。2025年4月にリリースされました。このツールの特徴はスキャンツールであるNmap [2]をコアスキャンエンジンとしてUIや出力結果の視覚面を強化している点となっています。

[2]をコアスキャンエンジンとしてUIや出力結果の視覚面を強化している点となっています。

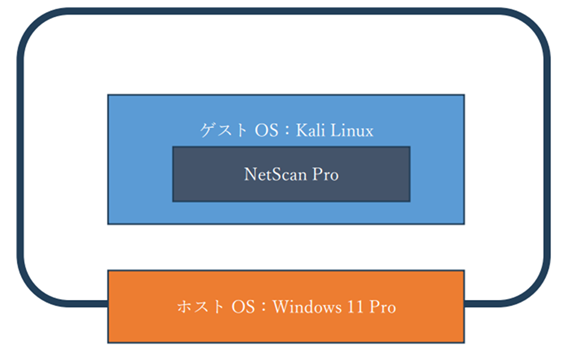

使用環境

次の環境を使用しました。

- ゲストOS:Kali Linux2023.2

- VMware Workstation 17 Player

- メモリ:16GB

- CPU:4コアプロセッサコア

- IPアドレス:192.168.85.128

- NetScan Pro バージョン:v2.0

- ホストOS:Windows 11 Pro バージョン:24H2

- スキャン対象:Hack The Box

[3]のRetiredマシン「Lame」

[3]のRetiredマシン「Lame」

環境構成図は(図1)の通りです。

NetScan Proインストール

クイックインストールと(依存パッケージの)手動インストールする方法の2つパターンがあります。

クイックインストール

# Gitリポジトリをクローン

git clone https://github.com/niladri-1/NetScan-Pro.git

cd NetScan-Pro

# 実行権限の付与

chmod +x install.sh

#依存パッケージも含め自動インストール

sudo ./install.sh

# NetScan Proの起動

sudo ./network_scan.sh

(依存パッケージの)手動インストール

# Gitリポジトリをクローン

git clone https://github.com/niladri-1/NetScan-Pro.git

cd NetScan-Pro

#依存パッケージ手動インストール

sudo apt-get install -y nmap traceroute figlet lolcat cowsay toilet nmcli iwlist iwconfig

# 実行権限の付与

chmod +x network_scan.sh

# NetScan Proの起動

sudo ./network_scan.sh

各依存パッケージの目的は以下の通りです。

- nmap:コアスキャンエンジン

- traceroute:ネットワークパス解析

- figlet、lolcat、toilet:ターミナルのUI強化

- nmcli、iwlist、iwconfig:ワイヤレスネットワークツール

NetScan Pro使用方法

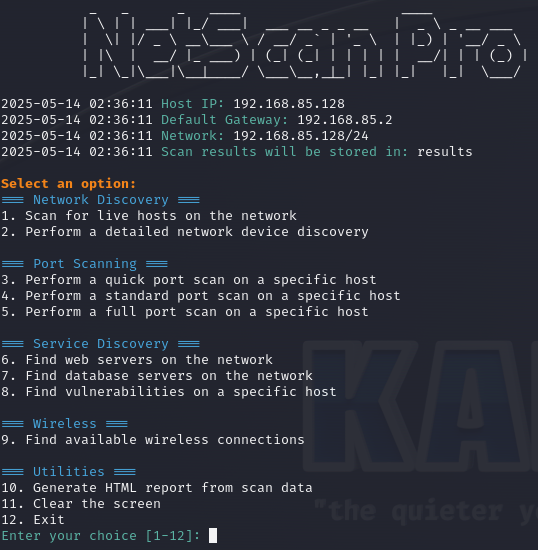

インストールが完了し、NetScan Proを起動すると図2のように表示されます。

12個のオプションが用意されており、希望するオプション番号を入力し必要に応じて対象のIPアドレスやポート番号なども入力して実行します。

各オプションの機能については以下の通りです。

===ネットワーク探索===

- 1.Scan for live hosts on the network

⇒ネットワーク上の稼働ホストをスキャンします。 - 2.Perform a detaied network device discovery

⇒ネットワーク機器を詳細に探索します。

===ポートスキャン===

- 3.Perform a quick port scan on a specific host

⇒特定ホストに対してクイックポートスキャンを実行します。 - 4.Perform a standard port scan on a specific host

⇒特定ホストに対して標準のポートスキャンを実行します。 - 5.Perform a full port scan on a specific host

⇒特定ホストに対してフルポートスキャンを実行します。

===サービス探索===

- 6.Find web servers on the network

⇒ネットワーク上のwebサーバーを検出します。 - 7.Find database servers on the network

⇒ネットワーク上のデータベースサーバを検出します。 - 8.Find vulnerabilities on a specific host

⇒特定ホストの脆弱性を検出します。

===ワイヤレス===

- 9.Find available wireless connections

⇒利用可能なワイヤレス接続を検出します。

====ユーティリティ===

- 10.Generate HTML report from scan data

⇒スキャンデータからHTML形式のレポートを出力します。 - 11.Clear the screen

⇒画面を一度クリアします。 - 12.Exit

⇒終了します。

NetScan Pro使用例

ツールに付属のREADMEを参照すると、一般的な使用例として以下が挙げられています。

- ①クイックネットワーク監査

オプション1.(稼働ホストのスキャン)⇒オプション6.(webサーバーの検出) - ②詳細なホスト分析

オプション4.(標準のポートスキャン)⇒オプション8.(脆弱性をスキャン) - ③完全なセキュリティ評価

オプション1.(稼働ホストのスキャン)⇒オプション2.(ネットワーク機器の検出)⇒オプション5.(フルポートスキャン)⇒オプション8.(脆弱性をスキャン)⇒オプション10.(レポートの生成)

今回は③の完全なセキュリティ評価を実施して、レポートの生成まで試してみようと思います。

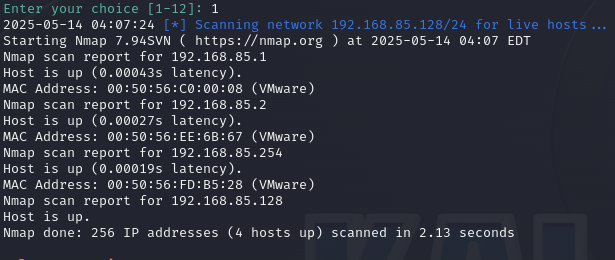

オプション1.(稼働ホストのスキャン)

オプション番号の選択後すぐにスキャンが始まり、実行マシン上で稼働しているホストのスキャン結果一覧が図3のように表示され4個のホストが検出されました。256個のIPアドレスに対して約2秒でスキャンが完了しています。

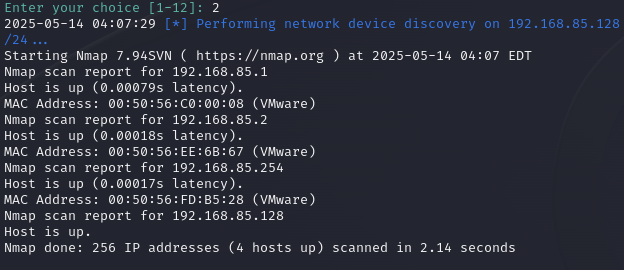

オプション2.(ネットワーク機器の検出)

こちらもオプション1と同様の結果で図4のように表示されました。

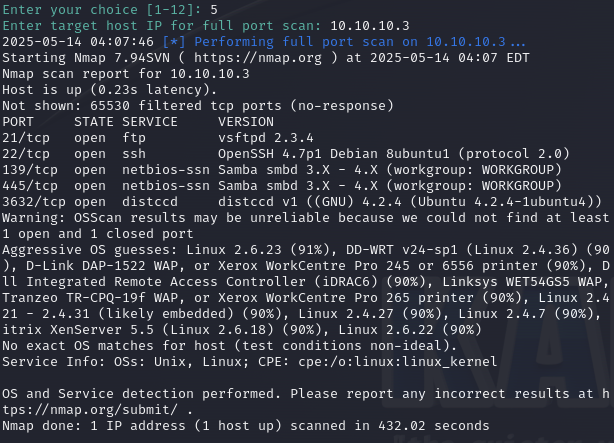

オプション5.(フルポートスキャン)

本オプションのポートスキャンでは、自身の実行マシンを対象にしても特に検出されないと思った為、意図的に脆弱な状態として提供されているHack The BoxのRetiredマシン「Lame」を対象としました。

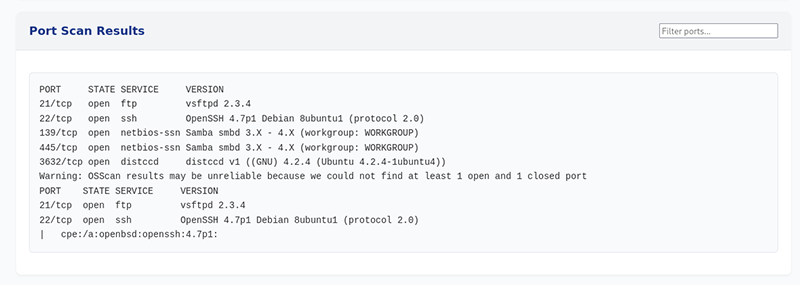

オプション番号選択後に対象のIPアドレスを求められるので、「Lame」のIPアドレス:10.10.10.3を入力し、実行した結果が図5になります。

このマシンで検出が期待されるポートである21/tcp、22/tcp、139/tcp、445/tcp、3632/tcpが表示されました。検出までにかかった時間は約7分12秒でした。

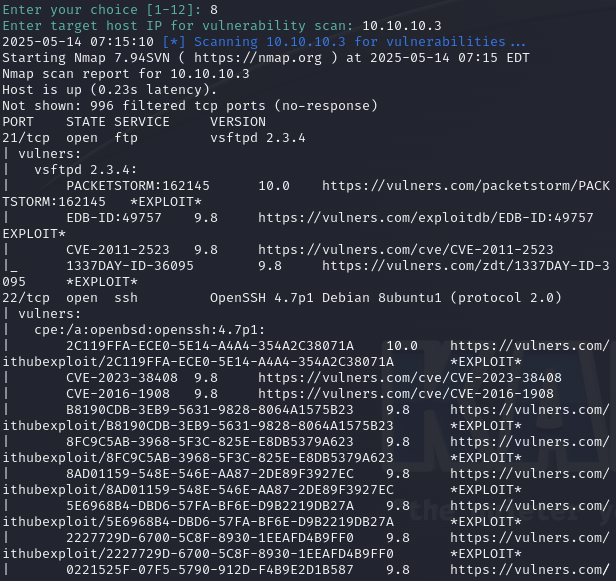

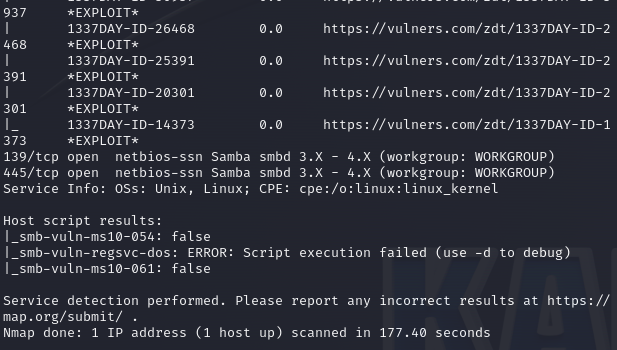

オプション8.(脆弱性をスキャン)

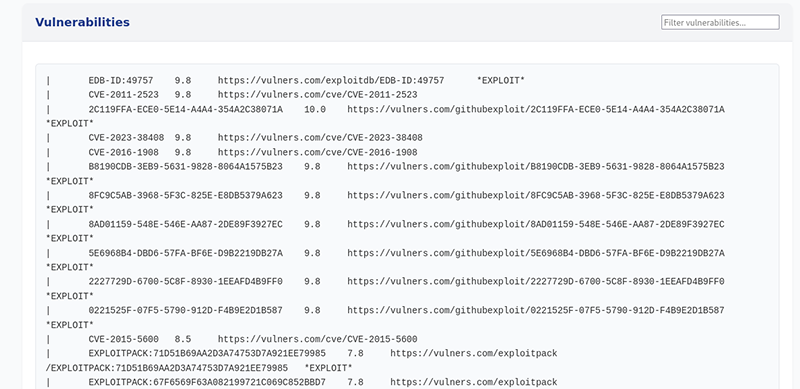

こちらの脆弱性スキャンもオプション5.と同様に「Lame」のIPアドレスを指定し、実行した結果が図6、図7になります。検出結果を確認するとポート別に数多くの脆弱性が検出されていました。実際に攻撃が可能なのかは別途調査する必要がありそうです。検出までにかかった時間は約2分57秒でした。

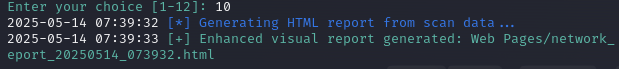

オプション10.(レポートの生成)

最後に今までの実行結果をHTML形式のレポートに出力します。出力されると画面に出力場所とファイル名が図8のように表示されます。

レポートの詳細

出力されたレポートを確認します。

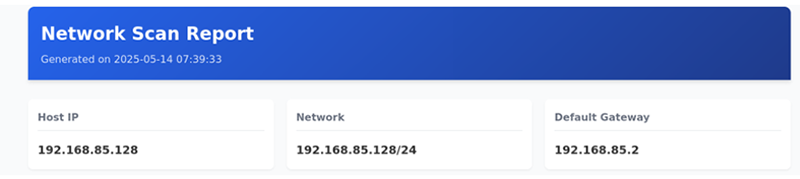

図9がレポートのトップ画面になります。レポートの出力時刻、スキャン実行マシンのホストIP、ネットワークアドレス、Default Gatewayの情報が記載されています。

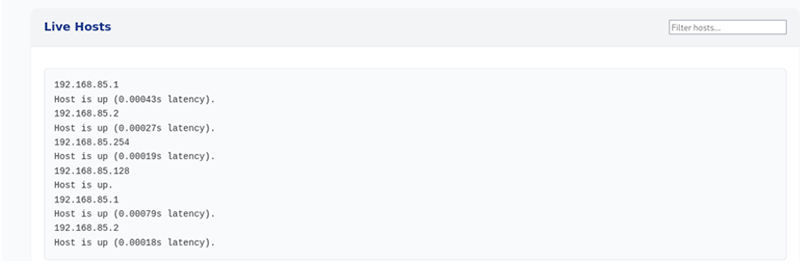

図10は稼働ホストのスキャン結果となり、オプション1.の実行結果と紐づいています。

図11はポートスキャン結果となり、オプション5.の実行結果と紐づいています。

図12は脆弱性スキャン結果となり、オプション8.の実行結果と紐づいています。

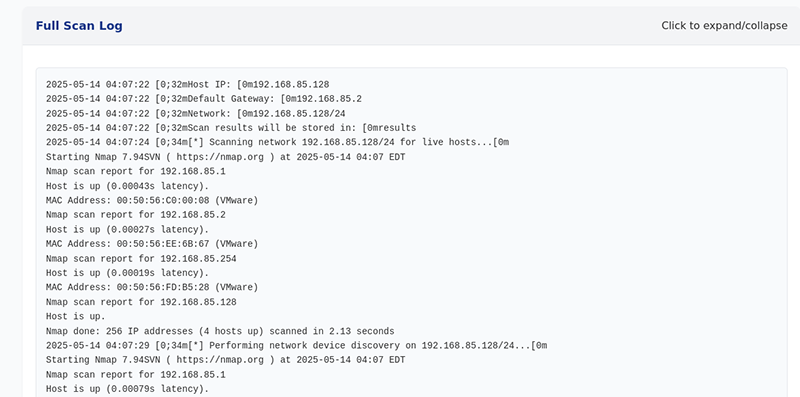

図13がフルスキャンログとなり、レポート出力までに実行したシェル画面の履歴が記載されていました。順番も問題なく、オプション1⇒2⇒5⇒8となっています。

詳細な実行結果やログを確認したい場合はこちらを参照すると良さそうです。

所感

まず製作者のNiladri Chatterjee氏もアピールしている通り、UIデザインがユーザーに対してフレンドリーだと感じました。オプション番号を選択してIPアドレスやポート番号を入力するという直感的な操作が可能で、Nmapのようにコマンドラインを使い慣れていない方でも扱いやすく、セキュリティ評価を実施しやすいと思いました。また、レポートについても標準でHTML形式に出力可能で、モダンなデザイン、視覚的に情報が整理されている点からNmapで出力可能なレポートに比べて理解しやすかったです。

簡易的にネットワークスキャン、セキュリティ評価する際にはとても便利なツールだと感じました。

参考文献

- [1]NetScan-Pro

https://github.com/niladri-1/NetScan-Pro

https://github.com/niladri-1/NetScan-Pro - [2]

- [3]Hack The Box

https://www.hackthebox.com/

https://www.hackthebox.com/

執筆者プロフィール

谷口 太郎(たにぐち たろう)

セキュリティ技術センター 実装技術アーキテクチャチーム

主にリスクアセスメントやクラウドセキュリティなどを担当し、NECグループのセキュア開発・運用を推進。

執筆者の他の記事を読む

アクセスランキング