Japan

サイト内の現在位置

Red Team Ops:Cobalt Strikeを用いたレッドチーム演習のトレーニングと資格

NECセキュリティブログ2024年12月6日

目次

1. 注意点

本ブログは、筆者がトレーニングと試験を受けた2024年当時の情報をもとに執筆しています。本ブログ執筆以降にトレーニングコンテンツや試験ルールの改定があった場合には、ブログの内容との間に差異が生じる可能性がある点をご了承ください。

2. Red Team Opsとは

Red Team Opsとは、Zero-Point Security社が提供するサイバーセキュリティに関するオンライントレーニングです。このトレーニングを通じて、レッドチーム演習の計画から考え方、使用するツールやテクニックついて学習することができます。

本トレーニングの大きな特徴は以下の3つです。

-

Cobalt Strikeを使用したトレーニング

本トレーニングでは、攻撃者のシミュレーションやレッドチーム演習に用いられるFortra社のCobalt Strike 4というソフトウェアを使用します。

4というソフトウェアを使用します。

Cobalt Strikeは不正にコピーされサイバー攻撃に悪用されていたという事例 5もあります。実際の攻撃者の手法をトレーニングから学ぶことができるため、レッドチーム演習のスキル習得に有効であると考えます。

5もあります。実際の攻撃者の手法をトレーニングから学ぶことができるため、レッドチーム演習のスキル習得に有効であると考えます。

またこのソフトウェアは有償のツールであり、通常は購入しない限り触れる機会は少ないと思われます。トレーニングの中で実際に手を動かしてCobalt Strikeの検証を行える良い機会にもなると考えます。 -

トレーニング環境の準備が不要

本トレーニングに必要なサーバーやソフトウェアなどは全て準備されており、自身の端末からGuacamoleインターフェイス経由(ブラウザによる画面転送)でどこからでも環境にアクセスすることができます。 -

セルフスタディ形式のオンライントレーニング

本トレーニングは、教材を読みながらトレーニング環境で手を動かして学ぶセルフスタディ形式で提供されます。そのため自身のペースと好きなタイミングで学習を進めることができます。

3. 受講・受検のきっかけ

筆者はペネトレーションテストの資格の一つであるOSCP(OffSec Certified Professional) 6を習得しており、その後の学習としてレッドチーム演習とCobalt Strikeに興味を持っていました。そのための基礎知識やスキル習得を目的に、本トレーニングの受講と資格の取得を目指しました。

6を習得しており、その後の学習としてレッドチーム演習とCobalt Strikeに興味を持っていました。そのための基礎知識やスキル習得を目的に、本トレーニングの受講と資格の取得を目指しました。

- ※OSCPについては筆者の過去のNECセキュリティブログである

「OSCP合格体験記:ペネトレーションテストの国際的認定資格へのチャレンジ」を参照

「OSCP合格体験記:ペネトレーションテストの国際的認定資格へのチャレンジ」を参照

4. トレーニング

4.1 購入プラン

購入プランは下記表 1の通りです。Courseには試験1回の受検権利が含まれています。

ラボの期間を超過したり稼働時間を全て消費したりした場合は、Lab Extensionsを追加購入することで延長が可能です。

Course onlyを購入した場合、ラボを使用するにはLab Extensionsの購入が必要なため注意が必要です。

| Price Options | 価格 | 価格 (1£ = 194円換算) |

ラボの稼働時間 |

| Course only | £365 | 70,810円 | ― |

| Course + 30 Days Lab | £405 | 78,570円 | 40時間 |

| Course + 60 Days Lab | £445 | 86,330円 | 80時間 |

| Course + 90 Days Lab | £485 | 94,090円 | 120時間 |

なお、資格試験であるRed Team Ops with Exams単体を£99(表 1と同レート換算で19,206円)で購入することができます 3。

3。

4.2 カリキュラム

本トレーニングのカリキュラムは下記表 2の通りです。

Webページで閲覧する形式の教材となっており、どの章まで学習を完了したのか進捗を管理できるようになっています。

現時点では一度トレーニングを購入すれば教材の閲覧期限はないため、トレーニング完了後や試験合格後も復習が可能です。

| No. | カリキュラム | 筆者による日本語訳 |

| 1 | Getting Started | はじめに |

| 2 | Command & Control | コマンド&コントロール |

| 3 | External Reconnaissance | 外部偵察 |

| 4 | Initial Compromise | 初期侵害 |

| 5 | Host Reconnaissance | ホストの偵察 |

| 6 | Host Persistence | ホストへの永続化 |

| 7 | Host Privilege Escalation | ホスト内での権限昇格 |

| 8 | Host Persistence (Reprised) | ホストへの永続化(再掲) |

| 9 | Credential Theft | 資格情報の窃取 |

| 10 | Password Cracking Tips & Tricks | パスワードクラッキングのヒントとコツ |

| 11 | Domain Reconnaissance | ドメイン偵察 |

| 12 | User Impersonation | ユーザーのなりすまし |

| 13 | Lateral Movement | 横展開 |

| 14 | Session Passing | セッションパッシング |

| 15 | Data Protection API | データ保護API |

| 16 | Kerberos | ケルベロス |

| 17 | Pivoting | ピボット |

| 18 | Active Directory Certificate Services | Active Directory 証明書サービス |

| 19 | Group Policy | グループポリシー |

| 20 | MS SQL Servers | MS SQLサーバー |

| 21 | Microsoft Configuration Manager | Microsoft Configuration Manager |

| 22 | Domain Dominance | ドメインの掌握 |

| 23 | Forest & Domain Trusts | フォレストとドメインの信頼 |

| 24 | Local Administrator Password Solution | ローカル管理者パスワードソリューション |

| 25 | Microsoft Defender Antivirus | Microsoft Defender ウイルス対策 |

| 26 | Application Whitelisting | アプリケーションのホワイトリスト |

| 27 | Data Hunting & Exfiltration | データのハンティングと流出 |

| 28 | Extending Cobalt Strike | Cobalt Strikeの拡張 |

| 29 | Exam Preparation | 試験準備 |

4.3 ラボ環境

表 1でも示した通り、ラボを使用できる期間と稼働時間が決まっています。

ラボの起動と停止は自身で行う必要があり、ラボは使用しない時には停止しておかないと稼働時間がどんどんと消費されてしまうため注意が必要です。

ラボへは自身の端末からGuacamoleインターフェイス経由(ブラウザによる画面転送)でアクセスすることができます。

また、ラボはクローズドな環境であるためVPN等を使用して直接アクセスすることはできません。

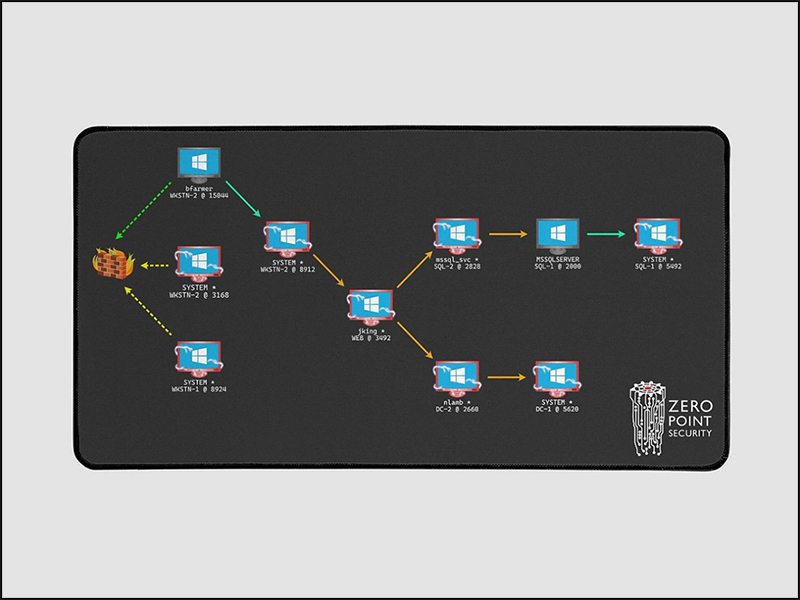

ラボの中ではCobalt Strikeやオープンソースのツールを組み合わせながら、WindowsのActive Directory環境における初期侵害、複数ドメインの掌握、データの探索・流出などの手法について、攻撃ライフサイクルに沿って学ぶことができます。また、最終的にはWindows Defender、AMSI、AppLockerなどの防御機構に対する回避手法も学べるため、より実践的なレッドチーム演習のスキルを習得することができます。

また、ラボのサーバーの構成図をプリントしたデスクマットが販売されて 7おり、この図の通り複数のサーバーやドメインに対して侵害を進めていく内容になっています。

7おり、この図の通り複数のサーバーやドメインに対して侵害を進めていく内容になっています。

4.4 Discord

トレーニングを購入するとZero-Point Security社の運営するDiscordに参加することができます。このDiscordでは、ラボの中で発生したエラーや学習を進める上で分からない箇所などについて、受講者同士やトレーニング製作者本人によるディスカッションが行われています。

筆者も学習を進めている最中に分からないことがありましたが、Discordの過去のディスカッションを調べながらトラブルシューティングを行うことでトレーニングを完了させることができました。

5. 試験

5.1 試験概要

試験概要については下記表 3の通りです。

その他の詳細な情報については公式のページ(Red Team Ops Exam) 3を必ずご確認ください。

3を必ずご確認ください。

| 試験形式 | CTFスタイルの実技試験 ※レポート提出は無し ※試験官による監視も無し |

| 試験時間 | 最大48時間のラボ稼働時間 ※試験期間4日間内でラボを自由に起動・停止可能 |

| 試験環境 | Guacamoleインターフェイス経由 (ブラウザによる画面転送) ※VPNは使用不可 |

| 満点 | 8 flags ※1マシンにつき1 flag |

| 合格基準 | 6 flags以上(75%以上) |

5.2 試験準備

まずは表 2の教材を読みながらラボを1周し、その後はWindows Defenderを有効にしたラボで2週目に取り組みました。

教材の中で学んだことが試験で必要になった場合に再現できるよう、Cobalt Strikeの使用方法やActive Directory環境に対する攻撃手法を中心に手元でメモを作成しながら学習を進めていました。

特に表 2の「No.25 Microsoft Defender Antivirus」の章については、筆者としても初めて学ぶ内容であったことと、試験開始までにCobalt Strikeの設定の作り込みや防御機構の回避を確実に実施できるようにする必要があったため、時間をかけて準備をしました。

5.3 試験本番・結果

試験内容の詳細は公開ができないため割愛しますが、基本的にはラボで学んだことが忠実に出題されているような印象でした。

筆者の場合は、試験開始から約12時間以内には6flagsを取得し余裕をもって合格基準に到達することができました。試験終了まで時間が余っていたため一度ラボを停止し、休憩を挟んで体力の回復と頭のリフレッシュをしました。その後、再度試験に取り組むことで残りの2flagsも取得し、最終的には満点で合格することができました。

合格基準に到達してから数時間後には、試験に合格したことを通知するメール(図 3)を受信しバッジと合格証書(図 1)が発行されました。

6. 最後に

脆弱性診断やペネトレーションテストに関する他のトレーニングや資格と比較してRed Team Opsでは、WindowsのActive Directory環境におけるPost-Exploitの手法について、C2フレームワークであるCobalt Strikeを活用しながら学ぶことに特化していると感じました。

またCobalt Strikeは豊富な機能や利便性の良さに加え、トレーニングで扱ったような防御機構の回避も行うことができたため便利なツールであることを実感できました。

今回紹介したコースの発展編としてRed Team Ops II 8というトレーニングと、Red Team Lead

8というトレーニングと、Red Team Lead 9という資格が同社より提供されています。

9という資格が同社より提供されています。

このコースではOPSECな戦術やアンチウイルス・EDRなどの防御機構の回避技術に関して、更に高度な手法を学ぶことができます。実務でも高度なペネトレーションテスト・レッドチーム演習のサービスを提供できるよう、今後はこちらのトレーニングと資格試験にも取り組みたいと考えています。

本ブログでは、Red Team Opsというトレーニング、およびそれに対応した資格試験について紹介しました。レッドチーム演習やCobalt Strikeの使用方法について基礎から学ぶことができるため、これらの技術に興味のある方はぜひ目指してみてはいかがでしょうか。

7. 参考文献

- 1Zero-Point Security

https://training.zeropointsecurity.co.uk/

https://training.zeropointsecurity.co.uk/ - 2

- 3Red Team Ops Exam

https://training.zeropointsecurity.co.uk/pages/red-team-ops-exam

https://training.zeropointsecurity.co.uk/pages/red-team-ops-exam - 4Cobalt Strike | Adversary Simulation and Red Team Operations

https://www.cobaltstrike.com/

https://www.cobaltstrike.com/ - 5【セキュリティ ニュース】「Cobalt Strike」不正利用対策で国際作戦 - 攻撃元IPアドレスを封鎖:Security NEXT

https://www.security-next.com/159268

https://www.security-next.com/159268 - 6PEN-200: Penetration Testing Certification with Kali Linux | OffSec

https://www.offsec.com/courses/pen-200/

https://www.offsec.com/courses/pen-200/ - 7RTO Lab Desk Mat | Zero-Point Security

https://merch.zeropointsecurity.co.uk/en-jpy/products/rto-lab-desk-mat

https://merch.zeropointsecurity.co.uk/en-jpy/products/rto-lab-desk-mat - 8

- 9Red Team Ops II Exam

https://training.zeropointsecurity.co.uk/pages/red-team-ops-ii-exam

https://training.zeropointsecurity.co.uk/pages/red-team-ops-ii-exam

執筆者プロフィール

鈴木 雅也(すずき まさや)

セキュリティ技術センター リスクハンティング・システムグループ

IT基盤の構築や運用、脆弱性診断などの経験を経てNECへ転職。

現在はペネトレーションテストや脆弱性診断、社内CTFの運営、セキュリティ検査に関する新規サービス・技術の開発に従事。

SEC560、SEC565のSANS Challenge Coinsを保持。

CISSP/CCSP/情報処理安全確保支援士/OSCP/GIAC GPEN, GCFE, GRTP, Advisory Board/Red Team Operator の資格を保持。

趣味はアルコールインジェクション。

執筆者の他の記事を読む

アクセスランキング

拡大する

拡大する