Japan

サイト内の現在位置

NECのセキュア開発の取り組み

NECセキュリティブログみなさん、こんにちは。NECサイバーセキュリティ戦略統括部の小林です。

今回のブログでは私たちが取り組んでいる”セキュア開発の取組み”についてご紹介します。

NECでは2000年代初頭から20年以上にわたりセキュア開発に取り組んできました。

本格的な取り組みのきっかけとなったのは、SQLインジェクション等のウェブサイトを標的としたサイバー攻撃が増加し、お客様がデータの漏洩などの被害に遭っていることに危機感を覚えた事でした。この頃から、出荷前のシステムに対し脆弱性診断を行い、検出された脆弱性の対策を施してから出荷する等のセキュア開発に全社的に取り組み始めました。

組織的な対応を進めるために、2010年代にはサイバーセキュリティ戦略本部という専門部門を発足し、本格的にセキュア開発に取り組み始めました。

そんなセキュア開発の取り組みの進化の過程や近年のトピックスについてご紹介します。

セキュリティベースラインの見直し

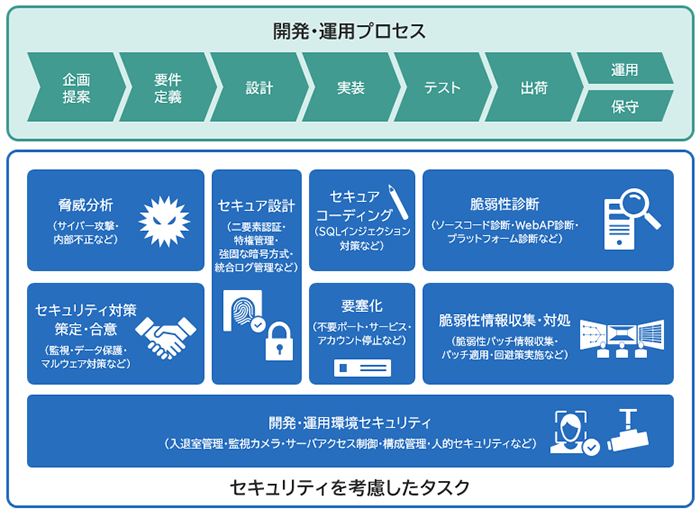

セキュア開発の取り組みでは、製品、システム、サービス(以下「製品等」)の企画・設計から運用までの各フェーズにおいて、セキュリティ対策の実装を確認するチェックリストを活用しています。このチェックリストはセキュア開発の取り組みが始まった当初は、チェック対象の製品等で取り扱われる情報資産の機密性のみにフォーカスして、セキュリティレベルを定め、実装するべき対策を絞り込んでいました。

ただし、この方法では稼働し続けること(=高可用性)が求められる一方で、取り扱う情報が公開情報のみ(=情報資産の機密性が低い)というシステムにおいては、セキュリティ対策が脆弱となるリスクがありました。また、2010年代後半になると、ランサムウェアやサービス妨害などサイバー攻撃の手法や攻撃対象も多様化してきました。それにともない機密性以外にも完全性や可用性も考慮する必要性が高まってきていました。

そこで、それまでのベースラインを見直し、機密性に加え、完全性、可用性の定義も加え、3要素から必要となるセキュリティ対策を抽出することによって、より多様なリスクに対応できるチェックリストに改訂しました。

セキュア開発体制・プロセスの強化

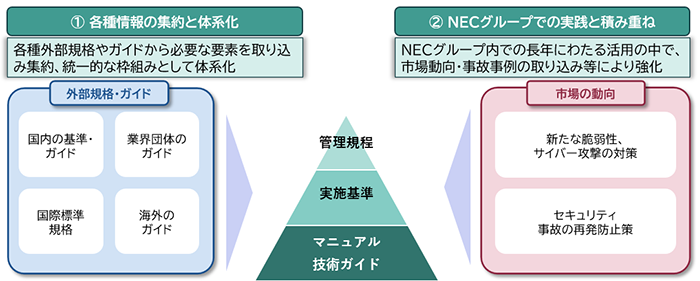

セキュア開発の取り組みとして、様々なシステムの設定ミス、システム不具合からのインシデント低減のため、セキュア開発・運用管理規程と呼ばれる規定を策定し、セキュア開発運用推進体制の整備を行い、全社展開を進めていました。

この規定について、昨今のサイバー攻撃の増加や、巧妙化などを鑑み、内容を大幅に見直し、名称もサイバーセキュリティ管理規程と改めました。

見直しの一つ目は、セキュリティ責任者の配置範囲の変更です。お客様に製品等を提供する事業部門にはセキュア開発について責任をもって推進する、セキュリティ責任者という担当者を配置していましたが、このセキュリティ責任者の配置範囲を拡大し、原則的に全部門にセキュリティ責任者を配置することで製品等を提供するだけでなく、様々な形でお客様とかかわりをもつすべての部門でセキュア開発を推進、意識した業務を遂行する体制を築きました。

見直しの二つ目は、開発プロセスの見直しです。具体的には、これまでセキュア開発の対象になる製品等はそれぞれの開発担当者が判断してきましたが、その方式では判断が属人的になり、本来セキュア開発の対象にするべき製品等が対象外と判断されてしまうリスクがありました。そこで新たな規定では、お客様向けに提供する全ての製品等がセキュア開発の対象であるという定義を導入。すべての製品等の開発において、セキュリティレベルの判定を行い、必要なセキュリティ実装を絞り込むというプロセスに変更しました。

まとめ

今回はNECのセキュア開発の取組みと題して、セキュア開発に関して近年取り組んできたことのトピックスの一部をご紹介しました。

現在は、この取り組みをグループ各社に拡げており、グループ各社においても同等の規程や体制・プロセスの整備を進めています。この取り組みを進めることによりNECグループにおける製品等のセキュリティ品質を高い水準で平準化していきたいと考えていますので、これからも引き続きご支援いただけますと幸いです。

執筆者プロフィール

小林 昌史(こばやし まさし)

セキュリティ技術センター 実装技術アーキテクチャグループ

インフラエンジニアを経て、セキュリティコンサルに従事。現在は、NECグループのセキュア開発・運用の推進を統括し、ポリシー策定、体制・プロセス整備をリード。リスクアセスメントやセキュリティ研修講師も努める。CISSP、情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング