Japan

サイト内の現在位置

Splunk Boss of the SOC参加レポート

NECセキュリティブログ2023年12月22日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの中島です。

2023年12月7日に開催されたSplunk Boss of the SOC v7に参加しました。本ブログでは、BOTSの概要や参加するにあたって取り組んだことについてお伝えします。

Boss of the SOC とは

Boss of the SOC(以降、BOTS)とは、Splunkの製品を用いてセキュリティインシデントの調査を行う大会です。セキュリティアナリストの立場で様々なログを解析するブルーチーム寄りのCTF形式になっており、チームは2~4名で自由に組んで参加することができます。今回は45チームと多くの方が参加されていました。日本では2017年に始まり、今回で7回目の開催でした。

事前準備

私はリスクハンティンググループのメンバー4名でチームを組んで参加しました。私含め3人がBOTS初参加、1人が2回目というメンバーです。普段自分たちのチームではSplunkに触れることは少なく、あまり操作に慣れていないメンバーだったので、事前に勉強会や作戦について準備して臨みました。

勉強会

リスクハンティンググループにはBOTSに参加して何度も優勝されている先輩がいます。今までの取り組みからの知見やアドバイスをいただいて各自勉強をしたうえで、約3週間前から持ち回りで勉強会を実施しました。公開されているBOTSの過去問に取り組んだり、TryHackMe  [1]という学習プラットフォームで勉強した内容を持ち寄り、writeupを共有しました。メンバーによってSPL(Splunkのサーチ言語)の書き方や問題へのアプローチも異なるため、SPLコマンドの使い方や各メンバーの観点を知ることができ、勉強になりました。

[1]という学習プラットフォームで勉強した内容を持ち寄り、writeupを共有しました。メンバーによってSPL(Splunkのサーチ言語)の書き方や問題へのアプローチも異なるため、SPLコマンドの使い方や各メンバーの観点を知ることができ、勉強になりました。

作戦立て

競技時間が4時間とかなりタイトだったため、事前に方針をたてて臨みました。得意領域を踏まえ、当日は1シナリオに対して2人をアサインし、進める方針としました。また、事前にシナリオの概要が提示されたので、その情報をもとに使いそうなコマンドや関連しそうな情報を整理して臨みました。BOTSの問題は前後関係があるものが多く、前半で調べたことを手掛かりに後半の問題を解くこともあることが分かっていたので、問題が解けたら手がかりと解答をDiscordで共有することで作戦をたてました。

競技振り返り

競技内容

問題の詳細に触れることは控えますが、5つのシナリオが用意されていました。

シナリオによっては有償製品を用いて取り組む問題もありますが、前半の問題は誘導がかなり丁寧であったため、初めて製品を触る人でも取り組めるような問題も多かったです。また、シナリオには難易度の設定がありますが、どのシナリオも最初の方の問題は初心者でも取り組みやすい問題に感じました。

競技設計

問題のポイントは1問50pt程度から1500ptと難易度に応じて幅広く設定されていました。また、基本的なポイントの他に、早く解けば解くほどタイムボーナスが入るようになっていました。ボーナスの割合はかなり大きいため、高得点を取るためにはできる限り早く問題を解くことが重要です。ただし、競技開始から一定時間が経つとヒントが自動で開示されるようになっているため、すぐに解けない問題は後回しにし、競技途中で開示されたヒントを参考にチャレンジをすることもできました。

競技結果

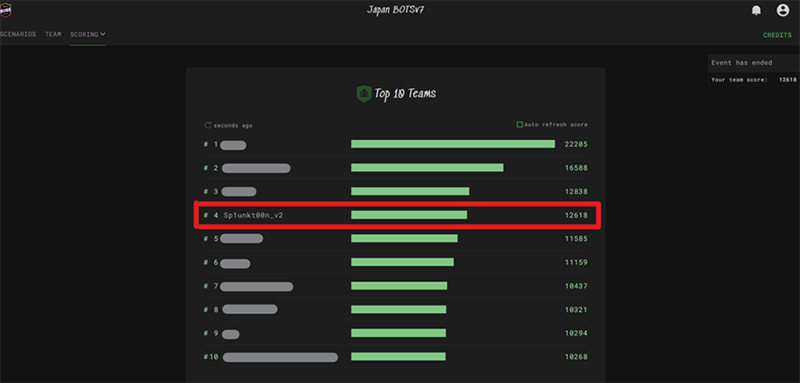

結果として、私たちのチームは45チーム中4位という結果でした。3位とは約200点差であと1問程度解けたら…と悔しい思いもしました。初めて参加したものの多くの問題に取り組むことができ、また、1000ptの高得点問題を解くこともでき、楽しかったです。1位はグループの先輩たちが参加しているチームで、かなりの高得点を取っていました。

所感

問題に取り組むにあたっては、当然複数のソースのログを組み合わせてみていく必要があります。触れたことのない製品のログもあり、まずどのような製品のログでどのような情報が含まれているかを調べるところから始めたため、Splunkでのサーチを行うまでに時間がかかる問題もありました。また、ログから得た情報を公開情報に照らして手がかりを得るOSINTを用いる問題もあり、Splunkに閉じず、様々な情報を組み合わせて柔軟に考える力が必要だと感じました。

また、1シナリオ2人で取り組んで分からないところは補い合い、難易度の高いシナリオは後回しにするという形で進めましたが、問題の前後関係やタイムボーナスを考慮すると、結果的には、1シナリオ1人で担当するほうが効率的でよかったかなと考えています。

解説会・交流会

解説では、侵害経路の解析を行うための洗練されたSPLが紹介されました。解析のとっかかり(コツ)についてSplunkのエンジニアの方とお話をすると、「手がかりから幅広くキーワードで検索をしてざっと絞りこんで眺めることから始めるときもある」とおっしゃっていました。より詳細に調査をすべきポイントを判断できるようになるために、経験を重ねたいと思います。

まとめ

次回はぜひ表彰される順位に食い込みたいです。

BOTSに使用されるプラットフォームであるBOSSポータル  [2]には、自習できるコンテンツが用意されており、かなり充実していましたが、事前準備では取り組むことができなかったため、年末年始で取り組んで来年のBOTSに備えていきたいと思います。

[2]には、自習できるコンテンツが用意されており、かなり充実していましたが、事前準備では取り組むことができなかったため、年末年始で取り組んで来年のBOTSに備えていきたいと思います。

参考資料

- [1]TryHackMe

https://tryhackme.com/

https://tryhackme.com/ - [2]Splunk Boss of the SOC

https://bots.splunk.com/login?redirect=/

https://bots.splunk.com/login?redirect=/

執筆者プロフィール

中島 春香(なかしま はるか)

セキュリティ技術センター リスクハンティングチーム

ペネトレーションテスト、脆弱性診断を通じたセキュア開発支援、社内CTF運営に従事。

CISSP Associate、GCPN、認定Webアプリケーション脆弱性診断士を保持。

CTF for GIRLS副代表として主にWeb分野の問題作成やワークショップ企画設計を担当。「Hardening II SU」 MVV(Most Valuable vendor)賞受賞。

執筆者の他の記事を読む

アクセスランキング