Japan

サイト内の現在位置

CRYPTREC暗号リストの改定について

NECセキュリティブログ2023年9月15日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの宮口、吉田です。

本ブログでは、2023年3月に改定された「電子政府における調達のために参照すべき暗号のリスト(CRYPTREC暗号リスト)」について取り上げます。

1 はじめに

サイバーセキュリティを考える上で、データの機密性を担保するために暗号化は重要な要素の一つとなっております。

ひとくちに暗号化といってもその技術には様々なものがありますが、中には暗号アルゴリズムの脆弱性が発見されているものやハードウェアの処理性能の向上により暗号の解読が容易になったといった理由から、現在では十分な安全性が担保できない(危殆化している)ものも存在しています。 [1]

[1]

そのため、暗号化を検討する際には闇雲に暗号化するだけでなく、システムの要件や保護すべき情報の内容等にあわせて、安全性が十分と判断できる暗号技術を選定・利用する必要があります。

2 CRYPTREC暗号リストについて

2.1 CRYPTRECとは

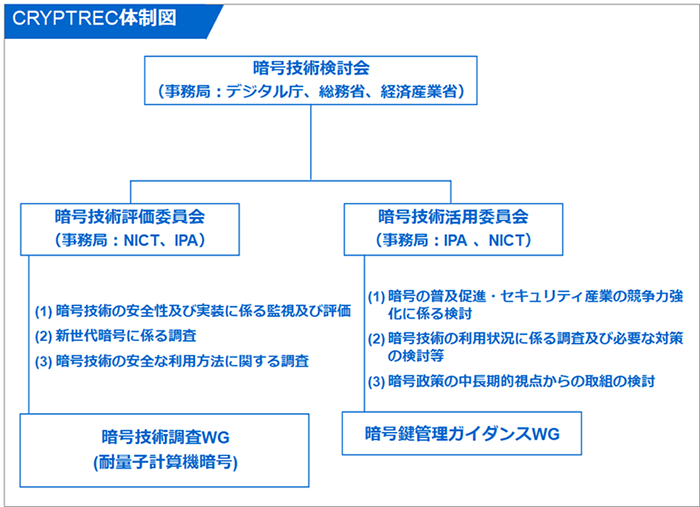

CRYPTRECは、電子政府推奨暗号の安全性を評価・監視し、暗号技術の適切な実装法・運用法を調査・検討するプロジェクトである「Cryptography Research and Evaluation Committees」の略称です  [2]。CRYPTRECに参加しているのは、デジタル庁(2021年より参画)や総務省、経済産業省といった公的機関、大学教授やITベンダなどセキュリティ関係の企業の有識者の方等で、プロジェクト体制の概要は下記の図のようになっています。

[2]。CRYPTRECに参加しているのは、デジタル庁(2021年より参画)や総務省、経済産業省といった公的機関、大学教授やITベンダなどセキュリティ関係の企業の有識者の方等で、プロジェクト体制の概要は下記の図のようになっています。

[3]より引用)

[3]より引用)2.2 CRYPTREC暗号リストとは

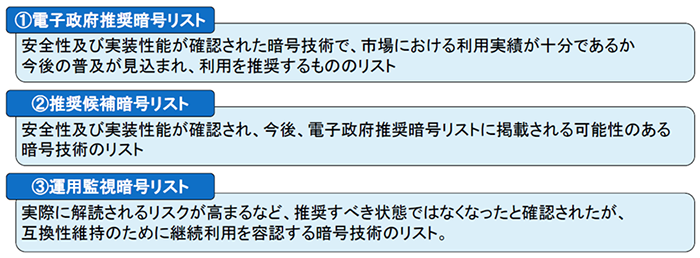

CRYPTREC暗号リスト  [4] は、CRYPTRECにて検討・評価された、電子政府での利用を推奨する暗号技術のリストです。CRYPTREC暗号リストは、以下の3つのリストから構成されています。

[4] は、CRYPTRECにて検討・評価された、電子政府での利用を推奨する暗号技術のリストです。CRYPTREC暗号リストは、以下の3つのリストから構成されています。

[5]より引用)

[5]より引用)CRYPTREC暗号リストはあくまでも電子政府に関わるシステムを対象とした暗号技術のリストとして作成されておりますが、電子政府推奨暗号リストついては上記の通りCRYPTRECによる安全性・実装性能が確認されており、利用実績もあると見なされた技術になりますので、一般的なシステムに対しても採用に値する暗号技術であると捉えることができます。推奨候補暗号リストについては、電子政府推奨暗号リストと同様に安全性・実装性能が確認されたものになりますが、現段階では利用実績が十分に確認されていないため注意が必要です。運用監視暗号リストについては、従来は電子政府推奨暗号リストに記載されていたものの、危殆化などにより現在は利用が推奨されない暗号技術になりますので、基本的には利用しないことが望ましいと思われます。

2.3 暗号強度要件(アルゴリズム及び鍵長選択)に関する設定基準

2.2ではCRYPTREC暗号リストについて紹介しましたが、これらの暗号技術を利用するにあたっては一点注意すべき点があります。それは利用する鍵長です。

暗号化の検討にあたって、システムの設計段階で検討が必要なものとして「暗号化に使用する暗号アルゴリズム」と「アルゴリズムで利用する鍵長」があります。CRYPTREC暗号リストに記載された暗号技術に使われている暗号アルゴリズムでは、複数の鍵長が利用できます。鍵長を長くするとセキュリティ強度が高まりますが、暗号化の処理にかかる時間が長くなります。一方で、短い鍵長では処理の時間は短くなりますが、セキュリティ強度が低くなってしまいます。そのため、暗号化を検討する際にはアルゴリズムだけでなく、システムの要件に合わせて適切な鍵長を選択する必要があります。

CRYPTRECでは、CRYPTREC暗号リストに記載されている各種アルゴリズムごとに必要なセキュリティ強度を満たすための鍵長の設定基準を「暗号強度要件(アルゴリズム及び鍵長選択)に関する設定基準」 [6]で示しており、この中で「本書の規定に合致しない鍵長を用いた場合には、電子政府推奨暗号リストの暗号技術を利用しているとは見なされない。」と記しています。CRYPTREC暗号リストを参考に暗号化について検討する場合は、こちらも併せて確認することでより安全な暗号化を実現することができると思われます。

[6]で示しており、この中で「本書の規定に合致しない鍵長を用いた場合には、電子政府推奨暗号リストの暗号技術を利用しているとは見なされない。」と記しています。CRYPTREC暗号リストを参考に暗号化について検討する場合は、こちらも併せて確認することでより安全な暗号化を実現することができると思われます。

3 改定内容

3.1 改定の背景

今回のCRYPTREC暗号リストの改定については、前回(2013年)実施されたリスト改定時に「10年程度の運用を想定し、10年後を目途に全面改定を実施する」といった方針が示されており、その方針に従って今回の改定が実施されたといえます。

3.2 CRYPTREC暗号リストの改定内容

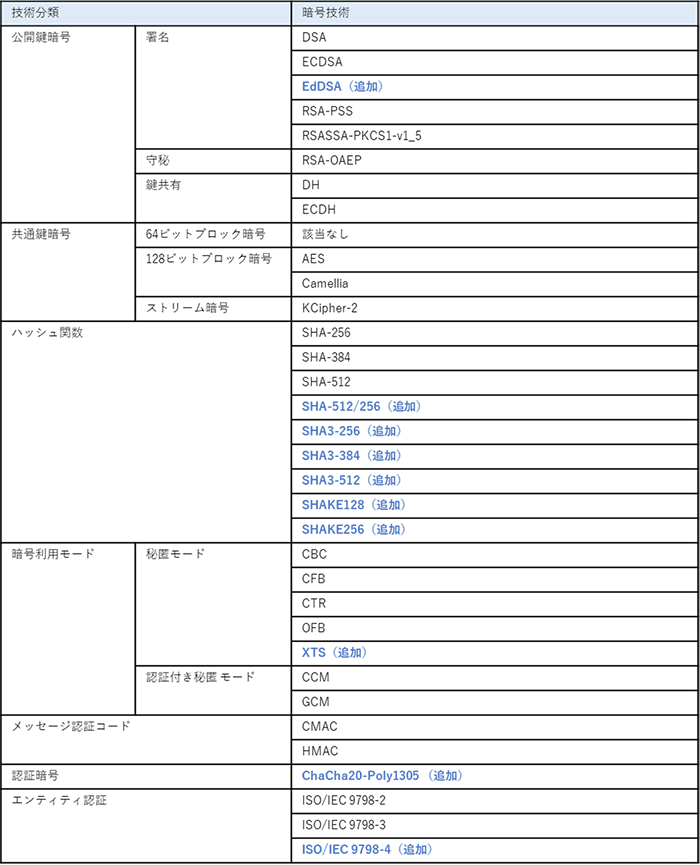

電子政府推奨暗号リスト

改定後の電子政府推奨暗号リストは下記の表1となっており、10件の暗号技術が追加されています。

表1: 改定後の電子政府推奨暗号リスト

いずれも2023年3月8日最終改定版では推奨候補暗号リストに載っていたもので、「製品化・利用実績がある」と認められたため、今回の大規模改定で電子政府推奨暗号リストに昇格しています  [5]。

[5]。

電子政府推奨暗号リストに載っている暗号技術は、安全性及び実装性能の確認と、市場における利用実績が十分と判断されたものになるので、暗号技術の導入を考えている方や、導入済みの暗号技術が危殆化した等により入れ替えを検討されている方は、電子政府推奨暗号リストの中から選定し、採用を検討することが望ましいです。

その際は、「暗号強度要件(アルゴリズム及び鍵長選択)に関する設定基準」 [6]を、電子政府推奨暗号リストと合わせて確認し、情報システムでの運用期間を考慮して、適切なセキュリティ強度を実現するための暗号技術及び鍵長を選択するようにしましょう。

[6]を、電子政府推奨暗号リストと合わせて確認し、情報システムでの運用期間を考慮して、適切なセキュリティ強度を実現するための暗号技術及び鍵長を選択するようにしましょう。

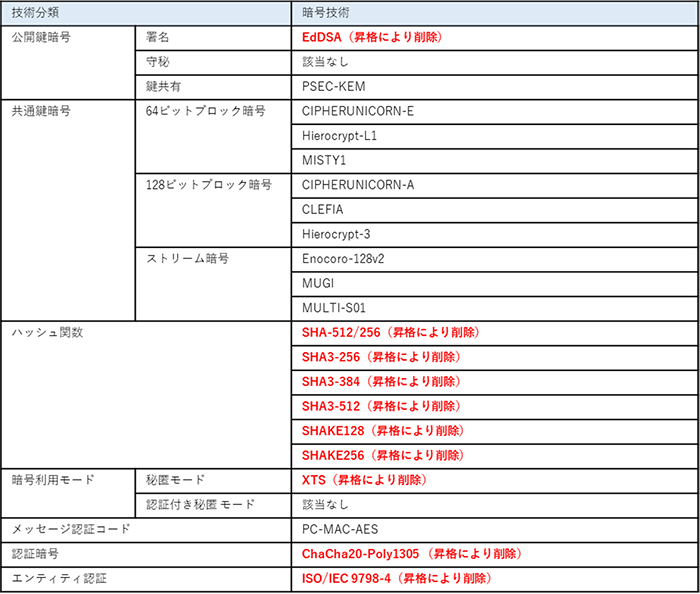

推奨候補暗号リスト

改定後の推奨候補暗号リストは下記の表2となっており、電子政府推奨暗号リストに昇格した10件の暗号技術が削除されています。また、追加された暗号技術はありませんでした。

推奨候補暗号リストは安全性及び実装性能が確認されたものが掲載されていますが、今回、市場における利用実績が十分であることも認められたため、電子政府推奨暗号リストに昇格しています。

表2: 改定後の推奨候補暗号リスト

運用監視暗号リスト

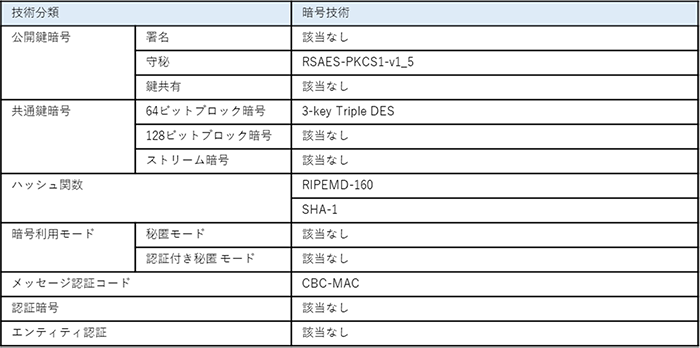

改定後の運用監視暗号リストは下記の表3となっており、今回、変更はありませんでした。

表3: 改定後の運用監視暗号リスト

運用監視暗号リストは、解読されるリスクが高まるなどの理由で推奨すべき状態ではなくなっており、互換性維持のためのみ、継続利用を容認する暗号技術のリストになります。

今後、運用監視暗号リストから外れ、CRYPTRECとして暗号技術の利用の容認が不可となる可能性もあります。現在使用している暗号技術が運用監視暗号リストに載っている場合は、電子政府推奨暗号リストの中から再選定などを行い、暗号技術を入れ替える準備を進めることを推奨します。

特に、運用監視暗号リストに掲載されている3-key Triple DESについては、アメリカ国立標準技術研究所(NIST)が2023年以降は使用を禁止することを提案しています  [9]。

[9]。

2023年3月30日初版時点では、互換性維持のために継続利用を容認する暗号技術として、まだ運用監視暗号リストに掲載されていますが、NISTからは使用禁止を提案されており、脆弱性の指摘もあるため、利用している場合には注意が必要です。

3.3 電子政府推奨暗号リストへの昇格基準

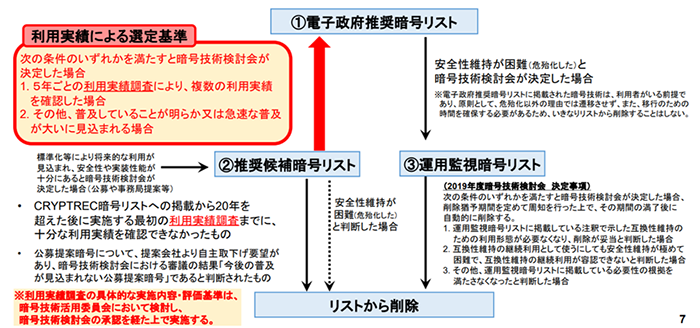

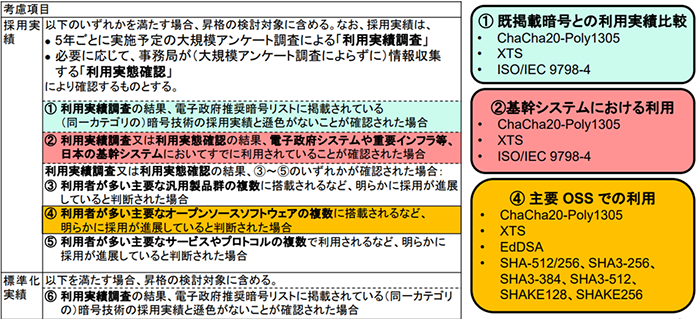

今回の大規模改定では、10件の暗号技術が推奨候補暗号リストから電子政府推奨暗号リストに昇格しましたが、推奨候補暗号リストから電子政府推奨暗号リストへ昇格するためには、下記の図3にある「利用実績による選定基準」を満たし、製品化・利用実績があると認められる必要があります。

ただし、「利用実績による選定基準」は、あくまで昇格の目安であり、明確な選定基準・閾値は設けておらず、昇格判断は個々の状況を鑑みて個別に行っているようです  [5]。

[5]。

[5]より引用)

[5]より引用)ここからは「利用実績による選定基準」を満たすかの判断が、具体的にどのように行われているのかを確認していきます。

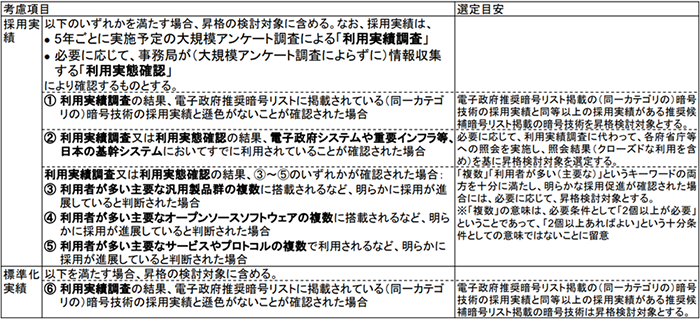

「利用実績による選定基準」は下記の表4となっており、大まかに、大規模アンケート調査による「利用実績調査」、事務局が大規模アンケート調査によらずに情報収集する「利用実態確認」の結果をもとに、「利用実績による選定基準」を満たすかの判断が行われています。

表4: 利用実績による選定基準( [5]より引用])

[5]より引用])

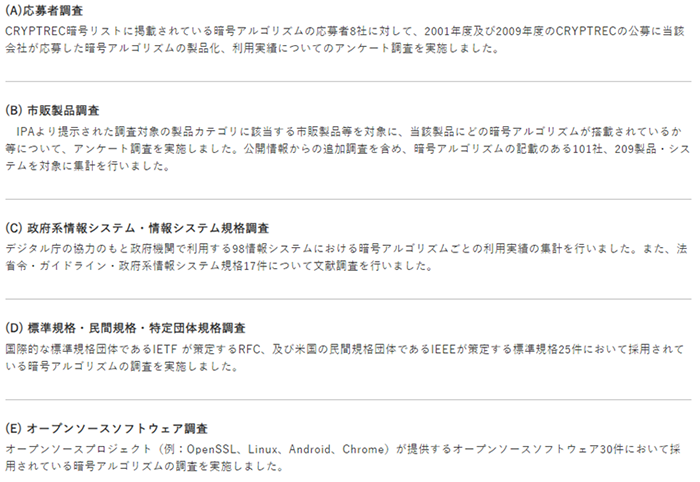

また、今回の改定に関係する利用実績調査は2022年度に行われており、下記の図4に示されている5項目の観点で、アンケート調査が行われています。

[10]より引用)

[10]より引用)では、今回、電子政府推奨暗号リストに昇格した10件の暗号技術に関して、それぞれ「利用実績による選定基準」のどの項目を満たしているのかを確認してみます。

各暗号技術がどの項目を満たしたのかは、下記の図5となっており、今回は、①既掲載暗号との利用実績比較、②基幹システムにおける利用、④主要OSSでの利用 のいずれかの選定基準を満たしていると判断され、最終的に電子政府推奨暗号リストに昇格したようです。

[5]より引用)

[5]より引用)前回大規模改定が行われた2013年版のCRYPTREC暗号リストは、大規模改定後にも小改定が行われており、今回の2023年版の大規模改定も小改定は実施されるようです  [5]。

[5]。

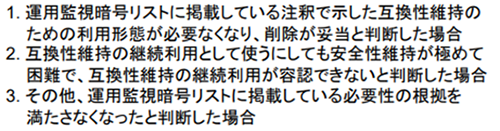

128-bit RC4のように小改定の中で運用監視暗号リストから削除され、利用の容認が不可となった例もあります。なお、運用監視暗号リストから削除される際は、下記の図6に示す条件を満たすと決定した場合に、削除猶予期間を定めて周知を行った上で、その期間の満了後に削除されます。

[5]より引用)

[5]より引用)- 常に危殆化等の監視を行っている

- 必要に応じて加除等を行っている

4 まとめ

今回は2023年3月に改定されたCRYPTREC暗号リストについて紹介しました。冒頭でも述べた通り、暗号化についてはシステムの要件や保護すべき情報の対象に応じて適切な暗号技術を選定~運用することでその安全性が担保されているということができます。本ブログを通して今一度自分たちが使っているシステムにおけるデータの暗号化が適切に利用~運用できているかを確認するきっかけとなれば幸いです。

また、CRYPTRECでは毎年「CRYPTRECシンポジウム」として活動内容の報告などを行っています(オンラインとオフラインのハイブリッド開催。今年度(2023年度)は8月10日に開催) [12]。暗号技術の最新動向などについてキャッチアップする場として、こちらもご確認していただけるとよいと思います。

[12]。暗号技術の最新動向などについてキャッチアップする場として、こちらもご確認していただけるとよいと思います。

参考

- [1]:暗号技術の特性とその安全な利用方法, NTT技術ジャーナル

https://journal.ntt.co.jp/backnumber2/0512/files/jn200512008.pdf

https://journal.ntt.co.jp/backnumber2/0512/files/jn200512008.pdf - [2]:CRYPTRECとは, CRYPTREC

https://www.cryptrec.go.jp/about.html

https://www.cryptrec.go.jp/about.html - [3]:CRYPTRECの体制, CRYPTREC

https://www.cryptrec.go.jp/system.html

https://www.cryptrec.go.jp/system.html - [4]:CRYPTREC暗号リスト(電子政府推奨暗号リスト), CRYPTREC

https://www.cryptrec.go.jp/list.html

https://www.cryptrec.go.jp/list.html - [5]:CRYPTREC暗号リスト改定報告(2023年7月26日), CRYPTREC事務局

(デジタル庁・総務省・経済産業省・NICT・IPA) https://www.cryptrec.go.jp/symposium/2023_cryptrec-list.pdf

https://www.cryptrec.go.jp/symposium/2023_cryptrec-list.pdf - [6]:暗号強度要件(アルゴリズム及び鍵長選択)に関する設定基準(2023年3月),

デジタル庁・総務省・経済産業省 https://www.cryptrec.go.jp/list/cryptrec-ls-0003-2022r1.pdf

https://www.cryptrec.go.jp/list/cryptrec-ls-0003-2022r1.pdf - [7]:電子政府における調達のために参照すべき暗号のリスト (CRYPTREC暗号リスト)最終改定: 2023年(令和5年)3月8日, デジタル庁・総務省・経済産業省

https://www.cryptrec.go.jp/list/cryptrec-ls-0001-2012r8.pdf

https://www.cryptrec.go.jp/list/cryptrec-ls-0001-2012r8.pdf - [8]:電子政府における調達のために参照すべき暗号のリスト (CRYPTREC暗号リスト) 初版:2023年(令和5年)3月30日, デジタル庁・総務省・経済産業省

https://www.cryptrec.go.jp/list/cryptrec-ls-0001-2022.pdf

https://www.cryptrec.go.jp/list/cryptrec-ls-0001-2022.pdf - [9]:NIST Special Publication 800-131A Revision 2, NIST

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-131Ar2.pdf

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-131Ar2.pdf - [10]:暗号アルゴリズムの利用実績に関する調査報告書(2022年度), IPA

https://www.ipa.go.jp/security/reports/crypto/crypto-algorithm-2022.html

https://www.ipa.go.jp/security/reports/crypto/crypto-algorithm-2022.html - [11]:新着情報 2020年度, CRYPTREC

https://www.cryptrec.go.jp/whatsnew.html

https://www.cryptrec.go.jp/whatsnew.html - [12]:イベント情報, CRYPTREC

https://www.cryptrec.go.jp/events.html

https://www.cryptrec.go.jp/events.html

執筆者プロフィール

宮口 侑己(みやぐち ゆうき)

セキュリティ技術センター セキュア技術開発グループ

NECグループ社内向けのセキュリティ関連サービスの開発に従事。趣味は釣りとお酒。

執筆者の他の記事を読む

執筆者プロフィール

吉田 樹弥(よしだ みきや)

セキュリティ技術センター セキュア技術開発グループ

セキュリティSaaS開発やセキュリティSaaSログ分析用のツール開発・AI技術の活用検証の業務を経て、現在はNECグループ社内向けのセキュリティ関連サービスの開発に従事。CISSP、RPO、RSM保持。

執筆者の他の記事を読む

アクセスランキング