Japan

サイト内の現在位置

情報セキュリティインシデント対応におけるガイドラインの紹介と活用例

NECセキュリティブログ2023年3月10日

NEC サイバーセキュリティ戦略統括部 セキュリティ技術センターの山本和也です。今回のセキュリティブログでは、情報セキュリティインシデント対応に役に立つ、各団体が提供するガイドラインを比較しつつ紹介します。

1. 情報セキュリティインシデントについて

指示9:サイバー攻撃を受けた場合、迅速な初動対応により被害拡大を防ぐため、 CSIRT(サイバー攻撃による情報漏えいや障害など、コンピュータセキュリティにかかる インシデントに対処するための組織)の整備や、初動対応マニュアルの策定など 緊急時の対応体制を整備すること。また、定期的かつ実践的な演習を実施すること。

3. 情報セキュリティ対策を実施する上での責任者となる担当幹部(CISO 等)に指示すべき「重要10項目」  [3]

[3]

また情報セキュリティインシデントは、マルウェアに感染するケースだけではなくメール誤送信やPC・スマートフォン・紙書類の紛失などによる個人情報や機密情報の漏えいのケースも含まれます。個人情報保護委員会の年次報告によると、令和3年度における5,846件の漏えい等事案報告の発生原因のうち54.9%は「書類及び電子メールの誤送付並びに書類及び電子媒体の紛失」であったとのことです  [4]。マルウェア感染に比べると単体での被害額は低いことが多いですが、一つ一つの情報セキュリティインシデントが顧客との関係性を悪化させ、最悪の場合はビジネスを喪失することにも繋がるため、情報セキュリティインシデント対応の体制を構築する上では、ある特定のタイプの情報セキュリティインシデントにだけフォーカスするのではなく様々な事例に対しても対応できる体制を整えていく必要があります。

[4]。マルウェア感染に比べると単体での被害額は低いことが多いですが、一つ一つの情報セキュリティインシデントが顧客との関係性を悪化させ、最悪の場合はビジネスを喪失することにも繋がるため、情報セキュリティインシデント対応の体制を構築する上では、ある特定のタイプの情報セキュリティインシデントにだけフォーカスするのではなく様々な事例に対しても対応できる体制を整えていく必要があります。

過去のNECセキュリティブログにおいては、有事の際の情報セキュリティインシデント対応のポイントについて述べた記事を提供しております [5]。このブログにおいては、主にサイバー攻撃のケースについて「最初の一歩、一時的な封じ込め・復旧・調査・復旧」の観点での考え方の一例を述べました。

2. 各団体が提供するガイドライン

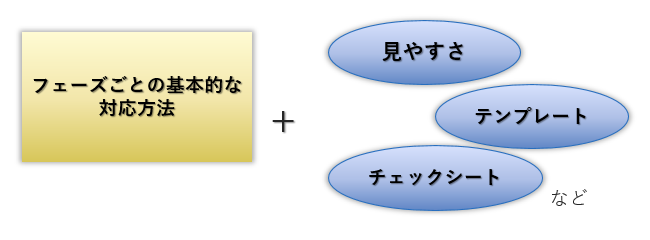

情報セキュリティインシデントに対してどのように対応をしていくのかを考える場合には、フェーズや内容など検討事項は多岐に渡ります。細部まで一から検討していくと多大なコストが必要となる場合や、ノウハウ等の不足により不適切な対応となってしまう可能性があります。

検討を支援する方法の一つとして、様々な団体から無償でガイドラインやツールが提供されており、それらを参考にする方法があります [6]。

表1で示すように、各組織で情報セキュリティインシデントが発生した場合に対応するためのCSIRT  [14]と呼ばれるチームおよびCSIRTと連携する社内各部門の体制を整える上で参考となる情報が様々な団体から提供されております。

[14]と呼ばれるチームおよびCSIRTと連携する社内各部門の体制を整える上で参考となる情報が様々な団体から提供されております。

以降はそれぞれのガイドラインについて、共通的な事項や特徴的な事項を紹介します。

3. 各ガイドラインの概略

各ガイドラインでは、共通的に触れられている事項と各ガイドラインで特徴的な事項が存在します。

各ガイドラインで共通的な事項

まず各ガイドラインにおいて共通的に触れられている事項について述べます。

フェーズごとの基本的な対応方法

各ガイドラインで用語やカバー範囲は一部異なりますが、いずれのガイドラインにおいても以下に対しての対応方法が述べられております。

1. 事故発生前の体制構築・準備

情報セキュリティインシデントが発生した場合に被害を極力抑えて対処するためには、対処に必要な人員を確保し、必要なドキュメントを揃え、専門人員以外の社員および経営層も含めて周知・準備を行います。また訓練なども実施して有事の際に備えておくことが必要となります。

2. 事故の発見・検知および初動対応

情報セキュリティインシデントが発生した場合には、最初に被害を拡大させないための現状把握や被害拡大防止策を取り、必要な顧客対応を行います。その上で影響が大きい場合は、社内外の関係者への周知を行うことも必要となります。

3. 初動対応後、事態収束のための対応

情報セキュリティインシデントを解決に向かうための必要な対応を実施し、ビジネスの復旧を行うことが必要となります。また事態が収束したあとには、原因分析や再発防止策の検討が必要となります。

各ガイドラインで特徴的な事項

次に、共通的な事項に加えて各ガイドラインで提供されている情報の中で特徴的な部分について紹介します。

■情報漏えい発生時の対応ポイント集(IPA)  [7]

[7]

目的

情報漏えいインシデント対応マニュアルを整備していない中小企業などにおいて、情報漏えい事故が発生した場合、何をする必要があるか、何に気をつけなければいけないかを経営者をはじめとする対応チームの方々が短時間に理解し、速やかに適切な対応ができるように(略)

特徴的な事項

“紛失・盗難”、”誤送信・Webでの誤公開等”など7つの”漏えいタイプによるポイント”として表現されるように、マルウェアに感染した以外のケースにおいてもそれぞれ以下の例示がされております。各項目は数行程度とシンプルな整理となっております。

- (1)発見および報告

- (2)初動対応

- (3)調査

- (4)通知・報告・公表等

- (5)抑制措置と復旧

- (6)事後対応

また事象の情報管理のために”情報漏えい情報共有シート(例)”として、実際の報告書のイメージなどもサンプルとして添付されております。

全28ページと短時間で読むことができ各ポイントも簡易にまとめられていることから、目的に記載されているように”経営者をはじめとする対応チームの方々が短時間に理解”することができるようなガイドラインとなっております。

提供資料

以下の資料が提供されております。

- 情報漏えい発生時の対応ポイント集(第3版)(PDF)

- 情報漏えいインシデント対応方策に関する調査報告(PDF)

- 情報漏えい対策のしおり(PDF)

■CSIRTマテリアル(JPCERT/CC)  [8]

[8]

目的

組織的なインシデント対応体制である「組織内CSIRT」の構築を支援する目的で作成したものです。これから自組織内にCSIRTを構築しようと考えている組織の方が、それまでのインシデント対応経験をもとに、既存の体制を整理したり、見直したりしてCSIRTの構築に繋げる際の参考として頂く(略)

特徴的な事項

CSIRTを運用していくにあたって、以下の3つのフェーズに分けて包括的な資料が提供されております。各フェーズにおいて充実した資料が提供されており、CSIRTが組織内に存在しない場合においてもステップバイステップで体制構築を進めていくことができます。

- フェーズ1: CSIRT構想フェーズ

- フェーズ2: CSIRT構築フェーズ

- フェーズ3: CSIRT運用フェーズ

ガイドラインに加えて提供されているCSIRTマテリアルとして特徴的なもののひとつは、構築フェーズにおいての実践的なツール群です。CSIRT構築を一つのプロジェクトと捉えたときに必要となる、構築に必要な見積もり・現状把握・活動の定義などがWORDのテンプレートで提供されており、実際の構築計画がイメージしやすいものとなっております。

直接的に情報セキュリティインシデント対応を行う部分は運用フェーズの“インシデントハンドリングマニュアル”が該当しており、情報セキュリティインシデント発生後のフローチャートの中で担当者とCSIRTがどのように関わっていくべきかという点が図示含め説明されております。

提供資料

以下の通りフェーズ別に複数の資料が提供されております。

構想フェーズ

- 経営リスクと情報セキュリティ ~CSIRT:緊急対応体制が必要な理由~(PDF)

構築フェーズ

- 組織内CSIRTの理解(PDF)

- 組織内CSIRT構築の実践(PDF)

- 構築活動のためのプロジェクト憲章(WORD/PDF)

- 構築活動のためのスコープ記述書(WORD/PDF)

- 構築に必要な現状把握(WORD/PDF)

- CSIRTの基本的な枠組み(WORD/PDF)

- CSIRT記述書(WORD/PDF)

- インシデント対応マニュアルの作成について(PDF)

- 組織内CSIRTの情報管理と設備について(PDF)

- 組織内CSIRTにおける電話応対について(PDF)

- PGPの説明に役立つデータ(PDF)

- 付録:インシデント対応演習プログラム(PDF)

- コンピュータセキュリティインシデント対応チーム (CSIRT) のためのハンドブック(PDF)

運用フェーズ

- CSIRTガイド(PDF)

- インシデントハンドリングマニュアル(PDF)

■情報セキュリティ事故対応ガイドブック(情報セキュリティ大学院大学)  [11]

[11]

目的

中・小規模の組織の方が情報セキュリティ事故の対応技術について習得していただく

(中略)

本書は、情報セキュリティ事故対応の準備をあまり実施していない中・小規模の組織を対象として作成したもので、情報セキュリティに関する知識をあまり持っていない人(組織)でも内容を理解し活用できるよう配慮しています。

特徴的な事項

以下のA,B,Cの3つのケースそれぞれについて、管理者・窓口・従業員・外部組織の4つのロールに分け、どのような対応フローとなるかが整理されております。

- A.情報システムの障害(利用不能、データ喪失 等)

- B.情報システムへの攻撃(ウイルス感染、不正アクセス、改ざん 等)

- C.情報漏えい(可能性も含む)

実際に適用するにあたっては、合わせて提供されているEXCELのチェックリストを元に各組織において対応が必要な事項を確認しながら進めることができます。

具体的な適用イメージとして、小規模企業の場合と中規模企業の場合の2ケースを仮想的な組織を想定してシナリオベースで記述することで、実際の担当者の方もイメージしながら理解することができます。

提供資料

以下の資料が提供されております。

- 情報セキュリティ事故対応ガイドブック(PDF)

- 事故対応フローとチェックシート(EXCEL)

- 小規模企業での適用例(EXCEL)

- 中規模企業での適用例(EXCEL)

- 情報セキュリティ事故対応に関わるアンケート調査報告書(PDF)

目的

セキュリティ対応組織において求められる共通的な機能や役割を一旦すべて書き出したうえで、それらをどのように組み合わせ、実行していくべきなのか、セキュリティ対応を専門に実施しているセキュリティオペレーション事業者の知見をエッセンスとして取りまとめている(略)

特徴的な事項

本ガイドラインのv2.1  [12]の構成方法としては、情報セキュリティインシデントに対して組織全体としてどのように取り組んでいくかを考える上で取り組むべき業務を9カテゴリ54種の役割に分類し”一旦すべて書き出した上で”再構成するという方針で作成されております。これによって、実際に実務上のプロセスに落とし込んでいく上でより具体的な議論ができるようになります。

[12]の構成方法としては、情報セキュリティインシデントに対して組織全体としてどのように取り組んでいくかを考える上で取り組むべき業務を9カテゴリ54種の役割に分類し”一旦すべて書き出した上で”再構成するという方針で作成されております。これによって、実際に実務上のプロセスに落とし込んでいく上でより具体的な議論ができるようになります。

ガイドラインの後半では、SOCやCSIRTの体制を実際に検討していくにあたって、上記の書き出しを活用する形でどのような業務にどのような人材を配置し、全体としてどのように対応していくべきかという部分がモデルケースとして提示されております。

特徴的な内容としては、細分化された役割の人材を揃えるために人材育成・組織成熟度という面で充実した資料が同時に紹介されております。

- JNSA「セキュリティ知識分野:SecBoK」と54種の役割のマッピング

- NICE Cybersecurity Workforce Framework(NCWF)とのマッピング

- IT型人材育成

また本ガイドラインは、2021年10月に公開されたITU-T勧告X.1060、X.1060の日本語版の標準となるTTC標準JT-X1060に合わせた形での全面的な改版が2023年2月に行われております。  [13]

[13]

提供資料

以下の資料が提供されております。

- 「セキュリティ対応組織の教科書 ハンドブック v1.0」 (PDF)

- 「セキュリティ対応組織の教科書 ハンドブック 別紙 v1.0」 (PDF)

- 「セキュリティ対応組織成熟度セルフチェックシート」 (Excel)

- 「セキュリティ対応組織の教科書 v2.1」 (PDF)

- 「セキュリティ対応組織の教科書 別表 v2.0」 (PDF)

- 「セキュリティ対応組織の教科書 v3.0」 (PDF)

4. 各ガイドラインの活用例

前章にて各ガイドラインの概要を紹介しました。最後に実際にガイドラインを読んでいくにあたっての一つの読み方を紹介します。

全体像の理解

業務経験が少なくこれからはじめるケースや、一部の業務をされていて改めて情報セキュリティインシデント対応における全体像を理解したい場合は、ページ数が少なく平易に整理されている”情報漏えい発生時の対応ポイント集  [7]”をまずはご一読いただくのが良いでしょう。

[7]”をまずはご一読いただくのが良いでしょう。

業務への適用

全体的な理解の後はその他資料も含めて、より詳細なフロー、実務上注意する必要のある情報、特徴的なトピックや、合わせて提供されているツールを抽出し、自組織に適用しやすいものを選択していくことが良いと考えます。

例えばCSIRTを構築するプロジェクトをこれから立ち上げる場合、”CSIRTマテリアル  [8]”の構築フェーズで提供されている各種WORDツールを活用すれば効率よくプロジェクト立ち上げが行えます。”情報セキュリティ事故対応ガイドブック

[8]”の構築フェーズで提供されている各種WORDツールを活用すれば効率よくプロジェクト立ち上げが行えます。”情報セキュリティ事故対応ガイドブック  [11]”で提供されている”事前チェックリスト”で現在の組織状態の把握が行えます。”セキュリティ対応組織の教科書

[11]”で提供されている”事前チェックリスト”で現在の組織状態の把握が行えます。”セキュリティ対応組織の教科書  [12]

[12]  [13]”で提供されている”セキュリティ対応組織成熟度セルフチェックシート”を用いて具体的な機能としての強み弱みが把握できます。

[13]”で提供されている”セキュリティ対応組織成熟度セルフチェックシート”を用いて具体的な機能としての強み弱みが把握できます。

定期的な見直し

情報セキュリティインシデント対応を行うための体制・プロセスを構築した後もそれで終わりではありません。法改正によって対応が必要になるケース、実際に運用してみるとうまく行かないケース、組織の体制変更などによって想定していたプロセスでは対応できないケースなどが徐々に発生してきます。この際には、実務の中で抽出した課題を解決するためのヒントとして各ガイドラインを見直していくのも良いですし”CSIRTマテリアル  [8]”で提供されている” 付録:インシデント対応演習プログラム”なども活用してプロセスの検証やセキュリティ意識の向上を進めていくのも良いと考えます。

[8]”で提供されている” 付録:インシデント対応演習プログラム”なども活用してプロセスの検証やセキュリティ意識の向上を進めていくのも良いと考えます。

5. まとめ

情報セキュリティインシデントが発生した場合に対する準備、および情報セキュリティインシデントが実際に発生した後の対応方法、またそれを実現させるために有用なツールなどを、共通的な事項と特徴的な事項に分けて、各団体から提供されているガイドラインの概要を紹介しました。

また実際にどのように活用していくのかについて活用例という形で紹介しました。

情報セキュリティインシデント対応については現場の対応、マネジメントの状況把握、経営層としての判断など多層にわたる対応が必要となるため、このように俯瞰的に捉えられるガイドラインが各団体から提供されていることは非常に有用なものであると考えます。

情報セキュリティインシデントが起こらないのが一番ですが、もし有事の際においても、本ブログをお読みいただいた皆様の各組織において適切な対応を行うための助けとなれば幸いです。

参考:

- [1]ランサムウェア被害防止対策, 警察庁

https://www.npa.go.jp/cyber/ransom/index.html - [2]令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について, 警察庁

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf - [3]サイバーセキュリティ経営ガイドライン Ver3.0, 経済産業省

https://www.meti.go.jp/policy/netsecurity/downloadfiles/guide_v3.0.pdf

https://www.meti.go.jp/policy/netsecurity/downloadfiles/guide_v3.0.pdf - [4]年次報告・上半期報告, 個人情報保護委員会

https://www.ppc.go.jp/aboutus/report/

https://www.ppc.go.jp/aboutus/report/ - [5]経験から考えたインシデント対応のポイント, NEC

https://jpn.nec.com/cybersecurity/blog/220902/index.html

- [6]サイバーセキュリティ法務

塩崎 彰久, 仁平 隆文, 高橋 大祐, 工藤 靖, 古川 直裕(2021), 商事法務 - [7]情報漏えい発生時の対応ポイント集, IPA

https://www.ipa.go.jp/security/guide/ps6vr70000007pkg-att/rouei_taiou.pdf

https://www.ipa.go.jp/security/guide/ps6vr70000007pkg-att/rouei_taiou.pdf - [8]CSIRTマテリアル, JPCERT/CC

https://www.jpcert.or.jp/csirt_material/

https://www.jpcert.or.jp/csirt_material/ - [9]インシデントハンドリングマニュアル, JPCERT/CC

https://www.jpcert.or.jp/csirt_material/files/manual_ver1.0_20211130.pdf

https://www.jpcert.or.jp/csirt_material/files/manual_ver1.0_20211130.pdf - [10]インシデント対応マニュアルの作成について, JPCERT/CC

https://www.jpcert.or.jp/csirt_material/build_phase.html

https://www.jpcert.or.jp/csirt_material/build_phase.html - [11]情報セキュリティ事故対応ガイドブック, 情報セキュリティ大学院大学

https://lab.iisec.ac.jp/~hiromatsu_lab/sub07.html

https://lab.iisec.ac.jp/~hiromatsu_lab/sub07.html - [12]セキュリティ対応組織の教科書 v2.1 , ISOG-J

https://isog-j.org/output/2017/Textbook_soc-csirt_v2.html

https://isog-j.org/output/2017/Textbook_soc-csirt_v2.html - [13]セキュリティ対応組織の教科書 第3.0版, ISOG-J

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html

https://isog-j.org/output/2023/Textbook_soc-csirt_v3.html - [14]日本シーサート協議会

https://www.nca.gr.jp/

https://www.nca.gr.jp/

執筆者プロフィール

山本 和也(やまもと かずや)

セキュリティ技術センター セキュア技術開発グループ

スクラムマスターとしてセキュリティSaaSのアジャイル開発、NEC社内外にてアジャイル開発におけるセキュア開発の推進活動、セキュリティインシデント対応などの業務に従事。CISSP、CISA、CSM、RSM、RPO、個人情報保護士 等を保持。NEC将棋部に所属。

執筆者の他の記事を読む

アクセスランキング