Japan

サイト内の現在位置

スレットランドスケープの歩き方

NECセキュリティブログ2023年1月27日

NECサイバーセキュリティ戦略統括部セキュリティ技術センターの角丸です。IPAから情報セキュリティ10大脅威2023  [1]が公開されましたね。2022年サイバー脅威の振り返りや2023年の展望といったレポートをたくさん目にする時期になってきました。皆さんはどのレポートに注目していますか?それぞれの組織にとって活用しやすいレポートや要望に合致しないレポートなど、色々とあるのではないでしょうか。

[1]が公開されましたね。2022年サイバー脅威の振り返りや2023年の展望といったレポートをたくさん目にする時期になってきました。皆さんはどのレポートに注目していますか?それぞれの組織にとって活用しやすいレポートや要望に合致しないレポートなど、色々とあるのではないでしょうか。

本ブログでは、それぞれの組織や目的に合ったスレットランドスケープの見つけ方について考えてみたいと思います。

昨年の11月になりますが、「スレットランドスケープを作ってみよう」というワークショップ  [2]に参加しました。これは作成者向けでしたが、自分たちに合ったスレットランドスケープを見分けるためにも使えるのではないかと思ったのが本ブログを書いたきっかけです。

[2]に参加しました。これは作成者向けでしたが、自分たちに合ったスレットランドスケープを見分けるためにも使えるのではないかと思ったのが本ブログを書いたきっかけです。

このワークショップで紹介されていた内容をところどころ取り上げながら、スレットランドスケープを見るときの観点や選ぶときのポイントを紹介していきます。

スレットランドスケープ(レポート)とは

スレットランドスケープとは何なのか?「この質問に対する答えは十人十色、一つの答えがないのが現実である。これが記載されていればスレットランドスケープだ、という定義はなく概念である」、という講師の言葉からワークショップが始まりました。スレットランドスケープはサイバー脅威を取り巻く情勢を描いたものですが、ある見方にすぎないという点を強調していました。

スレットランドスケープはあくまでも描いた人(組織)の見え方であり、大きな絵の一部分にすぎないということがポイントです。また、残念ながらその大きな絵はいつまでも完成しないということにも注意が必要なところです。ただし、スレットランドスケープに求める要件やデータ収集をうまく管理することでより鮮明で大きな絵に近づけられる可能性があります。

作成されるスレットランドスケープレポートには3つのタイプがあります。

-

特定の要件に応じて作成されたスレットランドスケープ

-

リサーチに基づいて作成されたスレットランドスケープ

-

推理と推測で作成されたスレットランドスケープ(Guestimate)

1つ目は、特定の質問(インテリジェンス要件)を持っている特定のステークホルダーが存在し、その質問に対して構造化されたフォーマットで答えているレポートになります。主に、組織の内部で作られるのはこのタイプが多いようです。

なお、インテリジェンス要件とは、分析によって何に対して答えを出すべきなのか方向性を与えるものになります。ここでは詳細まで触れませんが、インテリジェンスサイクルの最初の段階として表現されます。

2つ目は、ある特定の着眼点に対するリサーチ能力があり、データや情報に沿って作成されたコンテンツになります。主に、ベンダーやコミュニティが作成するのはこのタイプが多いようです。把握できていることや報告できることにフォーカスしているという特徴があります。

そして3つ目は、上の2つのどちらでもなく生成されたもので、スレットランドスケープという概念を借りてステークホルダーの要望に合うように仕立て上げられたレポートになります。そこには、正しいと思うことが記載されます。立ち上げ直後のチームですぐにアウトプットしないといけない状況で起こり得るが、いずれは上の2つのどちらかを目指すべきということでした。

スレットランドスケープの活用例

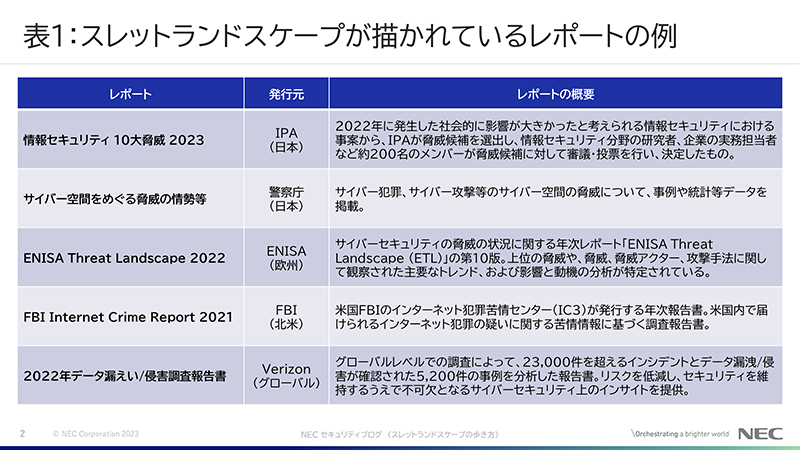

スレットランドスケープが描かれている代表的なレポートを例として次に挙げます。

表1: スレットランドスケープが描かれているレポートの例

つい先日IPAが発行した情報セキュリティ10大脅威2023  [1]では、組織における脅威として3年連続ランサムウェアによる被害が1位となっていました。

[1]では、組織における脅威として3年連続ランサムウェアによる被害が1位となっていました。

例えば、組織がランサムウェアによる被害にあった場合、事業への影響が大きいためにリスクと捉え、ランサムウェア対策を年間計画に組み込むことを検討することもあるでしょう。また、10大脅威を参考にして対策の優先順位を決めることが考えられます。

一方、警察庁が発行しているサイバー空間をめぐる脅威の情勢等  [3]を見てみますと、企業・団体等におけるランサムウェア被害の実態が掲載されています。組織の規模を問わず被害が発生していることや、復旧に要する時間や費用も掲載されています。

[3]を見てみますと、企業・団体等におけるランサムウェア被害の実態が掲載されています。組織の規模を問わず被害が発生していることや、復旧に要する時間や費用も掲載されています。

このように、効果的なセキュリティリスク対策をするにあたっては、ランサムウェアの被害傾向や想定される影響など、サイバー脅威を取り巻く情勢を把握し、戦略的な理解をした上で意思決定をしていくという使い方を皆さんもされているのではないでしょうか。

さらに、新たに浮かびあがる疑問に対して詳細調査を指示することで、特定の部分を鮮明に描くことができたり、より全体像の絵が得られたりするでしょう。その結果、より質の高い意思決定ができることにつながります。

海外に目を向けると、欧州ENISAが発行している年次レポート  [4]は年々、量・質ともに高まっていると感じています。その一方、150ページほどもあるため消費するのは容易ではないかもしれません。2022年版では、EU地域から見たときにそれぞれの脅威がどれくらい近接しているのかという距離の観点を入れている点は非常に興味深い取り組みと言えるでしょう。

[4]は年々、量・質ともに高まっていると感じています。その一方、150ページほどもあるため消費するのは容易ではないかもしれません。2022年版では、EU地域から見たときにそれぞれの脅威がどれくらい近接しているのかという距離の観点を入れている点は非常に興味深い取り組みと言えるでしょう。

他にも、北米FBIが発行している年次報告書  [5]は、インターネット犯罪の種別を細かく把握する場合に有効です。Verizon社が発行している2022年データ漏えい/侵害調査報告書

[5]は、インターネット犯罪の種別を細かく把握する場合に有効です。Verizon社が発行している2022年データ漏えい/侵害調査報告書  [6]は、グローバルを対象としている点、データ分析を駆使し情勢を様々なグラフで可視化している点に特徴があるといえます。

[6]は、グローバルを対象としている点、データ分析を駆使し情勢を様々なグラフで可視化している点に特徴があるといえます。

このように、各々にそれぞれの特徴がある複数のスレットランドスケープを眺めながら自分たちの組織へも影響がありそうなのか、それともなさそうなのかを見極めながら取捨選択し、自分たちの組織の目線でサイバー脅威の情勢を捉えていくことをしているのではないでしょうか。

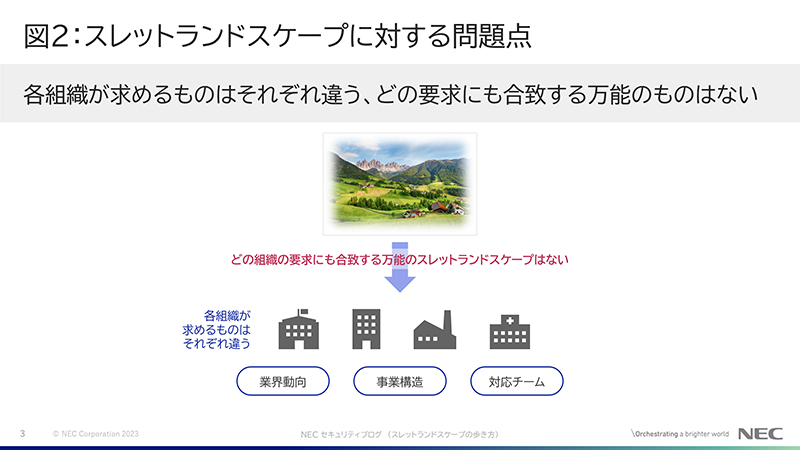

スレットランドスケープに対する問題点

各組織の要望に対してそれ一つでカバーするようなスレットランドスケープレポートが外部に存在していないか求めることは現実的ではないと考えています。これは、組織がおかれた環境や事業が異なる中でどの組織の要望にも合致する万能のスレットランドスケープを作成することは現実的ではないということからも言えると思います。

組織の要望に合致したスレットランドスケープを作成するには、最低限、組織が属している業界動向に精通していることが前提として挙げられます。さらにより良いものにするには事業を構成する機能・技術・人までをも理解することが求められます。となると、最適なスレットランドスケープを得るための理想的な方法は、サイバー脅威について調査しまとめ上げるチームをそれぞれの組織内で持つことだと思います。

とはいえ、そこまでできない場合も多いでしょう。そこで、現実的にはそれぞれの組織と同じ業界を前提としているレポートや、事業構造を想定しているレポートを探し、必要な箇所を抽出することで、求めている情報にできるかぎり近づけていく必要があります。

スレットランドスケープに求める内容

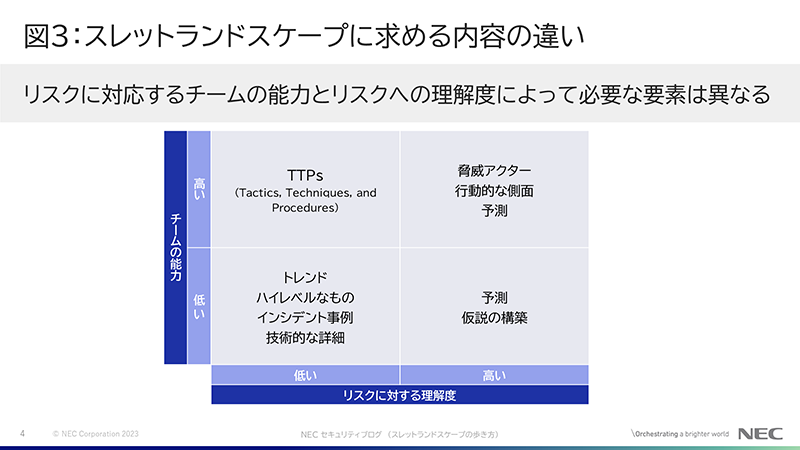

では、そもそもどういう情報を求めるのがよいのでしょうか?レポートによって記載されている内容は千差万別です。リスクに対応するチームの状態によって、求めるものが異なります。ここで、一つの目安としてワークショップで提供されていた考え方を紹介します。

この図は、セキュリティリスクに対応するチームの能力とリスクに対する理解度によって、スレットランドスケープに求める内容が異なることを示しています。

チームの能力がまだ低くリスクへの理解度も高くない場合は、トレンド、ハイレベルな情報、インシデント事例、技術的な詳細が意思決定の助けになります。

スキルが高いチームは、起こっている事象だけではなく、その背後に目を向けるようになります。攻撃の手口をTTP(Tactics, Techniques, and Procedures)として整理された情報を求めることが講師の経験上多いようです。

また、リスクへの理解が高いチームは、これから起こり得ることに着目します。新しい潜在的なリスクを予測したり、より効果的に準備するための仮説をつくってみたり、可能性の方へ目を向ける傾向にあるということでした。

能力も理解度も高まると、特定の攻撃アクター、攻撃者の能力や意図に関する情報を求め、キャンペーンなどのTTPを意味づける行動的な側面に注力していきます。さらに、まだ起こっていないことを事前に想定するために、予測的な情報を用いて仮説をつくり準備していくというような、より高度な情報の活用が行われます。

組織に適したスレットランドスケープを探すには

どうやってそれぞれの組織に適したスレットランドスケープを見つけていくのかという観点に触れていきたいと思います。

前述のENISAのレポートで取り上げられていましたが、国や地域に着目し、その地域との関係性や距離を観点とする方法が考えられます。物理的な制約を受けにくいサイバー空間とはいえ、例えば、日本で考えると欧州で発生した被害事例に基づく情報よりも日本で発生した被害事例に基づく情報の方が自分たちに近いサイバー情勢を描いていると考えられます。

ここでは、ワークショップで取り上げられていた2つの観点が見極めにも使えるのではないかと思い紹介します。より良いスレットランドスケープを作成するにあたっては事業環境を理解しておくことが重要で、この2つのことがランドスケープを作成する上では前提とすべきであると提言されていました。

PESTLE分析で業界を知る

一つ目は、業界を理解することです。これはPESTLE分析に従う方法があります。PESTLE分析とは、企業や組織に影響を及ぼす外部要因を政治的要因(Political)、経済的要因(Economic)、社会的要因(Sociological)、技術的要因(Technological)、法的要因(Legal)、環境要因(Environmental)の6つ視点から分析するもので、戦略立案や市場分析などに活用する手法です。

つまり、外部環境に目を向けたときに、似ているような環境におかれているかどうかというのが着眼点となります。例えば、攻撃の被害にあったソフトウェアと同じものを自組織でも使っている場合というのはわかりやすい例になります。同じ技術を使っていればサイバー脅威として認識するのが妥当でしょう。

他にも、政策動向や法制度など、PESTLE分析の6つの視点で分析してみてその近似性を考えてみるということになります。

事業を知ること

もう一つは、事業をよく知るということです。特に、機能、技術、人/役割に着目します。組織にとって止まると困る重要な機能はなにか?組織が依存している重要な技術はなにか?稼働に不可欠な人や役割はなにか?などです。

例えば、ランサムウェアの被害が事業へどのような影響を与えるかを考えるときに、同じような事業機能を持っている組織の被害事例とビジネスへの影響が参考になるでしょう。他にも、企業におけるソフトウェア開発基盤をあるクラウドサービスに依存している場合、そのクラウドサービスがサイバー攻撃の被害を受け一時的に利用できなくなると事業の生産性が影響を受けることとなります。

社長の名前をかたって偽のメールを送りつけ、不正な口座にお金を振り込ませるような手口は現在も以前からも常套手段の一つですが、用いられる文面が流用されたり、やりとりの手口はその時々で共通であったりと、防ぐ上では参考になるところも多いでしょう。

このように、事業構造の内部に目を向け、似ているような点に着目することで、より組織に適したスレットランドスケープを見つけられる可能性が高まると考えられます。さらには、自分たちの組織を標的とする可能性のある攻撃者をリストアップすること、そしてそこからどんな脅威/リスクシナリオが考えられるかというアプローチが大事になるでしょう。

ステークホルダーに着目する

さらにもう一つ、非常に重要な観点なのが、どのステークホルダー向けに作成されたものなのか?という点になります。理想的には、ある特定の役割の人がサイバー脅威の情勢を把握し意思決定をするために作成されたものがスレットランドスケープだと言えます。

ステークホルダーは、組織のCISOかもしれないですし、セキュリティ対策を実行していく管理者かもしれないですし、インシデントの対応者かもしれません。それぞれ技術に対する理解度、リスクに対する理解度が違います。適した表現が用いられていたり、役割に応じたアクションが提言されていたりする可能性も高くなるでしょう。

ステークホルダーが誰であれ、意思決定に使うというのがあるべき姿です。どういうステークホルダーを想定しているかというのもよい着眼点になりますので、着目してみるとよいでしょう。

さらに深く読み解くには

そのスレットランドスケープがどうやって作られているかにまで目を向けないとわからないこともあるかもしれません。その場合は、生成プロセス(データ収集と処理、データ分析とアウトプットの生成、配布)やレポートのタイプ(ダッシュボード、短めのレポート、長めのレポート)、コンテンツ(テキスト、チャート、テーブル、関係図、タイムライン、フロー図、スクリーンショット、など)の観点で見てみるのもよいでしょう。

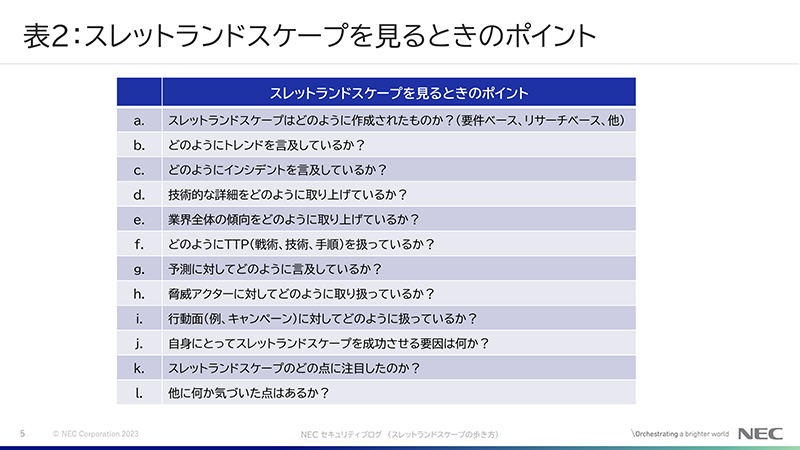

スレットランドスケープを見るときのポイント

さて、ここまでスレットランドスケープを探すときの観点や、組織に適したものを探すときの観点について延べてきました。一覧にまとめて見ましたので、皆さんもスレットランドスケープを見るときにこれらの観点で自身の評価を整理してみてはいかがでしょうか。

表2: スレットランドスケープを見るときのポイント(ワークショップを元に一部追記)

まとめ

本ブログでは、スレットランドスケープの歩き方を紹介しました。うまく使いこなせるとリスク対策においてスムーズな意思決定ができるようになります。自組織に合ったスレットランドスケープを得るには、事業をよく把握している組織自身で作るのが理想ですが、現実的には自組織にあったレポートやコンテンツを外部から見つけて使っていくことが多いと思います。セキュリティに対応するチームの能力やリスクに対する理解度によって必要となるコンテンツは異なります。より要望に合致したものを探すには、業界動向と事業構造に着目することが大切です。生成プロセスを知ることも役立つでしょう。

最後に、スレットランドスケープを見るときのポイントを紹介しました。皆さんが目的にあったスレットランドスケープを見つけ、セキュリティリスク対策へ活用することにつながれば幸いです。

参考資料

- [1]情報セキュリティ10大脅威 2023 (IPA)

https://www.ipa.go.jp/security/vuln/10threats2023.html

https://www.ipa.go.jp/security/vuln/10threats2023.html - [2]‘Build Your Own Threat Landscape’ Workshop (FIRST CTI Symposium)

https://www.first.org/events/symposium/berlin2022/program#pBuild-Your-Own-Threat-Landscape-Workshop

https://www.first.org/events/symposium/berlin2022/program#pBuild-Your-Own-Threat-Landscape-Workshop - [3]サイバー空間をめぐる脅威の情勢等 (警察庁)

https://www.npa.go.jp/publications/statistics/cybersecurity/

https://www.npa.go.jp/publications/statistics/cybersecurity/ - [4]ENISA Threat Landscape 2022 (ENISA)

https://www.enisa.europa.eu/topics/cyber-threats/threats-and-trends

https://www.enisa.europa.eu/topics/cyber-threats/threats-and-trends - [5]FBI Internet Crime Report 2021 (FBI IC3)

https://www.ic3.gov/Media/PDF/AnnualReport/2021_IC3Report.pdf

https://www.ic3.gov/Media/PDF/AnnualReport/2021_IC3Report.pdf - [6]2022年データ漏洩/侵害調査報告書 (Verizon)

https://www.verizon.com/business/ja-jp/resources/reports/dbir/

https://www.verizon.com/business/ja-jp/resources/reports/dbir/

執筆者プロフィール

角丸 貴洋(かくまる たかひろ)

セキュリティ技術センター サイバーインテリジェンスグループ

インテリジェンスグループリード、技術戦略の立案・推進、グローバル連携の推進を担う。CISSP、GIAC(GCTI)を保持。FIRST, SANS THIR Summit, AVARなどで講演。

アイスホッケーをこよなく愛し、理論派指導者としてTTP(徹底的にパクる)をモットーに指導方法の研究に没頭する日々を送る。

執筆者の他の記事を読む

アクセスランキング