Japan

サイト内の現在位置

産業制御システムのセキュリティについて:A SANS 2021 Survey: OT/ICS Cybersecurityより考察

NECセキュリティブログ2022年3月25日

ICSは本当にクローズドなシステムなのか

「ICSはインターネットや情報系ネットワークとは隔離されたクローズドなシステムなので、セキュリティ対策を行っていない」という話を現在でも聞くことがあります。ICSがクローズドなシステムであるというのは本当なのでしょうか?そして、本当にセキュリティ対策は必要ないのでしょうか?

このことに関して、SANSレポートの「Figure 23. OT Connectivity to External Networks」で興味深い調査結果が示されています。これはICSと他のネットワークとの接続状況に関する調査で、2019年には回答者のうち28%がクローズドなシステムであると回答していたのに対して、2021年の調査では8%に減少したという内容です。したがって、92%の回答者がICSは他のネットワークと接続しており、クローズなシステムではないとしています。

また、大きく減少した理由について、SANSレポートではその要因を2つ述べています。1つ目は、以前はクローズドなシステムであったが新たに他のネットワークに接続したという要因です。2つ目は、クローズドだと思っていたICSが実際には他のネットワークと接続されており、クローズドではないと判明したという要因です。

特に2つ目の要因については、大いに関係がありそうです。同じくSANSレポートにおいて、ICSと他のネットワークの接続に関する設計等の情報をすべて文書化しているという回答は、2021年の調査では全体の57%でした。このことから、全てのネットワーク構成を正確に把握できていないという事実がありそうです。

上記のSANSレポートの結果に加えて、近年、ICSとITシステムとの融合や、ICSでのクラウドサービスやIIoTなどの利用も一層進んできています。このことから、クローズドなICSはほとんどないと言ってもよいでしょう。

ICSはクローズドなシステムだから安全と思っていたけれど、正確な資産管理ができておらず、実際には気付かないうちに他のネットワークと接続していたということは起こりえます。そして、それを起点にサイバー攻撃の被害を受けてしまう可能性があります。

ICSのセキュリティ対策は資産管理から始まります。ICSの構成を正確に把握して必要な対策に絞ってセキュリティ対策することが重要です。また、一度確認したら終わりではなく、常に最新の構成を把握し続けることが重要です。

ICSのセキュリティ対策のポイント

次にICSのセキュリティ対策のポイントについて考えたいと思います。セキュリティ対策は侵害のリスク・影響度の高い箇所から重点的に対策すべきと考えます。

侵害のリスク・影響度のあるICSの構成要素に関して、SANSレポートの「Figure 12. System Component Risk」と「Table 4. Component Risk Compared to Impact」で調査結果が示されています。この調査結果によれば、一番侵害のリスク・影響が高い構成要素は、WindowsやLinuxを実行しているエンジニアリングワークステーションやサーバーなどのエンドポイントでした。その次に高いのは、リモートアクセスやITシステムとの接続などのICSと他のネットワークとの境界点であるという内容になっています。

実際に、最近のICSのインシデント事例において、ICSのコントローラやフィールドデバイスに対して直接攻撃を受けたということは少なく、エンドポイントや他のネットワークとの境界点を経由した攻撃が多いため、現場の実状とも一致していると考えます。

ポイント1:エンドポイントのセキュリティ対策

エンドポイントのセキュリティ対策には、マルウェア/ウイルス検知やパッチ適用等のアップデートなどがあります。その中でも脆弱性に対するパッチ適用等のアップデートは必須であると考えます。

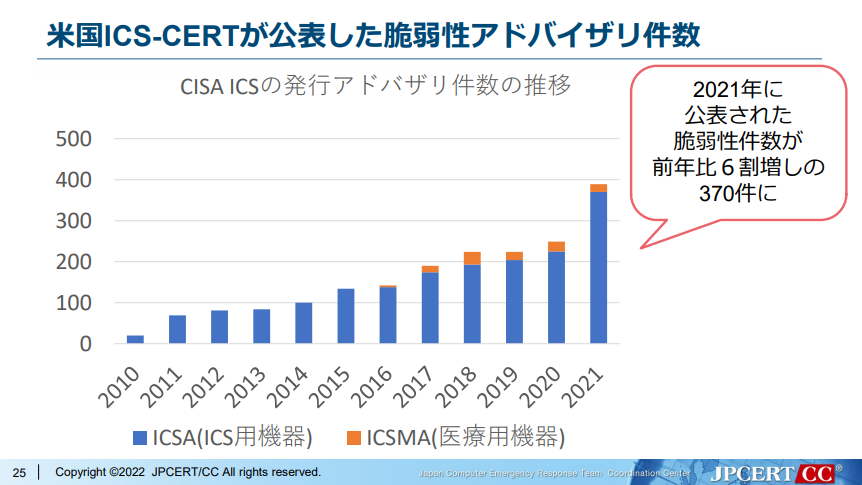

脆弱性件数は年々増加傾向にあり、脆弱性を悪用するサイバー攻撃が多くなっています。昨年はRipple20やApache Log4jといった大きな影響のある脆弱性が話題となりました。JPCERT/CCによると、米国ICS-CERTによって2021年に公表された脆弱性件数は、前年比6割増であるとしています。

[3]より画像として引用

[3]より画像として引用SANSレポートでは、重要なICS資産のパッチ適用とアップデートに関する調査「Figure 27. Vulnerability Remediation Methods」が参考になります。以前は脆弱性に対するパッチ適用等のアップデートはICS全体への影響が不明のためできないという話も多かったと思います。しかし、現在は重要なICS資産に対してパッチの適用や更新をしない・できないと回答した割合は6%であり、ほとんどの回答者はパッチの適用や更新を行っているとされています。

パッチ適用等のアップデートは無視できない状況であり、今後のエンドポイントのセキュリティ対策のポイントとなると思います。

ポイント2:ネットワークのセキュリティ対策

ネットワークのセキュリティ対策には、ICSと他のネットワークとの境界にファイアウォールを設置して通信を制御することや、DMZを経由して他のネットワークに接続するなどがあります。

そして、今後のICSのネットワークに関するセキュリティ対策のポイントは、クラウドベースのサービスとの接続部分と思います。

SANSレポートには、回答者のうち40%がICSで何らかのクラウドサービスを使用しているという調査結果があり、クラウドサービスの使用は今後さらに増加していくと考えられています。

クラウドサービスを使用する場合には、従来のICSのセキュリティ対策に加えて、クラウド側でもセキュリティ設定などの対策を行う必要があることに注意してください。クラウド側のセキュリティ対策は各クラウドサービス事業者が提供しているガイドラインや、米国のCIS(Center for Internet Security)が発行しているCIS Benchmarks  [4]を参考にして行うのがよいと考えます。

[4]を参考にして行うのがよいと考えます。

さいごに

本ブログでは、SANSレポートをもとにICSのセキュリティ対策の必要性と、セキュリティ対策のポイントについて考えてみました。紹介したICSのセキュリティに関する内容は一部であり、適切なセキュリティ対策を行う場合はガイドラインに従って実施することが重要です。

本ブログがICSのセキュリティについて改めて考えるきっかけとなることがあれば幸いです。

(本ブログでのA SANS 2021 Survey: OT/ICS Cybersecurity  [2]の引用については SANS Instituteより使用許可を得ております。)

[2]の引用については SANS Instituteより使用許可を得ております。)

参考資料

- [1]

- [2] A SANS 2021 Survey: OT/ICS Cybersecurity:

https://www.sans.org/white-papers/SANS-2021-Survey-OTICS-Cybersecurity/

https://www.sans.org/white-papers/SANS-2021-Survey-OTICS-Cybersecurity/ - [3]制御システム・セキュリティの現状と展開~この1年間を振り返って~2022年版:

https://www.jpcert.or.jp/present/2022/ICSR2022_01_JPCERTCC.pdf

https://www.jpcert.or.jp/present/2022/ICSR2022_01_JPCERTCC.pdf - [4]CIS Benchmarks:

https://www.cisecurity.org/cis-benchmarks/

https://www.cisecurity.org/cis-benchmarks/

執筆者プロフィール

横田 健悟(よこた けんご)

セキュリティ技術センター セキュリティ実装技術チーム

NECグループが提供するシステムやサービスのセキュア開発支援業務に従事。

2020年6月にIPA 産業サイバーセキュリティセンター中核人材育成プログラムを修了。

情報処理安全確保支援士(RISS)を保持。

執筆者の他の記事を読む

アクセスランキング