Japan

サイト内の現在位置

そのURLはそっくりさん?~ミスリードURLに注意~

NECセキュリティブログこんにちは。NECサイバーセキュリティ戦略本部セキュリティ技術センターの鈴木です。突然ですが、URLに関する“ホモグラフ攻撃”や、それらを利用してURLをミスリードさせる攻撃をご存知でしょうか?あえてミスリードするようなURLについては正式な名前の定義が無いと思われますので、本ブログでは便宜上「ミスリードURL」と記述します。これは主に正規URLと見分けが難しい文字列で偽装したURLのことを指します。

昨今はフィッシング攻撃の件数増加など脅威が増しているため、今回はそのテクニックの1つである「ミスリードURL」とそれを実現する手法の1つである「ホモグラフ攻撃」について事例等を踏まえて解説をしたいと思います。

1.ミスリードURLとホモグラフ攻撃の例

2020年に、Googleとイリノイ大学アーバナ・シャンパーン校の共同研究の論文  [1]が発表されました。この論文の中にはミスリードURLについてどの程度の誤認識が発生するかという観点の実験記述があります。その結果を見ると、様々なURLのうち、特にミスリードするような文字列ではないフィッシングURLについては約7%の人しか騙されなかったものの、ミスリードURLでは60%の人が騙された、という趣旨の記述がありました。

[1]が発表されました。この論文の中にはミスリードURLについてどの程度の誤認識が発生するかという観点の実験記述があります。その結果を見ると、様々なURLのうち、特にミスリードするような文字列ではないフィッシングURLについては約7%の人しか騙されなかったものの、ミスリードURLでは60%の人が騙された、という趣旨の記述がありました。

ここでの「ミスリード」は、前述のように正規のURLを構成する文字とそれに似せた別の文字を置換するなどして、視覚的に誤解を誘うものなどを指します。そして、その代表的な手法として「ホモグラフ攻撃」と呼ばれるものがあります。

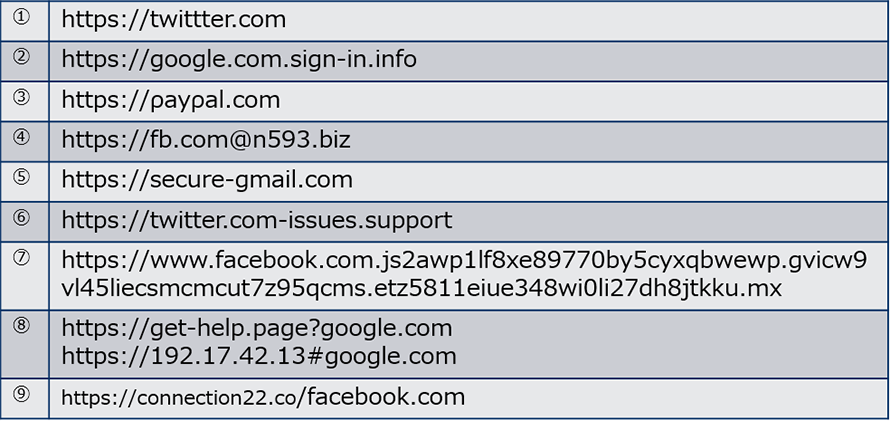

では、具体的なミスリードURLの例を前述の論文から見ていきたいと思います。

- ※

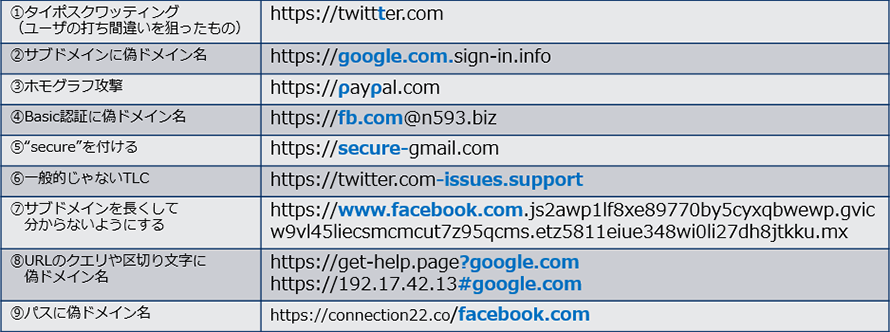

[1]を基に作成

[1]を基に作成 - ※記載されたURLへの実際のアクセスはお控え下さい

図1を見て、どこがミスリードする部分かお判りでしょうか。

以下にその部分を強調したものを掲載します。

図2の例からも分かるように、ミスリードURLは想像以上に見分けが付きにくいのではないかと思います。また、近年は簡単かつ無償でSSL証明書を入手できるようになったこともあり、当たり前のように、これらの偽装されたURLでもHTTPS対応されているなど、以前にも増して見分けが付きにくくなってきています。

では、次にこの中で代表的な手法のひとつである「ホモグラフ攻撃」について例を挙げてみたいと思います。

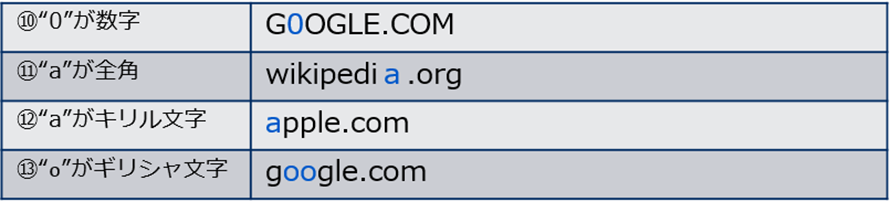

「ホモグラフ攻撃」は図2-③のように見た目が紛らわしい文字を使用することでミスリードをさせるような古典的な攻撃方法として昔から存在しています。ただ近年ではIDN(国際化ドメイン名:Internationalized Domain Name)が普及し、今までの使用文字列(※)だけではなく、Unicodeなどの非ASCII文字も使用できるようになり、URLの表現の幅が広がったことから、非常に見分けが難しいケースが増えています。

- ※以前はASCIIコード内のアルファベット(A-Z)・数字(0-9)とハイフン(-)、ドット(.)のみが使用されていました

今回はメイリオフォントで記載していますが、ミスリードする部分が分かりますでしょうか?

フォントの見え方のせいで「そっくり」ということもあるかと思いますが、実際にはもっと見分けが付きにくいフォントで構成されることもあります。そのフォントで記載されたURL文字列がWebページ中やHTMLのメール文中に含まれる可能性も考えると、昔からある攻撃とはいえ、今も十分に脅威であると感じます。

2.ミスリードURLやホモグラフ攻撃への対策について

昔から存在する手法でありながら、現在も脅威であるこれらの攻撃に対して、私達はどう対応すれば良いでしょうか?ここでは、考えられる手段を3つご紹介します。

Ⅰ.最新の主要ブラウザを使用する

Ⅱ.対象サイトの安全性を確認する/安全なサイトにアクセスする

例えば、URLを入力してサイトの安全性を調査するサービス  [4]などを使用することで、ある程度の安全性を確認可能です。ただ、この方法では、Webサイトにアクセスする度に確認をする必要があるため、現実的ではないかもしれません。一方で、普段からよく使うサイト(正規サイト)はブックマークをしておく、または検索エンジン経由で正規サイトへアクセスする等も1つの手段です。

[4]などを使用することで、ある程度の安全性を確認可能です。ただ、この方法では、Webサイトにアクセスする度に確認をする必要があるため、現実的ではないかもしれません。一方で、普段からよく使うサイト(正規サイト)はブックマークをしておく、または検索エンジン経由で正規サイトへアクセスする等も1つの手段です。

Ⅲ.ソリューションでの対応を行う

セキュリティ関連のソリューションの中には、Webフィルタなどを使って対象のサイト/URLが安全かどうかを確認し、問題がなければアクセスを許可するといった仕組みを持つものもあります [5]。ある程度コストはかかりますが、安全性と利便性を考慮するとこれも実現性の高い対応方法かと思います。

Ⅳ.(番外編)JPドメインを信じる

実は、日本のJPドメイン名は使用できる文字が漢字・仮名・英数字に限定されており、事例で挙げた様なギリシャ文字など、ホモグラフ攻撃に使えそうな文字が混在したドメイン名は登録不可となっています(  https://日本語.jp/access/phishing.html)。

https://日本語.jp/access/phishing.html)。

ただし、見た目が似ている漢字(例:末と未など)も多く、ホモグラフ攻撃を完全に排除することは難しいこと、また、ミスリードURLやホモグラフ攻撃以外の問題(そもそもフィッシングはミスリードURLではなく、誘導先のURI偽装や隠蔽など、より巧妙な手段が使われている)もあることから、ミスリードURLに限らず、注意は必要です。

3.最後に

いかがでしたでしょうか。今回はフィッシングサイトなどで使用されるミスリードURLやホモグラフ攻撃について取り上げてみました。これらは高度な攻撃手段ではないですが、誰もが被害に遭う可能性はあります。メールやWebサイトに記載されたURLへアクセスする際にはこういった恐れもあることを意識していただければと思います。

参考:

- [1] Reynolds, Joshua & Kumar, Deepak & Ma, Zane & Subramanian, Rohan & Wu, Meishan & Shelton, Martin & Mason, Joshua & Stark, Emily & Bailey, Michael. (2020). Measuring Identity Confusion with Uniform Resource Locators. 1-12. 10.1145/3313831.3376298. (

https://storage.googleapis.com/pub-tools-public-publication-data/pdf/6c4c8018ca2875aaf3fc19819154ed0185af2796.pdf)

https://storage.googleapis.com/pub-tools-public-publication-data/pdf/6c4c8018ca2875aaf3fc19819154ed0185af2796.pdf) - [2] THE URLEPHANT IN THE ROOM,Google,

https://www.usenix.org/conference/enigma2019/presentation/stark

https://www.usenix.org/conference/enigma2019/presentation/stark - [3] Microsoft Edge で Web サイトや検索結果をフィルター処理する

https://support.microsoft.com/ja-jp/account-billing/microsoft-edge-%E3%81%A7-web-%E3%82%B5%E3%82%A4%E3%83%88%E3%82%84%E6%A4%9C%E7%B4%A2%E7%B5%90%E6%9E%9C%E3%82%92%E3%83%95%E3%82%A3%E3%83%AB%E3%82%BF%E3%83%BC%E5%87%A6%E7%90%86%E3%81%99%E3%82%8B-3034d91e-5efa-9fbe-1384-46009f087ccf

https://support.microsoft.com/ja-jp/account-billing/microsoft-edge-%E3%81%A7-web-%E3%82%B5%E3%82%A4%E3%83%88%E3%82%84%E6%A4%9C%E7%B4%A2%E7%B5%90%E6%9E%9C%E3%82%92%E3%83%95%E3%82%A3%E3%83%AB%E3%82%BF%E3%83%BC%E5%87%A6%E7%90%86%E3%81%99%E3%82%8B-3034d91e-5efa-9fbe-1384-46009f087ccf https://support.microsoft.com/en-us/account-billing/filter-websites-and-searches-using-microsoft-family-safety-3034d91e-5efa-9fbe-1384-46009f087ccf

https://support.microsoft.com/en-us/account-billing/filter-websites-and-searches-using-microsoft-family-safety-3034d91e-5efa-9fbe-1384-46009f087ccf - [4] Virus Total,

https://www.virustotal.com/gui/home/url

https://www.virustotal.com/gui/home/url - [5] InterSafe WebFilter製品機能, NEC,

https://jpn.nec.com/intersafe/introduction.html

執筆者プロフィール

鈴木 明日香(すずき あすか)

セキュリティ技術センター 脆弱性マネジメントチーム

兼タレントマネジメント

NECグループの脆弱性を管理する業務、推進活動に従事。

兼務でセキュリティ教育や人材育成に携わる。

執筆者の他の記事を読む

アクセスランキング