Japan

サイト内の現在位置

クラウドサービスを利用する際の責任範囲の明確化とクラウド事業者の信頼性の確認について

NECセキュリティブログ2021年8月20日

NECサイバーセキュリティ戦略本部セキュリティ技術センターの中野です。

近年、テレワーク等の普及により、クラウドサービスの利用が増加傾向にあると思います。そこで、本ブログではクラウドサービスを利用するにあたりセキュリティ面でどういったことを考慮すべきか、何をする必要があるのかについて、改めて考えていきたいと思います。全ての考慮事項について書いていくと、とても書ききれないので、今回は以下2つのポイントに絞って書いていきます。

-

責任範囲の明確化

-

クラウド事業者の信頼性の確認

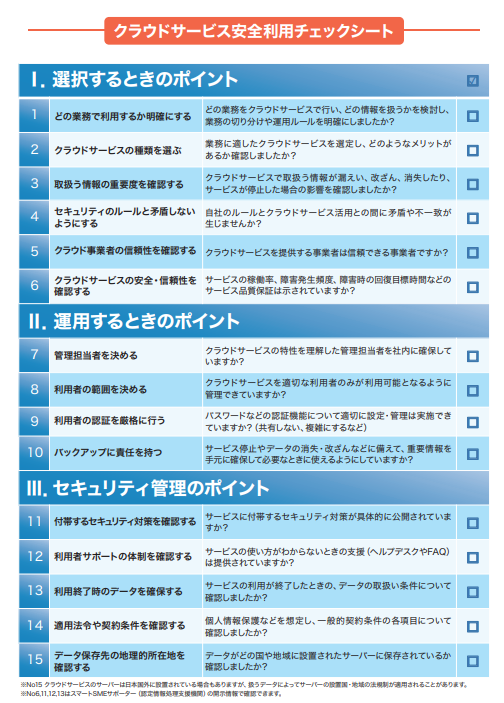

なお、クラウドサービスが安全に利用できているか体系的にチェックしたいということであれば、IPAが発行している「中小企業のためのクラウドサービス安全利用の手引き」 [1]の中のチェックシート(図1)などの活用を推奨いたします。

[1]の中のチェックシート(図1)などの活用を推奨いたします。

1.責任範囲の明確化

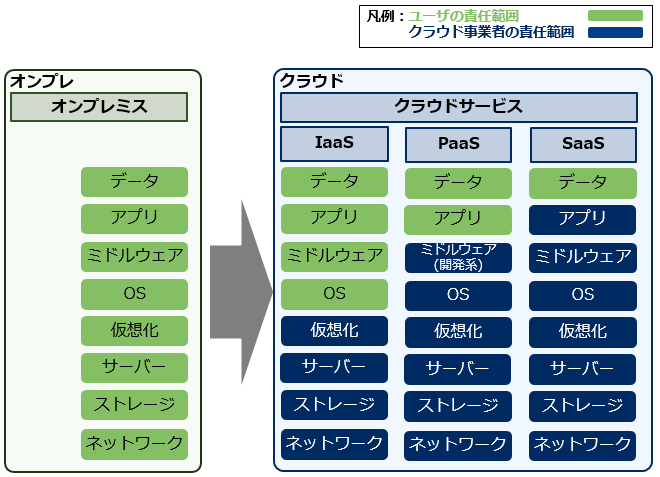

クラウドサービスを利用することで、ユーザは自社でサーバを所有・管理する必要がなくなります。しかし、その運用管理やセキュリティ対策は、クラウド事業者がその全てを保証するわけではありません。クラウドサービスはどのクラウドサービス事業者を利用するか、どのサービス形態を利用するかによってユーザが責任を持つべき範囲が異なります(図2)。例えば、IaaSでは多くの場合、クラウド事業者はネットワーク、ストレージ、サーバ、仮想化環境といったインフラストラクチャの運用管理やセキュリティ対策の責任を持ち、OSやミドルウェア、アプリケーションについての管理責任はユーザが持ちます。PaaSではインフラストラクチャだけでなくOSやミドルウェアについての管理責任もクラウド事業者側が持ち、ユーザはアプリケーションとデータに対して管理責任を持つことになります。SaaSではアプリケーションを含めたほぼ全ての管理責任をクラウド事業者側が持ち、ユーザ側の管理責任についてはアプリケーション上で取り扱うデータだけになります。このようにクラウドサービスではクラウド事業者とユーザとで責任を共有することになり、このモデルを責任共有モデルと呼ぶことがあります。

クラウドサービスを利用する際には、クラウド事業者側の責任範囲とユーザ側の責任範囲の両方が存在するため、その責任範囲を明確化することが非常に重要になります。CSA Japan(日本クラウドセキュリティアライアンス)が発行している「クラウドコンピューティングのための セキュリティガイダンス v4.0」 [2]にも以下のような記載があります。

[2]にも以下のような記載があります。

「いかなるクラウドプロジェクトであれ、最も重要なセキュリティ上の注意点は、だれが何に責任を負うのかを的確に把握することである。」( [2]より引用)

[2]より引用)

また、ユーザ側に対して、以下のような推奨事項も記載があります。

「クラウド利用者は、クラウドプロジェクトに際し、責任分担表を作成して誰がどの対策をどのように実装する必要があるのかを文書で示さなければならない。これは同時に、必要な準拠すべき基準に対応していなければならない。」( [2]より引用)

[2]より引用)

これらのことから、責任の明確化がクラウドサービスを利用する上でどれだけ重要かが分かると思います。

実際のクラウドサービス事業者の責任共有モデルについて見てみましょう。

AWSの責任共有モデルはAWS責任共有モデル [3]から確認できます。このモデルから、ユーザ側が責任を持たなければならない領域があることがよく分かると思います。また、AWSの責任共有モデルについて以下のような記載もあり、サービス形態によってユーザが責任を持つべき範囲が違うことも意識しなければいけません。

[3]から確認できます。このモデルから、ユーザ側が責任を持たなければならない領域があることがよく分かると思います。また、AWSの責任共有モデルについて以下のような記載もあり、サービス形態によってユーザが責任を持つべき範囲が違うことも意識しなければいけません。

「お客様の責任は、選択した AWS クラウドのサービスに応じて異なります。」( [3]より引用)

[3]より引用)

例えば、Amazon EC2を利用する際にはOSの管理(パッチ適用など)やアプリケーションの管理、ファイアウォールの構成管理などについてはユーザ側で責任を持つことになります。一方で、Amazon DynamoDBを利用する際には、OSやプラットフォームなどについてはAWSが管理責任を持ち、ユーザはデータの管理や権限管理などについて責任を持つことになります。

次に、Microsoft社のクラウドサービスについての責任共有モデル [4]を見てみましょう。AWSと同じく、データ管理やアカウント管理など、ユーザ側が責任を持たなければならない領域があります。また、サービス形態によってユーザの責任範囲が異なっています。

[4]を見てみましょう。AWSと同じく、データ管理やアカウント管理など、ユーザ側が責任を持たなければならない領域があります。また、サービス形態によってユーザの責任範囲が異なっています。

このように、利用するクラウドサービスによってユーザの責任範囲は変わってくるため、クラウドサービスを利用する際には、ユーザ側はどこまで管理しなければいけないかを把握し、どの対策をどのように実装するのか、またそれを誰が行うのかまで明確化することが重要になります。近年では、マルチクラウド化やコンテナ/サーバレスなどの新たなサービス形態の台頭もありますので、責任範囲の明確化はより重要性が高くなっていると思います。

2.クラウド事業者の信頼性の確認

クラウドサービスでは事業者とユーザの間で責任を共有することになるため、クラウド事業者の信頼性を確認することは重要です。

では、クラウド事業者の信頼性を確認するためには何をすればよいでしょうか。委託先管理や外部サービス利用のためのチェックシートを用意しているのであれば、そちらを利用してクラウド事業者を評価するというのが一つの手です。しかし、特に委託先管理や外部サービス利用のためのルールなどが定められていない場合もあるかと思います。また、チェックシートを利用してクラウド事業者の管理体制などを網羅的にチェックすることは、あまり現実的でないとも思います。

そこで、クラウド事業者の信頼性を評価する上で参考になる情報として、認証制度の活用が考えられます。例えば、ISMSクラウドセキュリティ認証 [5]は、通常のISMS認証に加え、クラウドサービス固有の管理策にも準拠していることを示すものです。他にも米国政府向けのセキュリティ基準を満たしていることを保証するFedRAMP

[5]は、通常のISMS認証に加え、クラウドサービス固有の管理策にも準拠していることを示すものです。他にも米国政府向けのセキュリティ基準を満たしていることを保証するFedRAMP [6]などの認証制度もあります。最近では、日本政府が求めるセキュリティ要件を満たしていることを保証するISMAP

[6]などの認証制度もあります。最近では、日本政府が求めるセキュリティ要件を満たしていることを保証するISMAP [7]という認証制度も誕生しました。クラウド事業者とそのサービスの信頼性をどのように確認すればよいか分からない場合、クラウドサービスを利用する目的に合わせて、どの認証を取得しているかを確認するのが良いと思います。例えば、官公庁向けのシステム開発を行うのであれば、前述したISMAPやFedRAMPを取得しているかを確認するといったことです。また、クレジットカードの情報を取り扱うシステムやサービスを利用するのであれば、PCI DSSの認証を取得しているか確認するという活用の仕方もあると思います。このように、利用したいクラウドサービスがどの認証を取得しているかを確認することで、適切にクラウド事業者の信頼性の確認を行うことができ、クラウドサービスの選定ができます。

[7]という認証制度も誕生しました。クラウド事業者とそのサービスの信頼性をどのように確認すればよいか分からない場合、クラウドサービスを利用する目的に合わせて、どの認証を取得しているかを確認するのが良いと思います。例えば、官公庁向けのシステム開発を行うのであれば、前述したISMAPやFedRAMPを取得しているかを確認するといったことです。また、クレジットカードの情報を取り扱うシステムやサービスを利用するのであれば、PCI DSSの認証を取得しているか確認するという活用の仕方もあると思います。このように、利用したいクラウドサービスがどの認証を取得しているかを確認することで、適切にクラウド事業者の信頼性の確認を行うことができ、クラウドサービスの選定ができます。

参考情報として、以下にAWSとMicrosoft Azureの認証制度の取り組みについて記載されているWebページを紹介しておきます。

まとめ

本ブログでは、クラウドサービスを利用する際にセキュリティ面で考慮する事項について、以下の2点にポイントを絞って書きました。

-

責任範囲の明確化

-

クラウド事業者の信頼性の確認

今回書いた内容は初歩的な内容ですので、クラウドサービスを業務で扱いなれている方にとっては既知の内容で、あまり面白みがなかったかと思います。しかし、基本的な内容だからこそ重要な内容でもあります。私は、本ブログを執筆することで普段自分が業務で利用しているクラウドサービスについて、見つめ直す良いきっかけができたと思っています。読者の方にも本ブログの内容が少しでもお役に立ちましたら幸いです。

参考資料

- [1]中小企業のためのクラウドサービス安全利用の手引き

https://www.ipa.go.jp/files/000072150.pdf

https://www.ipa.go.jp/files/000072150.pdf - [2]クラウドコンピューティングのためのセキュリティガイダンスv4.0

https://cloudsecurityalliance.jp/j-docs/CSA_Guidance_V4.0_J_V1.1_20180724.pdf

https://cloudsecurityalliance.jp/j-docs/CSA_Guidance_V4.0_J_V1.1_20180724.pdf - [3]

- [4]

- [5]ISMS適合性評価制度

https://isms.jp/isms.html

https://isms.jp/isms.html - [6]SECURING CLOUD SERVICES FOR THE FEDERAL GOVERNMENT

https://www.fedramp.gov/

https://www.fedramp.gov/ - [7]ISMAP - 政府情報システムのためのセキュリティ評価制度

https://www.ismap.go.jp/csm

https://www.ismap.go.jp/csm - [8]AWS コンプライアンスプログラム

https://aws.amazon.com/jp/compliance/programs/

https://aws.amazon.com/jp/compliance/programs/ - [9]Azure コンプライアンス ドキュメント

https://docs.microsoft.com/ja-jp/azure/compliance/

https://docs.microsoft.com/ja-jp/azure/compliance/

執筆者プロフィール

中野 智晴(なかの ともはる)

セキュリティ技術センター セキュリティ実装技術チーム

NECグループのセキュア開発・運用を推進。主にクラウド環境におけるセキュアアーキテクチャ検討活動やリスクアセスメントに従事。

執筆者の他の記事を読む

アクセスランキング

拡大する

拡大する