Japan

サイト内の現在位置

リスクハンティングサービス

サービスやデータが複雑に連携してDXを実現するシステムでは、セキュリティリスクの検知に高度な専門知識や技術力が求められます。また、ビジネス全体のフローとして見た時に問題が無いか、人権・プライバシー保護への配慮がされているかなどビジネス面でのリスクを考慮することも重要となります。

ビジネスへの影響を考慮しながら包括的にリスクを評価、対策案を提示

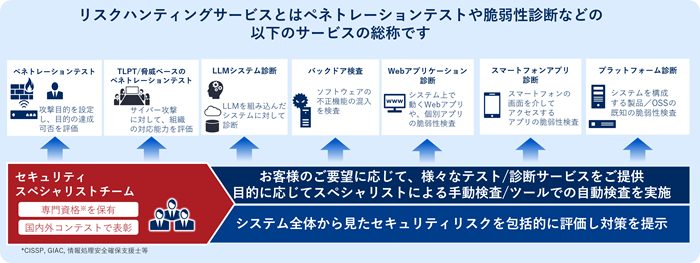

セキュリティスペシャリストチームが、ビジネスを考慮しながら脆弱性診断やペネトレーションテスト(侵入テスト)を行い、システム全体のリスク評価を行います。

また、人権・プライバシーへの配慮や市場トレンドから将来的に考慮すべき懸念事項など、情報資産をビジネスに利活用する上で想定されるリスクについても、ビジネスプラン、仕様書やシステム設計図などを参照して評価します。

これらのリスクに対してビジネスへの影響を考慮した対策を提示することで、ビジネス企画やシステム設計段階からリスク低減を支援します。

特長

- ハードウェアも含めたシステム全体からみたセキュリティリスクを評価

- 人権・プライバシーへの配慮不足等、ビジネス継続に関わるリスクを包括的に評価し対策提示

- 国際的セキュリティの大会で優秀な成績を収める技術者を擁するチームが、ビジネス観点でリスクを評価

効果

- サイバー攻撃に対する甚大な被害可能性の低減

- 安全なDX推進を支援

- ビジネス企画やシステム設計段階からリスクを低減

リスクハンティングチーム

以下のような豊富なセキュリティの経験とスキルを有するリスクハンティングチームがサービスを提供します。

- 国内外のセキュリティ専門資格を保有している(※1)

- 国内外のCTFやセキュリティコンテストで表彰されている(※2)

- 多数の脆弱性報告実績がある(※3)

- ※1

CISSP(Certified Information Systems Security Professional)、GIAC(Global Information Assurance Certification)、OffSec、 EC-Council、CISA、情報処理安全確保支援士など

- ※2

MNCTF2023 1位、Tanium CTF 2022 優勝、総務省 Tokyo2020サイバーコロッセオ 優勝/準優勝/攻撃賞、SECCON2019国際大会5位、SANS THIR Summit 2019 CTF優勝、SANS Cyber Defense NetWars 2019.10優勝など

- ※3

CVE-2025-43877、CVE-2024-34021、CVE-2024-22380、CVE-2024-21765、CVE-2023-44689、CVE-2023-28727、CVE-2023-28726、CVE-2023-28726、CVE-2023-3440

公的制度への登録

リスクハンティングサービスは、特定非営利活動法人日本セキュリティ監査協会(JASA)の「情報セキュリティサービス基準適合サービスリスト」にペネトレーションテスト(侵入試験)サービスとして登録されています。

- ※4https://sss-erc.org/iss_books/018-0004-60/ (外部サイトへ移動)

提供内容

-

ペネトレーションテスト

システム構成やお客様のご要望に応じたテストシナリオを設定し、攻撃目標の達成可否を評価。結果を分析し、システムに対する改善策を提示。 -

TLPT(脅威ベースのペネトレーションテスト)

お客様システムに対してサイバー攻撃を模した疑似攻撃を行い、組織としての対応能力を評価。技術的・組織的な課題の改善案を提示。 -

LLM システム診断

LLMを組み込んだシステムに対して攻撃者の視点から攻撃を行い、従来のセキュリティリスクに加えLLMシステム特有の問題を検出。改善案を提示。 -

バックドア検査

NECの独自技術(https://jpn.nec.com/press/202402/20240207_01.html)によりソフトウェアの制御フローを解析し、外部からの入力が機微な処理に用いられるかを評価。不正機能の混入を検出。 -

Web アプリケーション診断

検査対象のWebアプリケーションに対して、パラメータを変更したHTTPリクエストを送信し、HTTPレスポンスの内容から脆弱性を診断。 -

スマートフォンアプリケーション診断

検査対象のスマートフォンアプリに対して、動的解析・静的解析を行い、不適切な設定、機微情報残存、実行されるWeb APIの不備などを検出。 -

プラットフォーム診断

診断対象のホストに関する情報をネットワーク経由で収集し、OSやミドルウェア、ネットワーク機器のファームウェア等の脆弱性を評価。

- ※お客様のご要望に応じて、個別サービスのカスタマイズや、上記サービス以外の個別対応も可能ですのでご相談ください。

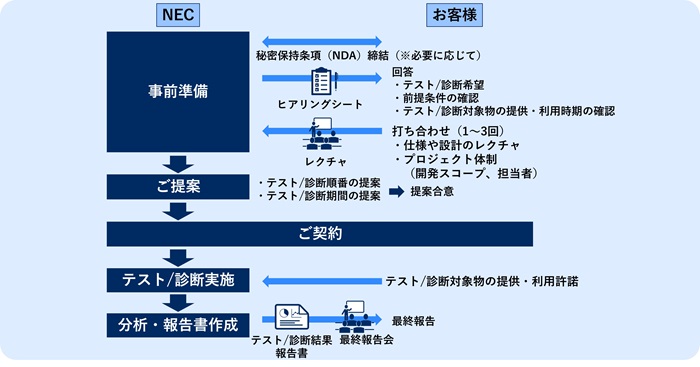

サービスご提供の流れ

サービスご提供の流れは、以下になります。