Japan

サイト内の現在位置を表示しています。

【ゆるっと用語解説】脅威インテリジェンス

「難しいサイバーセキュリティ用語をゆるっと解説!~文系卒の新米エンジニアがサイバーインテリジェンスアナリストになるため~」2025年8月15日

NEC サイバーセキュリティ技術統括部 サイバーインテリジェンスグループの栗田です。今回から、難しいサイバーセキュリティ用語をゆるっと解説!~文系卒の新米エンジニアがサイバーインテリジェンスアナリストになるため~という記事を連載していきます!

記念すべき第1回目は「脅威インテリジェンス」について、経験豊富な先輩社員へのインタビューを交えながら紐解いていきます。 この記事が皆さんに新たな気づきを提供できればと思います。

エグゼクティブサマリー

- 脅威インテリジェンスとは「組織がサイバーセキュリティに関して意思決定する際に使用する情報かつ情報の循環」

- 脅威インテリジェンスのレポーティングにおいて、要件定義・収集は難しく時間がかかるため、気になる情報を常に集めておくことが重要

- 脅威インテリジェンスは、インシデント対応において様々なフェーズで役に立っている

目次

はじめに

最初に、この連載を始めたきっかけについてお話しします。私は文系学部からサイバーセキュリティの部署に入り、今年で2年目です。毎日行う脅威情報のレポーティング業務では、技術用語に押しつぶされています。苦手を克服したい!早く一人前になりたい!との思いから連載を決意しました。

具体的には、よく聞くサイバーセキュリティ用語の意味・実際どう使われているかをサイバーセキュリティ業界で活躍されている先輩社員の方へのインタビューなども含めて掲載します。私自身この連載を通して、サイバーセキュリティ用語を「使いこなせるまで理解」し、同じサイバーセキュリティ初学者の方にも学習コンテンツとしても役立ててほしいです。また、初学者の方だけでなく、有識者の方々の新たな気づきのきっかけとなれたら嬉しいです。

用語解説「脅威インテリジェンス」

記念すべき第1回目は、「脅威インテリジェンス」とは何かについて紐解いていきます。皆さんの身近になるように前半では「料理」に例えて紹介しています。後半では先輩社員の方へのインタビューも記載しています。

用語の定義:脅威インテリジェンスとは

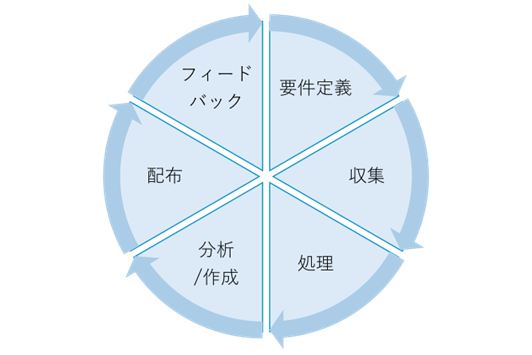

脅威インテリジェンスにおいて、情報は「事実やデータそのもの」を指し、インテリジェンスは「収集した情報を分析し、判断や行動につなげる知見」を指します。脅威インテリジェンスとは、「サイバーセキュリティに関する脅威情報を収集・加工し、分析することによって得られるインテリジェンスを基に、組織のセキュリティ対応の意思決定を行う、一連のライフサイクル」[1]です。 要するに脅威インテリジェンスとは「組織がサイバーセキュリティに関して意思決定する際に使用する情報かつ情報の循環」ということです。

今回紹介した定義は、アメリカのNational Intelligence An Overview 2011[2]をもとにして書かれた資料[3]を参考に理解しました。脅威インテリジェンスに関して先輩社員の方から初めて説明頂き、納得したライフサイクルのためです。ライフサイクルの各フェーズは、分かりやすく感じたIPAの中核人材育成プログラム7期生の方々が作成した資料[1]と私の業務経験を踏まえて、記載しました。

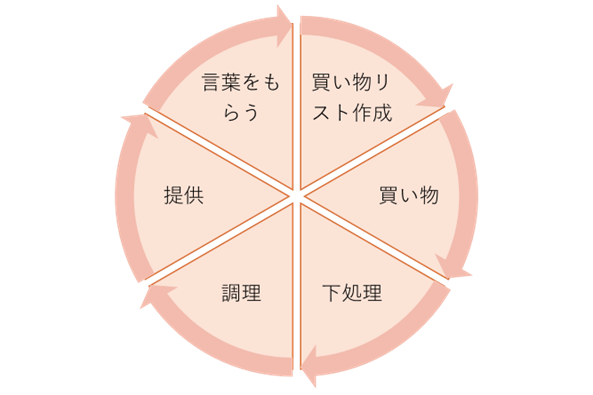

脅威インテリジェンスのライフサイクルは、何を作るか決めて買い物リストを作成して調理・・・フィードバックといった料理のライフサイクルでも表現が可能です。

ちなみに、料理教室の先生が「料理は作って改善しての繰り返しだよ~」と言っていたのを思い出し、脅威インテリジェンスのライフサイクルとの類似性に気が付きました。

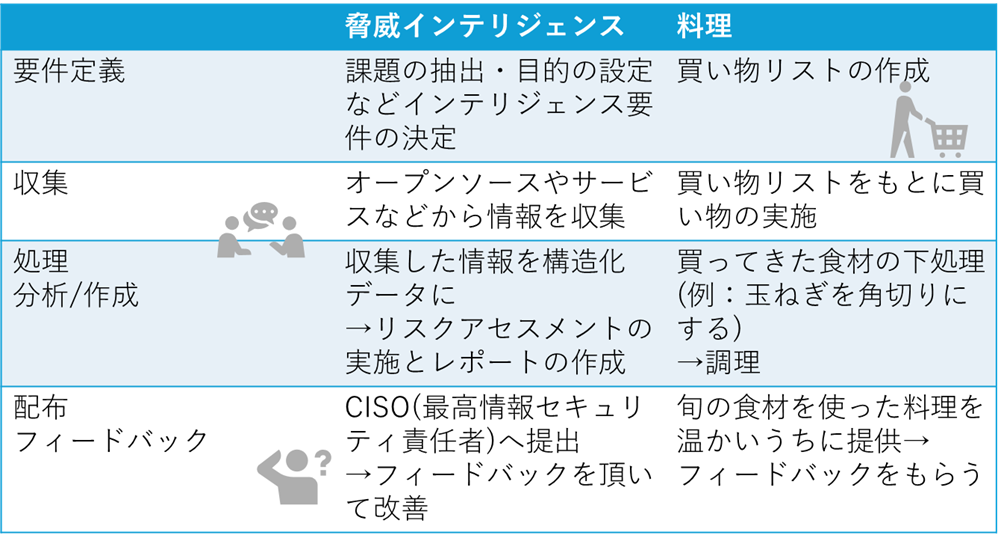

要件定義

要件定義では調査の最終目的の確認・具体的に何を調べる必要があるのか・予算など、インテリジェンスの要件の決定を行います。 脅威インテリジェンスと一言で言っても、用途によって集めるべき情報は全く異なるためです。サイバー攻撃のキャンペーンをまとめるというテーマについて考えてみます。自社への影響・対策を知りたい場合は、標的となっている業種の調査・現実的な対策の情報などが必要です。一方、技術的な手口を知りたい場合は、具体的な攻撃手法を細かく分析する必要があります。このように目的によって、調べる内容もまとめ方も異なってきます。

料理では、何を作るか・何を買うか・予算などを最初に決めておき、買い物リストを作成するイメージです。

収集

収集では、オープンソース・サービス・情報共有の枠組み(例:ISAC)などから情報を収集します。 ISACとは、Information Sharing and Analysis Centerの略称で特定の業界に特化した情報共有と分析を行う団体のことを言います。

サイバー領域における、情報収集法としては、以下3つに大別されます。[4]

- 公開情報からデータ収集を行うOSINT(Open Source Intelligence)

- 情報提供者など人からデータ収集を行うHUMINT(Human Intelligence)

- セキュリティ機器から取得またはログなどから情報を得るSIGINT(Signal Intelligence)

料理では、要件定義で作成した買い物リストをもとに買い物を行い材料を集めるイメージです。

処理・分析/作成

処理では情報をツールなどで使用することを想定し、非構造化データ(記事・ニュースなど)を構造化データ(要約・タグ付けなど)にすることです。これにより分析/作成をスムーズに行うことができます。

買ってきた食材を適切に(例:玉ねぎを角切りにするなど)包丁で切るといった下処理のイメージです。

分析/作成では、リスクアセスメントを実施し、提出レポートを作成します。レポート作成時にはIoC情報(Indicator of Compromise)と呼ばれるサイバー攻撃や不正アクセスの兆候のデータやログを含めることが多くあります。具体的にはIPアドレスやマルウェアのハッシュ値などです。 これらの手がかりによって、インシデントの原因究明・被害範囲の特定などが行えます。

どの順番で調理をするか決め、創意工夫をしながら調理するイメージです。

配布・フィードバック

配布では、正確な(間違った情報が含まれない)レポートを適切なタイミングで提出します。

料理では温かいうちに、異物が混入していない&旬の食材を使った料理を提供するイメージです。

フィードバックでは、要件定義で設定した要件を満たしているか評価し、ライフサイクルを改善します。 サイバーインテリジェンスグループでは、 CISO(Chief Information Security Officer:企業の最高情報セキュリティ責任者)への報告や本記事を掲載しているサイバーインテリジェンスブログへの公開・イベントでの発表を適切なタイミングに行い、フィードバックを頂き、改善します。

提供後、「美味しかった」や改善の言葉をもらって片付けをし、コメントから次回の改善を行うイメージです。

脅威インテリジェンスのライフサイクルと料理を比較した表が下記になります。

現場の声インタビュー「脅威インテリジェンスとの関わり」

先輩社員プロフィール

「脅威インテリジェンス」への理解を深めるために、社内のセキュリティ教育に携わるアナリストやインシデント対応を行うエンジニアの先輩社員2名にインタビューを実施しました。

郡司: サイバーセキュリティ技術統括部 サイバーインテリジェンスグループに所属し、NECグループのサイバーセキュリティ意識向上を目的とした社内ブログの発信・社内セキュリティ教育等に従事。

竹内:サイバーセキュリティ技術統括部 リスクハンティング・アナリシスグループに所属し、主にインシデント対応業務を行う。具体的には初動対応からデジタルフォレンジックを行い、お客様に報告・改善のアドバイスを行う。

うまくレポーティングするコツは?

栗田:脅威インテリジェンスのレポーティングの所要時間はどのくらいですか?

郡司:社内向けだとテーマ選択が決まっていることが多く、早い時には1時間・不得意な物のファクトチェックを行うと1日くらいかかってしまいます。一方、社外向けではテーマが決まっていないことが多く、要件定義・収集が難しいため時間がかかってしまいます。1日数時間、情報を収集することで気になる情報を常に集めておくことが重要です。

栗田:郡司さんがその中で気を付けていることは何ですか?

郡司:知らないことをまずは自分で正確に理解してから相手に伝えることです。また、時間が経つと情報が変わってしまうため定期的なメンテナンスが必要です。

栗田:脅威インテリジェンスに関わる人へのアドバイスはありますか?

郡司:役に立つかはまずは考えずに、情報を多く収集し続けることが大切です。(収集した情報量が)閾値を超えてこないと事象のつながりが見えてきません。その閾値を超えるまでに、自分なりの楽しみ(見える形の成果を目指すなど)を見つけることが重要です。

インシデント対応業務の役に立つ?

栗田:脅威インテリジェンスは、インシデント対応業務のどこで役に立っていますか?

竹内:インシデント対応プロセス[5]における「準備」「検査と分析」「封じ込め・根絶・復旧」「事件後の対応」の各フェーズで役立っています。

栗田:具体的にはどのように活用しますか?

竹内:例えばランサムウェア感染事例において、攻撃者の特定後に脅威インテリジェンスを使用することで初期侵害方法を推察することができ、実際の調査の優先度付けに活用できます。

わかりやすい言葉でお話しします。インシデント対応において、システム構成図をもとに探す方法がありますが…脅威インテリジェンスから、TTPsが分かる、脆弱性がいつから存在し、その脆弱性を攻撃者が悪用できるのかが分かると、攻撃の調査の優先順位がつけやすくなるということです。

※TTPsとは戦術(Tactics)・技術(Techniques)・手順(Procedures)の略称で、攻撃者の行動パターンや攻撃の方法を体系的に表すために使用されます [6]

栗田:竹内さんの感じる、脅威インテリジェンスを活用するメリットと課題感は何ですか?

竹内:上記のように活用することで、調査の優先度を考える際に使用でき、時間短縮・工数削減につながります。

一方で、今の社内の脅威インテリジェンスではできないこと(課題感)もあります。例えば、インシデント事案の対応中に、セキュリティベンダ等から関連するレポートが公開されることがあります。そのような情報をアップデートしたものが展開されるとありがたいです。

栗田:今後も時代の流れや需要に合わせて提供情報の内容を改善していくことが必要ですね。

まとめ

脅威インテリジェンスとは、「組織がサイバーセキュリティに関して意思決定する際に使用する情報かつ情報の循環」 と解説しました。これを「何を作るかを決める」から温かいうちに料理を提供しフィードバックを頂くという料理のライフサイクルで表現しました。

先輩社員にインタビューしたことで、「脅威インテリジェンス」について下記のようなことを学ぶことができました。

・脅威インテリジェンスのレポーティングの上達に大切なことは情報の閾値を超えるまで情報を多く収集し続けること

・インシデント対応において、脅威インテリジェンスを使用することで攻撃の調査の優先順位がつけやすくなり、時間短縮・工数削減につながる

レポーティングでも料理でもどうしても作るということに目を向けてしまいます。何をどの範囲で作るのかの要件定義やフィードバックを頂いてからどう直すかというライフサイクル全体にも目を向けていきたいと思います。

次回は、「PSIRT」に関して先輩社員のインタビューも含めながら掲載する予定です!

参照文献

この記事を執筆したアナリスト

栗田 萌香(Kurita Moeka)

専門分野:脅威インテリジェンス

大学時代の専攻からサイバー犯罪対策に興味を持つ。入社時はNECのサイバーセキュリティに関する戦略策定や政策渉外活動に携わっていた。現在は、サイバー脅威情報の収集・分析業務に従事。CCTを保持。

脅威インテリジェンス 導入・運用ガイドライン

脅威インテリジェンス 導入・運用ガイドライン