Japan

サイト内の現在位置を表示しています。

新たな脆弱性悪用確率指標LEV (Likely Exploited Vulnerabilities)

サイバーインテリジェンス2025年6月13日

2025年5月19日(現地時間)、NISTが新たなホワイトペーパー CSWP 41[1]を公開しました。このホワイトペーパーではソフトウェアやハードウェアの脆弱性のうち、実際に悪用された可能性が高いものを特定するための新たな指標「LEV(Likely Exploited Vulnerabilities)」がNISTとCISAの研究者らによって提案されています。2024年に公開された約4万件のCVE(Common Vulnerabilities and Exposures)のうち、実際に悪用されるのはわずか数百件であり、限られたリソースの中でどの脆弱性へ優先的に対応すべきかを迅速に判断することが、組織のセキュリティ対策において重要です。

エグゼクティブサマリー

- LEVとは既存の脆弱性が実際に悪用された可能性を算出するNIST提案の新たな指標で、既存のEPSSやKEVを補完する目的で設計

- 脆弱性対応の優先順位を見直す材料となり、脆弱性管理の精度と効率を高めることが期待

- 精度向上には多様なデータ提供と業界連携が不可欠で、今後は透明性と実用性の両立が必要

目次

脆弱性管理の課題

毎年報告される数万件のCVE(Common Vulnerabilities and Exposures)のうち、実際に悪用されるのはごく一部です。しかし、どの脆弱性が悪用されるかを事前に見極めることは難しく、組織は限られたリソースの中で対応の優先順位を決めなければなりません。

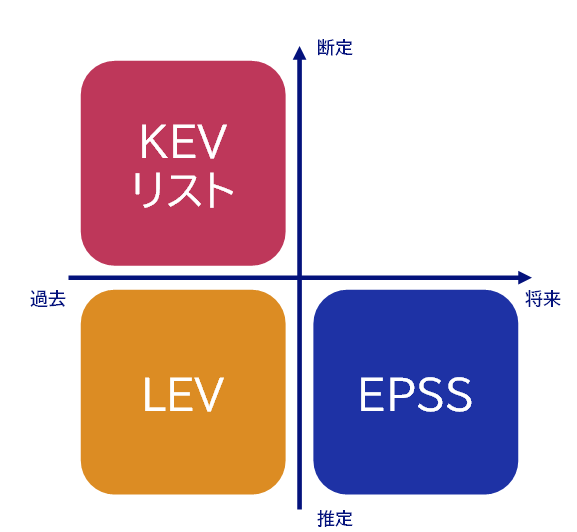

優先順位を決める指標として、従来は以下の3つの指標が使われていました:

- - CVSS(Common Vulnerability Scoring System):脆弱性の重大度を評価するための技術標準で、スコアをエクスプロイトの容易さや影響等から算出 [2]

- - EPSS(Exploit Prediction Scoring System):将来、脆弱性が悪用される可能性を予測するスコアリング手法 [3]

- - KEV(Known Exploited Vulnerabilities)リスト:実際に悪用されたことが確認されたCVEのリスト [4]

EPSSは過去に悪用が確認されている脆弱性に対する予測精度に課題があり、KEVリストは網羅性に限界があります。LEVはこれらを補完し、より現実的で柔軟な脆弱性管理を可能にすることを目的として提案されました。

LEVとは何か?

LEVは「あるCVEが過去に実際に悪用された可能性」の指標です。実観測に基づく確率的評価であり、EPSSのようなPoCの有無等から攻撃の兆候を学習した将来予測モデルとは異なります。LEVの目的は次の通りです。

- - 既知の脆弱性が過去に実際に悪用された可能性を確率的評価で示す

- - KEVリストの網羅性を評価する

- - 脆弱性対応の優先順位付けを支援する

LEVの仕組み

構成要素とデータソース

LEVスコアの算出式はEPSSスコアに依存しており、KEVリストをはじめ様々なデータソースから算出されます。

- - EPSSスコア:将来の悪用可能性の予測値

- - KEVリスト:既知の悪用済みCVE

- - CVEメタデータ:CVSSメトリック、CWEカテゴリ、公開日、ベンダー情報 等

- - 脅威インテリジェンス:セキュリティベンダーや研究機関からの悪用報告

- - 攻撃観測データ:実際のネットワーク上で観測された攻撃事例

これらの情報をもとに各CVEに対して「過去に悪用された可能性」を0〜1のスコアで出力します。

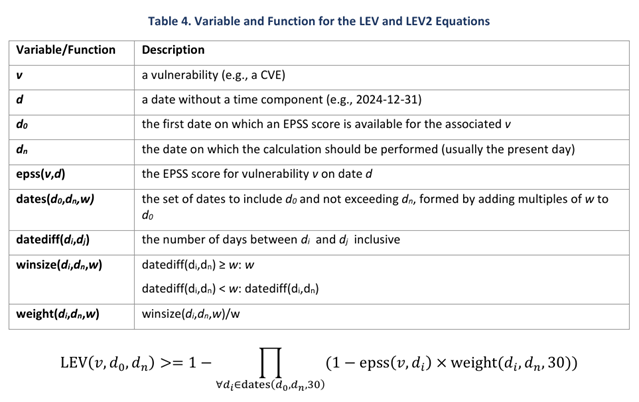

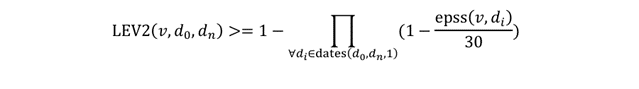

スコア算出式

LEVには2つの算出式があります。最初の式は30日間の予測値としてEPSSスコアを使用するもので、必要な計算リソースが少ないことが特徴です。

もう一つの式はEPSSスコアを30で割り、1日分のみをカバーするものとして扱います。このようにすることで新たに公開された脆弱性でもスコアの変更への追従性が向上しますが、反面、最初の式よりも多くの計算リソースを必要とします。

右辺の計算には過去のEPSSスコアデータが必要です。しかし、高品質とされるEPSSバージョン3のデータは2023年3月7日以降に公開されたCVEのみで利用可能で、それ以前のデータが欠落してしまいます。その場合、LEVの算出式自体は成り立つものの、右辺がやや低い値になります。

活用シナリオ

LEVは以下のようなシナリオで活用できると予想されます。

- 1. 優先順位付けの補助:KEVリストに載っていないがLEVスコアが高いCVEを特定し、優先してパッチを適用することで被害を未然に防ぎます

- 2. KEVリストの評価:LEVスコアが高いにも関わらずKEVに含まれていないCVEを分析することで、KEVの網羅性や更新の妥当性を評価します

- 3. 脆弱性管理の効率化:EPSSとLEVを併用することで予測と観測の両面から脆弱性のリスクを評価し、より精度の高い対応を可能にします

各指標の比較

|

指標 |

目的 |

情報源 |

出力 |

強み |

弱み |

|

KEVリスト |

実際の悪用有無 |

公的報告 |

2値(0もしくは1) |

信頼できる情報源(CISA) |

網羅性に欠ける |

|

EPSS |

将来の悪用予測 |

KEVリスト、CVE、脅威インテリジェンス、観測データ |

確率(0〜1) |

悪用される前に確率予測できる |

実際に悪用されてもスコアが上がらない |

|

LEV |

過去の悪用可能性の評価 |

EPSS |

確率(0〜1) |

KEVリストやEPSSを補完 |

データの信頼性やモデルの透明性に課題 |

残る課題と期待

LEVの導入には以下の課題があります。

- - データの信頼性:悪用観測データは非公開であることが多く、モデル訓練に必要なデータが不足しがちです

- - モデルの透明性:確率の根拠が不明瞭だと、組織が意思決定に使いにくいという懸念があります

- - 業界連携の必要性:LEVの精度向上には、セキュリティベンダーや研究機関との協力が不可欠です

今後、LEVスコアの公開プラットフォームの整備や、他の脆弱性評価指標との統合が期待されています。また、LEVを用いた脆弱性管理のベストプラクティスの確立も重要な課題です。

まとめ

LEVは従来のEPSSやKEVの限界を補完し、より現実的なリスクベースの脆弱性管理を可能にする有望な指標です。まだ提案段階ではありますが、今後、国家レベルのサイバーセキュリティ対策や企業における脆弱性管理の在り方に影響を与える可能性があります。

参照文献

この記事を執筆したアナリスト

川北 将(Kawakita Masaru)

専門分野:脅威インテリジェンス、AI

15年以上、セキュリティ領域の研究開発から製品開発まで広く携わり、現在も脅威インテリジェンス分析AIの技術開発・活用推進に従事。CTF世界大会に個人・団体で決勝出場経験あり。CISSP、情報処理安全確保支援士(RISS)、システム監査技術者を保持。

NIST CSWP 41 : Likely Exploited Vulnerabilities

NIST CSWP 41 : Likely Exploited Vulnerabilities