Japan

サイト内の現在位置を表示しています。

攻撃者に名前を付けて追跡する理由は何か、何故名前が統一されていないのか

サイバーインテリジェンス2025年5月30日(2025年6月13日更新)

サイバーセキュリティニュースを普段からチェックしている方であれば、サイバー攻撃を行っている人たち、いわゆる「攻撃者」の名前を見かけることは多いと思います。また、大手メディアなどの報道でもこのような表現を見かけることが時折あり、サイバーセキュリティ以外の分野で活動されている方でも注目しているかもしれません。ただ、この「攻撃者」という区分は一体何のでしょうか。スパイ目的であれば「私は○○です。今からあなたの機密情報をコッソリ盗みます。」と宣言しないでしょうから、どこから「攻撃者」の名前が出てきたのか疑問に思われたのではないでしょうか。

本記事では、「攻撃者」という区分はどういった概念なのか、何故複数名前が存在しているのかを簡単に整理してお伝え出来ればと思います。

※直近のMicrosoft社とCrowdStrikeの動きを受け、記事の最後に追記しました。(2025年6月13日)

エグゼクティブサマリー

- サイバー攻撃への対策のためには、適切な粒度の攻撃の「固まり」を「攻撃者」として識別することが重要

- 「攻撃者」の別名は、厳密には同一の存在でない場合にも使用されている

- 差異を無視して”重複”を取り込み続けると、全体像が大きくなりすぎて本来の目的から外れてしまう

目次

サイバー攻撃者に名前を付ける意義とは

攻撃者を定義する様々な名前

2025年1月、警察庁はNISCと合同で「MirrorFace によるサイバー攻撃について (注意喚起)」というページを公開しました[1]。

” 「MirrorFace」による攻撃キャンペーンは、主に我が国の安全保障や先端技術に係る情報窃取を目的とした、中国の関与が疑われる組織的なサイバー攻撃であると評価しています。” とあるように、国家が関与したサイバー攻撃と判断し、その手法や対策をまとめています。複数の大手メディアでも「ミラーフェイス」として取り上げられており、その名前を目にした方は多いと思われます。「MirrorFace」はESET社が識別子として付与した名前で、2022年に初めて報告された際にも日本を標的としていることが分かっており、地理的な標的は変更せずに活動を続けているようです。

この発表を伝えるニュースを見て、そもそも何故サイバー攻撃者に名前を付けているのかを疑問に思った方もいるでしょう。わざわざ覚えにくい固有名詞を使わずとも「○○国支援の攻撃者」とか「○○国在住の犯罪者」など、もっと端的に表現した方が良いのではという疑問があると思われます。実際に固有名詞が付けられたサイバー攻撃者はたくさんあり、サイバー攻撃者の一覧のようなものを見ると[2]、大量の名前が並んでおり少々面食らってしまいます。

ただ、これらの名前は必要があるから生まれたもので、けっして無作為に付けられている訳でありません。今回は、脅威インテリジェンスの視点で考えたとき、攻撃者に名前(識別子)を与える理由を考えていきたいと思います。

一まとめにして考えてみる

攻撃者に名前(識別子)がないと何が不便なのでしょうか。ニュースや情勢を把握するだけなら、そこまで詳しい識別は不要なように思えます。多くの場合、「A国がB国のC組織にサイバー攻撃している」という情報があればよく、あまりに詳細な解像度は必要とされないかもしれません。これなら一まとめにしてしまった方が、一々聞きなれない名前を覚えたりしなくてもよさそうです。では、一まとめしたときに生じる問題とはなんでしょうか。

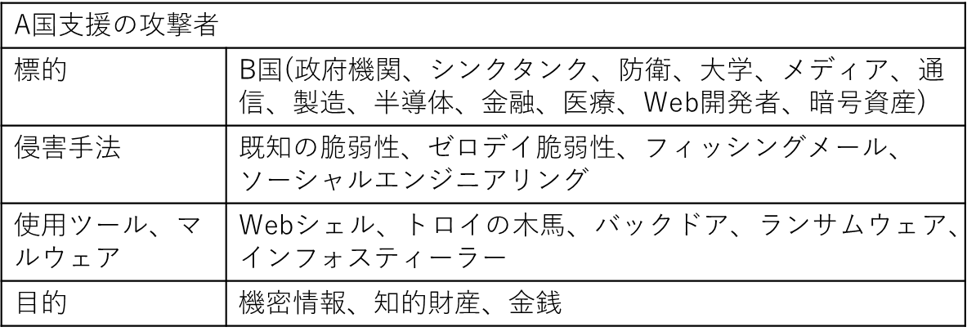

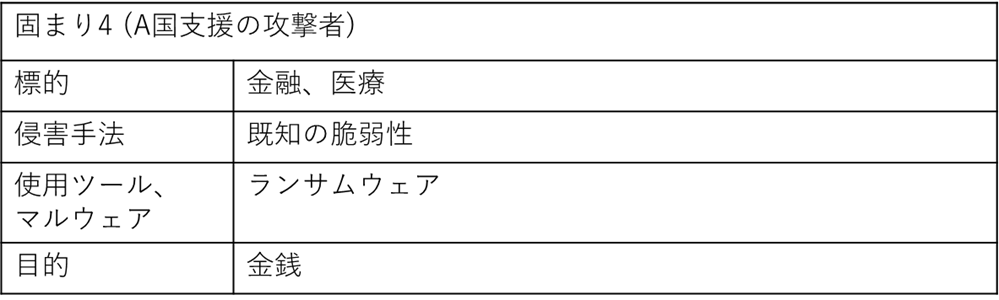

架空の国家Aが関与する攻撃を一まとめにした仮の表を作成してみました。1枚に収まっているので、一目で様々な能力を持ち、幅広く攻撃していることが分かります。これはこれでインパクトがあり、使用できる場面も多そうです。

一方、この表からA国対策のサイバー施策を評価・提言するのはなかなか骨の折れる作業になりそうです。あまりにも網羅性が高すぎて、まずどこから手を付ければよいかの判断が難しく、優先度の設定は意見が割れてしまうかもしれません。脅威インテリジェンスの観点だと、この表はA国の能力に対して大目標を立てるような戦略用途でなら有用そうですが、具体的な施策の提言にはもう少し解像度を上げたいところです。そのためにはどうすればよいでしょうか。

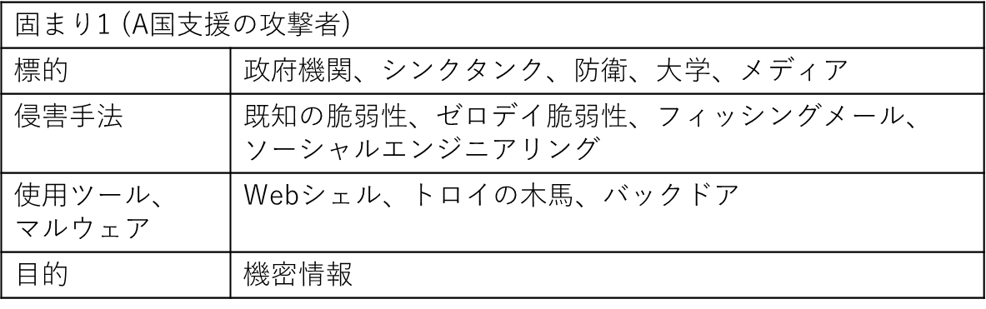

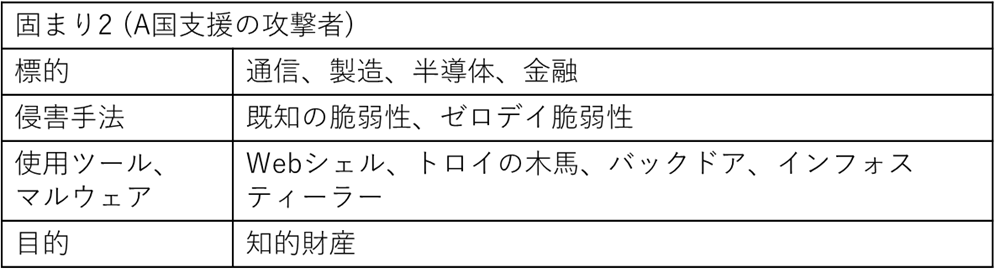

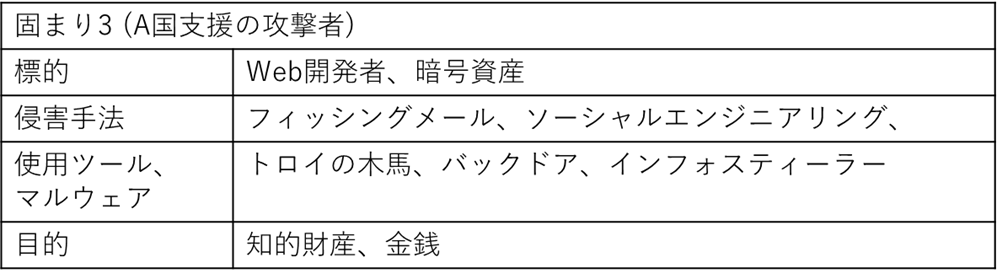

もちろん、攻撃者は常に全ての手法を使用してあらゆる組織を攻撃しているわけではありません。リソースの問題・標的の環境など様々な要因が存在することに加え、ある程度作業は分担した方が攻撃者の目線でも効率的なためです。攻撃報告を分析してみると、A国からのサイバー攻撃が常に最初の表のようなフルセットで来ているのではなく、ある程度の「固まり」に分割できるようです。この「固まり」で見てみましょう。

この粒度であれば施策の立案と優先度決めに活用できるように思えます。例えば、医療機関であれば「固まり4」が該当し、ランサムウェアに備えて脆弱性情報の収集体制対策を強化しようとなるでしょう。製造業であれば「固まり2」が該当し、脆弱性方法の収集体制に加えて、ゼロデイ脆弱性に備えた検知・ハンティング体制が必要になりそうです。より具体的な施策にするならば、悪用する脆弱性のCVEやマルウェアのハッシュ値などを組み合わせていくことになりますが、ベースラインとしてこの「固まり」は有用です。この「固まり」に個別の識別子を付けると、我々が目にするいわゆる「攻撃者」となるように思えます。

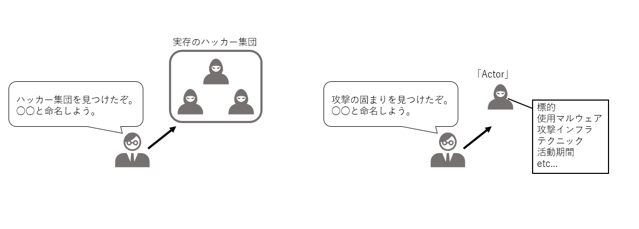

「MirrorFace」はESET社が中国関与疑いの攻撃を分析した結果識別された「固まり」に名前を付けたバーチャルなもの、という訳です。分析者の視点次第でこの「固まり」の粒度ある程度は異なってきますが、何故名前を付けて識別するかの理由がなんとなく把握いただけたでしょうか。

「攻撃者」とは何か具体的なチーム(会社における○○課のような)が存在していて、そこに名前を付けているのではなく、プロフィール帳を作成してそれに該当する活動に名前を付けていることがほとんどです。日本語だと「攻撃者」呼びが多いですが、英語だと「Actor」であることを考えると、この概念はより理解しやすいのではないでしょうか。その「固まり」の振る舞いに名前を付けているのです。

ランサムウェア攻撃者やハクティビストのように、自らのブランディングを目的に堂々と名乗るケースもあります。一方、RaaSアフィリエイトのような活動を細分化して「攻撃者」名を付与する分類もあり、分析者がハッカー集団の自称をそのまま採用しない場合も存在します。このように命名基準やルールは各分析者や組織によって異なりますので、同様のプロフィールを持っていても別の名前が付くことがあるのです。

何故名前が統一されていないのか

攻撃者を定義する様々な名前

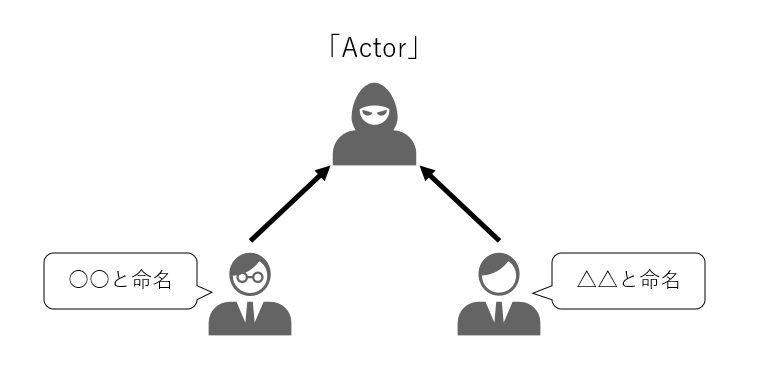

「攻撃者」の情報を調べる多くの方にとって疑問であろう点は、別名の多さと思われます。警察庁の「MirrorFace」注意喚起でも別名「Earth Kasha」と記載されていますし、Microsoft社は同社が管理している攻撃者名とその別名対応を作成して公開していますが[3]、色々な別名が存在していることが分かります。これを統一してくれれば、別名を調べる必要がなくなり調査が楽になりそうです。どうしてバラバラの名前で分析・公開されているのでしょうか。

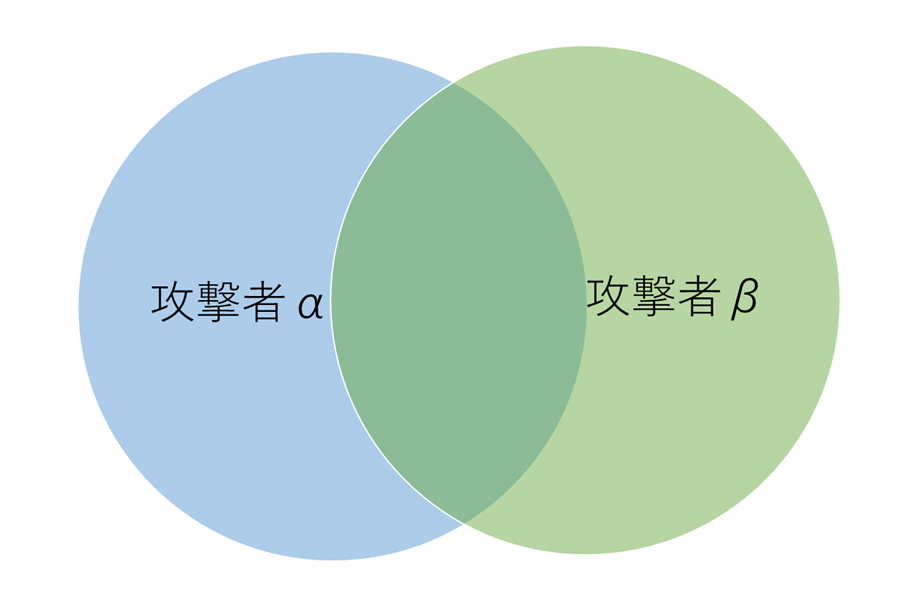

「攻撃者」を追跡する理由を改めて考えると、攻撃を分類・識別して対策に役立てるためです。この分類・識別は前述したように、分析者・利用者の視点によって求める粒度や範囲が異なってくるため、別名としていても厳密には一致していない可能性が存在しています。実際、”報告内容に重複がある”というように完全に同一の存在でない旨を記述している場合も多く、単純に別名とは断言できないケースが見受けられます。これは、分析者の視点だけでなく、所持しているセンサやデータの違いなども影響を与えるからで、完全に同一のプロフィールとなっている事例は簡単には見つからないことが予想されます。(「攻撃者」が手法を時間とともに改良していくことも一因です。)

ただし、「固まり」としての振る舞いを基準にするならば、このような”重複”はある意味当然と言え、これを無理に”別名”としてしまう方が弊害があるかもしれません。

無理に「攻撃者」を統一していくことの弊害

そうは言っても”重複”している点が多く差異が少ないのなら、同一の攻撃者としてカウントしてその差異を吸収していくことも必要ではないか、という意見もあると思われます。

ここで浮かぶ最大の懸念が、一まとめの「攻撃者」になってしまうことです。「攻撃者」を追跡し、分類・識別する大きな理由は適切な対策を導入するためです。このため、あまりに粒度の大きな「固まり」は適さないことは述べたとおりですが、少々の差異に目をつぶって同一の存在として取り込み続けると、全体像が大きくなりすぎて適切な対策が打てなくなってしまうかもしれません。

北朝鮮支援の攻撃者グループとしてもっとも有名な「Lazarus」は、サイバー攻撃元が北朝鮮と推定できる際に手っ取り早くグルーピングに使用されていることが以前より指摘されており、「Lazarus」で検索すると、その幅広さに圧倒されてしまうと思われます。

JPCERT/CCが2025年1月に公開したブログ記事でも、この分類へのこだわりの重要性が語られています[4]。あまりに細かな分類・識別は分析者や対策立案、施策実行に負担をかけてしまうかもしれませんが、単純化しすぎると、適切なリソースの配分や対策を決めることができません。どの程度の粒度が適切かは組織によって異なりますが、何のために「攻撃者」を識別しているのかを改めて意識してみてください。

別名の名寄せを目指した活動

Microsoft社とCrowdStrike社による名寄せ

本記事の公開直後の6月2日、Microsoft社とCrowdStrike社は合同で攻撃者の別名表記を名寄せしていく活動を開始すると発表しました[5,6]。本記事の「同じ「攻撃者」を見ていても命名ルールが違う場合」で取り上げた状況において、両社の対応表を整理・公開するというものです。

一部報道等では攻撃者の名前を統一する動きなど報じられていますが、両社ともに

"This effort is not about creating a single naming standard."[5]

"The alliance will help the industry better correlate threat actor aliases without imposing a single naming standard."[6]

と明言しており、公式の対応表を作成することでアナリストの負担を減らして情報共有を促進することが主目的のようです。本投稿で述べたとおり、識別の粒度などは各組織の観点や要望で変わっていきますので、業界標準統一ルールのようなものの作成は現実的ではないでしょう。

明らかに活動が一致している「攻撃者」に関する別名表記の名寄せは、各社や各アナリストが対応を洗い出して分析することになります。しかし、この名寄せに失敗してしまうと、「Midnight Blizzard」の情報は見つけられたが、「COZY BEAR」を見落としたという情報共有ミスが起こるかもしれません。このような事態を防ぐとともに、より情報共有を活発化させるための活動と言えます。

本活動にはGoogle社やPalo Alto Networks社も加わっており、将来的な活動拡張も期待されているようです。一方、確実に別名表記であることを双方が確認するには、「固まり」を識別するルールや分析手法を共有する必要があるでしょうから、参加にはある程度のハードルがあるかもしれません。引き続き今後の推移をチェックしてきたいと思います。

参照文献

この記事を執筆したアナリスト

郡 義弘(Kori Yoshihiro)

専門分野:脅威インテリジェンス、PSIRT

社内外への脅威インテリジェンス提供や普及活動に従事。脆弱性ハンドリングや社内の脆弱性対策に関与するPSIRT活動にも携わり、セキュア開発の推進も行っている。CISSP、GIAC(GCTI)、情報処理安全確保支援士(RISS)を保持。

MirrorFaceによるサイバー攻撃について(注意喚起)

MirrorFaceによるサイバー攻撃について(注意喚起)