Japan

サイト内の現在位置を表示しています。

0から始める、AWS環境におけるHAクラスター構築手順解説~AWS設定編~

CLUSTERPRO オフィシャルブログ ~クラブロ~

はじめに

本ブログ(クラブロ)では、これまで多くのAmazon Web Services(以降、AWS)環境におけるHAクラスターの構築方法をご紹介してきました。

これらのHAクラスターを構築するためには、AWSの各種リソース、インスタンス、OS等を適切に設定する必要がありますが、紹介してきた記事では詳細な手順を省略している場合もありました。そのため、今回は入門用記事として詳細な手順を含めた解説をします。初めてCLUSTERPROによるAWS環境でのHAクラスター構築を行う方でもわかりやすいよう丁寧に解説しておりますので、ぜひ参考にしてください。

本記事は、AWS上でHAクラスターを構築する際に必要なAWSリソースの作成方法について紹介する「AWS設定編」と、EC2インスタンス上でのOSとCLUSTERPROの設定方法についてOS別に紹介する「Windows編」、「Linux編」に分かれており、今回は「AWS設定編」になります。OSとCLUSTERPROの設定方法については「 Windows編」、「

Windows編」、「 Linux編」の記事を参照してください。

Linux編」の記事を参照してください。

- ※本記事に掲載しているAWSマネジメントコンソールの画面表示は記事執筆時点のものです。

AWSのUIや仕様は今後のアップデートで変更される可能性があるため、実際のコンソール画面や公式ドキュメントの最新情報も併せてご確認ください。

この記事の内容

1. システム構成

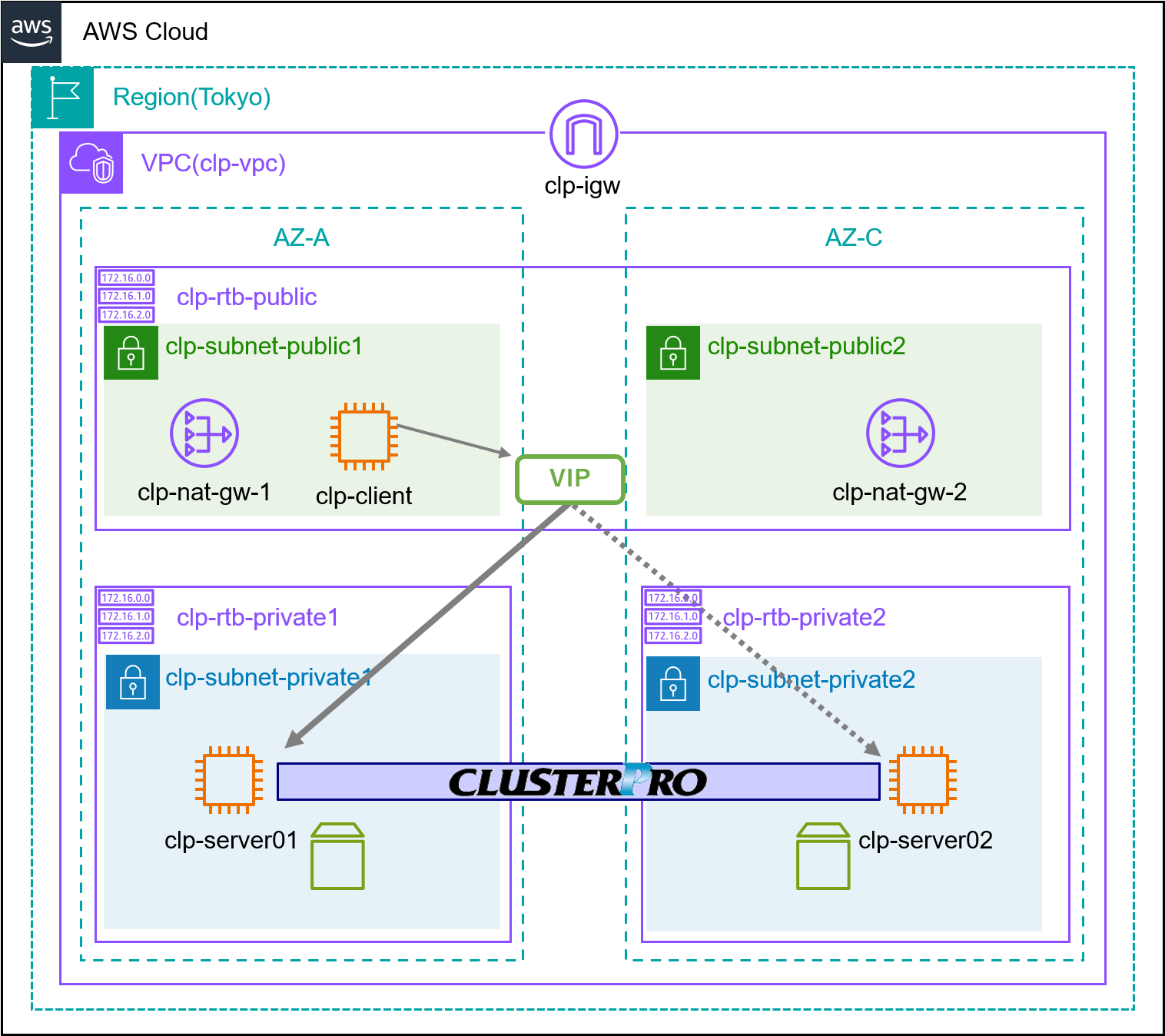

今回は、以下に示すような2ノードのミラーディスク型で、AWS仮想IPリソースを用いたVIP制御によるHAクラスターを構築します。

プライベートサブネット内のEC2インスタンス(clp-server01/clp-server02)でHAクラスターを構成し、パブリックサブネット内のクライアント用インスタンス(clp-client)からアクセスして操作します。VIPアドレス経由でHAクラスターにアクセスすることで、クライアントからは接続先を意識する必要がありません。加えて、HAクラスターを構成するEC2インスタンスを異なるアベイラビリティーゾーン(以降、AZ)に配置することで、可用性を高める運用が可能です。もし片方のAZに障害が発生した場合でも、もう片方のAZ内で業務を継続することができます。またNATゲートウェイを設置することで、プライベートサブネット内のEC2からOSアップデートやソフトウェアパッケージのインストールのためにインターネットにアクセスすることができます。

今回構築するHAクラスターの詳細については以下のガイドに記載されていますので、必要に応じて参照してください。

-

Windows > クラウド > Amazon Web Services CLUSTERPRO X 5.2 向け HA クラスタ 構築ガイド

→ 第 5 章 VIP 制御による HA クラスタの設定 -

Linux > クラウド > Amazon Web Services CLUSTERPRO X 5.2 向け HA クラスタ 構築ガイド

→ 第 5 章 VIP 制御による HA クラスタの設定

今回のVPC環境で作成するAWSリソースの設定内容を以下に示しますので、以降の手順で設定する値が分からなくなった場合は参考としてください。

■ VPC

| Name | IPアドレス範囲 | VPC ID | |

|---|---|---|---|

| VPC | clp-vpc | 10.0.0.0/16 | vpc-0dee5adc4ed51af6a |

■ サブネット

| Name | アベイラビリティーゾーン | IPアドレス | サブネットID | |

|---|---|---|---|---|

| Public Subnet 1 | clp-subnet-public1 | ap-northeast-1a | 10.0.10.0/24 | subnet-09aabb8ae2247eff2 |

| Public Subnet 2 | clp-subnet-public2 | ap-northeast-1c | 10.0.20.0/24 | subnet-0017dac7676f800bb |

| Private Subnet 1 | clp-subnet-private1 | ap-northeast-1a | 10.0.110.0/24 | subnet-0bd5af66abfc245be |

| Private Subnet 2 | clp-subnet-private2 | ap-northeast-1c | 10.0.120.0/24 | subnet-06f0f01d2d1602d9c |

■ インターネットゲートウェイ

| Name | インターネットゲートウェイID | |

|---|---|---|

| Internet Gateway | clp-igw | igw-0adad03d5883ef54c |

■ セキュリティグループ

| Name | セキュリティグループID | |

|---|---|---|

| Public Security Group | clp-sg-public | sg-0a54b8706acc0808d |

| Private Security Group | clp-sg-private | sg-0d89653d7cf11f57b |

■ clp-sg-publicのインバウンドルール

| タイプ | プロトコル | ポート範囲 | ソース |

|---|---|---|---|

| RDP | TCP | 3389 | クライアント用インスタンスにアクセスするIPアドレス |

■ clp-sg-privateのインバウンドルール

| タイプ | プロトコル | ポート範囲 | ソース |

|---|---|---|---|

| すべてのトラフィック | すべて | すべて | clp-sg-private |

| カスタムTCP | TCP | 29003 | clp-sg-public |

| RDP / SSH | TCP | 3389 / 22 | clp-sg-public |

■ NATゲートウェイ

| Name | サブネット | |

|---|---|---|

| NAT gateway 1 | clp-nat-gw-1 | clp-subnet-public1 |

| NAT gateway 2 | clp-nat-gw-2 | clp-subnet-public2 |

■ ルートテーブル

| Name | ルートテーブルID | 関連するサブネット | |

|---|---|---|---|

| Public Route Table | clp-rtb-public | rtb-0e1e49c19643ea1b9 | clp-subnet-public1/clp-subnet-public2 |

| Private Route Table 1 | clp-rtb-private1 | rtb-087ee425fba10a253 | clp-subnet-private1 |

| Private Route Table 2 | clp-rtb-private2 | rtb-02e714a3a5ba84848 | clp-subnet-private2 |

ルートテーブルそれぞれのルーティングは以下のように行います。

■ clp-rtb-publicのルーティング

| 送信先 | ターゲット |

|---|---|

| VPCネットワーク(10.0.0.0/16) | local |

| 0.0.0.0/0 | clp-igw |

| VIPアドレス(10.1.0.20) | clp-server01のENI |

■ clp-rtb-private1のルーティング

| 送信先 | ターゲット |

|---|---|

| VPCネットワーク(10.0.0.0/16) | local |

| 0.0.0.0/0 | clp-nat-gw-1 |

| VIPアドレス(10.1.0.20) | clp-server01のENI |

■ clp-rtb-private2のルーティング

| 送信先 | ターゲット |

|---|---|

| VPCネットワーク(10.0.0.0/16) | local |

| 0.0.0.0/0 | clp-nat-gw-2 |

| VIPアドレス(10.1.0.20) | clp-server01のENI |

■ EC2インスタンス

• Windows

| 項目 | AZ-A上インスタンス | AZ-C上インスタンス |

|---|---|---|

| インスタンス名 | clp-server01 | clp-server02 |

| AMI | Windows_Server-2022-Japanese-Full-Base-2024.12.13 | |

| インスタンスタイプ | t3.small | |

| キーペア | clp-aws-key-pair | |

| VPC | clp-vpc | |

| サブネット | clp-subnet-private1 | clp-subnet-private2 |

| セキュリティグループ | clp-sg-private | |

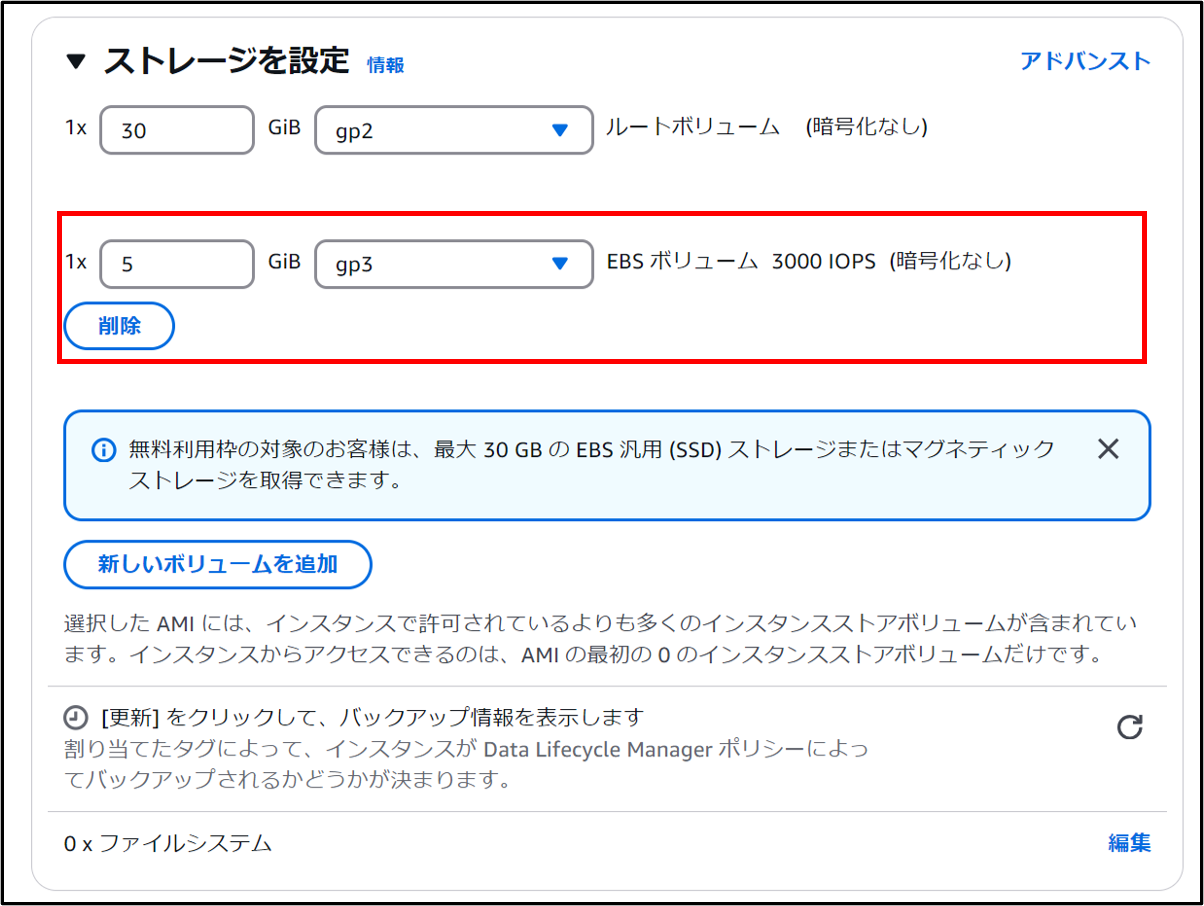

| システムドライブ | 30 GiB | |

| ミラーディスクドライブ | 5 GiB | |

| IAMロール | clp-ec2-awsvip-role | |

| インスタンスID | i-06975d24962f50b75 | i-052fa78fcbfc435c2 |

| ENI ID | eni-09e7761d49ce8aead | eni-04c0bcaaf4bd09efc |

| プライベートIPv4アドレス | 10.0.110.168 | 10.0.120.75 |

| VIP | 10.1.0.20/32 | |

• Linux

| 項目 | AZ-A上インスタンス(clp-server01) | AZ-C上インスタンス(clp-server02) |

|---|---|---|

| インスタンス名 | clp-server01 | clp-server02 |

| AMI | RHEL-9.4.0_HVM-20240718-x86_64-2-Hourly2-GP3 | |

| インスタンスタイプ | t3.small | |

| キーペア | clp-aws-key-pair | |

| VPC | clp-vpc | |

| サブネット | clp-subnet-private1 | clp-subnet-private2 |

| セキュリティグループ | clp-sg-private | |

| システムドライブ | 10 GiB | |

| ミラーディスクドライブ | 5 GiB | |

| IAMロール | clp-ec2-awsvip-role | |

| インスタンスID | i-004217ccfbd6f06c6 | i-0fe2686d032545e09 |

| ENI ID | eni-05c85cbcabe615ba7 | eni-04549870b825dcd07 |

| プライベートIPv4アドレス | 10.0.110.196 | 10.0.120.224 |

| VIP | 10.1.0.20/32 | |

2. IAMの設定

IAM(AWS Identity and Access Management)は、AWSリソースへのアクセス権限を管理するためのサービスです。アクセス権限は「IAMポリシー」として定義され、それを「IAMロール」にアタッチすることで、アクセスルールをまとめて管理できます。作成したIAMロールをAWSリソースに割り当てることで、そのリソースに対して適切なアクセス制御を実現できます。本章ではCLUSTERPROの機能を利用するために必要なIAMロールを作成します。今回はAWS仮想IPリソースを利用するためのアクセス権限を記述します。

なお、以降の説明ではAWSの各種リソース(IAM、VPC、EC2等)を作成しますが、リソースを作成するためには適切な権限を持ったIAMユーザーでログインしている必要があります。今回はリソースを作成するための全てのIAM権限を持っている(AdministratorAccessポリシー等が付与されている)ものとして説明します。

2.1 IAMポリシーの作成

まずIAMロールにアタッチするIAMポリシーを作成します。AWSマネジメントコンソールから、IAMサービスを開きます。左のメニューから[アクセス管理]→[ポリシー]を開き、メニュー右上の[ポリシーの作成]をクリックします。タイプとして[JSON]を選択し、ポリシーエディタに以下を入力します。

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeVpcs",

"ec2:DescribeRouteTables",

"ec2:ReplaceRoute"

],

"Effect": "Allow",

"Resource": "*"

}

]

}

画面右下の[次へ]をクリックします。

[ポリシー名]に「clp-ec2-awsvip-policy」と入力し、[ポリシーの作成]をクリックします。

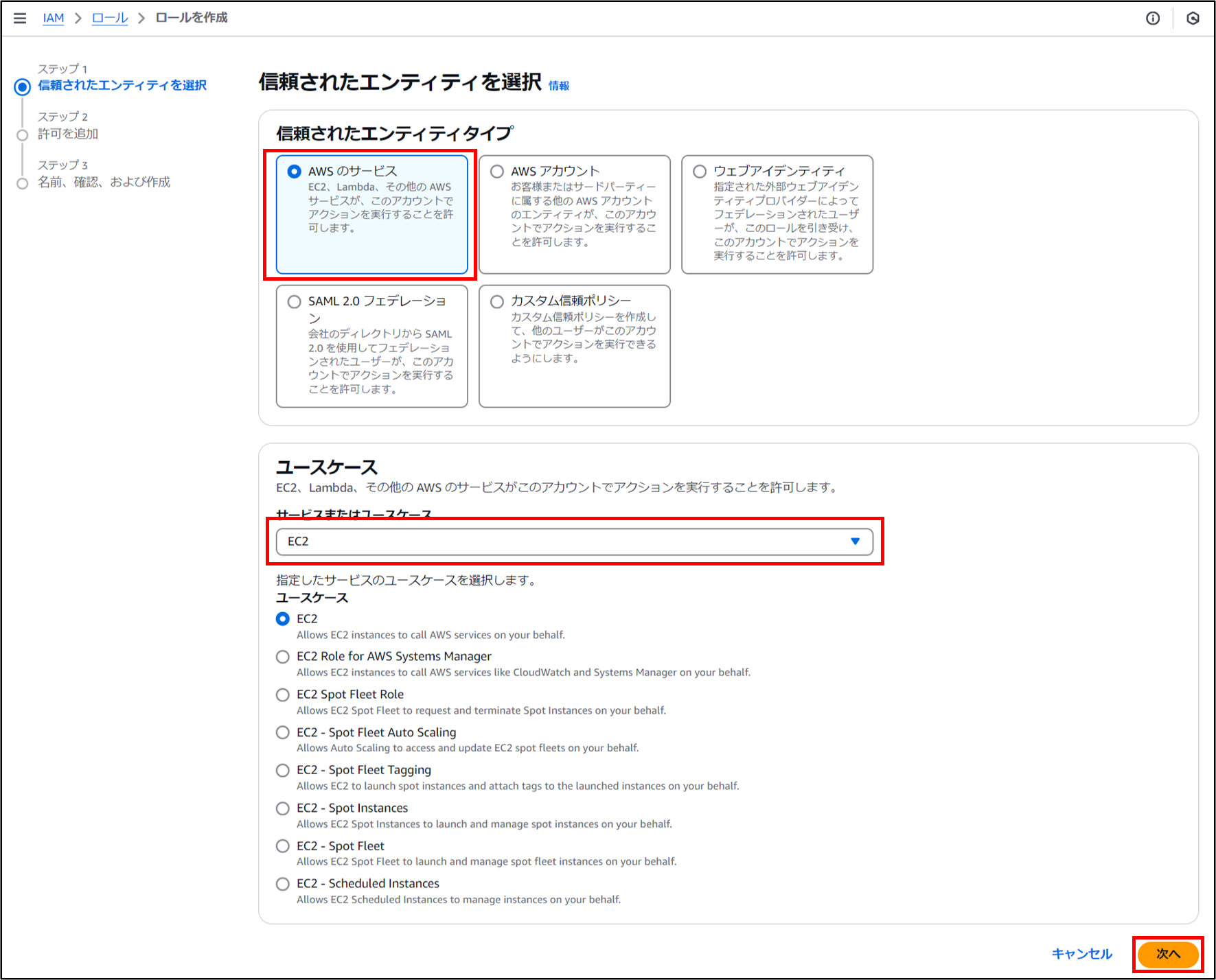

2.2 IAMロールの作成

先ほど作成したIAMポリシーをアタッチしたIAMロールを作成します。IAMサービスのメニューから[アクセス管理]→[ロール]を選択し、画面右上[ロールの作成]を選択します。信頼されたエンティティタイプで[AWSのサービス]を選択します。ユースケースから[EC2]を選択し、[次へ]をクリックします。

[許可ポリシー]では、先ほど作成したIAMポリシーにチェックを入れ、[次へ]をクリックします。

[ロール名]に「clp-ec2-awsvip-role」と入力します。設定が完了したら[ロールの作成]をクリックします。

3. VPCの設定

AWSマネジメントコンソールからVPCとVPCに属する各種リソースを作成、設定します。

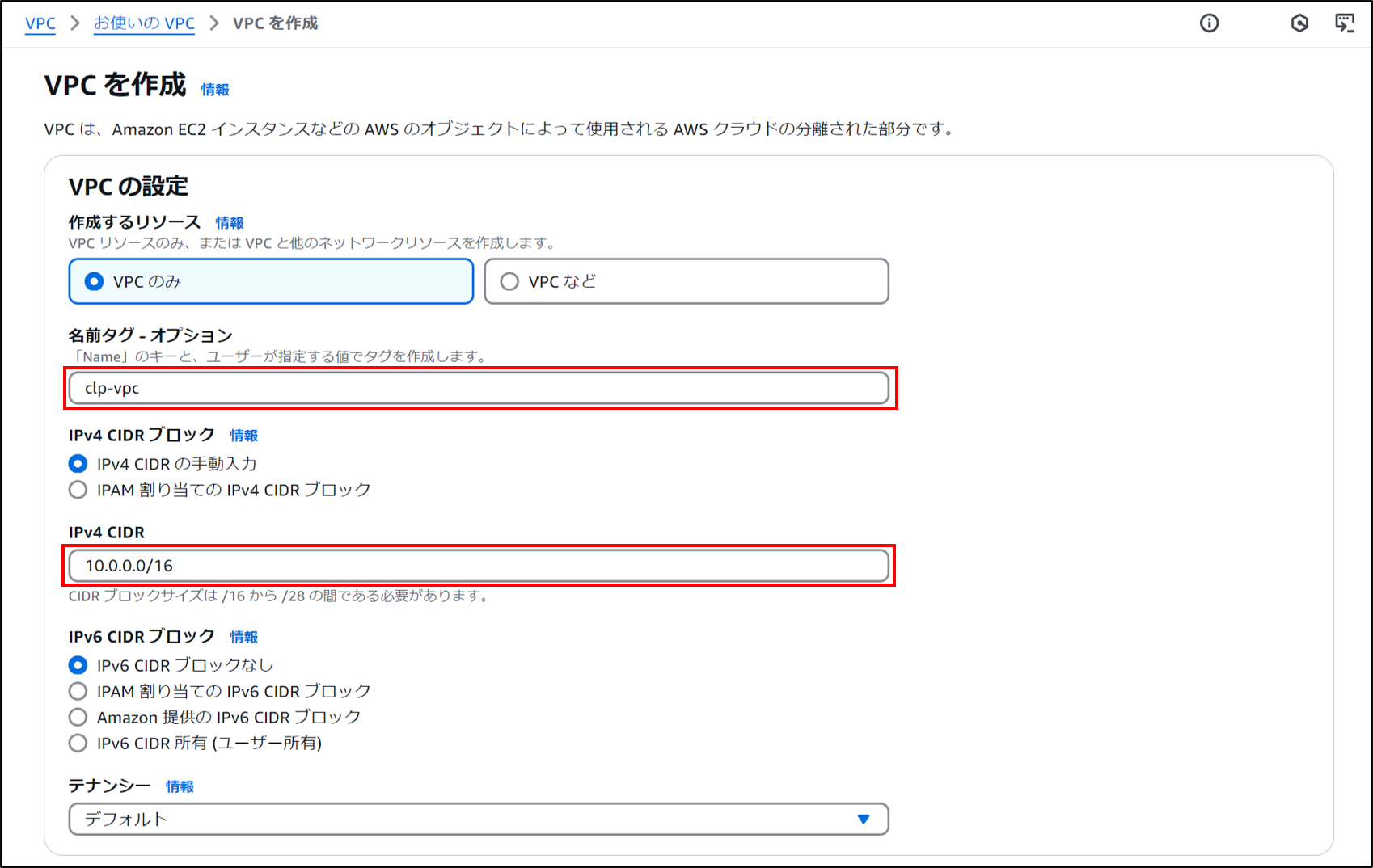

3.1 VPCの作成

VPC(Amazon Virtual Private Cloud)は、AWS上に構築できる仮想ネットワーク環境です。ユーザーはこのVPC内で、IPアドレス範囲、サブネット、ルートテーブル、インターネットゲートウェイなどを自由に設定でき、オンプレミスのネットワークと同様の制御が可能になります。今回はHAクラスターを構築するためのVPCを作成します。

AWSマネジメントコンソールから、VPCサービスを開きます。左のメニューから[仮想プライベートクラウド]→[お使いのVPC]を選択し、画面右上の[VPCを作成]をクリックします。[名前タグ]に「clp-vpc」と入力します、[IPv4 CIDR]にVPCのCIDRブロック(10.0.0.0/16)を入力します。設定が完了したら[VPCの作成]をクリックします。

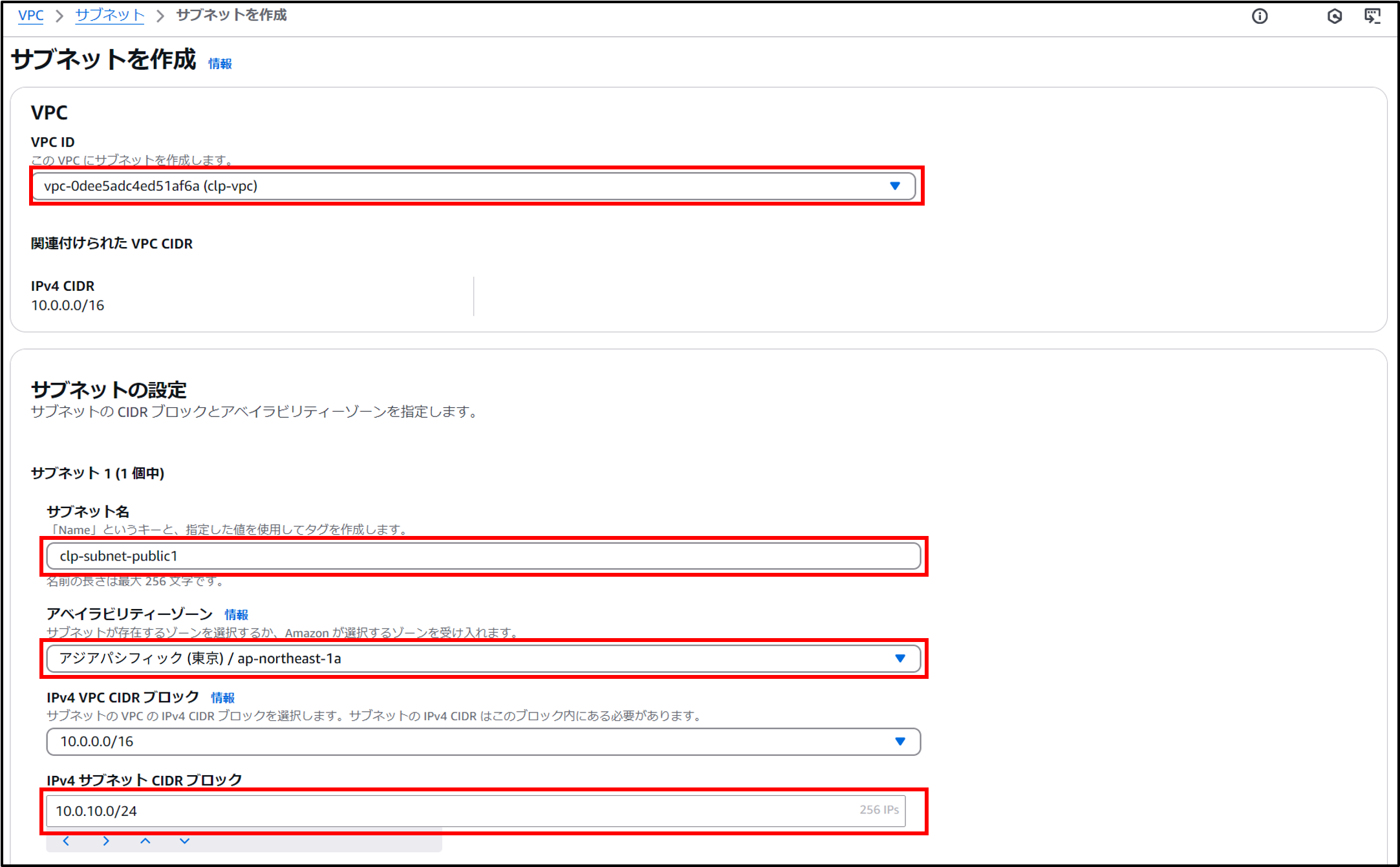

3.2 サブネットの作成

サブネットは、VPC内のネットワークを分割しリソースの配置や通信範囲を制御するための単位です。VPC内にMulti-AZ構成になるようにパブリックサブネットを2つ、プライベートサブネットを2つ、所属させるAZをAZ-AとAZ-Cに分けて作成します。AZ(アベイラビリティゾーン)とは、AWSのリージョン内で独立したデータセンター群のことです。HAクラスター用サーバーを配置するAZを分けることで、より可用性の高いHAクラスターを構築することが可能です。

AWSマネジメントコンソールから、VPCサービスを開きます。左のメニューから[仮想プライベートクラウド]→[サブネット]を選択し、画面右上の[サブネットの作成]をクリックします。

まずはAZ-Aに配置するパブリックサブネット(Public Subnet 1)を作成します。[VPC ID]で「clp-vpcのID」を選択します。[サブネット名]に「clp-subnet-public1」と入力します。[アベイラビリティーゾーン]でap-northeast-1aを選択し、[IPv4サブネットCIDRブロック]にPublic Subnet 1のCIDRブロック(10.0.10.0/24)を入力します。

設定が完了したら[サブネットを作成]をクリックします。

同様の手順でAZ-A(ap-northeast-1a)に配置するプライベートサブネット(Private Subnet 1)およびAZ-C(ap-northeast-1c)に配置するパブリック/プライベートサブネット(Public Subnet 2/Private Subnet 2)も作成します。設定内容については「1. システム構成」のサブネットの表をご確認ください。

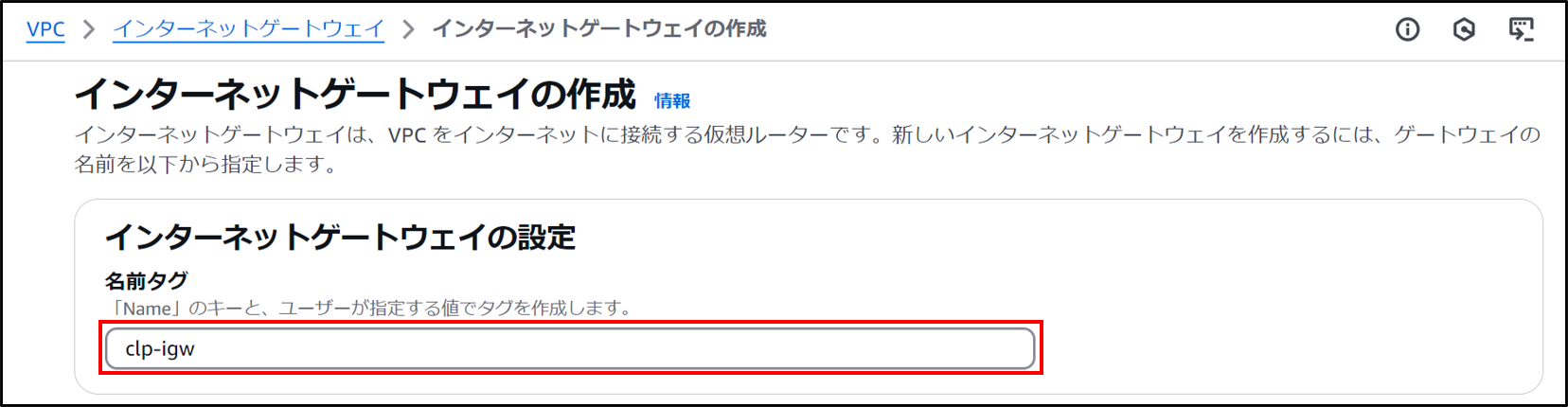

3.3 インターネットゲートウェイの作成

インターネットゲートウェイは、VPC内のリソースがインターネットと通信するための出入口となるAWSリソースです。今回はパブリックサブネットに配置したEC2インスタンスにアクセスするためにインターネットゲートウェイを作成します。

AWSマネジメントコンソールから、VPCサービスを開きます。左のメニューから[仮想プライベートクラウド]→[インターネットゲートウェイ]を選択し、画面右上の[インターネットゲートウェイの作成]をクリックします。[名前タグ]に「clp-igw」と入力し、[インターネットゲートウェイの作成]をクリックします。

3.4 セキュリティグループの作成

セキュリティグループは、VPC内のサーバーなどのリソースに対して、どの通信を許可するかを決めるアクセス制御のルールをまとめたものです。パブリックサブネットとプライベートサブネット内のインスタンスおよびエンドポイントの特定のインバウンド通信を許可するため、セキュリティグループを作成します。

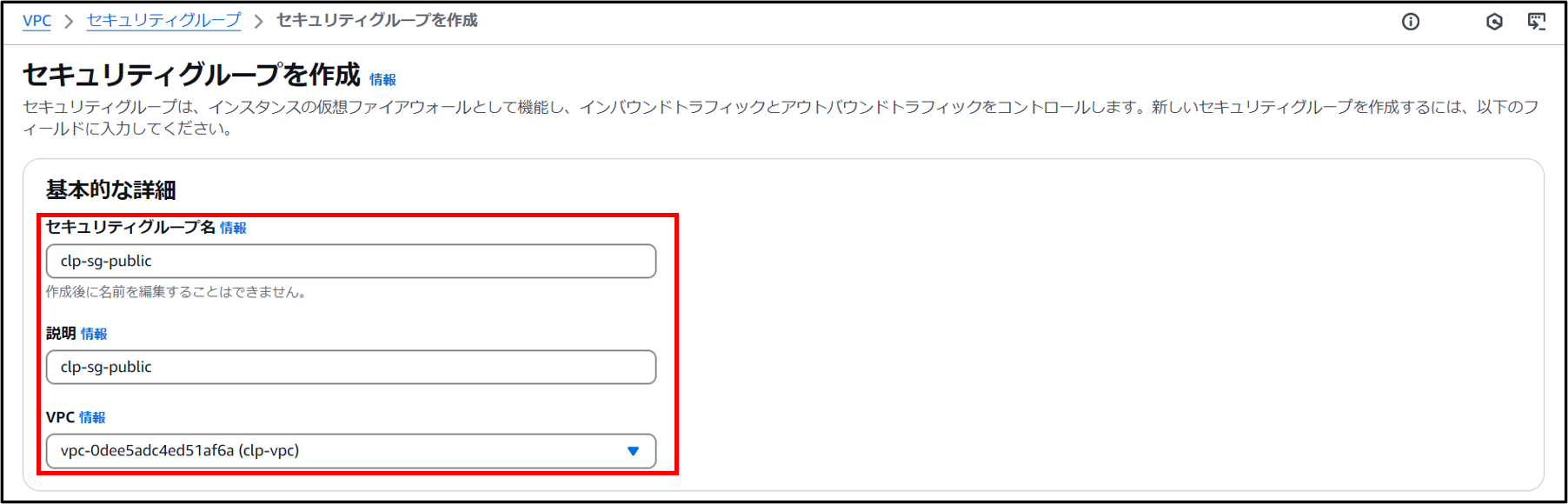

■ Public Security Group (clp-sg-public)

まずはパブリックサブネット内のクライアント用インスタンスにアタッチするセキュリティグループ(Public Security Group)を作成します。

AWSマネジメントコンソールから、VPCサービスを開きます。左のメニューから[セキュリティ]→[セキュリティグループ]を選択し、画面右上の[セキュリティグループを作成]をクリックします。

[セキュリティグループ名]と[説明]に「clp-sg-public」と入力し、[VPC]を選択します。設定が完了したら[セキュリティグループを作成]をクリックします。

セキュリティグループの一覧から「clp-sg-public」を選択し、セキュリティグループIDをクリックしてセキュリティグループの情報を表示します。[アクション]→[インバウンドのルールを編集]を選択します。

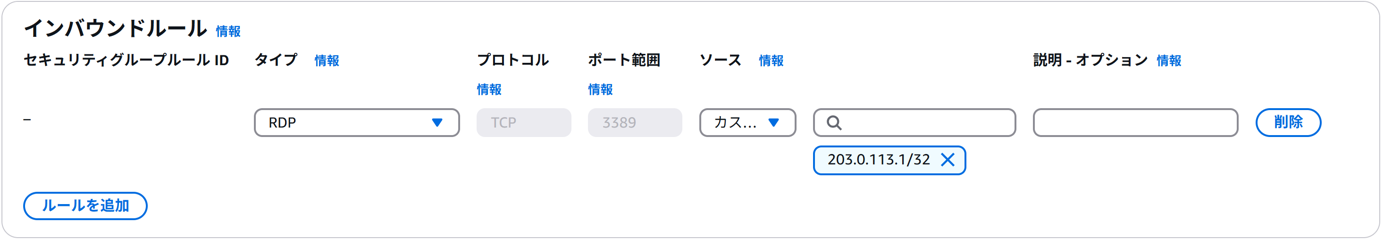

クライアントインスタンスへの接続を許可する[インバウンドルール]を追加します。今回はクライアントインスタンスにWindows OSを使用するため、リモートデスクトップ接続用のポート(3389/TCP)への通信を許可するルールを追加します。タイプに「RDP」を指定し、ソースには「カスタム」を指定して、クライアントインスタンスへの接続を許可する環境(オンプレミス環境のマシンやネットワーク等)のCIDRブロックを指定します。設定が完了したら[ルールを保存]をクリックします。

- ※画像はIPアドレス203.0.113.1の環境から接続する設定の例です。ソースに不必要に広い範囲のCIDRブロックを指定した場合、インターネットから不正なリモートデスクトップ接続を試行される恐れがありますので、ご利用中の環境に合わせた適切な設定が必要です。

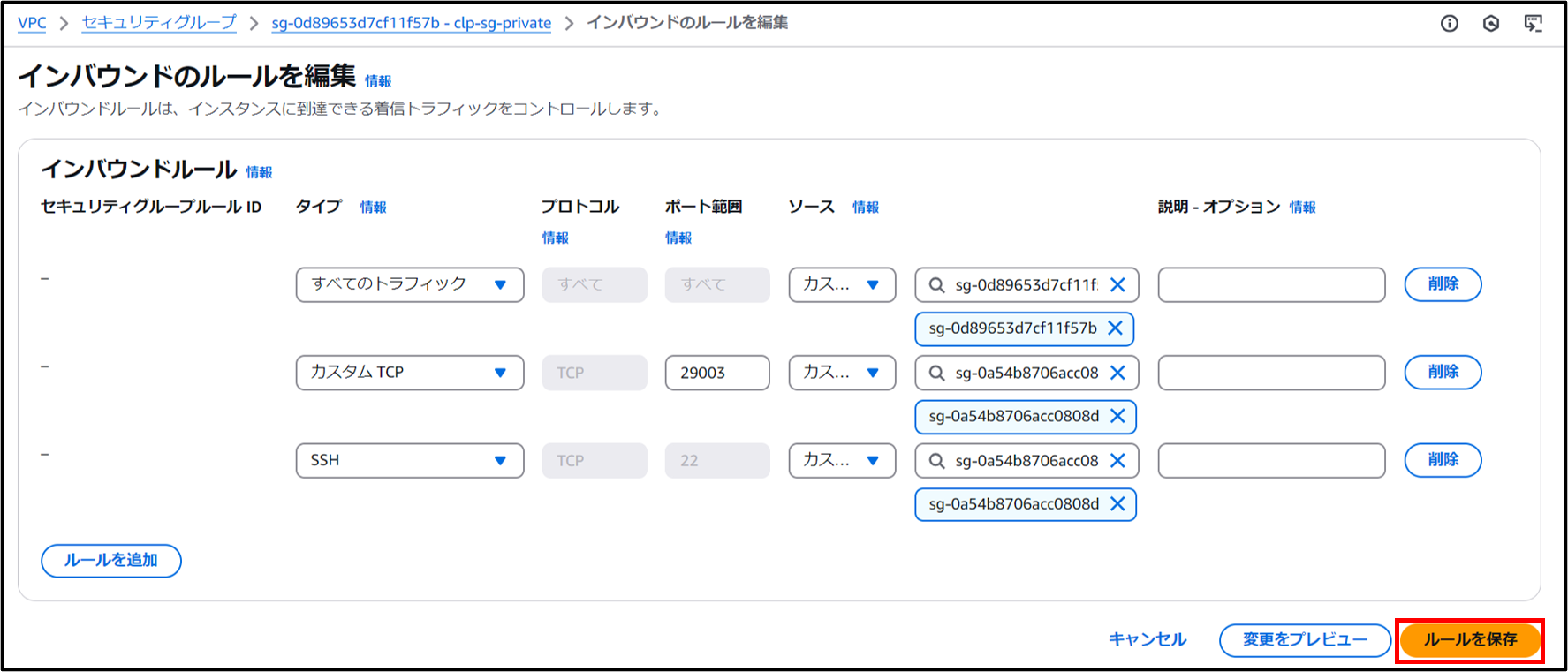

■ Private Security Group(clp-sg-private)

次に、プライベートサブネット内のHAクラスター用インスタンスにアタッチするセキュリティグループ(Private Security Group)を作成します。

[セキュリティグループ名]と[説明]に「clp-sg-private」と入力し、[VPC]は「clp-vpc」を選択します。設定が完了したら[セキュリティグループを作成]をクリックします。セキュリティグループの一覧から「clp-sg-private」を選択し、セキュリティグループIDをクリックしてセキュリティグループの情報を表示します。[アクション]→[インバウンドのルールを編集]を選択します。プライベートサブネット内での通信と、パブリックサブネットからのCluster WebUIにアクセスする通信(29003/TCP)を許可する[インバウンドルール]を追加します。

また、パブリックサブネット内の操作用クライアントからのリモート接続を許可します。この設定は利用するHAクラスター用インスタンスのOSに合わせて設定します。Windowsインスタンスを利用する場合、サーバーにはリモートデスクトップ接続を用いてアクセスするため、パブリックサブネットからのRDP通信用のポートを開放します。

Linuxインスタンスを利用する場合はSSHでアクセスするため、パブリックサブネットからのSSH接続用のポート(22/TCP)を開放します。

設定が完了したら[ルールを保存]をクリックします。

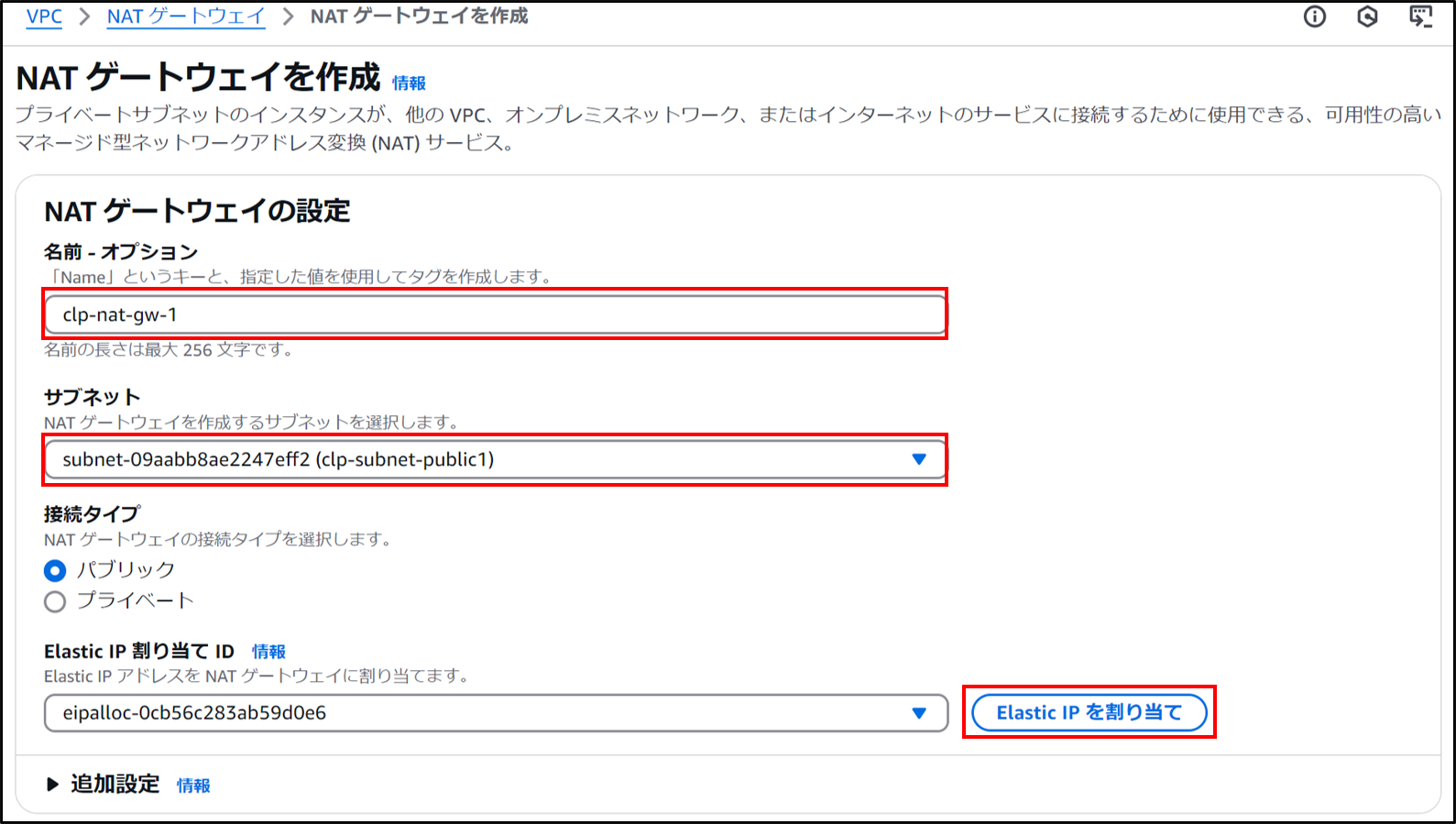

3.5 NATゲートウェイの作成

NATゲートウェイは、VPC内の通信のネットワークアドレス変換を行うAWSリソースです。インターネットゲートウェイと合わせて利用することで、プライベートサブネット内のリソースがインターネットにアクセスできるようになります。NATゲートウェイを経由して通信を行うことで外部からの通信は遮断しつつ内部からの通信のみを許可し、安全にインターネットへ接続できます。

Public Subnet 1に配置するNATゲートウェイ(NAT gateway 1)を作成します。AWSマネジメントコンソールから、VPCサービスを開きます。左のメニューから[仮想プライベートクラウド]→[NAT ゲートウェイ]を選択し、画面右上の[NAT ゲートウェイを作成]をクリックします。[名前]に「clp-nat-gw-1」と入力し、[サブネット]は「clp-subnet-public1のID」を選択します。[Elastic IP を割り当て]を押して、Elastic IPを割り当てます。設定が完了したら[NAT ゲートウェイの作成]をクリックします。

同様の手順でPublic Subnet 2に配置するNATゲートウェイ(NAT gateway 2)を作成します。[名前]に「clp-nat-gw-2」と入力し、[サブネット]は「clp-subnet-public2」を選択します。

3.6 ルートテーブルの作成

ルートテーブルは、VPC内のリソースからの通信をどのネットワーク機器(インターネットゲートウェイやNATゲートウェイなど)に送るかを制御するAWSリソースです。今回はVIP接続を行うためのルートテーブルを作成します。

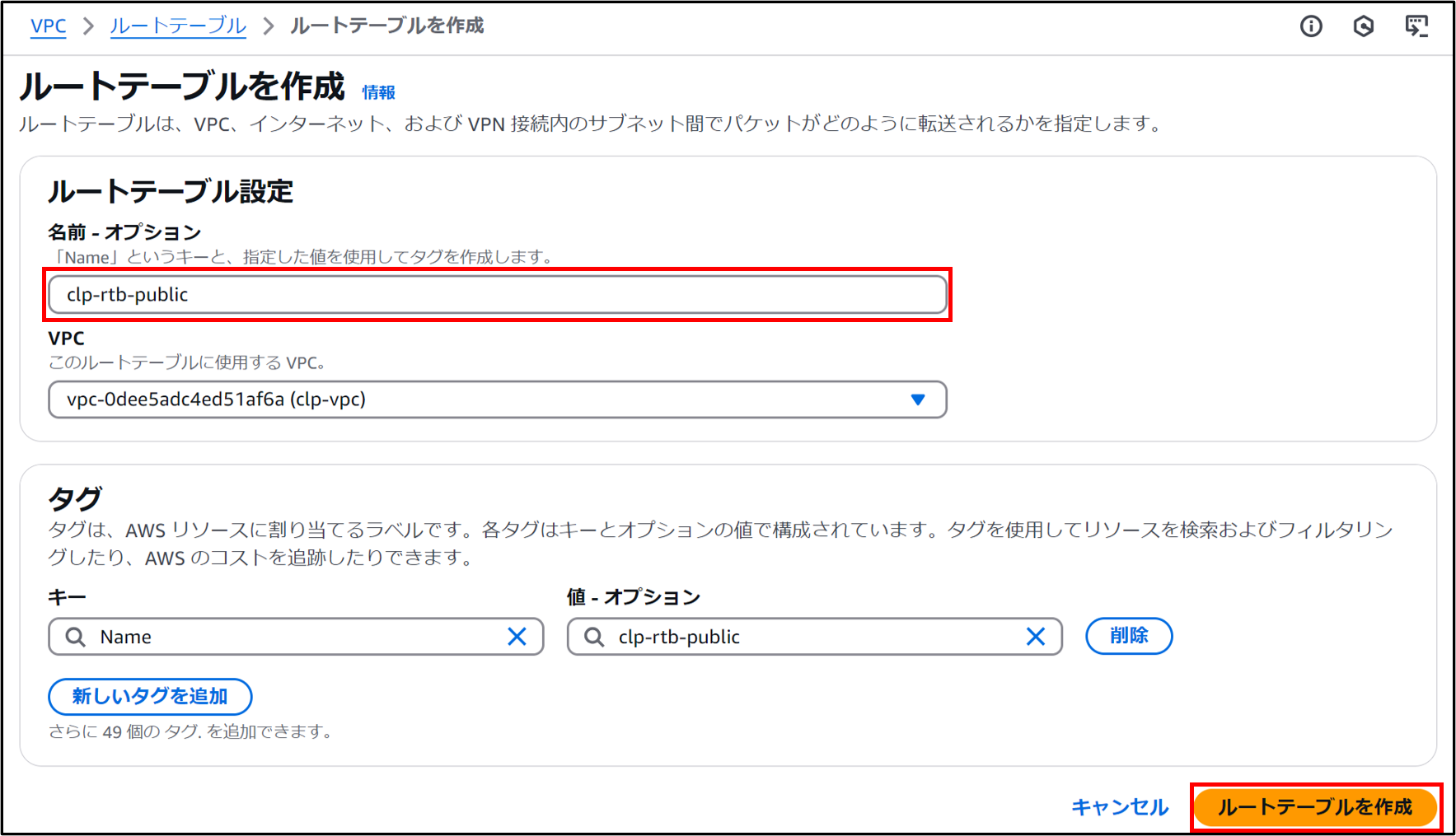

まずはパブリックサブネットに配置するルートテーブル(Public Route Table)を作成します。AWSマネジメントコンソールから、VPCサービスを開きます。左のメニューから[仮想プライベートクラウド]→[ルートテーブル]を選択し、画面右上の[ルートテーブルを作成]をクリックします。[名前]に「clp-rtb-public」と入力し、[VPC]は「clp-vpc」を選択します。[ルートテーブルを作成]をクリックします。

サブネットの関連付けを行います。ルートテーブルの一覧から「clp-rtb-public」を選択します。

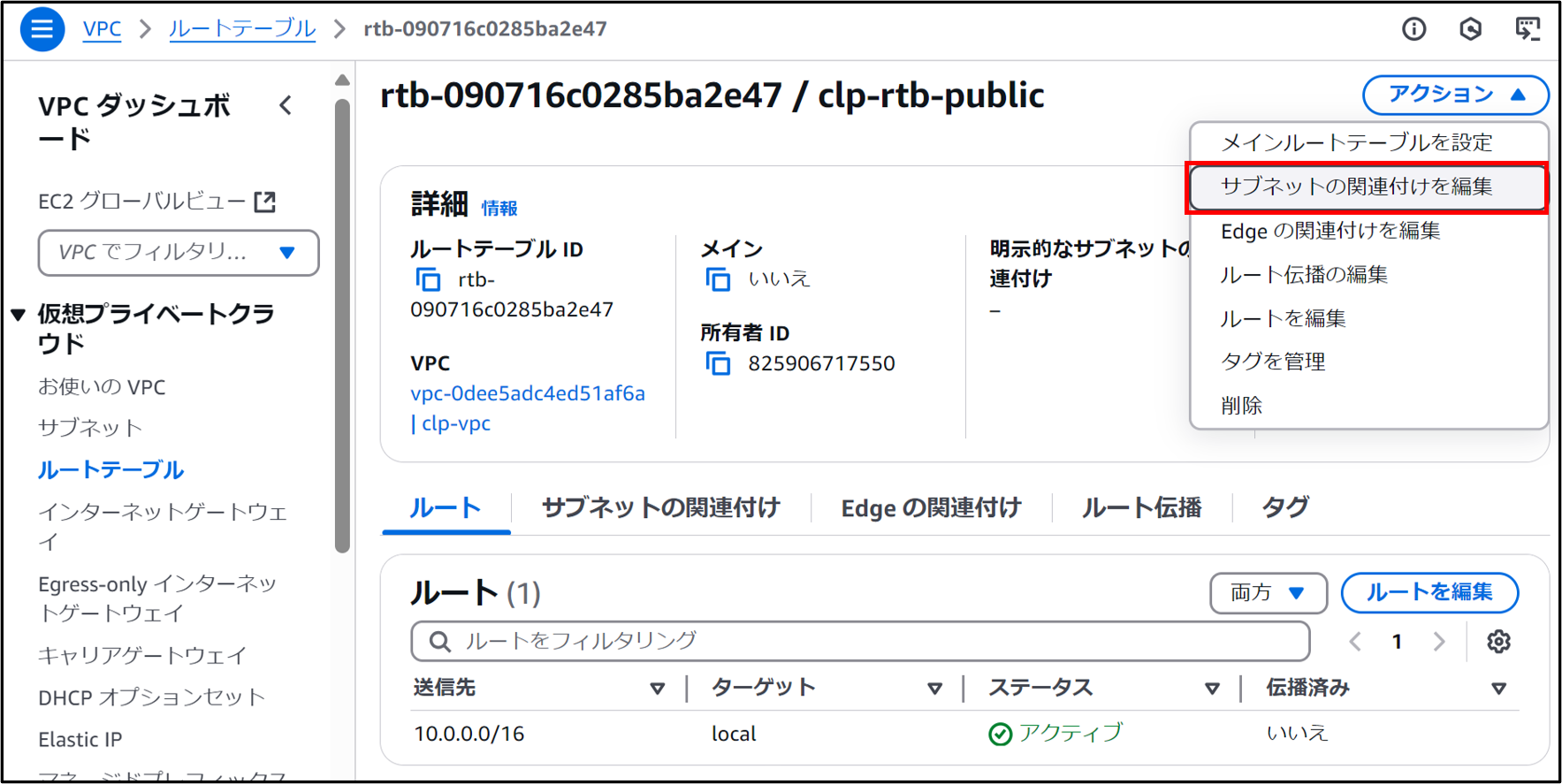

[アクション]→[サブネットの関連付けを編集]を選択します。

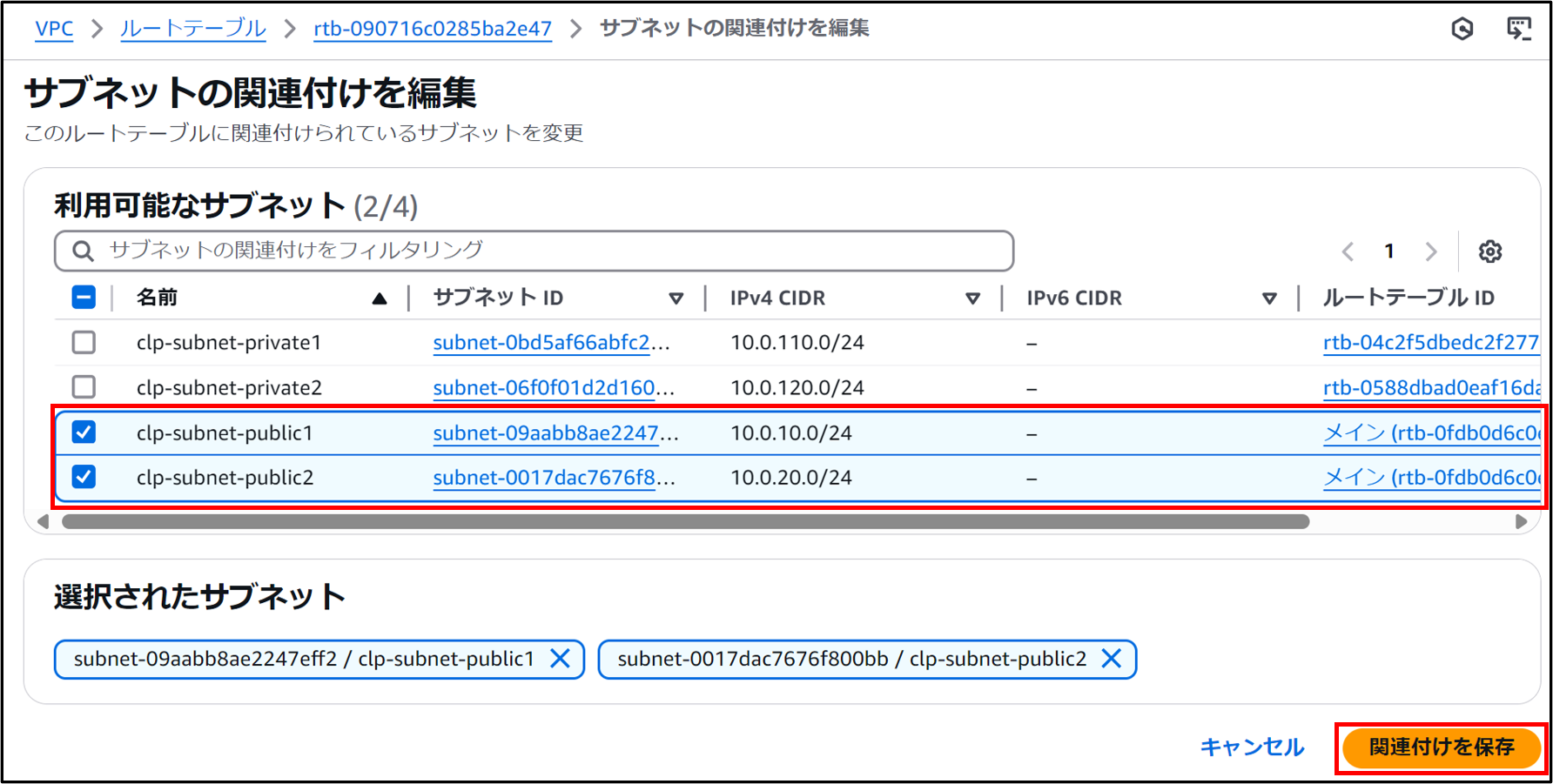

clp-rtb-publicはパブリックサブネット(clp-subnet-public1/clp-subnet-public2)を選択します。設定が完了したら[関連付けを保存]をクリックします。

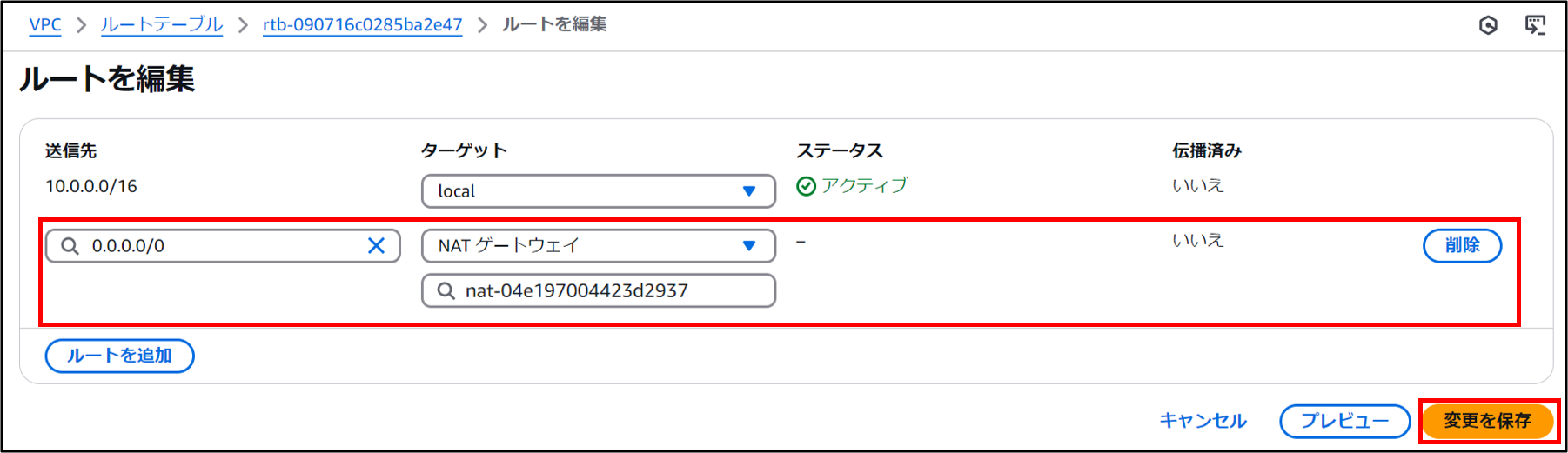

ルーティング設定を行います。ルートテーブルの一覧からclp-rtb-publicのルートテーブルIDをクリックします。[アクション]→[ルートを編集]を選択します。

サブネットのネットワーク(0.0.0.0/0)からインターネットゲートウェイへのルーティングを行い、[変更を保存]をクリックします。

同様の手順でプライベートサブネットのルートテーブル(Private Route Table 1/Private Route Table 2)を作成します。[名前]をそれぞれ「clp-rtb-private1」、「clp-rtb-private2」と入力し、[サブネット]は「clp-subnet-private1」、「clp-subnet-private2」にそれぞれ関連付けます。サブネットのネットワーク(0.0.0.0/0)からNATゲートウェイ「clp-nat-gw-1」、「clp-nat-gw-2」にそれぞれルーティングします。

4. EC2インスタンスの設定

4.1 EC2インスタンスの作成

EC2サービスのメニューから[インスタンス]→[インスタンス]を選択し、画面右上の[インスタンスを起動]をクリックします。

4.1.1 HAクラスター用インスタンス

プライベートサブネット上にHAクラスターを構成するEC2インスタンスを作成します。

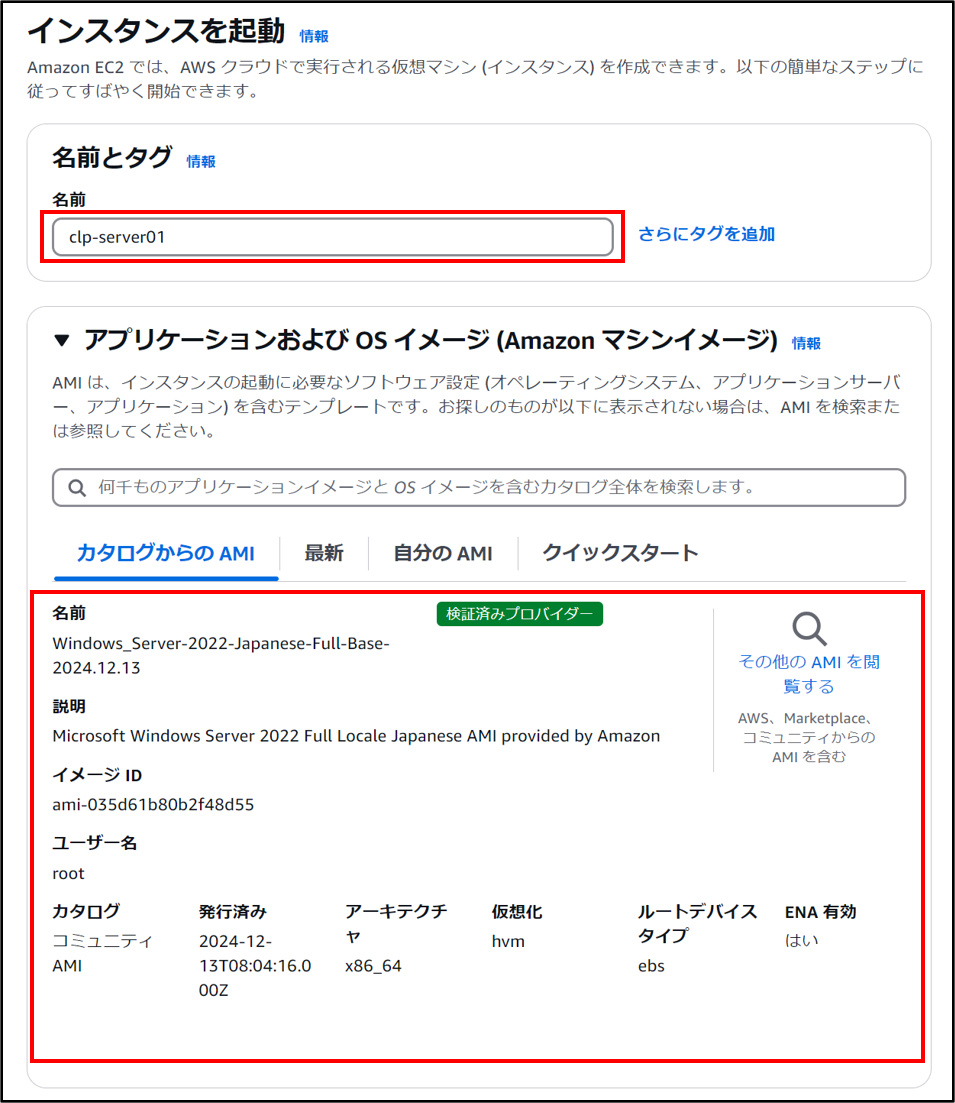

■ HAクラスター用インスタンス(clp-server01)

まずはAZ-Aで運用するインスタンスを作成します。[名前]に「clp-server01」と入力し、作成するHAクラスターに合わせたOSのAMIを選択します。以下はWindows OSとしてWindows Server 2022を選択する場合の例です。

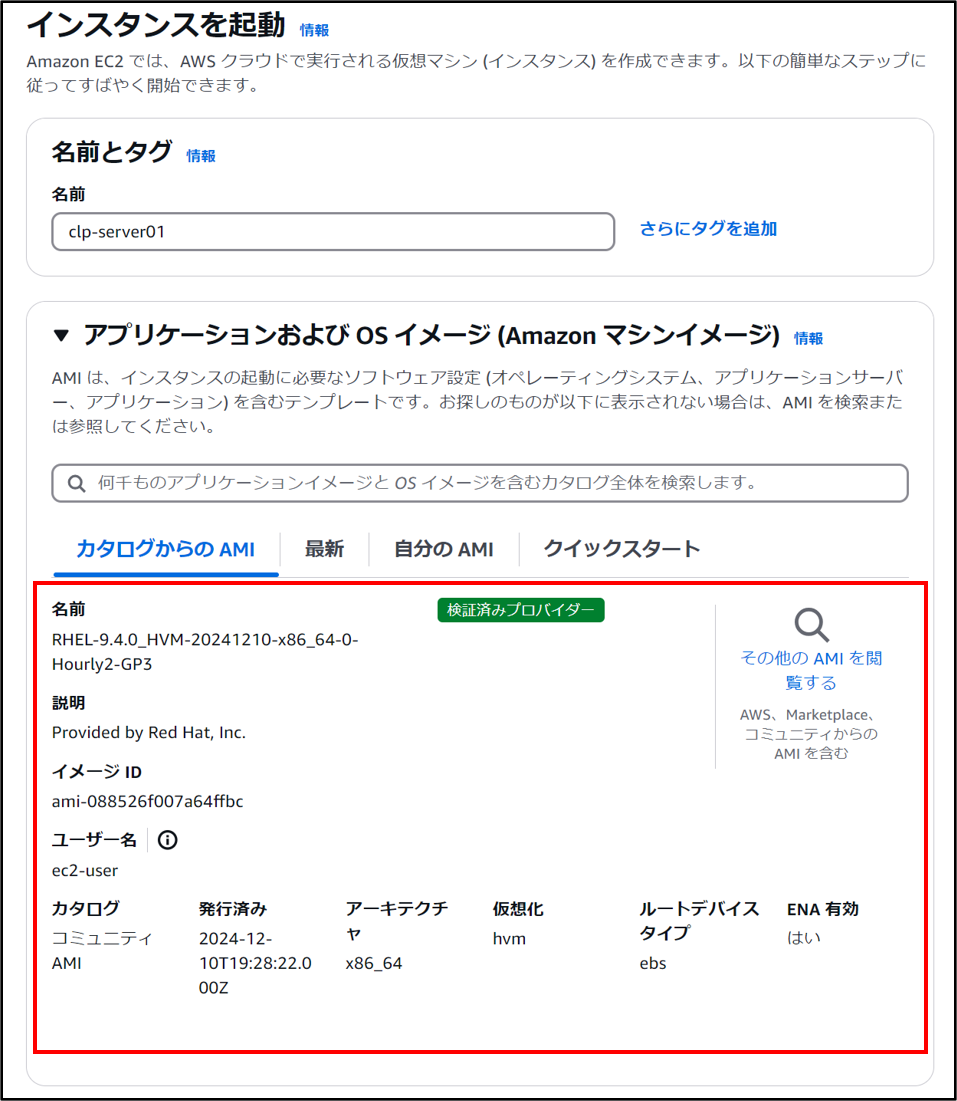

以下はLinux OSとしてRed Hat Enterprise Linux 9.4(以降、RHEL)を選択した例です。

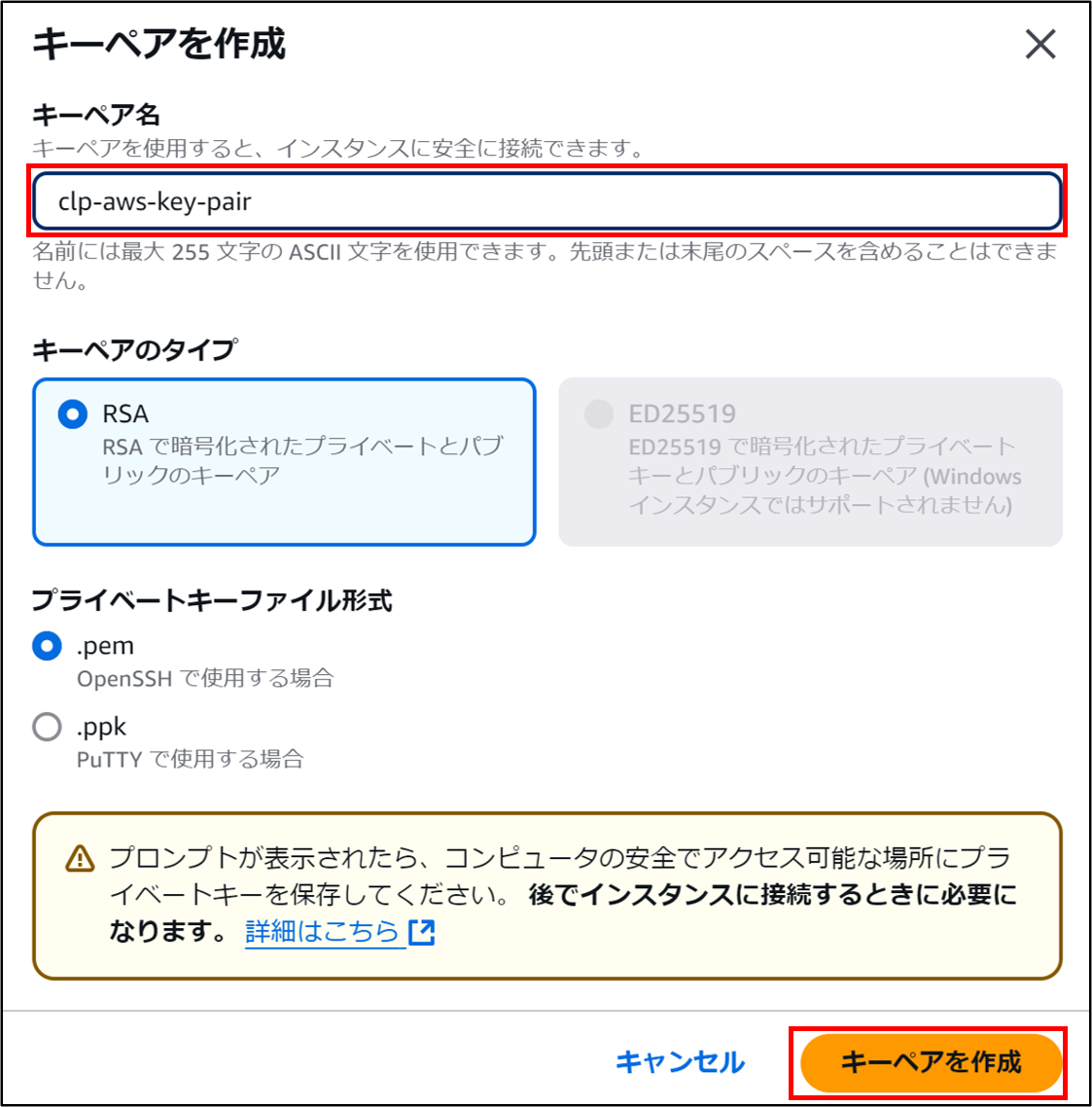

インスタンスタイプとキーペアを選択します。キーペアは、Windowsの場合は初期パスワードの取得、Linuxの場合はSSH接続に利用するセキュリティ認証情報です。既存のキーペアを選択するか、[新しいキーペアの作成]から新たに作成します。

Windowsの場合はRSA形式、RHELなどのLinuxの場合はED25519もしくはRSA形式で作成します。

- ※RHEL 9等の比較的新しいLinux OSではRSA形式のキーペアは利用できません。

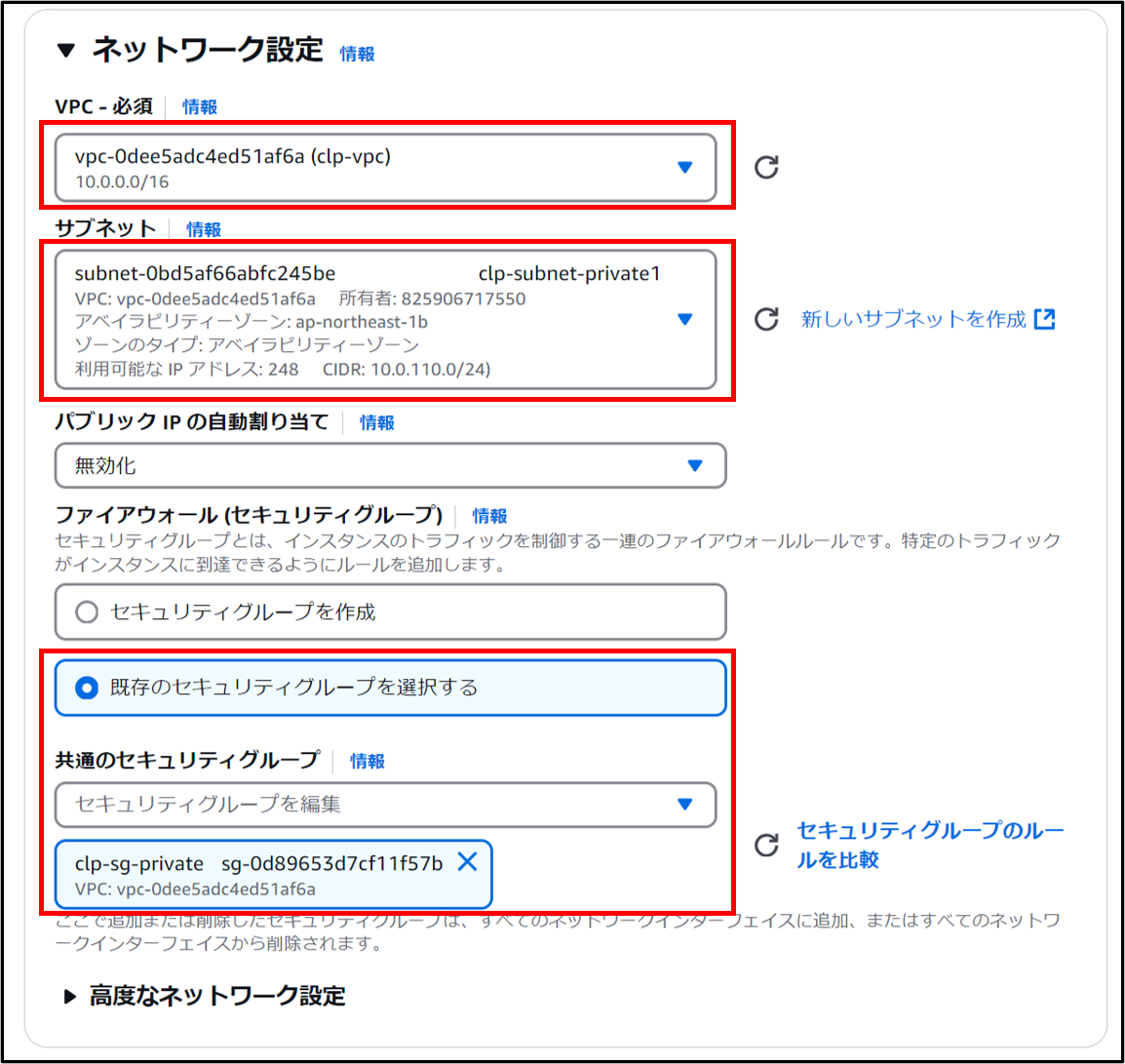

ネットワーク設定を行います。[VPC]は「clp-vpc」を、[サブネット]は「clp-subnet-private1」を選択します。[セキュリティグループ]は[既存のセキュリティグループを選択する]から「clp-sg-private」を選択します。

ストレージ設定を行います。今回はミラーディスク構成のため、ディスクを追加します。[新しいボリュームを追加]を選択してEBSボリュームを追加します。

設定が完了したら、[インスタンスを起動]をクリックしてclp-server01を起動します。

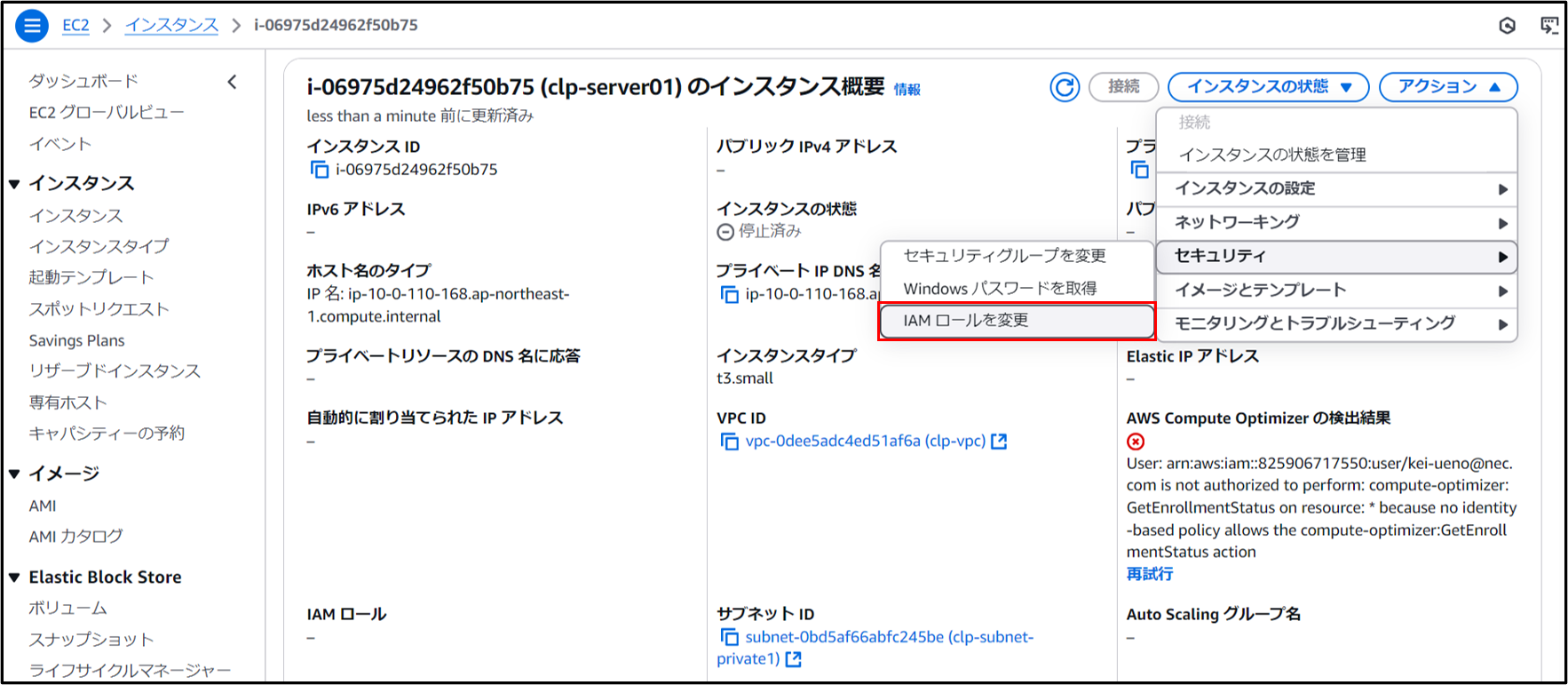

作成したインスタンスにIAMロールをアタッチします。EC2のメニューのインスタンス一覧からclp-server01を選択します。インスタンスIDをクリックして概要を表示します。[アクション]→[セキュリティ]→[IAMロールを変更]を選択します。

clp-ec2-awsvip-roleを選択し、[IAMロールの更新]をクリックします。

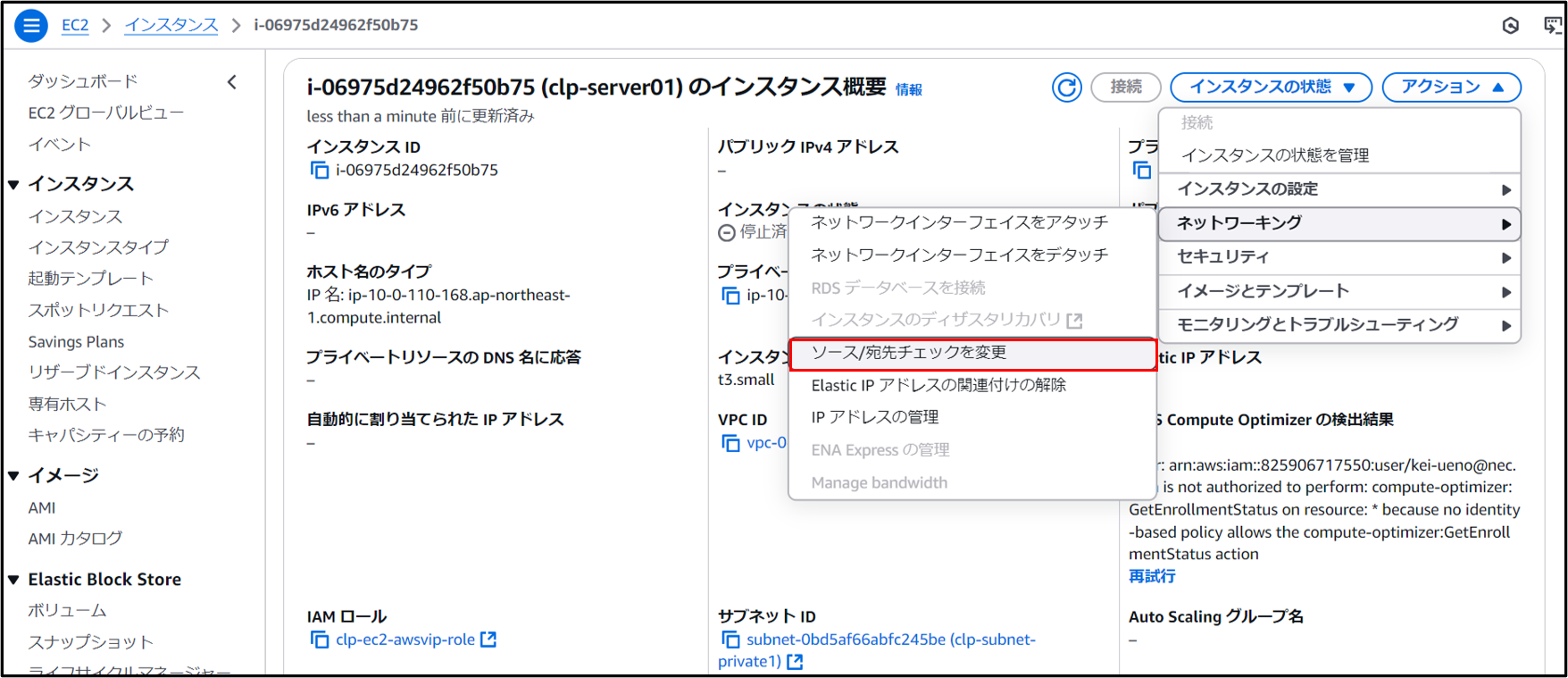

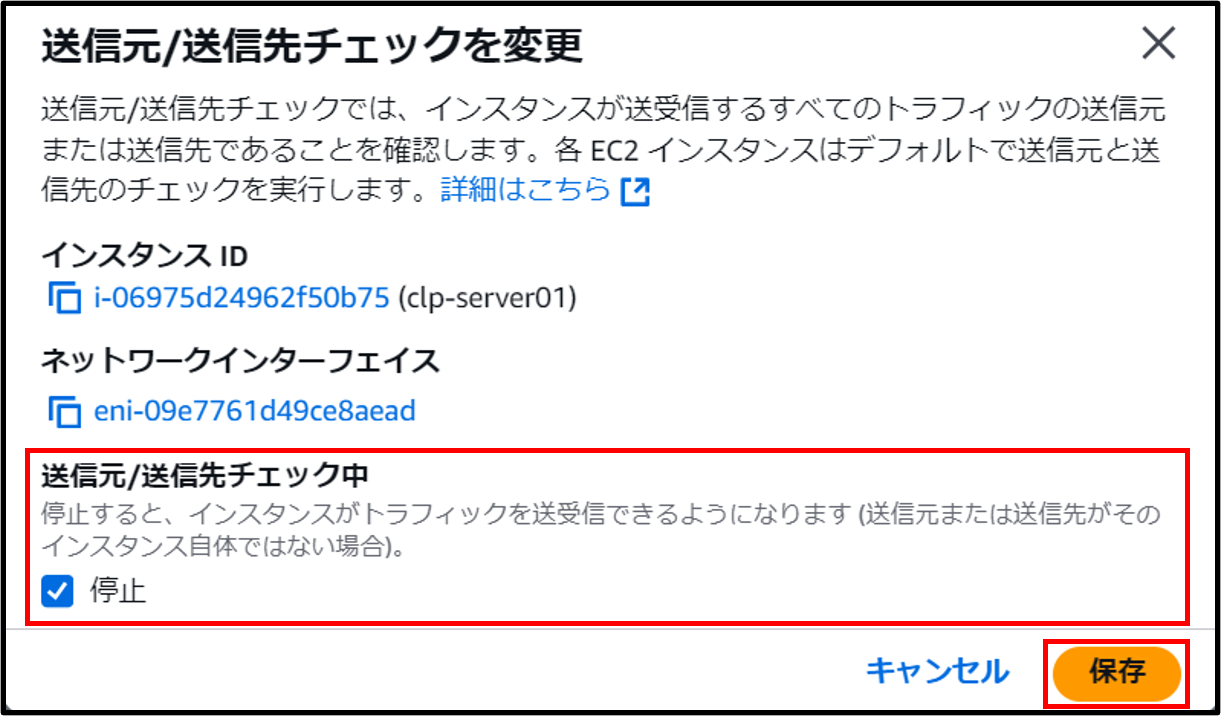

AWS仮想IPリソースで設定するVIPアドレスを利用した通信を行うために、[送信元/送信先チェック]を停止する必要があります。[アクション]→[ネットワーキング]→[ソース/宛先チェックを変更]を選択します。

「送信元/送信先チェック中」の「停止」のチェックボックスにチェックを入れ、[保存]をクリックします。

■ HAクラスター用インスタンス(clp-server02)

AZ-Cで運用するインスタンスを作成します。[名前]を「clp-server02」、[サブネット]を「clp-subnet-private2」とし、他の設定はclp-server01と同様にして作成します。

4.1.2 クライアント用インスタンス

パブリックサブネット(clp-subnet-public1)上にクライアント用インスタンスを作成します。

OSはWindowsを選択し、RSA形式のキーペアを選択または作成します。今回はクライアント用インスタンス用に「clp-aws-key-pair-client.pem」を作成しました。[名前]にclp-clientと入力し、サブネットにclp-subnet-public1を選択、セキュリティグループにclp-sg-publicを選択して、[インスタンスを起動]をクリックします。

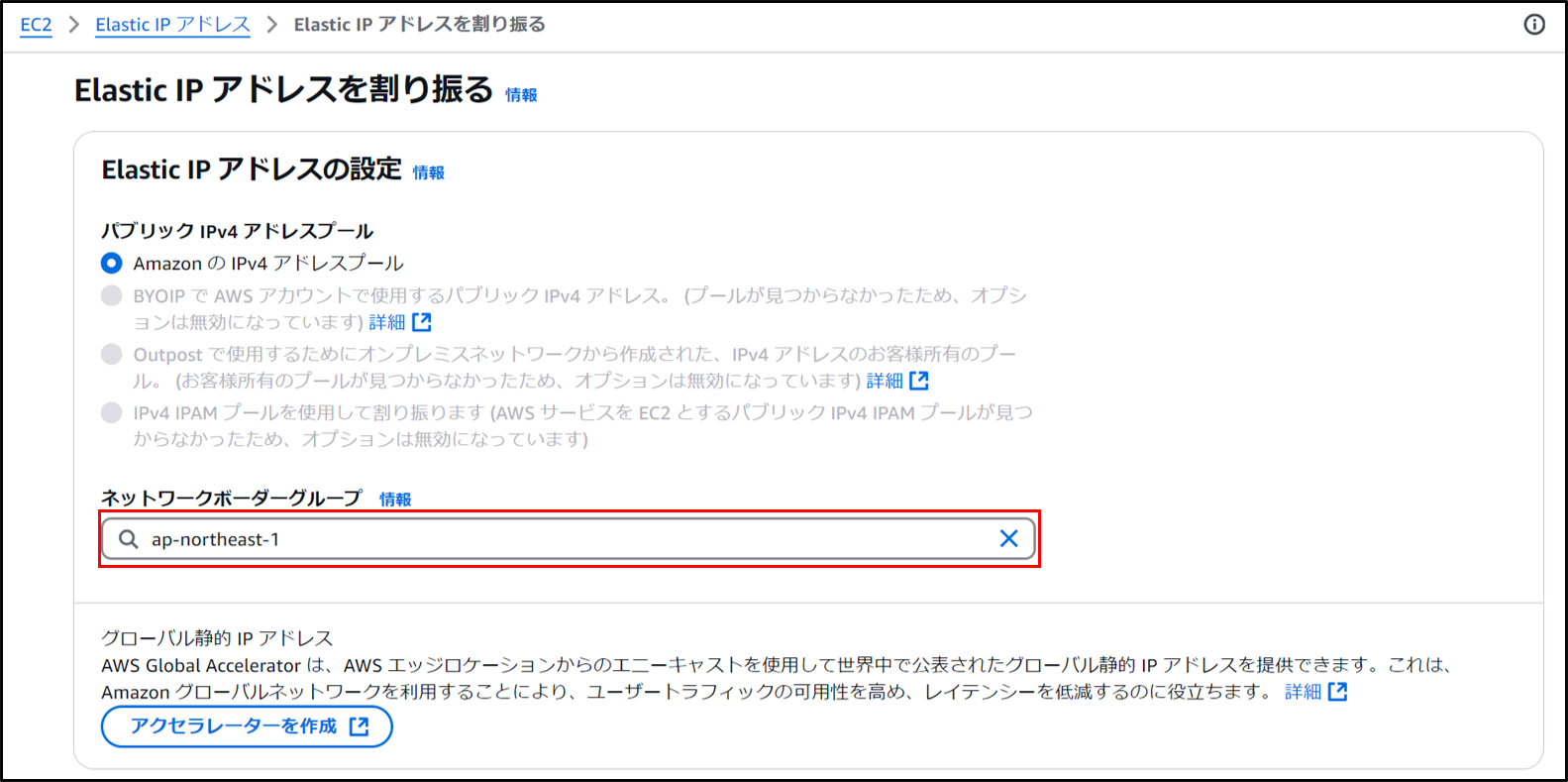

インターネット経由でクライアント用インスタンスに接続するために、起動したインスタンスにElastic IPアドレスを割り当てます。EC2サービスのメニューから[Elastic IP]→[Elastic IPを割り振る]をクリックします。[ネットワークボーダーグループ]でリージョン(ap-northeast-1)を選択し、[割り当て]をクリックします。

割り当てたElastic IPをクライアント用インスタンスに関連付けます。

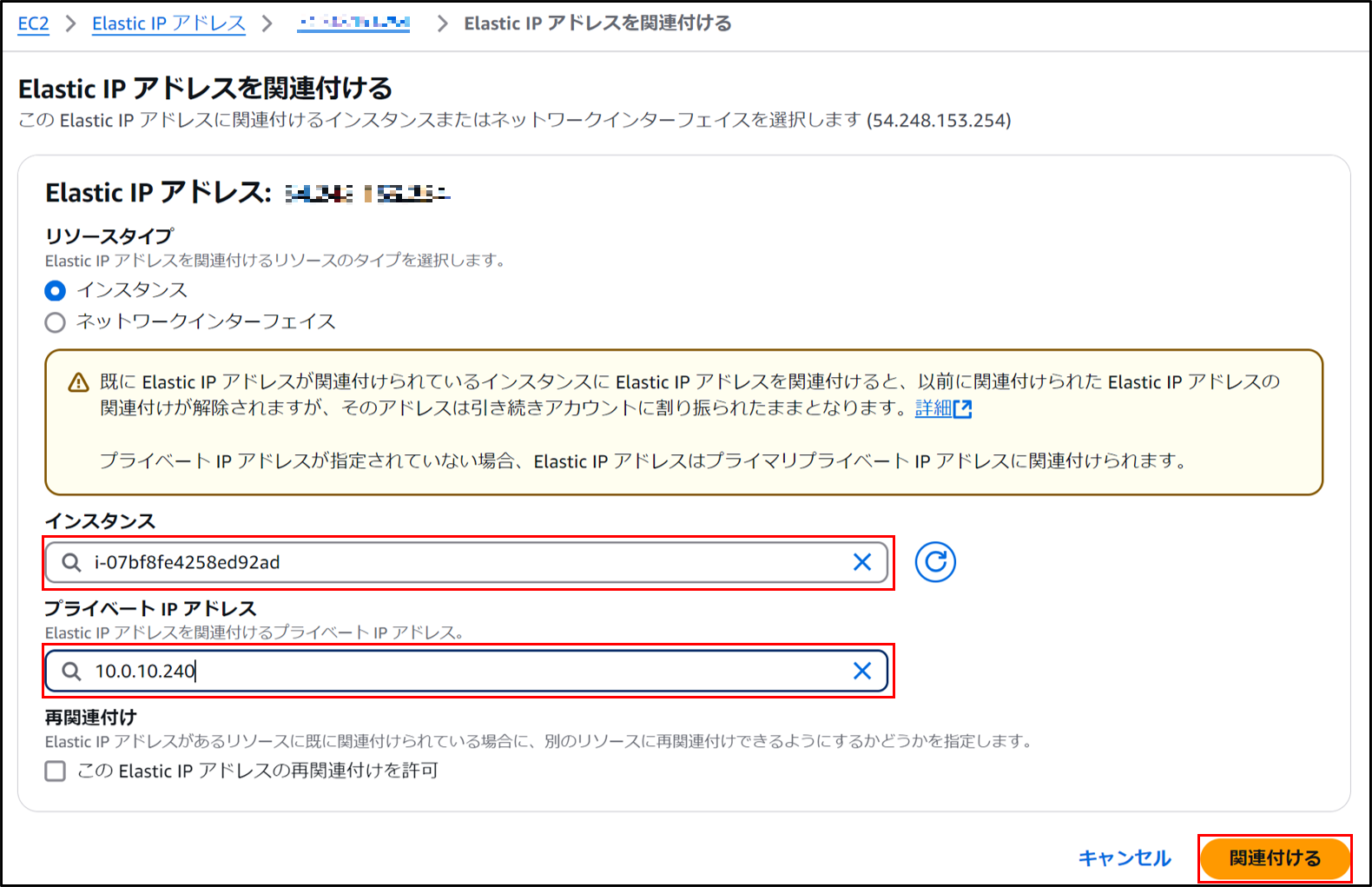

Elastic IPの一覧から作成したElastic IPを選択し、[割り振られた IPv4 アドレス]をクリックしてElastic IPの情報を表示します。後ほどクライアント用インスタンスに接続する際に必要となるので、「割り振られたIPv4アドレス」の値を控えておきます。[Elastic IPアドレスの関連付け]をクリックします。

[インスタンス]からクライアント用インスタンスのインスタンスIDを選択し、[プライベート IPアドレス]にクライアント用インスタンスのプライベートIPアドレスを入力します。設定が完了したら[関連付ける]をクリックします。

4.2 ルートテーブルのルーティング設定

AWS仮想IPリソースを利用するために、ルートテーブルのルーティング設定を追加します。

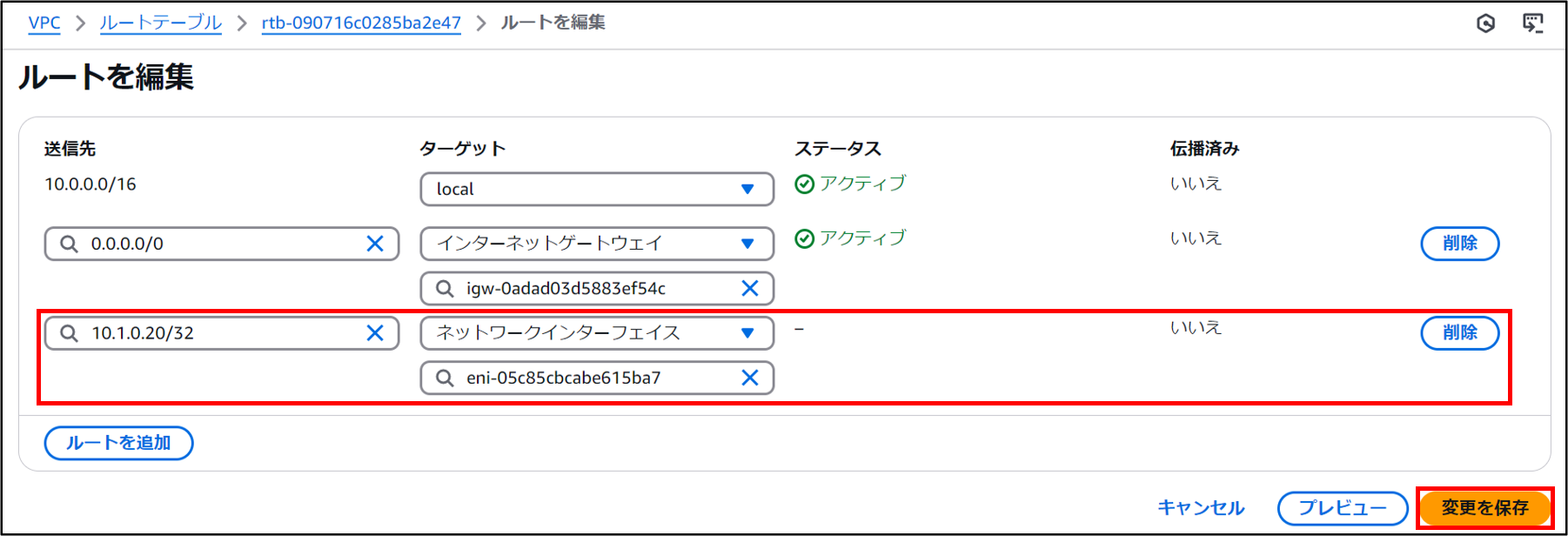

Public Route Tableのルーティング設定を行います。Public Route Table(clp-rtb-public)の[ルートを編集]メニューを開きます。VIPアドレス(10.1.0.20/32)に対する通信をHAクラスター用インスタンス(clp-server01)のENIへと送信するルートを追加します。VIPアドレスに対するルーティング設定はCLUSTERPROが必要に応じて変更するため、もう一台のHAクラスター用インスタンス(clp-server02)のENIへのルートの追加は不要です。

同様のルートをPrivate Route Table 1とPrivate Route Table 2に対しても設定します。

5. 接続確認

作成したEC2インスタンスへの接続確認を行います。

まずはパブリックサブネット上のクライアント用インスタンスにリモートデスクトップ接続します。その後、HAクラスター用インスタンスにRDP(Windows)/SSH(Linux)により接続確認を行います。

5.1 クライアント用インスタンスへの接続

Windowsインスタンスへのリモートデスクトップ接続により接続確認を行います。

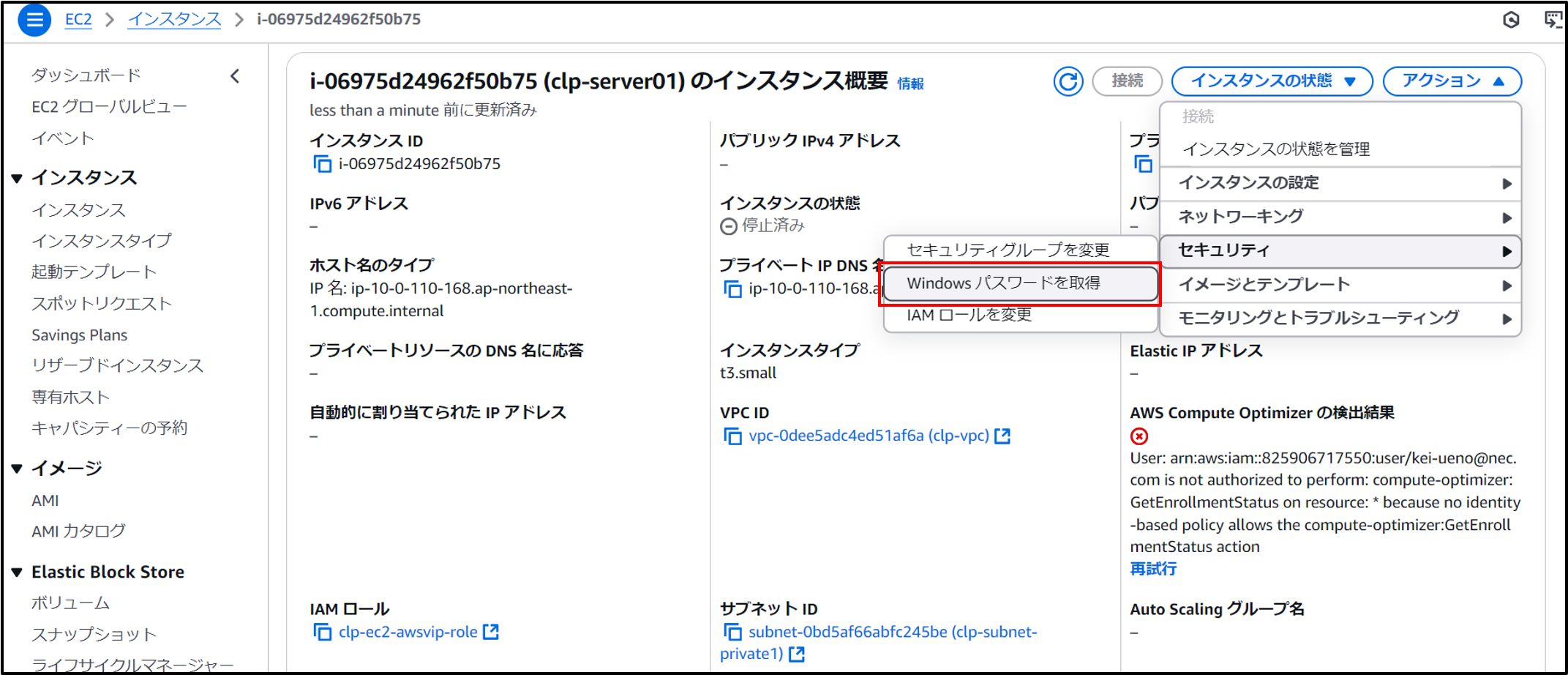

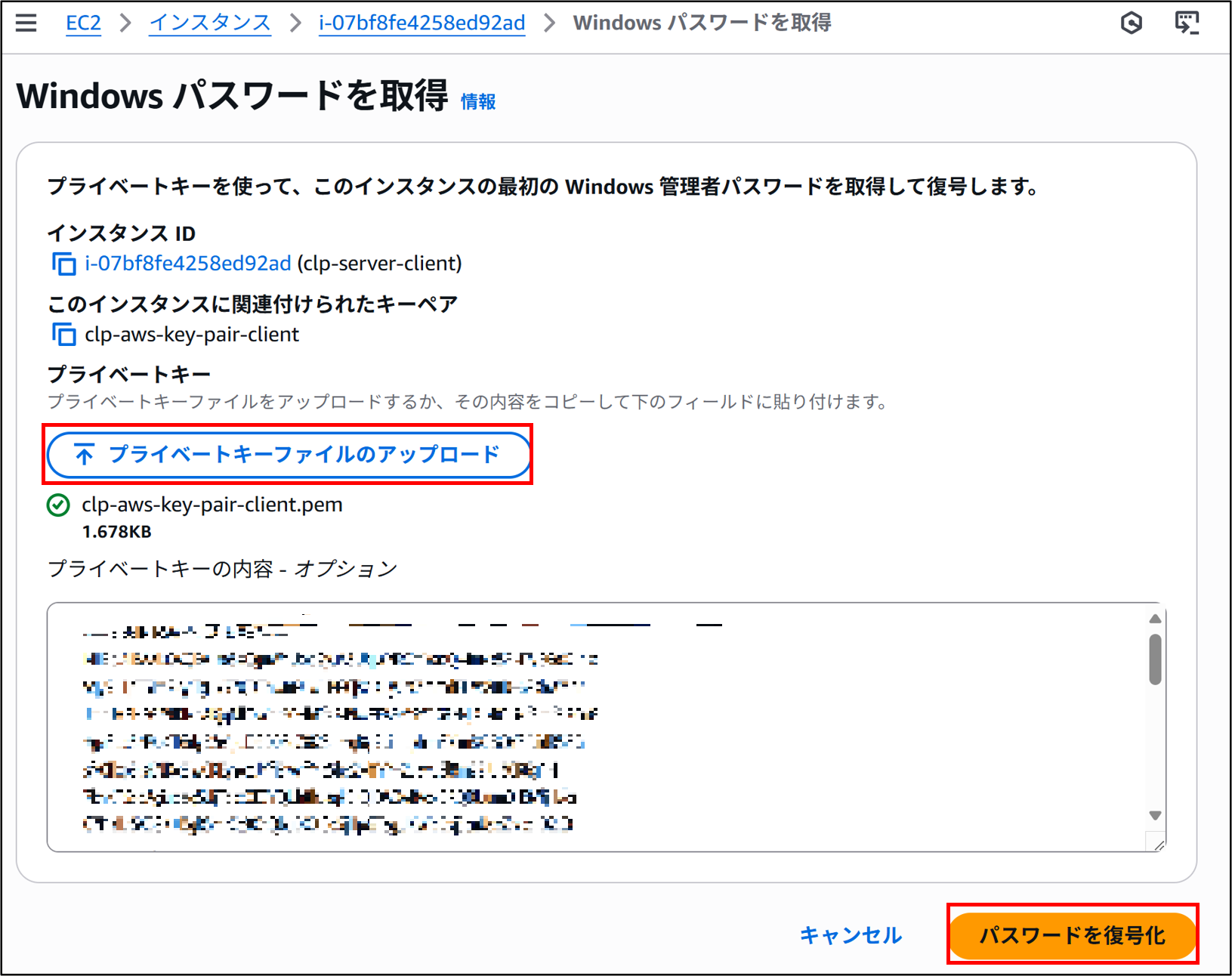

まず、リモートデスクトップ接続に使用するパスワードを取得します。EC2のメニューのインスタンス一覧から接続したいインスタンスを選択し、[アクション]→[セキュリティ]→[Windowsパスワードを取得]を選択します。

[プライベートキーファイルのアップロード]を選択し、接続したいマシン用のキーペアを選択します。

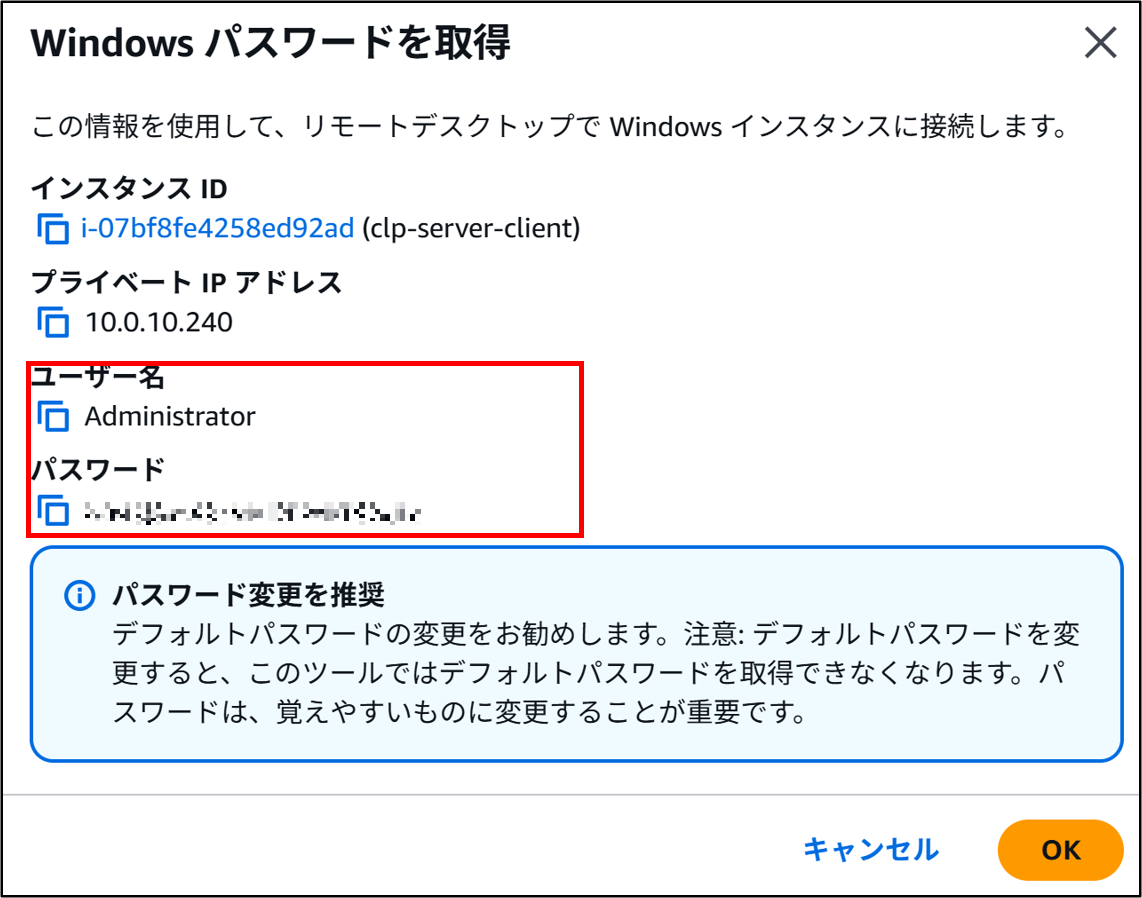

[パスワードを復号化]をクリックするとRDP接続に必要な情報が表示されます。ユーザー名、パスワードを控えておきます。

接続元のマシンから[リモートデスクトップ接続]を起動します。[コンピューター]に先ほど控えたElastic IPアドレスを入力し、[接続]をクリックします。

パスワードを入力し、[OK]を選択します。接続に成功すると、Windowsインスタンスのデスクトップが表示されます。接続に失敗する場合は、接続情報やセキュリティグループの設定を確認してください。

5.2 HAクラスター用インスタンスへの接続

クライアント用インスタンスからHAクラスター用インスタンスへの接続確認を行います。HAクラスター用インスタンスがWindows OSの場合は「5.2.1 Windowsインスタンスへの接続」を、Linux OSの場合は「5.2.2 Linuxインスタンスへの接続」を参照してください。

5.2.1 Windowsインスタンスへの接続

クライアント用インスタンスからHAクラスター用インスタンスへのリモートデスクトップ接続により接続確認を行います。「5.1 クライアント用インスタンスへの接続」と同様の手順でWindowsパスワードを取得します。クライアント用インスタンス上で[リモートデスクトップ接続]を起動し、HAクラスター用インスタンスのプライベートIPアドレスとパスワードを入力し、接続ができることを確認します。

5.2.2 Linuxインスタンスへの接続

クライアント用インスタンスからHAクラスター用インスタンスへのSSH接続により接続確認を行います。SSH接続にはEC2作成時に指定したキーペアをクライアント用インスタンス上に用意する必要があります。クライアント用インスタンスにはリモートデスクトッププロトコルで接続しているので、接続元(お手元の環境)でコピーしたファイルを接続先(クライアント用インスタンス)でペーストすることでファイル転送が簡単にできます。今回はデスクトップにキーペアを用意しました。

クライアント用インスタンスでPowerShellまたはコマンドプロンプトを起動し、以下のコマンドでssh接続を行います。

ssh -i <キーペアのパス> ec2-user@<プライベートIPアドレス>

例えばクライアント用インスタンスに配置したキーペアでclp-server01に接続する場合は、以下のようなコマンドで接続します。

ssh -i clp-aws-key-pair.pem ec2-user@10.0.110.196

接続に成功すると、Linuxインスタンスのシェルが起動します。接続に失敗する場合は、接続情報やセキュリティグループの設定を確認してください。

まとめ

参考

CLUSTERPRO導入支援サービス(クラウドHAコンサル)ではオンプレミスやクラウド向けのクラスター構築支援サービスを行っております。クラスターの構築支援に関するご要望がありましたら、 関連サービスの導入支援サービスの窓口までお問い合わせください。

関連サービスの導入支援サービスの窓口までお問い合わせください。

お問い合わせ

お問い合わせ窓口までお問い合わせください。

お問い合わせ窓口までお問い合わせください。

拡大表示

拡大表示