Japan

サイト内の現在位置を表示しています。

AWS Outposts ラック上でHAクラスターの構築を試してみました(Windows/Linux)

CLUSTERPRO オフィシャルブログ ~クラブロ~はじめに

アマゾン ウェブ サービス ジャパン合同会社様協力の下、AWS Outposts ラック上に立てたEC2インスタンスを利用したHAクラスターの構築を検証し、構築可能であることを確認しました。

AWS Outposts ラック上でCLUSTERPROを利用してHAクラスターを構築することで、低レイテンシーかつ高可用なシステムを構築することができます。

本記事では、AWSリージョン上にHAクラスターを構築する場合と比較して、利用可能なCLUSTERPROの接続先切り替え方式の違いや、AWSリソースの差異による考慮すべき点等を、検証結果と合わせてご紹介します。

検証は以下の3パターンで実施しました。

4.2 検証② 2台のAWS Outposts ラック間における2つのEC2インスタンスでのHAクラスターの構築

4.3 検証③ 1台のAWS Outposts ラックとAWSリージョン間における2つのEC2インスタンスでのHAクラスターの構築

今回の検証では、AWS Outposts Test Labを利用しています。

過去の記事では、AWS Outposts ファミリーの一つであるAWS Outposts サーバー上でのHAクラスターの構築も検証しています。詳細は以下を参照ください。

この記事の内容

- 1. AWS Outpostsとは

- 2. AWS Outposts ラックのネットワークコンポーネント

- 3. AWS Outposts ラックでCLUSTERPROを利用する際に考慮すべき点

- 3.1 コントロールプレーンとデータプレーン

- 3.2 Application Load Balancer

- 3.3 Amazon S3 on Outposts

- 3.4 複数のAWS Outposts ラック間の通信

- 4. 検証

- 4.1 検証① 1台のAWS Outposts ラックにおける2つのEC2インスタンスでのHAクラスターの構築

- 4.2 検証② 2台のAWS Outposts ラック間における2つのEC2インスタンスでのHAクラスターの構築

- 4.3 検証③ 1台のAWS Outposts ラックとAWSリージョン間における2つのEC2インスタンスでのHAクラスターの構築

1. AWS Outpostsとは

AWS Outpostsはお客様のデータセンターや工場、店舗等のロケーションに設置することで、AWSサービスをAWSのデータセンター以外でも実行可能にするフルマネージドサービスです。その実体はAWSが提供する物理的なサーバーやラックから構成されるインフラストラクチャであり、設置条件を満たす環境において利用できます。

これにより、使い慣れたAWSのサービス・ツール・APIを利用して、オンプレミスのシステムと低レイテンシーでの連携や、データのレジデンシー (所在地)の要件を満たすことが出来るようになります。

AWS Outpostsには、AWS Outposts サーバーとAWS Outposts ラックの2種類があり、料金や筐体サイズの他に、プロセッサの種類や使用できるAWSサービスの数に違いがあります。現時点 (2026年1月9日)では、それぞれ以下のプロセッサ、およびAWSサービスを使用することができます。

なお、今回の検証ではAWS Outposts ラックの第1世代を利用しています。

■ AWS Outposts サーバー

- ・プロセッサ

- -Intel Xeonプロセッサ

- -AWS Graviton2プロセッサ

- ・AWSサービス

- -Amazon Elastic Compute Cloud (EC2)

- -Amazon Elastic Container Service (ECS)

- -AWS IoT Greengrass

- -Amazon Virtual Private Cloud

■ AWS Outposts ラック

- ・プロセッサ

- -Intel Xeonプロセッサ

- ・AWSサービス

- -Amazon Elastic Compute Cloud (EC2)

- -Amazon Elastic Container Service (ECS)

- -Amazon Elastic Kubernetes Service (EKS)

- -Amazon Elastic Block Store (EBS)

- -Amazon EBS Snapshots

- -Amazon Simple Storage Service (S3)

- -Amazon Relational Database Service (RDS)

- -Amazon ElastiCache

- -Amazon EMR

- -Application Load Balancer (ALB)

- -Amazon Route 53 Resolver

- -AWS IoT Greengrass

- -AWS Elastic Disaster Recovery

- -Amazon Virtual Private Cloud

2. AWS Outposts ラックのネットワークコンポーネント

AWS Outposts ラックでは、Service link VLANとLocal gateway VLANの2つのVLANが提供されます。

AWS Outposts ラックとAWSリージョン間で通信をするためのVLANです。Amazon Virtual Private Cloud (以降、VPC)内のAWS Outposts ラック上のEC2とAWSリージョン上のEC2間の通信や、AWS Outposts ラック上のリソース管理のAPI操作の通信等に利用されます。

Service linkは、Direct Connect接続またはインターネット接続を利用することができ、通信をする際にはVPN接続が確立されます。

AWS Outposts ラックとオンプレミスネットワーク間や、複数のAWS Outposts ラック間で通信するためのVLANです。VPC内のAWS Outposts ラック上のEC2とオンプレミスネットワーク上の機器の通信や、複数のAWS Outposts ラック上のそれぞれのEC2インスタンス間の通信等に利用されます。

AWS Outposts ラックには1つのLocal gateway (以降、LGW)がアタッチされており、LGWを介してオンプレミスネットワークや異なるAWS Outposts ラックと接続します。

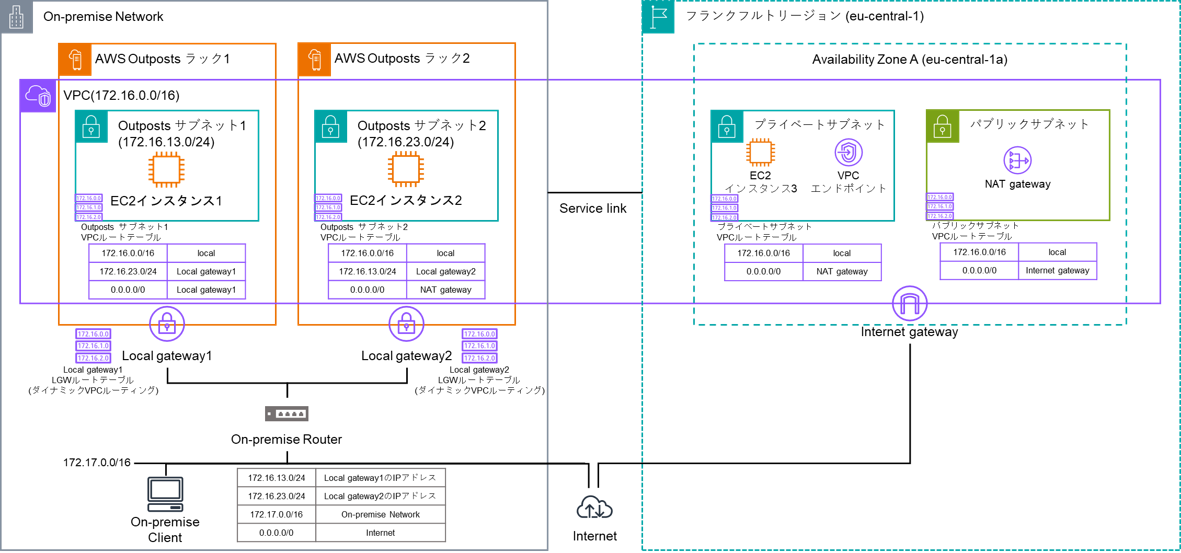

例として、以下ような図の構成の場合の通信の流れをご紹介します。

AWS Outposts ラック1に配置されたEC2インスタンス1は、各コンポーネントに対して以下のように流れで通信をします。

EC2インスタンス1 → Local gateway1 → On-premise Router → Local gateway2 →EC2インスタンス2

EC2インスタンス1 → Service link → EC2インスタンス3

※ 宛先がVPC CIDR内・ターゲットがlocalの経路設定を利用

EC2インスタンス1 → Service link → VPCエンドポイント

※ 宛先がVPC CIDR内・ターゲットがlocalの経路設定を利用

EC2インスタンス1 → Local gateway1 → On-premise Router → On-premise Client

EC2インスタンス1 → Local gateway1 → On-premise Router → Internet

EC2インスタンス1 → Service link → NAT gateway → Internet

※ AWS Outposts ラック2のOutposts サブネット2のVPCルートテーブルのように、「0.0.0.0/0」の宛先をAWSリージョンのNAT gatewayをターゲットにした場合

3. AWS Outposts ラックでCLUSTERPROを利用する際に考慮すべき点

今回の検証で使用するAWS Outpostsは、AWS Outposts ラックの第1世代になります。

AWS Outposts ラック上のEC2インスタンスでHAクラスターを構築する場合、以下の点を考慮する必要があります。

3.1 コントロールプレーンとデータプレーン

AWSの各サービスのAPIには、コントロールプレーンとデータプレーンの2種類があります。コントロールプレーンでは、AWSサービスを作成、読み取り/表示、更新、削除、およびリスト (CRUDL)するための管理 APIを提供します。データプレーンは、コントロールプレーンによって決められたとおりに動作をするサービスの機能を提供します。各プレーンの詳細は以下を参照ください。

https://docs.aws.amazon.com/ja_jp/whitepapers/latest/aws-fault-isolation-boundaries/control-planes-and-data-planes.html

https://docs.aws.amazon.com/ja_jp/whitepapers/latest/aws-fault-isolation-boundaries/control-planes-and-data-planes.html

AWS Outposts ラックでは、コントロールプレーンはAWSリージョンのものを使用するため、AWSサービスの作成、読み取り/表示、更新、削除、およびリスト (CRUDL)の操作は、AWSリージョンと通信できるようにする必要があります。一方、データプレーンはAWS Outposts ラック内のものを使用するため、AWSリージョンとの通信が切断された場合でも動作が可能です。

そのため、ローカルで動作させることが強みであるAWS Outposts ラックでは、AWSリージョンに依存しないデータプレーンのみで運用可能な構成にすることで、より可用性の高いシステムを実現できます。

https://docs.aws.amazon.com/ja_jp/whitepapers/latest/aws-fault-isolation-boundaries/static-stability.html

https://docs.aws.amazon.com/ja_jp/whitepapers/latest/aws-fault-isolation-boundaries/static-stability.html https://docs.aws.amazon.com/ja_jp/whitepapers/latest/aws-outposts-high-availability-design/thinking-in-terms-of-failure-modes.html

https://docs.aws.amazon.com/ja_jp/whitepapers/latest/aws-outposts-high-availability-design/thinking-in-terms-of-failure-modes.html3.2 Application Load Balancer

Application Load Balancer (以降、ALB)は、AWSリージョンで構築する場合、2つのAvailability Zone (以降、AZ)のサブネット上で構築する必要がありますが、AWS Outposts ラック上に構築する場合、1つのOutposts サブネット上で構築する必要があります。

そのため、複数のAWS Outposts ラックのOutposts サブネットにまたがってALBを構築することはできません。

3.3 Amazon S3 on Outposts

Amazon S3 on Outposts (AWS Outposts ラック上で構築したAmazon Simple Storage Service)では、2025年8月検証時点で、静的ウェブサイトホスティングの機能を利用することはできないため、以下の記事で紹介しているCLUSTERPROのHTTP NP解決先として設定することはできません。

一方で、AWS Outposts ラック上のEC2インスタンスを利用したHAクラスターはローカルネットワークに接続しているため、業務上必須なオンプレミスの機器を、HTTP NP解決先やPing NP解決先に設定することで両系活性を防止することができます。

3.4 複数のAWS Outposts ラック間の通信

AWS Outposts ラックでは、VPC上に Outposts サブネット (AWS Outposts ラック用の仮想ネットワーク)を作成し、AWSリソースをデプロイします。複数のAWS Outposts ラックそれぞれに作成したOutposts サブネットを、1つのVPCに含めることが可能です。ただし、「2. AWS Outposts ラックのネットワークコンポーネント」のとおり、複数のAWS Outposts ラックそれぞれのOutposts サブネット間で通信をする際は、VPCルートテーブルとLGWルートテーブル、オンプレミス上のルーターに経路設定が必要になります。

今回の検証では、ダイレクトVPCルーティング設定のLGWを利用しています。ダイレクトVPCルーティング設定の場合、VPCルートテーブルでターゲットをLGWに設定しているサブネット情報のみが、LGWルートテーブルに動的に伝播され、静的に経路設定することはできません。そのため、VPC外のCIDRを設定する必要がある仮想IPアドレスは、複数のAWS Outposts ラック間やAWS Outposts ラックとオンプレミスネットワーク間の通信には利用することができません。

https://docs.aws.amazon.com/ja_jp/whitepapers/latest/aws-outposts-high-availability-design/intra-vpc-routing.html

https://docs.aws.amazon.com/ja_jp/whitepapers/latest/aws-outposts-high-availability-design/intra-vpc-routing.html4. 検証

今回は以下の3パターンの構成で、AWS Outposts ラックの検証を実施しました。

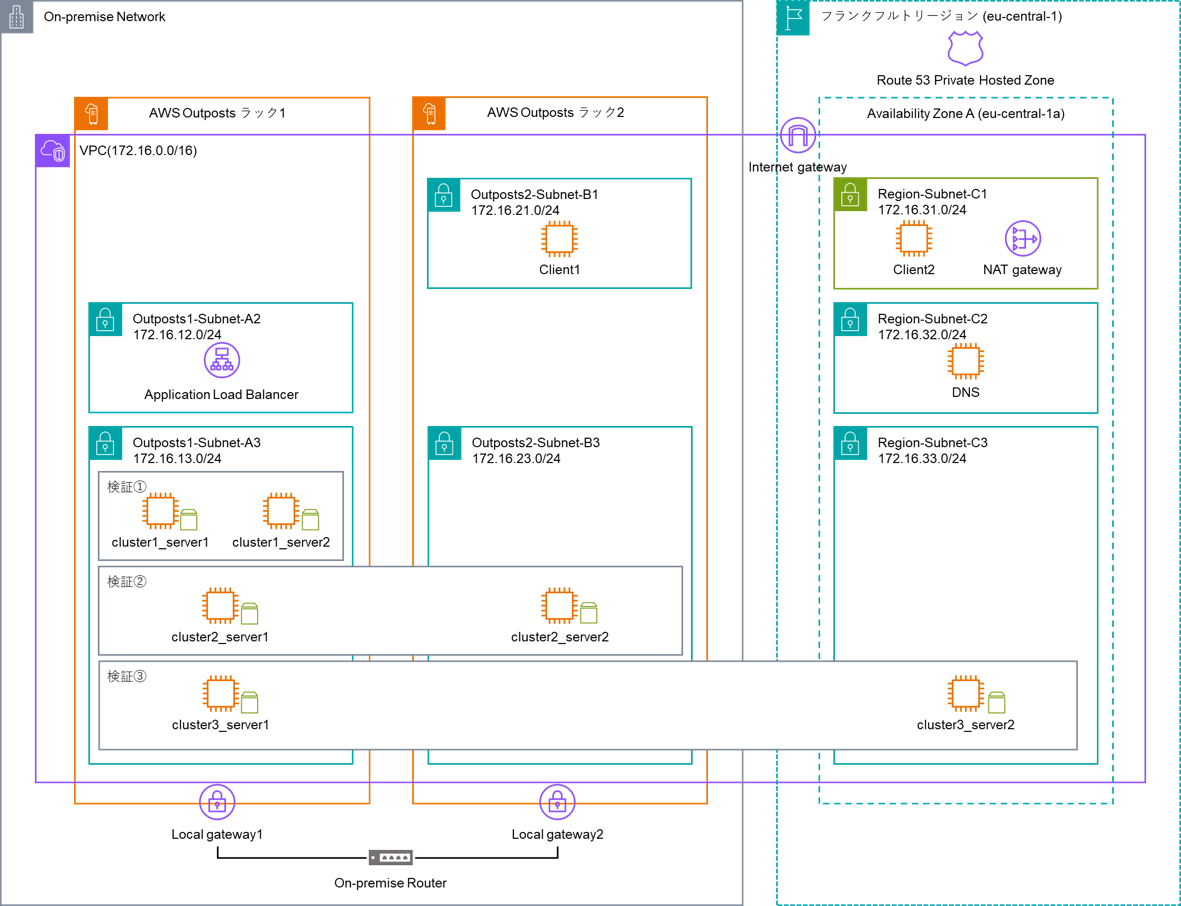

本検証の全体構成図は以下のとおりです。

WindowsとLinuxどちらも、各検証ごとに2つずつEC2インスタンスを作成して、ミラーディスク型のHAクラスターを構築しました。

全体のネットワーク構成は以下のとおりです。

■ネットワーク構成

- VPC (VPC ID:vpc-1234abcd)

- -CIDR:172.16.0.0/16

- -Subnets

- -AWS Outposts ラック1

- ■Outposts1-Subnet-A2 (サブネットID:subnet-aaaa2222):172.16.12.0/24

- ■Outposts1-Subnet-A3 (サブネットID:subnet-aaaa3333):172.16.13.0/24

- -AWS Outposts ラック2

- ■Outposts2-Subnet-B1 (サブネットID:subnet-bbbb1111):172.16.21.0/24

- ■Outposts2-Subnet-B3 (サブネットID:subnet-bbbb3333):172.16.23.0/24

- -eu-central-1a

- ■Region-Subnet-C1 (サブネットID:subnet-cccc1111):172.16.31.0/24

- ■Region-Subnet-C2 (サブネットID:subnet-cccc2222):172.16.32.0/24

- ■Region-Subnet-C3 (サブネットID:subnet-cccc3333):172.16.33.0/24

各検証のHAクラスターを構成するEC2インスタンスにおいて、共通する設定は以下のとおりです。

■EC2インスタンス

- インスタンスタイプ:m5.xlarge

- EBS

- -ルートディスク用:gp2、OSに合わせたサイズ

- -ミラーディスク用:gp2、1024GiB

- -クラスターパーティション:1024MiB

- -データパーティション:1023GiB

■OS

- Windows:Windows Server 2022

- Linux:Red Hat Enterprise Linux 8.4

■CLUSTERPROバージョン

- CLUSTERPRO X 5.3 for Windows (内部バージョン:13.30)

- CLUSTERPRO X 5.3 for Linux (内部バージョン:5.3.0-1)

各検証で、以下の5パターンの接続先切り替え方式によるミラーディスク型HAクラスターの構築をしました。ただし、構成によっては使用できない接続先切り替え方式があります。

また、動作確認として各接続先切り替え方式が提供する接続先にアクセスできるか、および各接続先切り替え方式の監視リソースが異常を検出するかを確認しました。

| 接続先切り替え方式 | 動作 | コントロールプレーンとの通信 |

|---|---|---|

| ALBを利用 | HAクラスターのEC2インスタンス上でアプリケーションの起動/停止を制御する際に、ALBのヘルスチェックに利用しているポートの開け閉めを実施し、ALBの振り分け先を制御する。 ※AWS Outposts ラック上では、ALBを1つのOutposts サブネットで構成する必要がある。 ※CLUSTERPROの接続先切り替え用のリソースではなく、アプリケーション制御用のリソース (サービスリソースやEXECリソース等)で制御。 |

不要 |

| ダイナミックDNSリソース | DNSサーバーのAレコードに登録している仮想ホスト名に対応するIPアドレスを、HAクラスターの現用系となるサーバー (EC2インスタンス)の実IPアドレスに書き換える。 | 不要 |

| AWS DNSリソース | Route 53のAレコードに登録している仮想ホスト名に対応するIPアドレスを、HAクラスターの現用系となるEC2インスタンスの実IPアドレスに書き換える。 | 必要 |

| AWSセカンダリIPリソース | HAクラスターのEC2インスタンスのENIに対してセカンダリIPアドレスの付与/解放を実施する。 ※同一サブネット内のEC2インスタンスでのHAクラスター構成で使用可能なリソースのため、1つのOutposts サブネットで構成する必要がある。 |

必要 |

| AWS仮想IPリソース | VPCのCIDR外のIPアドレスを仮想IPアドレスとし、仮想IPアドレスへの通信がHAクラスターの現用系となるEC2インスタンスに向かうように、OS上での仮想IPアドレスの付与/解放、およびルートテーブル上の経路の書き換えを実施する。 | 必要 |

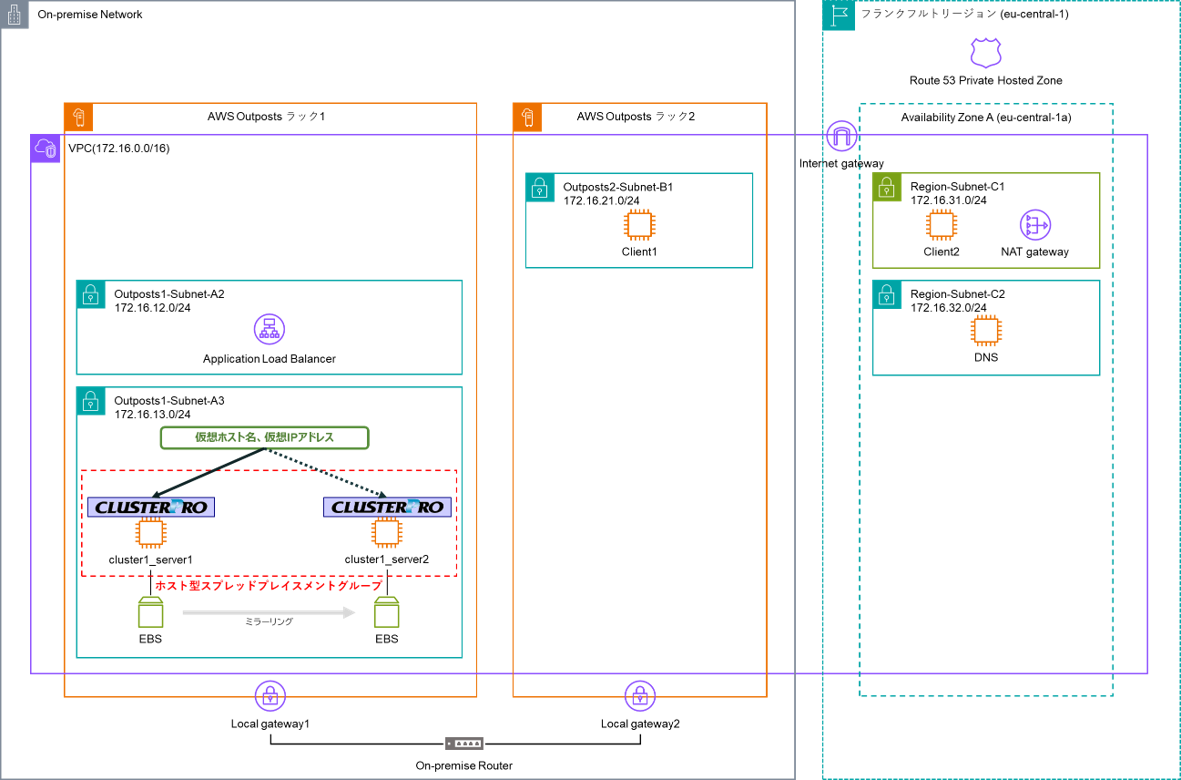

4.1 検証① 1台のAWS Outposts ラックにおける2つのEC2インスタンスでのHAクラスターの構築

4.1.1 検証構成

本検証では、1台のAWS Outposts ラックに立てた2つのEC2インスタンスで、ミラーディスク型のHAクラスターの構築を検証しました。HAクラスターへの接続先切り替え方式として、ALBを利用、ダイナミックDNSリソース、AWS DNSリソース、AWSセカンダリIPリソース、AWS仮想IPリソースの5つを検証しました。

また、HAクラスターを構成するEC2インスタンスは、可用性を高めるために、1つのAWS Outposts ラック上の異なるホストにEC2インスタンスを配置するホスト型スプレッドプレイスメントグループを設定しています。

本検証のHAクラスター構成は以下のとおりです。

■HAクラスターを構成するEC2インスタンス (Windows)

- AWS Outposts ラック1

- -cluster1_server1_win

- -IPアドレス:172.16.13.110/24

- -cluster1_server2_win

- -IPアドレス:172.16.13.120/24

■HAクラスターを構成するEC2インスタンス (Linux)

- AWS Outposts ラック1

- -cluster1_server1_lin

- -IPアドレス:172.16.13.111/24

- -cluster1_server2_lin

- -IPアドレス:172.16.13.121/24

■CLUSTERPRO設定

| 接続先切り替え方式 | CLUSTERPROリソース | 備考 |

|---|---|---|

| ALBを利用 |

|

アプリケーションの一例としてWebサーバ (Windows:IIS、Linux:Apache)を利用する構成としたため、ALBのヘルスチェックポートをHTTP (80)に設定 |

| ダイナミックDNSリソース |

|

DNSサーバーをRegion-Subnet-C2に構築 |

| AWS DNSリソース |

|

Route 53 プライベートホストゾーンでドメインを管理 |

| AWSセカンダリIPリソース |

|

|

| AWS仮想IPリソース |

|

4.1.2 検証結果

1台のAWS Outposts ラックにおける2つのEC2インスタンスで構成したHAクラスターの、検証内容および結果は以下のとおりです。

| 検証内容 | 判定 | 備考 |

|---|---|---|

| ALBを利用した接続先切り替え | OK | 「ALBを利用した接続先切り替え」はCLUSTERPROの接続先切り替え用のリソースではなく、アプリケーション制御用のリソース (サービスリソースやEXECリソース等)で制御するため、監視リソースは無し。 |

| ダイナミックDNSリソースによる接続先切り替え | OK | |

| AWS DNSリソースによる接続先切り替え | OK | |

| AWSセカンダリIPリソースによる接続先切り替え | OK | |

| AWS仮想IPリソースによる接続先切り替え | OK (接続元に制限あり) | LGWルートテーブルの経路が編集不可 (「3.4 複数のAWS Outposts ラック間の通信」参照)のため、LGWルートテーブルを参照する、AWS Outposts ラック1外からの通信には、仮想IPアドレスは使用不可。 |

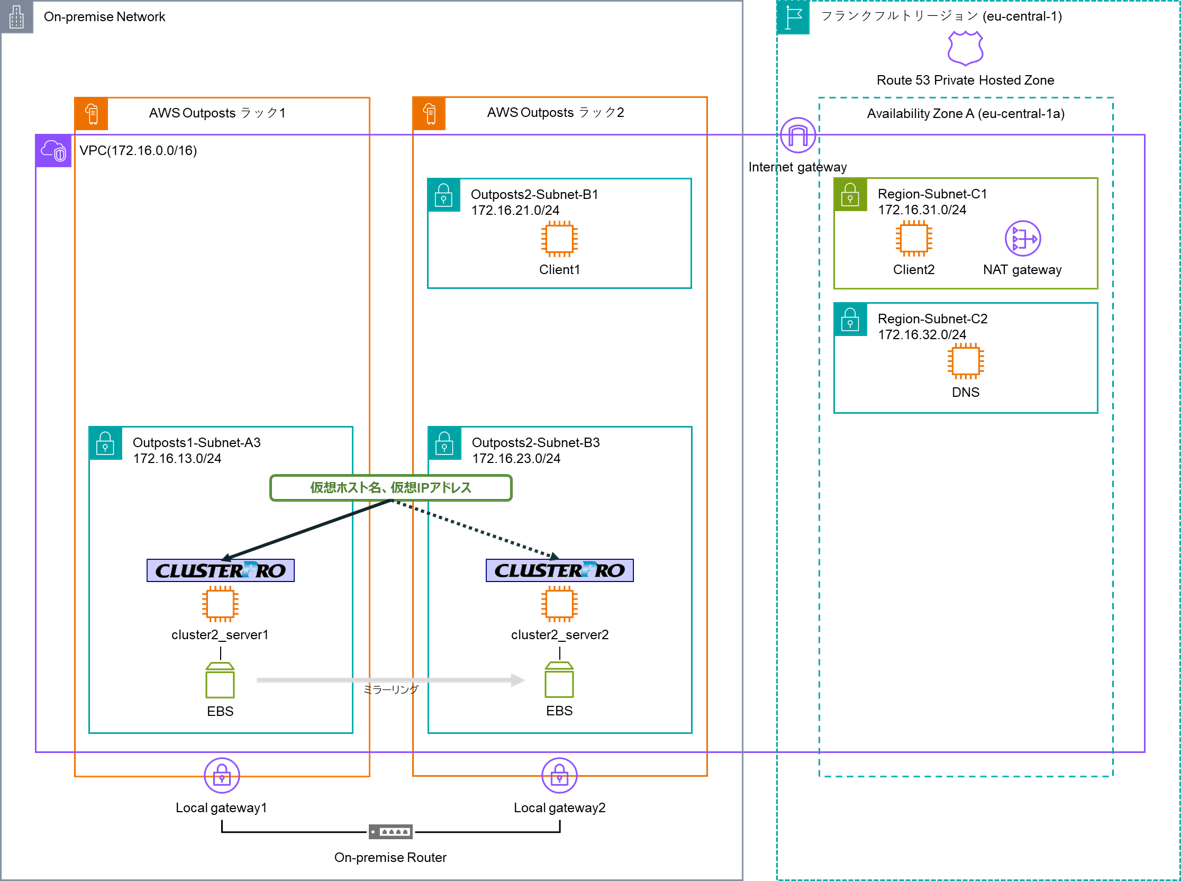

4.2 検証② 2台のAWS Outposts ラック間における2つのEC2インスタンスでのHAクラスターの構築

4.2.1 検証構成

本検証では、2台のAWS Outposts ラックそれぞれに立てた2つのEC2インスタンスで、ミラーディスク型のHAクラスターの構築を検証しました。HAクラスターへの接続先切り替え方式として、ダイナミックDNSリソース、AWS DNSリソース、AWS仮想IPリソースの3つを検証しました。

本検証のHAクラスター構成は以下のとおりです。

■HAクラスターを構成するEC2インスタンス (Windows)

- AWS Outposts ラック1

- -cluster2_server1_win

- -IPアドレス:172.16.13.112/24

- AWS Outposts ラック2

- -cluster2_server2_win

- -IPアドレス:172.16.23.122/24

■HAクラスターを構成するEC2インスタンス (Linux)

- AWS Outposts ラック1

- -cluster2_server1_lin

- -IPアドレス:172.16.13.113/24

- AWS Outposts ラック2

- -cluster2_server2_lin

- -IPアドレス:172.16.23.123/24

■CLUSTERPRO設定

| 接続先切り替え方式 | CLUSTERPROリソース | 備考 |

|---|---|---|

| ダイナミックDNSリソース |

|

DNSサーバーをRegion-Subnet-C2に構築 |

| AWS DNSリソース |

|

Route 53 プライベートホストゾーンでドメインを管理 |

| AWS仮想IPリソース |

|

- ※AWS Outposts ラックでは、ALBを利用する構成およびAWSセカンダリIPリソースを利用する構成は、1つのOutposts サブネットでの構成に限定されるため、検証対象外です。

4.2.2 検証結果

2台のAWS Outposts ラック間における2つのEC2インスタンスでのHAクラスターでの、検証内容および結果は以下のとおりです。

| 検証内容 | 判定 | 備考 |

|---|---|---|

| ダイナミックDNSリソースによる接続先切り替え | OK | |

| AWS DNSリソースによる接続先切り替え | OK | |

| AWS仮想IPリソースによる接続先切り替え | OK (接続元に制限あり) | LGWルートテーブルの経路が編集不可 (「3.4 複数のAWS Outposts ラック間の通信」参照)のため、LGWルートテーブルを参照する、AWS Outposts ラック間の通信、AWS Outposts ラック外からの通信には、仮想IPアドレスは使用不可。 |

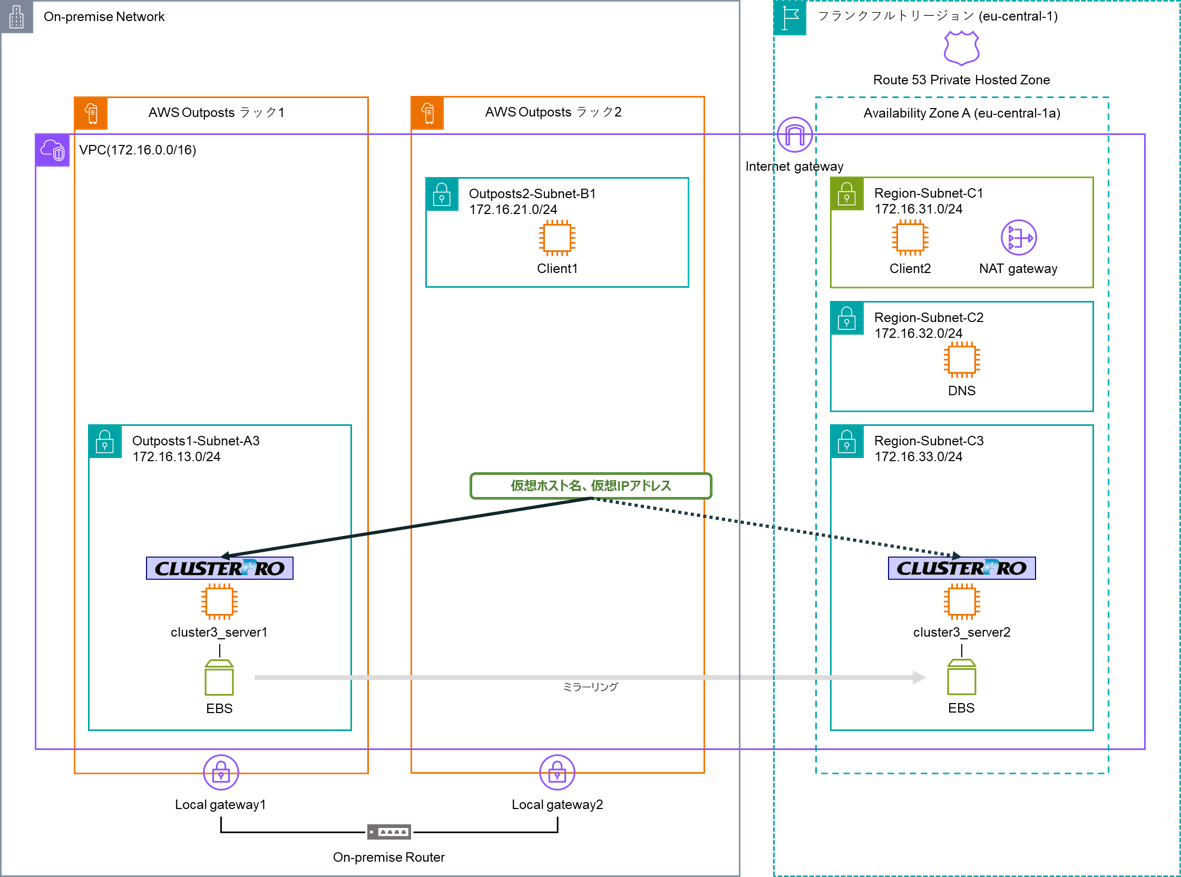

4.3 検証③ 1台のAWS Outposts ラックとAWSリージョン間における2つのEC2インスタンスでのHAクラスターの構築

4.3.1 検証構成

本検証では、1台のAWS Outposts ラックとAWSリージョンそれぞれに立てた2つのEC2インスタンスで、ミラーディスク型のHAクラスターの構築を検証しました。HAクラスターへの接続先切り替え方式として、ダイナミックDNSリソース、AWS DNSリソース、AWS仮想IPリソースの3つを検証しました。

本検証のHAクラスター構成は以下のとおりです。

■HAクラスターを構成するEC2インスタンス (Windows)

- AWS Outposts ラック1

- -cluster3_server1_win

- -IPアドレス:172.16.13.114/24

- AWSリージョン

- -cluster3_server2_win

- -IPアドレス:172.16.33.124/24

■HAクラスターを構成するEC2インスタンス (Linux)

- AWS Outposts ラック1

- -cluster3_server1_lin

- -IPアドレス:172.16.13.115/24

- AWSリージョン

- -cluster3_server2_lin

- -IPアドレス:172.16.33.125/24

■CLUSTERPRO設定

| 接続先切り替え方式 | CLUSTERPROリソース | 備考 |

|---|---|---|

| ダイナミックDNSリソース |

|

DNSサーバーをRegion-Subnet-C2に構築 |

| AWS DNSリソース |

|

Route 53 プライベートホストゾーンでドメインを管理 |

| AWS仮想IPリソース |

|

- ※AWS Outposts ラックでは、ALBを利用する構成およびAWSセカンダリIPリソースを利用する構成は、1つのOutposts サブネットでの構成に限定されるため、検証対象外です。

4.3.2 検証結果

1台のAWS Outposts ラックとAWSリージョン間における2つのEC2インスタンスでのHAクラスターでの、検証内容および結果は以下のとおりです。

| 検証内容 | 判定 | 備考 |

|---|---|---|

| ダイナミックDNSリソースによる接続先切り替え | OK | |

| AWS DNSリソースによる接続先切り替え | OK | |

| AWS仮想IPリソースによる接続先切り替え | OK (接続元に制限あり) | LGWルートテーブルの経路が編集不可 (「3.4 複数のAWS Outposts ラック間の通信」参照)のため、LGWルートテーブルを参照する、AWS Outposts ラック間の通信、AWS Outposts ラック外からの通信には、仮想IPアドレスは使用不可。 |

- ※「2. AWS Outposts ラックのネットワークコンポーネント」のとおり、AWS Outposts ラックとAWSリージョンはService linkで接続しており、ミラーリング性能はDirect Connect接続またはインターネット接続のレイテンシーに大きく依存します。

まとめ

今回は、AWS Outposts ラック上でHAクラスターの構築を検証してみました。

AWS Outposts ラックでは、リージョンのコントロールプレーンを使用せず、AWS Outposts ラック上のデータプレーンのみを使用する構成にすることが、より障害の強いシステムを構築するための1つのポイントになります。CLUSTERPROでは、以下の構成パターンでデータプレーンのみを使用したHAクラスターを構築することができます。

- ALBを利用した接続先切り替え方式

- ダイナミックDNSリソースによる接続先切り替え方式

- ダイナミックDNSリソースによる接続先切り替え方式

利用製品

本記事の環境を構築する際に利用した製品です。

- ■OS共通

- -CLUSTERPRO X Media 5.3

- -CLUSTERPRO X Startup Kit 5.3

- ■Windows

- -CLUSTERPRO X 5.3 for Windows VM (1ノードライセンス)

- -CLUSTERPRO X Replicator 5.3 for Windows (1ノードライセンス)

- ■Linux

- -CLUSTERPRO X 5.3 for Linux VM (1ノードライセンス)

- -CLUSTERPRO X Replicator 5.3 for Linux (1ノードライセンス)

参考

関連サービスの導入支援サービスの窓口までお問い合わせください。

関連サービスの導入支援サービスの窓口までお問い合わせください。お問い合わせ

各種お問い合わせ窓口までお問い合わせください。

各種お問い合わせ窓口までお問い合わせください。

拡大表示

拡大表示