Japan

サイト内の現在位置を表示しています。

Route 53 リゾルバーを使用してAWS上のHAクラスターへの接続を試してみました(後編)

CLUSTERPRO オフィシャルブログ ~クラブロ~

はじめに

Route 53 リゾルバーを使用して、Amazon Web Services(以降、AWS)上に作成した、DNS制御によるHAクラスター環境への接続を試してみました。

前編では、接続方法や構成の概要についてご紹介しました。

前編では、接続方法や構成の概要についてご紹介しました。

後編では、構築手順をご紹介します。

この記事の内容

1. HAクラスター構成

今回は、東京リージョンのVPC環境にWindowsで「DNS名制御によるHAクラスター」を構築します。

オンプレミス環境の疑似環境としてシンガポールリージョンにクライアントマシンを構築し、シンガポールリージョンと東京リージョンのVPC間をVPNで接続します。

- ※実際にオンプレミス環境から接続する場合は、以降のシンガポールリージョンをオンプレミス環境に読み替えてご参照ください。

読み替えた場合の構成は こちら。

こちら。

※ シンガポールリージョンのvyosは、VPN接続に使用しています。

クライアントマシンから仮想ホスト名(sample.clusterpro.local)を使用して、フェールオーバーの前後で現用系サーバにアクセスできることを確認します。

2. HAクラスターの構築手順

「DNS制御によるHAクラスター」を構築します。

今回、VPN接続の手順は割愛します。

2.1. HAクラスター構築の事前準備

2.1.1 VPCの設定

事前にVPCを作成します。VPCの構成は以下の通りです。

東京リージョン

- VPC(VPC ID:vpc-1234abcd)

- -CIDR:10.0.0.0/16

- -Subnets

- ■Subnet-A1 (サブネット ID:sub-1111aaaa):10.0.10.0/24

- ■Subnet-A2 (サブネット ID:sub-2222aaaa):10.0.110.0/24

- ■Subnet-A3 (サブネット ID:sub-3333aaaa):10.0.111.0/24

- ■Subnet-C1 (サブネット ID:sub-1111cccc):10.0.20.0/24

- ■Subnet-C2 (サブネット ID:sub-2222cccc):10.0.120.0/24

- ■Subnet-C3 (サブネット ID:sub-3333cccc):10.0.121.0/24

シンガポールリージョン

- VPC(VPC ID:vpc-5678efgh)

- -CIDR:11.0.0.0/16

- -Subnets

- ■Subnet-A1 (サブネット ID:sub-1111aaaa):11.0.10.0/24

2.1.2 Amazon Route 53の設定

DNS名制御によるHAクラスターを実現するため、Amazon Route 53を設定します。

- Domain Name:clusterpro.local

- Hosted Zone ID:123456789abcde

- Type:Private Hosted Zone for Amazon VPC

- Associated VPCs:vpc-1234abcd

その他のAWS環境における事前準備の詳細はAWS構築ガイドをご参照ください。

2.2 DNS制御によるHAクラスターの構築

AWS DNSリソースを使用したHAクラスターの構築手順の詳細は、AWS構築ガイドを参照ください。

- CLUSTERPRO

- -フェールオーバーグループ (failover)

- ■AWS DNSリソース

- ・リソースレコードセット名:sample.clusterpro.local.

- ・ホストゾーン:123456789abcde

- ■ミラーディスクリソース

- ・データパーティション:M:\

- ・クラスタパーティション:R:\

CLUSTERPRO X 4.0 ソフトウェア構築ガイド

CLUSTERPRO X 4.0 ソフトウェア構築ガイド- Windows > クラウド > Amazon Web Services > HAクラスタ構築ガイド > 第6章 DNS名制御によるHAクラスタの設定

2.3 Route 53 リゾルバーの設定

今回は、シンガポールリージョンからAmazon Route 53のPrivateホストゾーンに登録した仮想ホスト名の名前解決を行うため、インバウンドエンドポイントを作成します。

2.3.1 セキュリティグループの作成

インバウンドエンドポイントに設定するセキュリティグループを作成します。

シンガポールリージョンのDNSサーバからDNSクエリを受信できるように、53番ポートの通信を許可します。

- Security Group

- -Security Groups

- ■InboundEndpoint (Group ID:sg-00000001)

- >インバウンドのルール①:

- ・タイプ :DNS(UDP)

- ・プロトコル:UDP

- ・ポート範囲:53

- ・ソース :11.0.10.0/24 ← シンガポールリージョンのDNSサーバが存在するサブネット

- >インバウンドのルール②:

- ・タイプ :DNS(TCP)

- ・プロトコル:TCP

- ・ポート範囲:53

- ・ソース :11.0.10.0/24 ← シンガポールリージョンのDNSサーバが存在するサブネット

2.3.2 Route 53 リゾルバーの作成

インバウンドエンドポイントを作成します。

- インバウンドエンドポイント

- エンドポイント名 :InboundTest

- 当該リージョンのVPC:vpc-1234abcd

- セキュリティグループ : sg-00000001

- IP アドレス #1:

- ・アベイラビリティーゾーン:ap-northeast-1a

- ・サブネット:subnet-A3

- ・IPアドレス:10.0.111.100

- IP アドレス #2:

- ・アベイラビリティーゾーン:ap-northeast-1c

- ・サブネット:subnet-C3

- ・IPアドレス:10.0.121.100

2.3.3 DNSサーバの設定

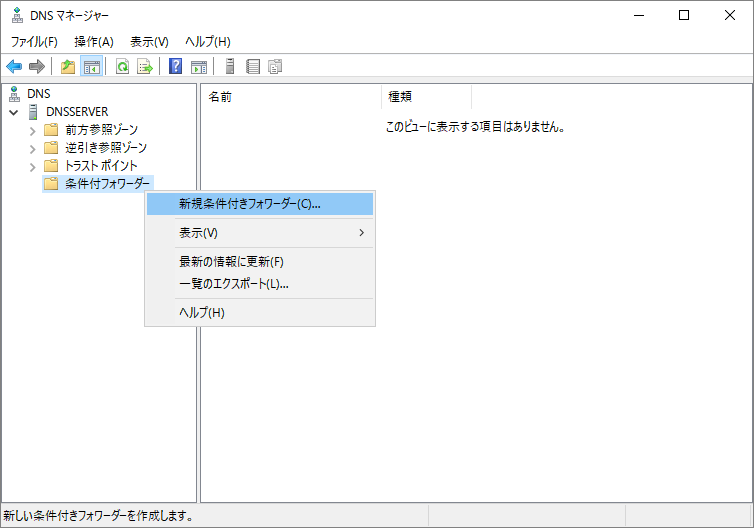

今回は、シンガポールリージョンのDNSサーバに条件付きフォワーダーを作成して、clusterpro.localに対するDNSクエリをインバウンドエンドポイントへ要求するように設定します。

シンガポールリージョンのDNSサーバやクライアントマシンのOSにはWindows Server 2016を使用します。

Linuxを使用する場合など環境が異なる場合は、適宜、環境に合わせてDNSサーバの設定を実施ください。

事前にnslookupコマンドで、名前解決ができることを確認します。

> nslookup sample.clusterpro.local 10.0.111.100

Server: ip-10-0-111-100.ap-northeast-1.compute.internal

Address: 10.0.111.100

Non-authoritative answer:

Name: sample.clusterpro.local

Address: 10.0.110.100

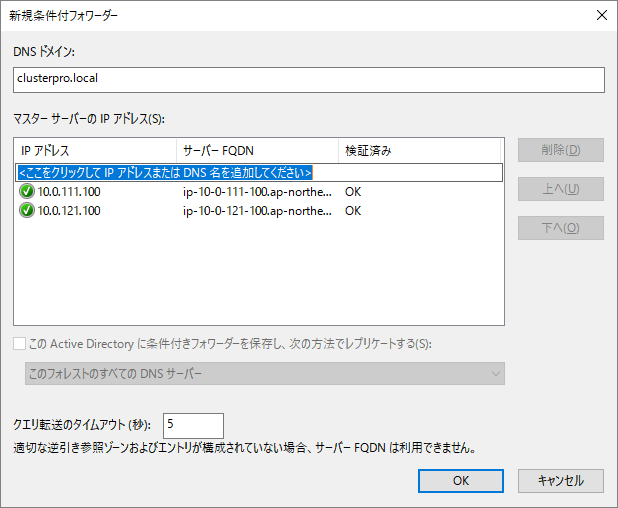

DNSサーバに条件付きフォワーダーを作成します。

DNSドメインにドメイン名(clusterpro.local)を指定します。

また、マスターサーバのIPアドレスにインバウンドエンドポイントの作成時に指定したIPアドレス(10.0.111.100、10.0.121.100)を指定します。

3. 動作確認

クライアントマシンから仮想ホスト名を使用して、現用系サーバにアクセスできることを確認します。

事前にクライアントマシンのプライマリDNSサーバに「2.3.3 DNSサーバの設定」で設定したシンガポールリージョンのDNSサーバを指定しておきます。

- 1.現用系インスタンスでフェールオーバーグループを起動します。

- 2.シンガポールリージョンのクライアントマシンから、sample.clusterpro.localにアクセスし、現用系インスタンスに接続できることを確認します。

- 3.Cluster WebUIから、フェールオーバーグループを東京リージョンの現用系EC2インスタンスから待機系EC2インスタンスに手動で移動します。

- 4.シンガポールリージョンのクライアントマシンから、sample.clusterpro.localにアクセスし、待機系インスタンスに接続できることを確認します。

シンガポールリージョンからRoute 53 リゾルバーを使用してHAクラスターに接続できることを確認できました。

さいごに

今回は Route 53 リゾルバーを使用して、AWS上に作成した、DNS制御によるHAクラスター環境への接続を試してみました。

手軽にVPC外(オンプレミス環境など)からAWS上のHAクラスターへ接続できる点は非常に魅力的だと思います。

本記事の構成をご検討の際は、CLUSTERPROの試用版を用いて検証した後、ご提案・構築ください。

お問い合わせ

お問い合わせ窓口までお問い合わせください。

お問い合わせ窓口までお問い合わせください。

拡大表示

拡大表示